model for computer system security level assessment based on ...

model for computer system security level assessment based on ...

model for computer system security level assessment based on ...

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

SVEUČILIŠTE JOSIPA JURJA STROSSMAYERA U OSIJEKUELEKTROTEHNIČKI FAKULTET OSIJEKKrešimir ŠolićMODEL ZA PROCJENU RAZINESIGURNOSTI RAČUNALNOG SUSTAVAZASNOVAN NA ONTOLOGIJI I ALGORITMUZA EVIDENCIJSKO ZAKLJUČIVANJEDOKTORSKA DISERTACIJAOsijek, 2013.

Model za procjenu razine sigurnosti računalnog sustavaPOPIS KRATICAAURUM Programsko rješenje za evaluaciju sigurnosti (eng. Automated Riskand Utility Management)AHPJedan od procesa korištenih za analizu, dio MOPM metodologije(eng. Analytic Hierarchy Process)BCCOpcija alata za elektr<strong>on</strong>ičku poštu (eng. Blind Carb<strong>on</strong> Copy)CORASMetoda za analizu sigurnosnog rizikaCERTNaci<strong>on</strong>alna organizacija s ciljem očuvanja in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnostiu državi (eng. Computer Emergency Resp<strong>on</strong>se Team)DDP Vrsta evaluacijskog procesa (eng. Defect Detecti<strong>on</strong> andPreventi<strong>on</strong>)EBIOSFrancuska sigurnosna norma (franc. Expressi<strong>on</strong> des besoins etidentificati<strong>on</strong> des objectifs de sécurité)ENISAEuropska agencija za sigurnost (eng. European Network andIn<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong> Security Agency)FENISA Francuska državna agencija za sigurnost (eng. French Network andIn<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong> Security Agency)GSToolProgramsko rješenje za evaluaciju sigurnosti zasnovano nanjemačkoj sigurnosnoj normiIDSKomercijalni programski paket (eng. Intelligent Decisi<strong>on</strong> System)IDSSustav za otkrivanje napada (eng. Intrusi<strong>on</strong> Detecti<strong>on</strong> System)IP adresa Jedinstvena identifikacijska adresa uređaja spojenog na Internet(eng. Internet Protocol)IPSSustav za sprječavanje napada (eng. Intrusi<strong>on</strong> Preventi<strong>on</strong> System)ITIn<str<strong>on</strong>g>for</str<strong>on</strong>g>macijska tehnologija (eng. In<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong> Technology)IT-Grundschutz Njemačka sigurnosna norma (njem. die In<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong>stechnikGrundschutz)ISO/IEC 27000 Skup međunarodnih normi iz područja in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti(eng. Internati<strong>on</strong>al Organizati<strong>on</strong> <str<strong>on</strong>g>for</str<strong>on</strong>g> Standardizati<strong>on</strong>/ Internati<strong>on</strong>alElectrotechnical Commissi<strong>on</strong>)MCDAJedan od postupaka analize koji služi kao podrška odlučivanju (eng.Multiple-Criteria Decisi<strong>on</strong> Analysis)vi

Model za procjenu razine sigurnosti računalnog sustavaMOPMNATNISTOSOWLPACTPSORAIDSANSSASSBASDSREUMLUPSXMLVrsta metodologije korištene kao podrška programiranju (eng.Multi Objectives Programming Methodology)Proces modifikacije IP adrese (eng. Network Address Translati<strong>on</strong>)Američka federalna agencija za norme i tehnologiju (eng. Nati<strong>on</strong>alInstitute of Standards and Technology)Operacijski sustav (eng. Operating System)Semantički jezik za <str<strong>on</strong>g>for</str<strong>on</strong>g>malno predstavljanje znanja (eng. OntologyWeb Language)Modovi korišteni u procesu DDP (eng. Preventative measures,Analyses, process C<strong>on</strong>trols and Tests)Algoritam optimizacije rojem čestica koji se koristi u procesuanalize, dio metodologije MOPM (eng. Particles SwarmOptimizati<strong>on</strong>)Metoda zalihosti tvrdog diska (eng. Redundant Array ofIndependent Disks)Američki institut za istraživanje i edukaciju (eng. SysAdmin, Audit,Network, Security)Nekomercijalni programski alat, podrška za matematički izračunprema proširenom algoritamu za evidencijsko zaključivanje (eng.System Assessor Software)Austrijski institut za in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijsku sigurnost (eng. Secure BusinessAustria)Standardna devijacija, odstupanje podataka od aritmetičke sredinepri normalnoj razdiobi (eng. Standard Deviati<strong>on</strong>)Skup analitičkih metoda za in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijsku sigurnost (eng. SecurityRequirements Engineering)Jezik za grafički prikaz i <str<strong>on</strong>g>model</str<strong>on</strong>g>iranje objekata (eng. UnifiedModeling Language)Zaštita od prenap<strong>on</strong>a i prekida napajanja in<str<strong>on</strong>g>for</str<strong>on</strong>g>matičke opreme (eng.Uninterrupted Power Supply)Jezik za označavanje podataka (eng. Extensible Markup Language)vii

Model za procjenu razine sigurnosti računalnog sustavaPOPIS POJMOVAIn<str<strong>on</strong>g>for</str<strong>on</strong>g>macijska sigurnostIn<str<strong>on</strong>g>for</str<strong>on</strong>g>macijski sustavRačunalni sustavKorisnik sustavaAlgoritam za evidencijskozaključivanjeOntologijaOntologija o sigurnostiInteligentni agentAgentov algoritamDistribucija ocjeneRasp<strong>on</strong> korištenih ocjenaPrema hrvatskom zak<strong>on</strong>u o in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskoj sigurnosti„In<str<strong>on</strong>g>for</str<strong>on</strong>g>macijska sigurnost je stanje povjerljivosti,cjelovitosti i raspoloživosti podatka“ odnosno zaštitain<str<strong>on</strong>g>for</str<strong>on</strong>g>macije u obliku zapisanog podatka.Organizacijski dio većeg (poslovnog) sustava odgovoranza manipulaciju potrebnim in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijama.Svrha računalnog sustava je pretvorba podataka uin<str<strong>on</strong>g>for</str<strong>on</strong>g>macije, u širem smislu obuhvaća mrežne elemente,programe, računalnu opremu, korisnika i drugo.Osoba koja istovremeno pripada sustavu te koristi uslugesustava.Odabrani algoritam za izračun ukupne ocjene pri procjenirazine sigurnosti računalnog sustava; gradivni diorazvijenog <str<strong>on</strong>g>model</str<strong>on</strong>g>a.K<strong>on</strong>cept <str<strong>on</strong>g>for</str<strong>on</strong>g>malnog predstavljanja znanja o nekoj domeniod interesa uporabom predikatne logike; gradivni diorazvijenog <str<strong>on</strong>g>model</str<strong>on</strong>g>a.Cilj je nekoliko aktualnih znanstvenih projekata razvitisveobuhvatnu bazu znanja o in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskoj sigurnosti u<str<strong>on</strong>g>for</str<strong>on</strong>g>mi <strong>on</strong>tologije.Računalni program s mogućim mehaničkim elementimakoji može percipirati okolinu osjetilom odnosnosenzorom te djelovati na okolinu nekim instrumentomodnosno aktuatorom; gradivni dio razvijenog <str<strong>on</strong>g>model</str<strong>on</strong>g>a.U radu je predložen algoritam za jednostavnoginteligentnog agenta (program koji k<strong>on</strong>trolira procesprocjene te d<strong>on</strong>osi zaključke odnosno odluke); gradivnidio razvijenog <str<strong>on</strong>g>model</str<strong>on</strong>g>a.Čini je 6-torka, niz od 5 ocjena te nesigurnost uzpripadajuće proporcije uvjerenja.Rasp<strong>on</strong> ocjena distribucije jeste: „loše“, „dovoljno“,i

Model za procjenu razine sigurnosti računalnog sustava„prosječno“, „vrlo dobro“ i „izvrsno“ te „nesigurnost“.Ukupna ocjena procjene Jedna vrijednost koja proizlazi iz distribucije 6-torke,koristi se za usporedbu razine sigurnosti među sustavimate s referentnim vrijednostima (eng. utility number).Nesigurnost u procjeni Šesti element distribucije ocjene nastaje zbogsubjektivnosti, nepoznatih ili nepotpunih vrijednostiprocjene, a definira interval nesigurnosti.Interval nesigurnosti Odstupanje u ukupnoj ocjeni procjene zbog nesigurnostiu procjeni.Metoda grozd analize Statistički <str<strong>on</strong>g>model</str<strong>on</strong>g> za grupiranje vrijednosti na osnovu,unaprijed nepoznatih, karakterističnih svojstava; u radukorišten za kategorizaciju korisnika radi testiranja<str<strong>on</strong>g>model</str<strong>on</strong>g>a.Model za procjenu razinesigurnosti računalnogsustavaU radu je predstavljen <str<strong>on</strong>g>model</str<strong>on</strong>g> kao okvir za budućesveobuhvatno programsko sigurnosno rješenje ISET(eng. In<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong> Security Evaluati<strong>on</strong> Tool).ii

Model za procjenu razine sigurnosti računalnog sustava1. UVODNA RAZMATRANJAProblemi u području in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti su k<strong>on</strong>stantno prisutni iako postoji cijeliniz različitih sigurnosnih uputa i programskih rješenja, koji različitim pristupimarješavaju razne sigurnosne probleme, služe za procjenu razine sigurnosti ili procjenusigurnosnog rizika.Također postoji određeni stupanj nerazumijevanja između sigurnosnih stručnjaka,menadžera za sigurnost i IT inženjera, koji prilikom zajedničkih napora u rješavanjusigurnosnih problema koriste različite pojmove za slična ili ista sigurnosna pitanja.Menadžeri za sigurnost su više orjentirani na organizacijski dio koji se odnosi naprocjenu rizika i uvođenje sigurnosnih normi nasuprot IT inženjerima koji direktnoispituju sustav, na primjer metodom etičkog penetracijskog ispitivanja. Umjestosuprotstavljanja ova dva pristupa potrebno je organizirati suradnju te stvoritirazumijevanje kako bi se postigao zajednički cilj.Prema zahtjevima in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti, potrebno je postići stanje povjerljivosti,cjelovitosti te raspoloživosti podatka, a <strong>on</strong>o se postiže primjenom propisanih mjera inormi in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti te organizacijskom podrškom [1]. In<str<strong>on</strong>g>for</str<strong>on</strong>g>macija u smisluzapisanog podatka tako postaje glavni element sustava koji treba sigurnosno braniti [2].Zaštita podatka svodi se na fizičku, programsku, mrežnu zaštitu sustava, sigurnosneprocedure za zalihost, prevenciju i oporavak nak<strong>on</strong> incidenta ali i na ograničavanjeutjecaja potencijalno rizičnog p<strong>on</strong>ašanja korisnika.Nekoliko je aktivnih znanstvenih projekata koji pokušavaju stvoriti cjelovito sigurnosnorješenje povezivanjem postojećih sigurnosnih uputa, najboljih postojećih sigurnosnihrješenja i sigurnosnih normi. Neki od važnijih izvora in<str<strong>on</strong>g>for</str<strong>on</strong>g>macija su ISO/IEC 27000serija sigurnosnih normi (eng. Internati<strong>on</strong>al Organizati<strong>on</strong> <str<strong>on</strong>g>for</str<strong>on</strong>g> Standardizati<strong>on</strong>/Internati<strong>on</strong>al Electrotechnical Commissi<strong>on</strong> ) [3], europska agencija za sigurnost ENISA(eng. European Network and In<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong> Security Agency) [4], američki institut NIST(eng. Nati<strong>on</strong>al Institute of Standards and Technology) [5], InfoSec institut [6], SANS(eng. SysAdmin, Audit, Network, Security) institut [7], naci<strong>on</strong>alne CERT (eng.Computer Emergency Resp<strong>on</strong>se Team) organizacije [8, 9], razne naci<strong>on</strong>alne sigurnosneupute [10, 11] i drugi. Ovi izvori in<str<strong>on</strong>g>for</str<strong>on</strong>g>macija o sigurnosnim problemima i rješenjima1

Model za procjenu razine sigurnosti računalnog sustavakorišteni su kao osnova za izradu cjelovitih sigurnosnih rješenja kao što su na primjersljedeće baze znanja: <strong>on</strong>tologija o sigurnosnim metrikama [12], knjiga osveobuhvatnom znanju o sigurnosti (eng. Comm<strong>on</strong>-Body-Of-Knowledge) [13] tesveobuhvatna <strong>on</strong>tologija o sigurnosti [14]. Također, razvijeno je nekoliko programskihrješenja koja se koriste za procjenu sigurnosnih rizika. Neka od korištenih rješenja su:programsko rješenje AURUM (eng. Automated Risk and Utility Management)zasnovano na normi NIST SP 800-30 [15], rješenje GSTool zasnovano na njemačkimnaci<strong>on</strong>alnim in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijsko-sigurnosnim uputama (njem. die In<str<strong>on</strong>g>for</str<strong>on</strong>g>mati<strong>on</strong>stechnikGrundschutz) [10, 16], programsko rješenje EBIOS zasnovano na francuskoj metodi(franc. Expressi<strong>on</strong> des besoins et identificati<strong>on</strong> des objectifs de sécurité) [17], metodaCORAS za analizu rizika [18] koja djelomično podržava normu ISO/IEC 27001,evidencijska metoda DDP za kvantitativnu analizu rizika (eng. Defect Detecti<strong>on</strong> andPreventi<strong>on</strong> process) [19] te metodologija MOPM (eng. Multi Objectives ProgrammingMethodology) [20].Navedena rješenja su pretežno razvijena ili za menadžere sigurnosnih odjela ili za ITinženjere i administratore te im često nedostaje element koji bi se odnosio na utjecajp<strong>on</strong>ašanja korisnika sustava u procjeni sigurnosnog rizika. Također niti jedno rješenjese nije pokazalo kao sveobuhvatno niti opće primjenjivo istovremeno na sve sigurnosneelemente in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskog sustava.1.1. Ciljevi radaS obzirom kako su radovi koji ističu problem utjecaja p<strong>on</strong>ašanja korisnika na sigurnostsustava i in<str<strong>on</strong>g>for</str<strong>on</strong>g>macije pretežno novijeg datuma ciljevi ovog istraživanja su sljedeći:a) osmisliti i provesti eksperiment te analizom tako prikupljenih empirijskihpodataka izmjeriti i potvrditi utjecaj p<strong>on</strong>ašanja korisnika na osobnu sigurnost,sigurnost podatka koji koristi i sustava kojemu pripada;b) razviti <str<strong>on</strong>g>model</str<strong>on</strong>g> za sveobuhvatnu procjenu razine sigurnosti računalnog sustavakoji će biti modularan i skalabilan (proširiv na nove sigurnosne segmente tenadogradiv novim znanjem o sigurnosnim pitanjima);c) primjenom <str<strong>on</strong>g>model</str<strong>on</strong>g>a za procjenu razine sigurnosti računalnog sustava analiziratitrenutno stanje, odnosno identificirati vrste korisnika rizičnijeg sigurnosnogp<strong>on</strong>ašanja;2

Model za procjenu razine sigurnosti računalnog sustavad) prikazati primjenu <str<strong>on</strong>g>model</str<strong>on</strong>g>a vrednovanjem razine sigurnosti više različitihposlužitelja;Eksperimentom se želi istaknuti problem utjecaja p<strong>on</strong>ašanja korisnika te naglasitipotreba uključenja ljudskog utjecaja u projektiranje i razvoj sigurnosnih rješenja.Model za procjenu razine sigurnosti računalnog sustava treba biti modularan, odnosnoproširiv, kako bi s njim bilo moguće obuhvatiti sve sigurnosne elemente in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskogsustava pa tako i procjenu sigurnosnog rizika ocjenom ukupne razine sigurnosti; ocjenup<strong>on</strong>ašanja korisnika te evidenciju kritičnih elemenata sustava kao krajnjeg rezultatasigurnosne procjene. Također je potrebno omogućiti korištenje dostupnih baza znanja oin<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskoj sigurnosti ovim <str<strong>on</strong>g>model</str<strong>on</strong>g>om, kako bi se ispunio uvjet nadogradivosti novimsaznanjima o sigurnosnim pitanjima.1.2. Korištene metode i programski alatiU radu je korištena metoda prikupljanja empirijskih podataka. U tu svrhu osmišljen jeeksperiment i analiza prikupljenih podataka uobičajenim neparametarskim metodama(Mann-Whitney te Kruskal-Wallis testovi) s ciljem testiranja hipoteze o utjecajup<strong>on</strong>ašanja korisnika. Također su korištene statističke metode grozd analize tepripadajuća diskriminacijska analiza za potrebe ispitivanja kvalitete procjene <str<strong>on</strong>g>model</str<strong>on</strong>g>omza procjenu razine sigurnosti, odnosno primjene na ljudskom p<strong>on</strong>ašanju.Statistička obrada podataka načinjena je programskim alatom STATISTICA (inačica10.0 StatSoft Int. Tulsa, OK, SAD), uz statističku značajnost postavljenu na α=0.05.Iako autori imaju slobodu postavljanja statistički značajne razine, uobičajeno jepostaviti ju na vrijednost od α=0.05, dok kod istraživanja koja zahtjevaju veću točnostpreporuka je postaviti statistički značajnu razinu na α=0.01. Primjer istraživanja u kojimse zahtjeva veća točnost su istraživanja u farmaciji, gdje krivi zaključci mogu imatiteške posljedice po ljudske živote. Statistički značajna razlika u razdiobi izmjerenogatributa između dvije skupine je potvrđena u slučaju kada je statističkom analizomdobivena p vrijednost manja od zadane statistički značajne razine odnosno kada je p

Model za procjenu razine sigurnosti računalnog sustavaPrilikom izrade pod<strong>on</strong>tologija korištena su pravila objektnog programiranja pomoćuprogramskog alata otvorenog koda Protégé (inačica 4.1 Sveučilište Stan<str<strong>on</strong>g>for</str<strong>on</strong>g>d,Kali<str<strong>on</strong>g>for</str<strong>on</strong>g>nija, SAD) [22]. Pod<strong>on</strong>tologije su <str<strong>on</strong>g>model</str<strong>on</strong>g>irane u OWL datoteke.Za grafički prikaz algoritma inteligentnog agenta korišten je standardni prikazdijagramom tijeka dok se pseudokod algoritma inteligentnog agenta nalazi u prilogu Aovoga rada.Izračuni u <str<strong>on</strong>g>model</str<strong>on</strong>g>u za procjenu razine sigurnosti koji se odnose na prošireni algoritam zaevidencijsko zaključivanje, načinjeni su programskim alatom SAS (verzija 2,Elektrotehnički fakultet, Osijek, RH) [23], no na tržištu je dostupan i komercijalniprogramski paket IDS (inačica 2.1, IDS Ltd., Manchester, UK) uz besplatnu probnuinačicu [24].Za prikupljanje podataka o rizičnosti p<strong>on</strong>ašanja, odnosno svjesnosti korisnika osigurnosnim pitanjima, a kako bi se vrednovao <str<strong>on</strong>g>model</str<strong>on</strong>g> za procjenu razine sigurnostiračunalnog sustava, razvijena je anketa za an<strong>on</strong>imno anketiranje u suradnji s kolegamapsiholozima. Anketa se nalazi u prilogu B ovoga rada.4

Model za procjenu razine sigurnosti računalnog sustava2. UVODNI EKSPERIMENTDanašnja sveprisutnost Interneta, kako u privatnom tako i u poslovnom okruženju,odnosno preslikavanje sve više elemenata „stvarnog“ svijeta u „virtualni“ svijet, dajesve veću važnost in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskoj sigurnosti u tom virtualnom svijetu, baš kao što sepodrazumijeva postojanje nužne fizičke zaštite u stvarnome svijetu. Tehnička rješenjafizičke i programske zaštite uz razvijene sigurnosne procedure te zalihost iautomatizaciju sigurnosnih kopija su danas na visokoj razini. Međutim utjecaj korisnikana sigurnost, iako je znatna, tek je zadnjih godina prepoznata, a rješenja problemak<strong>on</strong>trole i edukacije korisnika tek su u zasnivanju [25, 26, 27].Postojeća sigurnosna rješenja koja uzimaju u obzir utjecaj p<strong>on</strong>ašanja korisnika mogu sepodijeliti na razvoj k<strong>on</strong>cepta povjerenja na Internetu [28, 29], izradu <str<strong>on</strong>g>model</str<strong>on</strong>g>a za analizu[30], snimanje [31, 32] i predviđanje p<strong>on</strong>ašanja korisnika [33], edukaciju korisnika [34,35, 36] te upute korisnicima od strane centara za razvoj sigurnosti [37, 38]. Temelj ovihi budućih rješenja treba biti razvoj određenog stupnja nepovjerenja korisnikain<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava, odnosno Interneta, prema nepoznatom [29, 39]. To bi značiloprimjenu naučenih pravila iz „stvarnog svijeta“, kao što je na primjer zaključavanjekućnih vrata te zatvaranje prozora na parkiranom automobilu, na „virtualni svijet“, kaošto je korištenje kvalitetnih lozinki te redovito ažuriranje antivirusne zaštite.Nein<str<strong>on</strong>g>for</str<strong>on</strong>g>miranost i tromost korisnika in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava bila je poticaj zaosmišljavanje i provođenje eksperimenta kojim je ispitivana teza kako korisnik svojimp<strong>on</strong>ašanjem može utjecati na svoju sigurnost, sigurnost podataka koje posjeduje tesustava kojima pripada [40]. Zbog velike dostupnosti i široke primjene za eksperimentje odabran sustav za komunikaciju elektr<strong>on</strong>ičkom poštom (eng. e-mail <str<strong>on</strong>g>system</str<strong>on</strong>g>) kaopodsustav računalnog sustava, odnosno analiza količine pristigle neželjene pošte.2. 1. Metoda ispitivanjaZa potrebe eksperimenta otvoreno je četiri puta po 19 adresa elektr<strong>on</strong>ičke pošte narazličitim domenama: sedam adresa je bilo iz domene svjetski poznatih besplatnihpružatelja usluge elektr<strong>on</strong>ičke pošte (kao što su gmail, yahoo, AOL i drugi), četiri5

Model za procjenu razine sigurnosti računalnog sustavaadrese su otvorene na domenama naci<strong>on</strong>alnih pružatelja usluga pristupa Internetu iupotrebi elektr<strong>on</strong>ičke pošte (Net.hr, T-Com, VIP i B-Net), dok su ostale adrese bileotvorene na raznim institucijskim domenama i domenama poslovnih organizacija.U periodu od prvih godinu dana u prosjeku svaki drugi tjedan sa svakom adresom izpojedine skupine adresa, na isti način, tijekom istog dana, simulirano je p<strong>on</strong>ašanjeopreznog korisnika te p<strong>on</strong>ašanje neopreznog (naivnog, n<strong>on</strong>šalantnog, neupućenog)korisnika. Adrese koje su činile k<strong>on</strong>trolnu skupini nisu bile korištene za elektr<strong>on</strong>ičkukomunikaciju. Tijekom druge godine također je praćena količina pristigle neželjenepošte no nije bilo simulacijskih aktivnosti.Oprezan korisnik je, u ovome eksperimentu, definiran kao korisnik sustava elektr<strong>on</strong>ičkepošte koji sustav koristi isključivo za komunikaciju s poznatim sugovornicima (prijateljii poslovne kolege) te se za razliku od neopreznog p<strong>on</strong>aša izrazito sigurno.Za simulaciju komunikacije elektr<strong>on</strong>ičkom poštom opreznog korisnika koristile su seistovremeno, odnosno unutar istog dana, sve adrese iz skupine „oprezan korisnik“, akomunikacija je simulirana isključivo razmjenom elektr<strong>on</strong>ičkih pisama s prijateljima ikolegama na način da su pisma pisana sa svake pojedine e-mail adrese uz postavljanjeostalih adresa iz skupine u dodatnu adresnu liniju, odnosno opciju BCC (eng. BlindCarb<strong>on</strong> Copy) dok su sugovornici bili zamoljeni odgovoriti na sve adrese opcijom„odgovori svima“ (eng. Reply-to-all). Na ovaj način je u jednom ciklusu poslana porukasa svake od adresa iz skupine te je svaka adresa dobila isti broj odgovora.Neoprezan korisnik je definiran kao korisnik koji nije oprezan prilikom komunikacijesustavom elektr<strong>on</strong>ičke pošte s obzirom na sigurnosna pitanja. Takav korisnik ne pravirazliku između službene i privatne adrese, registrira se po raznim web uslugama,ostavlja adresu čitljivom u izvornome obliku „naokolo“ po Internetu, otvara priloge odnepoznatih pošiljatelja, odgovara na neobične poslovne p<strong>on</strong>ude iz „egzotičnih“ zemalja,šalje svoje privatne podatke bez kriptiranja, možda čak posuđuje svoje korisničkepodatke „kolegi u potrebi“ te drugo.Za simulaciju dijela potencijalno nesigurne komunikacije neopreznog korisnika, <strong>on</strong>ukoja se ocjenjuje kao najnesigurnija (registracija na razne web usluge te ostavljanjeadrese elektr<strong>on</strong>ičke pošte u izvornom obliku, bez ikakve zaštite, na Internetu [41, 42])korištene su dvije skupine adresa „registracijske adrese“ te „adrese postavljene na web6

Model za procjenu razine sigurnosti računalnog sustavastranicu“. Sa svakom pojedinom adresom iz skupine „registracijskih adresa“ tijekomistog dana registriran je po novi korisnik na neku novu, za sve adrese istu, web uslugu(<str<strong>on</strong>g>for</str<strong>on</strong>g>umi, investicijski f<strong>on</strong>dovi, socijalne mreže, usluge za upoznavanje i drugo) te je sasvakom od adresa aktivirana usluga prijavom i početnim korištenjem web usluge. Zaadrese iz skupine „adrese postavljene na web stranicu“ k<strong>on</strong>struirana je i postavljena naInternet web stranica kao podstranica web stranice znanstvene institucije s direktnomvezom s naslovne stranice. Stranica je sadržavala kratak opis projekta, k<strong>on</strong>takt podatkeautora te popis svih adresa iz grupe prikazanih nemaskirano odnosno u izvornom obliku(npr. pksolic@mefos.hr). Stranica je nak<strong>on</strong> pola perioda simulacije, odnosno nak<strong>on</strong>perioda od šest mjeseci, registrirana kroz uslugu za registraciju pretraživačaGoogle.com kako bi postala pretraživa, odnosno prepoznatljiva, prilikom pretrage uInternet pretraživaču.Svaki p<strong>on</strong>edjeljak tijekom obje godine, perioda simulacije i perioda praćenja,k<strong>on</strong>trolirana je količina neželjene pošte pristigle na pojedinu adresu te je na krajupojedine godine pobrojana i ukupna količina neželjene pošte pristigle po pojedinojadresi.Rezultati su prikazani aritmetičkom sredinom te ukupnim rasp<strong>on</strong>om, a analiza jeučinjena statističkim neparametarskim testovima uz postavljenu značajnost na α=0.05.2. 2. Rezultati i raspravaZa usporedbu količine neželjene pošte između pojedinih skupina adresa pobrojana jeukupna količina pristigle neželjene pošte na kraju perioda simulacije, dok je za analizupromjene količine neželjene pošte tijekom simulacije pobrojana količina neželjene poštepristigle po mjesecima.Neželjena pošta je na adrese iz skupine „adrese postavljene na web stranicu“ počelapristizati tek nak<strong>on</strong> što je stranica registrirana na Google pretraživaču (šest mjesecinak<strong>on</strong> početka eksperimenta), odnosno desetak dana nak<strong>on</strong> što je postala prepoznatljivana navedenom pretraživaču.Iz tablice 2.1 očitava se statistički značajna razlika u količini neželjene pošte poskupinama (p

Model za procjenu razine sigurnosti računalnog sustavaznačajna razlika između skupina „registracijske adrese“ te „adrese postavljene na webstranici“ (p=0,786; korišten Mann-Whitney U test). K<strong>on</strong>trolna skupina nije uključena ustatističku obradu podataka.Također dodatni rezultat je u tome što je u skupinu adresa „adrese postavljene na webstranici“ neželjena pošta počela pristizati tek nak<strong>on</strong> registriranja web stranice, što možeznačiti da bi pristiglo znatno više neželjene pošte na adrese iz ove skupine.Tablica 2.1. Prosječna količina pristigle neželjene pošte po adresiKoličina neželjene pošte po adresi/aritmetička sredina (minimum-maksimum)Grupe adresaAdrese pažljivihkorisnikaPeriodsimulacije(prva godina)Period nak<strong>on</strong>simulacije(drugagodina)Ukupni periodpraćenja0.63 (0-3) 1.02 (0-4) 0.83 (0-4)Registracijske adrese 17.17 (3-67) 21.33 (0-78) 19.25 (0-78)Adrese postavljene naweb stranicuK<strong>on</strong>trolna skupinaadresa15.58 (0-31) 26.58 (0-53) 21.08 (0-53)0.00 (0-0) 0.00 (0-0) 0.00 (0-0)Broj neželjenih poruka je u prosjeku rastao kroz vrijeme simulacije, no neravnomjerno:na vrhuncu je bio u siječnju za vrijeme simulacijskog perioda, da bi u veljači i ožujkuznatno opao (slika 2.1). U drugoj godini praćenja količina prosječno pristigle neželjenepošte je podjednako i rasla i opadala.Rezultati eksperimenta pokazuju značajnu razliku u prosječnoj količini neželjene poštepristigle na adrese pojedinih skupina. S obzirom kako više neželjene elektr<strong>on</strong>ičke pošteznači veću količinu zl<strong>on</strong>amjernih poruka (reklame, virusi, trojanci, crvi, razne vrstesocijalnog inženjeringa), što povećava razinu in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske nesigurnosti odnosnopovećava opasnost sigurnosnog incidenta (zaraza računala, odgovor na prevarantskup<strong>on</strong>udu), proizlazi kako rezultati potvrđuju postavljenu tezu.8

Model za procjenu razine sigurnosti računalnog sustava8No76543210OžujakTravanjSvibanjLipanjSrpanjKolovozRujanListopadStudeniProsinacSiječanjVeljačaOžujakTravanjSvibanjLipanjSrpanjKolovozRujanListopadStudeniProsinacSiječanjVeljačaOžujakMjeseciRegistracijske adreseAdrese postavljene na web stranicuAdrese pažljivih korisnikaSlika 2.1. Usporedba količine pristigle neželjene pošte po grupamaTakođer treba istaknuti da, kada neka adresa elektr<strong>on</strong>ičke pošte dospije na listetakozvanih spamera odnosno osoba koje se bave slanjem masovnih poruka, <strong>on</strong>a jeosuđena na neželjenu poštu - zauvijek [27]. Jedan takav primjer predstavlja adresaotvorena jednokratno isključivo za potrebe organizacije i registriranja na k<strong>on</strong>ferenciju,na nju je dugo nak<strong>on</strong> prestanka upotrebe nastavila povremeno pristizati neželjena pošta(slika 2.2 i slika 2.3).Korisnik, ako nije oprezan prilikom komunikacije sustavom elektr<strong>on</strong>ičke pošte, možeznačajno utjecati na razinu in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti odnosno može dovesti u opasnostsigurnost podataka koje posjeduje ili koristi te na taj način i svoju sigurnost (osobnepodatke) te sigurnost sustava koji koristi (odavanjem podataka o samome sustavu).9

Model za procjenu razine sigurnosti računalnog sustavaDrugim riječima, korisnik računalnog, odnosno in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskog sustava, svojimpotencijalno riskantnim p<strong>on</strong>ašanjem može ugroziti svoju sigurnost, sigurnosnu zaštitusustava te podatke koje koristi.8No76543210prosinacsiječanjveljačaožujaktravanjsvibanjlipanjsrpanjkolovozrujanlistopadstudeniprosinacsiječanjveljačaožujaktravanjsvibanjlipanjsrpanjkolovozrujanlistopadstudeniprosinacMjeseciSlika 2.2. Količina neželjene pošte pristigle na k<strong>on</strong>ferencijsku adresu u promatranomeperiodu od dvije godine[27]Trenutno su, od rijetkih, u upotrebi pretežno sigurnosna rješenja koja ističu edukaciju iupozoravanje korisnika dok se <str<strong>on</strong>g>model</str<strong>on</strong>g>i k<strong>on</strong>trole i predviđanja p<strong>on</strong>ašanja korisnika tekrazvijaju. Jedno od rješenja problema rizičnog p<strong>on</strong>ašanja korisnika sustava elektr<strong>on</strong>ičkepošte bio bi savjet korisniku neka oprezno koristi sustav te upotrebljava <str<strong>on</strong>g>model</str<strong>on</strong>g> od triadrese elektr<strong>on</strong>ičke pošte [43]. Preporuka obuhvaća sljedeće tri vrste adrese, ili popotrebi tri skupine adresa elektr<strong>on</strong>ičke pošte:1. Službenu adresu - potrebno je strogo razdvojiti poslovnu odnosno službenukomunikaciju od privatne, (nije profesi<strong>on</strong>alno, poslodavac ima pravo imogućnost nadzora, sigurnosno pitanje);10

Model za procjenu razine sigurnosti računalnog sustavaOvo istraživanje ističe važnost uzimanja u obzir utjecaja p<strong>on</strong>ašanja korisnika prisigurnosnim analizama stanja te izradi sigurnosnih <str<strong>on</strong>g>model</str<strong>on</strong>g>a in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava,odnosno prilikom izrade sigurnosnih rješenja.12

Model za procjenu razine sigurnosti računalnog sustava3. ONTOLOGIJA OWLPojam <strong>on</strong>tologija se, u in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskim i računalnim znanostima, koristi prilikom<str<strong>on</strong>g>for</str<strong>on</strong>g>malnog opisivanja znanja o nekom području interesa definiranjem klasa i podklasa,njihovih svojstava i međusobnih odnosa, te vrijednosti, odnosno elemenata koje klase ipodklase mogu sadržavati [44].Ontologija OWL (eng. Web Ontology Language) posljednjih nekoliko godina dominirau području in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti pri opisivanju sigurnosnih procedura iin<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava [45]. Također nekoliko novijih sigurnosnih rješenja zasniva se nasveobuhvatnoj <strong>on</strong>tologiji o sigurnosti [13, 15, 36].Osnovni k<strong>on</strong>struktivni element <strong>on</strong>tologije su klase (eng. classes, c<strong>on</strong>cepts), apredstavljaju skupove i podskupove vrijednosti ili osnovnih elemenata (eng. individuals,instances, objects). Za opisivanje pripadnosti pojedinoj podklasi, odnosno opissvojstava i međusobnih odnosa, koristi se predikatna logika. Klase su organizirane ka<strong>on</strong>adklasa-podklasa hijerarhijska struktura koja predstavlja taks<strong>on</strong>omiju <strong>on</strong>tologije.Vršna klasa (eng. thing) se definira kao glavna klasa cijele <strong>on</strong>tologije, odnosno logičkiskup koji sadrži sve elemente i sve podklase pripadajuće <strong>on</strong>tologije [44].U OWL <strong>on</strong>tologiji „svojstva“ su opisana predikatnom logikom te predstavljaju odnoseizmeđu elemenata grupiranih u podklase. Ona su slična „položaju“ (eng. slot) u<strong>on</strong>tologijama zasnovanim na okvirima, pravilima u deskriptivnoj logici i „relacijama“ uobjektno orijentiranim editorima kao što je na primjer jezik UML (eng. UnifiedModeling Language).Dvije su glavne vrste „svojstava“ u OWL <strong>on</strong>tologiji: „objektno svojstvo“ i „podatkovnosvojstvo“, dok se svojstvo „napomena“ koristi za definiranje podataka o podacima (odeng. metadata).U području umjetne inteligencije definirana su tri osnovna tipa znanja koji se moguopisati <strong>on</strong>tologijom ovisno o stupnju <str<strong>on</strong>g>for</str<strong>on</strong>g>malizacije te načinu korištenja znanja:• deskriptivno znanje (eng. descriptive knowledge)• proceduralno znanje (eng. procedural knowledge)13

Model za procjenu razine sigurnosti računalnog sustavaNeka od važnijih i češćih sigurnosnih pitanja vezanih uz p<strong>on</strong>ašanje korisnika sustavaelektr<strong>on</strong>ičke pošte su sljedeća [41, 43, 50, 51]:• pristupanje sustavu putem računala upitne razine sigurnosne zaštite;• pristupanje sustavu koristeći web preglednik lošijih sigurnosnih karakteristikai/ili starije verzije;• slanje osobnih podataka (na primjer OIB, broj kreditne kartice, adresa) bezdodatne kriptografske zaštite;• nekritično komuniciranje s nepoznatim sugovornicima, otvaranje priloga,odgovaranje na neobične poslovne upite ili dobitke na nagradnim igrama;• prosljeđivanje lančanih pisama;• registriranje na različite web usluge i postavljanje adrese u izvornom oblikučitljivom na Internetu;• nepažljivo p<strong>on</strong>ašanje prema podacima za pristup, korisničkom imenu i zaporci(na primjer posuđivanje, zapisivanje na vidljivom mjestu);• slaba kvaliteta zaporke (na primjer pojam sa značenjem povezanim skorisnikom, kratka zaporka);• korištenje sustava elektr<strong>on</strong>ičke pošte lošijih sigurnosnih karakteristika (naprimjer besplatni svjetski pružatelji usluga kao što su gmail i hotmail);• nerazdvajanje poslovne od privatne komunikacije.Na osnovu prethodnih istraživanja, uz pregled relevantne stručne i znanstvene literaturete k<strong>on</strong>zultiranjem s administratorima in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava definirane su slijedećeosnovne podklase ove <strong>on</strong>tologije (slika 3.1):• Pristup (opisuje način pristupanja sustavu elektr<strong>on</strong>ičke pošte);• Zaporka (obuhvaća kvalitetu te odnos korisnika prema lozinci);• Sugovornik (opisuje odnos korisnika sustava elektr<strong>on</strong>ičke pošte premanepoznatom sugovorniku);• Sustav (opisuje način korištenja sustava elektr<strong>on</strong>ičke pošte);• Adresa elektr<strong>on</strong>ičke pošte (opisuje odnos korisnika prema svojoj adresielektr<strong>on</strong>ičke pošte).15

Model za procjenu razine sigurnosti računalnog sustavaSlika 3.1. Ontologija o p<strong>on</strong>ašanju korisnika elektr<strong>on</strong>ičke pošteDaljnjim proširenjem <strong>on</strong>tologije, svakoj od pet osnovnih podklasa pridruženo jenekoliko podklasa niže razine, koje na taj način detaljnije opisuju domenu p<strong>on</strong>ašanja16

Model za procjenu razine sigurnosti računalnog sustavakorisnika sustava elektr<strong>on</strong>ičke pošte. Klasna hijerarhijska struktura <strong>on</strong>tologije, uzdefinirana objektna svojstva te elemente definirane kao ocjene, prikazana je grafički naslici 3.1. Ontologija u OWL i XML <str<strong>on</strong>g>for</str<strong>on</strong>g>matu nalazi se u prilogu C (na priloženom CDmediju).Ontologija sadrži pet osnovnih podklasa. Svaka podklasa sastoji se od više podklasanižeg nivoa, a svaka najniža podklasa sadrži pet mogućih elemenata odnosn<strong>on</strong>umeričkih ocjena u rasp<strong>on</strong>u od 1 do 5.3.2. Pod<strong>on</strong>tologija o sigurnosnim aspektima poslužiteljaDomena pod<strong>on</strong>tologije koja opisuje sigurnost poslužitelja kao elementa računalnogsustava nastoji obuhvatiti sve sigurnosne elemente od fizičke zaštite prostorije, prekomrežne zaštite pristupa do zalihost i procedure oporavka nak<strong>on</strong> incidenta. Na osnovuprethodnih istraživanja, uz pregled relevantne stručne i znanstvene literature tek<strong>on</strong>zultiranjem s administratorima in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijskih sustava definirane su sljedećeosnovne podklase ove <strong>on</strong>tologije (slika 3.2):• Mrežna zaštita (obuhvaća elemente mrežne zaštite: portovi, IDS, IPS);• Zalihost (opisuje mogućnosti povećanja razine sigurnosti poslužiteljaudvostručenjem pojedinih elemenata: napajanje, tvrdi disk ili pomoćniposlužitelj);• Programi (opisuje zaštitu poslužiteljevih usluga programima);• Fizička zaštita (obuhvaća elemente fizičke zaštite uređaja video-nadzorom,evidencijom pristupanja uređaju, zaštitom napajanja i drugo);• Procedure (obuhvaća moguće postojeće sigurnosne procedure o izradisigurnosnih kopija, postupku oporavka nak<strong>on</strong> incidenta i druge postupkeadministratora i korisnika pri određenim sigurnosno kritičnim događajima ili priredovitom korištenju i održavanju poslužiteljevih usluga);• Vanjske usluge (opisuje oslanjanje na vanjske davatelje IT usluga (eng.outsourcing)).17

Model za procjenu razine sigurnosti računalnog sustavaSlika 3.2. Ontologija o sigurnosnoj zaštiti poslužitelja18

Model za procjenu razine sigurnosti računalnog sustavaDetaljniji opis domene o općenitim sigurnosnim pitanjima poslužitelja postignut jeproširenjem <strong>on</strong>tologije na način da je pojedinoj osnovnoj podklasi pridruženo nekolikopodklasa niže razine.Ovakva <strong>on</strong>tologija nije k<strong>on</strong>ačna, odnosno dovoljno detaljna, no u ovome radu sepokazala dostatnom za prikaz jednog od načina upotrebe <str<strong>on</strong>g>model</str<strong>on</strong>g>a. U ovome slučaju zaprocjenu razine sigurnosti jednoga mrežnog dijela računalnog sustava.Cjelokupna klasna hijerarhijska struktura <strong>on</strong>tologije, uz definirana objektna svojstva teelemente definirane kao ocjene, prikazana je na slici 3.2. Ontologija u OWL i XML<str<strong>on</strong>g>for</str<strong>on</strong>g>matu nalazi se u prilogu D (na priloženom CD mediju).Ontologija sadrži pet osnovnih podklasa a svaka se sastoji od više podklasa nižeg nivoa,a svaka najniža podklasa sadrži pet mogućih elemenata odnosno ocjena u rasp<strong>on</strong>u od 1do 5.19

Model za procjenu razine sigurnosti računalnog sustava4. ALGORITAM ZA EVIDENCIJSKO ZAKLJUČIVANJEZa matematički izračun procjene razine sigurnosti odabran je algoritam za evidencijskozaključivanje s pridruženim aksiomima koji omogućuju agregaciju ocjena krozvišerazinsku hijerarhijsku strukturu.Algoritam je predstavljen 1990tih godina [52, 53], zasniva se na Dempster-Shafer teoriji[54, 55], teoriji odlučivanja (eng. decisi<strong>on</strong>-making theory) [56] te <str<strong>on</strong>g>model</str<strong>on</strong>g>u analize (eng.evaluati<strong>on</strong> analysis <str<strong>on</strong>g>model</str<strong>on</strong>g>) [57] uz proširenje sa četiri aksioma [52]. Prikladan je zarješavanje MCDA (eng. Multiple-Criteria Decisi<strong>on</strong> Analysis) problema računajući i skvalitativnim i s kvantitativnim mjerenjima te uzimajući u izračun subjektivnost priprocjeni te nesigurnost odnosno nedostatak dijela ili cijelog mjerenja [58]. Algoritamima mogućnost postavljanja različitih težinskih vrijednosti pri ocjeni elemenata uovisnosti o važnosti pojedinog elementa, odnosno stupnju utjecaja ocjene elementa naukupnu ocjenu sustava, no zbog jednostavnosti u ovome radu su svi elementi sustavauzeti kao ravnopravni.Neki od primjera upotrebe algoritma za evidencijsko zaključivanje na raznim tehničkimsustavima su: procjena i usporedba kvalitete motocikala različitih proizvođača [58],predviđanje naftnih rezervi [59], primjena u autoindustriji [60], primjena u ekspertnimsustavima [61], sumiranje znanja [62], analiza rizika [63], procjena stanja kvaliteteenergetskog trans<str<strong>on</strong>g>for</str<strong>on</strong>g>matora [64].4.1. Prošireni algoritam za evidencijsko zaključivanjeOcjene za procjenu pojedinog elementa računalnog sustava su definirane kao loše,dovoljno, prosječno, vrlo dobro i izvrsno. Navedene ocjene odgovaraju uobičajenimnumeričkim ocjenama od 1 do 5. Kako bi se uspješno provelo ocjenjivanjeevidencijskim algoritmom potrebno je definirati određenu hijerarhiju među atributimaodnosno dijelovima sustava. Analogija s <strong>on</strong>tologijom je njezina podklasa-nadklasahijerarhijska struktura. Vrijednosti atributa više razine proizlaze iz vrijednosti atributanižih razina uz stupanj neodređenosti u procjeni razine sigurnosti pojedinog elementaračunalnog sustava.20

Model za procjenu razine sigurnosti računalnog sustavaPrimjeri distribucije ocjene osnovnog atributa u slučaju samoprocjene kvalitete zaporkekorisnika sustava elektr<strong>on</strong>ičke pošte po 14. pitanju u anketi (Prilog B) su sljedeći [65]:• Distribucija ocjene bi bila na primjer 50% ocjene „prosječno“ te 50% ocjene„izvrsno“, u slučaju dva istovremena odgovora;• Distribucija ocjene bi bila 100% ocjene „prosječno“, u slučaju jedinstvenogodgovora kako je ocjena zaporke „Prosječna“;• Distribucija ocjene bi na primjer bila 50% ocjene „dovoljno“ te 30% ocjene„prosječno“, u slučaju odgovora „ne znam“;• Procjena od 0% za sve ocjene distribucije jeste slučaj kada korisnik nije da<strong>on</strong>ikakav odgovor te s toga ne može biti ocijenjen.Postoci u navedenim procjenama se nazivaju stupnjevi uvjerenja, te se koriste udecimalnom <str<strong>on</strong>g>for</str<strong>on</strong>g>matu kao 0.3, 0.5, te 1.0. Stupanj uvjerenja vrijednosti 1.0, odnosno100%, u slučaju jednoznačnog odgovora, predstavlja potpuno uvjerenje u danuprocjenu. Treći primjer ukupne ocjene nije cjelovit, odnosno ukupan stupanj uvjerenjaiznosi 0.8 za razliku od prvog i drugog primjera gdje je procjena cjelovita. Dio procjenekoji nedostaje u iznosu 0.2 se smatra stupnjem nesigurnosti. Četvrti primjer ocjenepredstavlja potpuno neznanje, odnosno 100% nesigurnost.Na ovaj način je moguće distribuciju ocjene osnovnog atributa definirati kao skupstupnjeva uvjerenja vezanih uz pojedinu od pet ocjena s dodatnom ocjenomnesigurnosti. Primjer ocjene jednog mrežnog poslužitelja, kao osnovnog skupa atributa,mogla bi biti sljedeća distribucija:S(procjena sigurnosti poslužitelja) = {(loše, 0.19), (prosječno, 0.43), (izvrsno, 0.32),(nesigurnost, 0.06)}. (4.1)U ovome primjeru mrežni poslužitelj je dobio 32% ocjene izvrsno, 43% ocjeneprosječno, 19% ocjene loše, uz 6% nesigurnosti u procjeni zbog nedovoljnogpoznavanja osnovnih atributa koji utječu na promatrani opći atribut.Slijedi detaljan opis osnovnog algoritma za evidencijsko zaključivanje te proširenjealgoritma aksiomima [23, 58, 66].21

Model za procjenu razine sigurnosti računalnog sustavaUz pretpostavku jednostavne dvorazinske hijerarhijske strukture atributa, opće svojstvoili opći atribut nalazi se na gornjoj razini, a više osnovnih atributa nalazi se na nižoj,d<strong>on</strong>joj razini (slika 4.1).Opći atributOsnovni atribut 1Osnovni atribut 2Osnovni atribut 3...Osnovni atribut LSlika 4.1. Hijerarhijska struktura atributaMože se pretpostaviti da postoji L osnovnih atributa e i (i = 1, …L) i da su svi <strong>on</strong>ipovezani s općim atributom Y. U tom slučaju moguće je definirati skup osnovnihatributa:E = {e 1 , …e i ,… e L }. (4.2)Također se može pretpostaviti da su težinske vrijednosti atributa predstavljene s ω ={ω 1 , …ω i , …ω L } gdje je ω i relativna težina i-tog osnovnog atributa e i s vrijednošćuizmeđu 0 i 1 (0 ≤ ω i ≤ 1). Težinske vrijednosti atributa su bitne pri ocjeni sigurnostipojedinog elementa u ovisnosti o važnosti tog elementa, odnosno stupnju utjecajaocjene tog elementa na ukupnu ocjenu sigurnosti cijelog sustava.Prije procjene stanja atributa potrebno je definirati skup mogućih ocjena stanja, koje supredstavljene sljedećim skupom:H = {H 1 , …H n , …H N }, (4.3)22

Model za procjenu razine sigurnosti računalnog sustavagdje se pretpostavlja da je ocjena H n+1 veća, odnosno predstavlja bolju razinu sigurnostiod ocjene H n , odnosno da je skup elemenata H uređeni skup elemenata počevši odnajnižeg prema elementu s najvišom vrijednošću. Tada se procjena i tog elementa skupaosnovnih atributa e i može predstaviti s sljedećim izrazom:S(e i ) = {(H n ,β n,i ), n = 1,…N} gdje je i = 1,…, L; (4.4)gdje β n,i predstavlja stupanj uvjerenja gdje je β n,i ≥ 0, β 1. Ako je β 1N∑n=1n, i≤N∑n=1n, i=tada je procjena stanja S(e i ) potpuna. U suprotnom, ukoliko je β 1 tada jeN∑n=1n, i

Model za procjenu razine sigurnosti računalnog sustavavjerojatnosti uzevši u obzir sve dodijeljene ocjene N za promatrani atribut e i . Izračuntežinskih vjerojatnosti dan je sljedećim izrazom:m n,i =ω i β n,i n=1,…, N; (4.6)gdje je ω i vrijednost dobivena normiranjem težina osnovnih atributa. Ostatak težinskevjerojatnosti računa se prema izrazu:N. i= −∑n,i= 1n=1∑m H1 m −ωβNin=1n,i(4.7)Uz pretpostavku da je E I(i) podskup prvih i atributa E I(i) ={e 1 ,e 2 ,…, e i } i sukladno tome uzpretpostavku da je m n,I(i) težinska vjerojatnost definirana kao stupanj kojim svi i atributipodupiru sud kojim je atribut y procijenjen na ocjenu H n . Također m H,I(i) je ostataktežinske vjerojatnosti nedodijeljen pojedinim ocjenama nak<strong>on</strong> što su procjenjeni sviosnovni atributi E I(i) . Težinske vjerojatnosti m n,I(i) , m H,I(i) za E I(i) mogu se izračunati izosnovne težinske vjerojatnosti m n,j i m H,j za sve n=1,…,N, i j=1,…,i. Uzimajući u obzirsve navedene činjenice originalni rekurzivni algoritam evidencijskog zaključivanjamože se prikazati uz pomoć sljedećih izraza:mn , I ( i+ 1)= KI ( i+1)( mn,I ( i)mn,i+1+ mn,I ( i)mH, i+1+ mH, I ( i)mn,i+1) n = 1,...,N (4.8)m K m m(4.9)H , I ( i+ 1)=I ( i+1) H , I ( i)H , i+1−1⎡⎤N NK ⎢1⎥I ( i+ 1)= −, ( ) , 1= 1,..., −1⎢ ∑∑mtI imj i+i L (4.10)⎥t=1 j=1⎢⎣j≠t⎥⎦gdje je K I(i+1) normirajući koeficijent takav da je uvjet dan izrazomN∑n=1m n , I ( i+ 1)+ mH, I ( i+1)= 1 zadovoljen. Važno je istaknuti da su osnovni atributi E I(i)proizvoljno poredani i da njihove početne vrijednosti iznose m n,I(1) =m n,1 i m H,I(1) =m H,1 .24

Model za procjenu razine sigurnosti računalnog sustavaK<strong>on</strong>ačno, u originalnom algoritmu evidencijskog zaključivanja prije proširenjaaksiomima, kombinirani stupanj uvjerenja za opći atribut β n je dan sa sljedećimizrazima:β n= m n , I ( L ),n = 1,...,N(4.11)N∑β =, ( )= 1−β(4.12)Hm H I Ln=1ngdje β H označava stupanj nepotpunosti procjene.Poboljšani algoritam evidencijskog zaključivanja nastavlja se na osnovni algoritamevidencijskog zaključivanja proširenjem aksiomima za sintezu agregacijskog postupkanužnim za objektivno i smisleno zaključivanje [57, 58]. Takav prošireni algoritam zaevidencijsko zaključivanje je moguće primijeniti na višerazinsku hijerarhijsku strukturu[52]:• Aksiom 1: opći atribut y ne može se procijeniti ocjenom H n ukoliko niti jedan odosnovnih atributa skupa E nije procjenjen ocjenom H n . Ovaj aksiom se još naziva iaksiom neovisnosti. On znači da ako je β n,i =0 za sve i=1,…, L, tada je β n =0.• Aksiom 2: opći atribut y trebao bi biti precizno ocijenjen ocjenom H n ukoliko su sviosnovni atributi skupa E precizno ocijenjeni ocjenom H n . Ovaj aksiom naziva se joši aksiom k<strong>on</strong>senzusa. On znači da ukoliko je β k,i =1 i β n,i =0 za sve i=1,…, L in=1,…, N, n≠k, tada je β k =1 i β n =0 (n=1,… N, n≠k).• Aksiom 3: ukoliko su svi osnovni atributi skupa E u potpunosti procijenjeni naodređeni skup ocjena, tada bi i opći atribut y trebao biti procijenjen na isti podskupocjena. Ovo svojstvo naziva se još i aksiom potpunosti.• Aksiom 4: ukoliko je procjena nekog od osnovnih atributa iz skupa E nepotpuna doodređenog stupnja tada će i opći atribut y biti procijenjen nepotpunom ocjenom. Tosvojstvo nazivamo aksiomom nepotpunosti.25

Model za procjenu razine sigurnosti računalnog sustavaKako originalni algoritam evidencijskog zaključivanja ne zadovoljava u potpunostinavedene aksiome [67], da bi se osiguralo ispunjavanje gore navedenih aksiomapredstavljen je novi odnosno prošireni algoritam evidencijskog zaključivanja [57, 68].Novi pristup u evidencijskom zaključivanju trebao bi ispuniti navedene aksiome zasintezu i pružiti pouzdanu agregaciju potpunih i nepotpunih in<str<strong>on</strong>g>for</str<strong>on</strong>g>macija koristeći novutežinsku normizaciju prikazanu sljedećim izrazom:L∑i=1ω = 1, (4.13)ikoji zadovoljava aksiom k<strong>on</strong>senzusa. Kod novog algoritma evidencijskog zaključivanjaostatak težinske vjerojatnosti tretirat će se posebno s obzirom na relativne težineatributa i nepotpunost procijene. K<strong>on</strong>cept mjerenja stupnja uvjerenja i mjerenjapouzdanosti u Dempster-Shafer teoriji zaključivanja [54, 55, 69, 70] mogu se iskoristitiza odabiranje gornjih i d<strong>on</strong>jih vrijednosti stupnjeva uvjerenja. U proširenom algoritmuza evidencijsko zaključivanje m H,i , prikazan u izrazu (4.7), rastavljen je na dva dijela:mH, i=1−ωi(4.14)m~Nh, i i ∑i=1= ω (1 − β )(4.15)n,iTakođer vrijedi i:+ ~ = . (4.16)mH , imH, imH, iPrvi diomH , ije linearna funkcija odiω i ovisi o težini i-tog atributa. Ukoliko težinaosnovnog atribute iznosi nula ili je ω = 0 , tada će i mH , iimati vrijednost 1. Uiisuprotnom ukoliko osnovni atribut eidominira procjenom ili je ω = 1 tada će mH , ii26

Model za procjenu razine sigurnosti računalnog sustavaimati vrijednost 0. Jednostavnije rečenom ,predstavlja stupanj kojim ostali atributiH isudjeluju u procjeni.Drugi dio ostatka težinske vjerojatnosti koji nije dodijeljen niti jednoj ocjeni je~ i <strong>on</strong>mH , ije posljedica nepotpunosti procjene osnovnih atributa S(e i ). Ako je procjena osnovnogatributa S(e i ) potpuna tada~ iznosi nula, u suprotnom S(e i ) je nepotpuna i m ~H ,ćeimH , iimati vrijednost proporci<strong>on</strong>alnu ωii biti će između 0 i 1.Može se pretpostaviti da m, ( )n = 1,..., N),m~, ( )i m, ( )predstavljaju kombiniranen I i(H I i H I itežinske vjerojatnosti nastale agregacijom prvih i procjena. Tada je moguće prikazatinovi algoritam za evidencijsko zaključivanje kao rekurziju, koja za (i+1) procjenuuzima u obzir prvih i procjena, sljedećim izrazom:[ m m + m m m m ]n, I ( i+ 1)= KI ( i+1) n,I ( i)n,i+1 H , I ( i)n,i+1+n,I ( i)H , i+1m (4.17)m = m~+ m(4.18)H , I ( i)H , I ( i)H , I ( i)[ m~m~+ m m~m~m ]m ~(4.19)H , I ( i+ 1)= KI ( i+1) H , I ( i)H , i+1 H , I ( i)H , i+1+H , I ( i)H , i+1[ m m ]m K(4.20)H , I ( i+ 1)=I ( i+1) H , I ( i)H , i+1−1⎡⎤N NK ⎢1⎥I ( i+ 1)= −, ( ) , 1= { 1,..., −1}⎢ ∑∑mtI imj i+i L . (4.21)⎥t=1 j=1⎢⎣j≠t⎥⎦Nak<strong>on</strong> što su obavljene sve L procjene, kombinirani stupanj uvjerenja može seizračunati uz uporabu normizacijskog procesa danog sljedećim izrazima:mn,I ( L)βn=n = 1,...N(4.22)− m1H , I ( L)m~H , I ( L )βH=(4.23)1−mH , I ( L)27

Model za procjenu razine sigurnosti računalnog sustavaKao što je prikazano izrazima (4.22) i (4.23) βnje stupanj uvjerenja za ocjenu H n kojaje dodijeljena procjenom, dok jeβHnedodijeljeni stupanj uvjerenja i predstavljanepotpunost u ukupnom procesu procjene sigurnosti. Na ovaj način dobivenikombinirani stupnjevi uvjerenja zadovoljavaju sva četiri aksioma sinteze.Budući da na ovaj način dobivene ocjene procjene razine sigurnosti sustava nisudovoljno jasne da bi se istaknula razlika u procjenama sigurnosti više različitih sustavaili usporedba s referentnim sigurnosnim razinama, uveden je pojam ukupne ili k<strong>on</strong>ačneocjene kako bi se njime prikazala ekvivalentna numerička vrijednost pojedinih ocjenadobivenih procesom agregacije. Odnosno, distribucija ocjene (4.1) se opisuje jednomukupnom ocjenom U te intervalom odstupanja koji proizlazi iz ukupnog stupnjanesigurnosti.Uz pretpostavku da je U ( Hn) ukupna ocjena procjene Hns tim da jeU ( Hn+ 1)> U ( Hn) , gdje je Hn+ 1poželjnija odnosno bolja ocjena od Hn, ukupna ocjenaprocjene U H ) može biti izračunata metodom dodjeljivanja vjerojatnosti ili(nkorištenjem regresijskog <str<strong>on</strong>g>model</str<strong>on</strong>g>a s parcijalnim ocjenama ili usporedbama. Ukoliko suprocjene potpune ( β = 0 ) ukupna ocjena procjene općeg atributa y može se izračunatiuz pomoć sljedećeg izraza:HN∑U ( y)= β U ( )(4.24)n=1nH nRazina sigurnosti sustava predstavljena ocjenom a je poželjnija od razine sigurnostisustava predstavljenog ocjenom b ukoliko je ukupna ocjena a veća od ukupne ocjene bodnosno U ( y(a))> U ( y(b)). Stupanj uvjerenja βndan u izrazu (4.22), upućuje nad<strong>on</strong>ju granicu procjene na koju je moguće procijeniti opći atribut y. Gornja granicaprocjene dana je mjerom plauzibilnosti zaH ili točnije β + β ) . Rasp<strong>on</strong> ocjena nan(n Hkoje može biti procijenjen opći atribut y dan je intervalom [ ( β β )]n, n Hβ + . Ukoliko jeprocjena sigurnosti promatranog subjekta potpuna tada će se interval reducirati samo navrijednost βn, drugim riječima interval stupnjeva uvjerenja je ovisan o nedodijeljenomstupnju uvjerenja βH. U svakom drugom slučaju se vrijednost na koju se opći atribut y28

Model za procjenu razine sigurnosti računalnog sustavamože procijeniti nalazi u intervalu od β do β + β ) . Sukladno iznesenom moguće jen(n Hdefinirati tri vrijednosti koje jednoznačno karakteriziraju procjenu općeg atributa y,najveća, najmanja i srednja vrijednost ukupne ocjene procjene koje su dane sljedećimizrazima:N 1Umax( y)∑ − = βnU( Hn) + ( βN+ βH) U ( HN)(4.25)n=1UNmin( y)= (1+ βH) U ( H1)+ ∑ βnU( Hn)n=2β (4.26)U avgUmax( y)−Umin( y)( y)= . (4.27)2Ukoliko su sve procjene atributa y potpune, odnosno za β = 0 vrijedi da jeU(maxminy)= U ( y)= U ( y)= U ( y).avgHUspoređivanje razine sigurnosti dva sustava ali akzasnovano je na njihovim ukupnimocjenama procjene i odgovarajućim intervalima nesigurnosti ili odstupanja. Razinasigurnosti sustava alpoželjnije je odnosno bolje od razine sigurnosti sustava ak<strong>on</strong>da isamo <strong>on</strong>da ako je U y(a )) > U ( y(a )) . Dva sustava su jednake razine sigurnostimin(l maxkako i samo ako su U y(a )) = U ( y(a )) i U y(a )) = U ( y(a )) . U svakommin(l minkmax(l maxdrugom slučaju uspoređivanje razine sigurnosti dva računalna sustava će biti nepotpunoi nepouzdano. Kako bi se povećala pouzdanost usporedbe razina sigurnosti dva ili višesustava nužno je povećati kvalitetu prvobitnih procjena smanjujući nepotpunost uprocjenama osnovnih atributa.k4.2. Primjena proširenog algoritma za evidencijsko zaključivanje naskupini korisnikaPrimjena proširenog algoritma za evidencijsko zaključivanje najčešće je korištena zaprocjenu trenutnog stanja jednog te usporedbu kvalitete više tehničkih sustava. Uovome radu navedeni algoritam koristi se za procjenu razine sigurnosti računalnog29

Model za procjenu razine sigurnosti računalnog sustavasustava uključujući i korisnika kao sudi<strong>on</strong>ika, odnosno čovjeka kao element računalnogsustava. Također zadatak je primijeniti navedeni algoritam na cijelu skupinu korisnikate na taj način procijeniti stupanj rizičnosti p<strong>on</strong>ašanja skupine, bez mukotrpne potrebepojedinačnog ocjenjivanja korisnika.Zadatak je <str<strong>on</strong>g>for</str<strong>on</strong>g>mirati distribuciju ocjene skupine (4.1) kombinacijom svih osnovnihatributa pojedinih korisnika. U tablici 4.1 prikazan je primjer <str<strong>on</strong>g>for</str<strong>on</strong>g>miranja distribucijezajedničke ocjene skupine od deset korisnika. Ocjene četiri osnovna atributa u ovomeprimjeru ulaze u izračun ocjene glavnog atributa, a <str<strong>on</strong>g>for</str<strong>on</strong>g>miranje ocjene osnovnog atributase svodi na prebrojavanje i izračun proporcije svake od pet mogućih ocjena.Tablica 4.1. Formiranje ocjene osnovnog atributa skupinedistribucija skupneocjene osnovnogatributakorisnik_1korisnik_2korisnik_3korisnik_4korisnik_5korisnik_6korisnik_7korisnik_8korisnik_9korisnik_101(0.3),5(0.7) 1 5 5 5 1 5 5 1 5 52(0.1),3(0.5),4(0.3),5(0.1) 5 4 3 3 3 4 3 3 4 23(0.5),4(0.2),5(0.3) 3 4 3 5 3 3 5 3 4 51(0.1),2(0.4),3(0.1),5(0.4) 5 1 5 2 2 5 2 2 3 5U prvome retku tablice 4.1 troje od 10 korisnika je dobilo ocjenu „loše“, dok su ostalidobili ocjenu „izvrsno“ te tada distribucija ocjene osnovnog atributa za skupinu dobivasljedeći oblik:S(procjena rizičnosti elementa p<strong>on</strong>ašanja) = {(loše, 0.30), (izvrsno, 0.70)} (4.28)U navedenom primjeru nesigurnost je 0%, jer su sve ocjene navedene, odnosno svikorisnici su ocjenjeni po sve četiri stavke. Nak<strong>on</strong> izračuna glavnog atributa skupine uprimjeru, distribucija ocjene skupine iznosi:30

Model za procjenu razine sigurnosti računalnog sustavaS(procjena rizičnosti p<strong>on</strong>ašanja) = {(loše, 0.092), (dovoljno, 0.115),(prosječno, 0.275), (vrlo dobro, 0.117), (izvrsno, 0.398)} (4.29)Ukupna ocjena procjene (4.27) tada iznosi:U(procjena rizičnosti p<strong>on</strong>ašanja) = 0.689 (4.30)Interval nesigurnosti ili odstupanja u ovome primjeru ne postoji iz razloga jer ne postojinesigurnost u ukupnoj procjeni razine rizičnosti p<strong>on</strong>ašanja skupine korisnika unavedenom primjeru.31

Model za procjenu razine sigurnosti računalnog sustava5. OSNOVNI REFLEKSNI INTELIGENTNI AGENTPrema definiciji inteligentni agent je nešto što može percipirati okolinu osjetilomodnosno senzorom te djelovati na okolinu nekim instrumentom odnosno aktuatorom.Inteligentni agent djeluje u ime nekoga te u pravilu pod njegovim nadzorom [71]. Osimprogramske komp<strong>on</strong>ente inteligentni agent može imati i fizičke, najčešće mehaničkoelektr<strong>on</strong>ičkekomp<strong>on</strong>ente.Inteligentni agent treba biti raci<strong>on</strong>alan, odnosno znati raci<strong>on</strong>alno odabrati izmeđup<strong>on</strong>uđenih odnosno mogućih akcija. Postoje četiri osnovne vrste programa inteligentnihagenata [71]:1. Jednostavni refleksni agent (eng. Simple reflex agent) reagira na osnovu trenutnepercepcije okoline, a primjer je robot-usisavač;2. Agent zasnovan na <str<strong>on</strong>g>model</str<strong>on</strong>g>u (eng. Model-<str<strong>on</strong>g>based</str<strong>on</strong>g> reflex agent) održava neku vrstuunutarnjeg stanja koje je ovisno o percepciji povijesti, a primjer je automatskousporavanje automobila prilikom sustizanja odnosno približavanja drugomvozilu (što je bliže, agent intenzivnije koči);3. Agent zasnovan na cilju (eng. Goal-<str<strong>on</strong>g>based</str<strong>on</strong>g> agent) odluku d<strong>on</strong>osi na osnovutrenutnog stanja okoline i neke vrste in<str<strong>on</strong>g>for</str<strong>on</strong>g>macije o željenom cilju akcije, aprimjer bi bilo taksi vozilo koje pokušava dovesti putnike na željenu adresu;4. Agent zasnovan na koristi (eng. Utility-<str<strong>on</strong>g>based</str<strong>on</strong>g> agent) bira između više mogućihakcija koje dovode do željenog cilja te odabire „najsretnije“ rješenje, na primjerto može biti taksi vozilo koje izbjegava gužve i bira najbrži od mogućih putova.Osnovni zadatak inteligentnog agenta u <str<strong>on</strong>g>model</str<strong>on</strong>g>u za procjenu razine sigurnostiračunalnog sustava jeste da na osnovu ukupne ocjene razine sigurnosti odluči treba lidjelovati na sustav kako bi se povećala razina sigurnosti te istaknuti ili kritične elementesustava ili cijele podsustave niske razine sigurnosti. Među postojećim vrstamainteligentnih agenata, za ovaj zadatak je dovoljan „jednostavni refleksni agent“, izrazloga što ova vrsta agenta ignorira prošla stanja te djeluje na osnovu trenutnog stanja32

Model za procjenu razine sigurnosti računalnog sustavaokoline, odnosno sustava, jer se procjenjuje trenutna razina sigurnosti, dok prošla stanjasigurnosne razine sustava više nemaju utjecaj na sigurnost podataka (slika 5.1).OsjetiloKako trenutno izgleda vanjski svijet?AgentOkolina“Ako<strong>on</strong>da”pravilaŠto bi trebao sada učiniti?InstrumentSlika 5.1. Grafički prikaz dijagrama jednostavnog refleksnog agenta [71]5.1. Agentov algoritamInteligentni agent omogućuje automatizaciju procesa, odnosno u slučaju potrebep<strong>on</strong>ovljenih mjerenja i izračuna (mnoštvo korisnika, više sustava, p<strong>on</strong>ovljena mjerenjau stvarnom vremenu) omogućuje brzinu pri procjeni razine sigurnosti cijelog ili dijelaračunalnog sustava. Ako je u pitanju jednokratna procjena razine sigurnosti računalnogsustava tada jednostavnom pretragom OWL datoteke pomoću web preglednika čovjek,odnosno sigurnosni stručnjak i savjetnik, preuzima ulogu inteligentnog agenta.Agentov algoritam prikazan je dijagramom tijeka na slici 5.2, a pseudokod algoritma senalazi u prilogu B ovoga rada.33

Model za procjenu razine sigurnosti računalnog sustavaPOČETAKRp, KrR = Rp +/- KrU, RdU > Rdapretraga<strong>on</strong>tologijenepretraga<strong>on</strong>tologijedaU >= RdneListasigurnosnokritičnihelemenataListasigurnosnokritičnihsegmenatasustavaPotrebnareorganizacijasegmenataKRAJSlika 5.2. Dijagram tijeka algoritma inteligentnog agenta34

Model za procjenu razine sigurnosti računalnog sustavaUlazne varijable algoritma su sljedeće:• Rd - referentna vrijednost „dovoljno sigurne razine“;• Rp - referentna vrijednost „prosječno sigurne razine“;• Kr - važnost zaštite odnosno korekcija sigurnosnog savjetnika;• U - ukupna ocjena dobivena procjenom razine sigurnosti.Prva referentna vrijednost opisana kao „dovoljno sigurna razina“ predstavlja minimalnopotrebnu razinu sigurnosti, a određuje se simulacijom na k<strong>on</strong>kretnom sustavu. Drugareferentna vrijednost opisana kao „prosječno sigurna razina“ može predstavljati željenurazinu sigurnosti koja se definirana unaprijed na osnovu testiranja te usporedbom sprijašnjim procjenama razine sigurnosti računalnih sustava. Ulazna varijabla nazvana„važnost zaštite“ predstavlja korekciju sigurnosnog savjetnika s obzirom na važnostzaštite k<strong>on</strong>kretnog sustava, a definira se prije početka procesa procjene razine sigurnostianaliziranog računalnog sustava. Četvrta ulazna varijabla je „ukupna ocjena“ procjenerazine sigurnosti dobivena računski proširenim algoritmom za evidencijskozaključivanje (eng. utility number).Zadaća inteligentnog agenta jeste d<strong>on</strong>ošenje odluke o tome treba li:• sustav reorganizirati kako bi se postigla željena razina sigurnosti u slučaju kadasustav dobije ukupnu ocjenu manju od „dovoljno sigurne razine“;• popraviti sigurnost segmenata sustava, ako sustav zadovoljava minimalnu, ne iželjenu razinu sigurnosti;• ili potražiti eventualne nezaštićene osnovne elemente sustava u slučaju kada jesustav dobio ukupnu ocjenu veću od željene uvećane za korekciju.Nak<strong>on</strong> d<strong>on</strong>ošenja odluke agent treba pretražiti <strong>on</strong>tologiju, u potrazi za loše ocjenjenimsegmentima sustava ili za slabo ocjenjenim odnosno sigurnosno kritičnim osnovnimelementima sustava.35

Model za procjenu razine sigurnosti računalnog sustavaZa pretragu OWL <strong>on</strong>tologije inteligentnom agentu stoje na raspolaganju već postojećiprogrami za zaključivanje (eng. reas<strong>on</strong>ers) [72]. Također je moguće pretraživanje OWLdatoteke java skriptom ili OWL <strong>on</strong>tologiju preslikati u XML datoteku te ju takvupretraživati.36

Model za procjenu razine sigurnosti računalnog sustava6. IZRADA MODELAModel se sastoji od tri glavne komp<strong>on</strong>ente: OWL <strong>on</strong>tologije koja definira logičkustrukturu te može služiti kao baza znanja pitanjima in<str<strong>on</strong>g>for</str<strong>on</strong>g>macijske sigurnosti; proširenogalgoritma za evidencijsko zaključivanje koji služi za izračun ukupne ocjene razinesigurnosti računalnog sustava; te inteligentnog agenta koji služi za zaključivanje okvaliteti razine sigurnosti i isticanje sigurnosno kritičnih podsustava ili osnovnihelemenata procjenjivanog sustava analizom <strong>on</strong>tologije (slika 6.1.).Referentne vrijednostiUkupna ocjenaJednostavnirefleksniagentSimulacija i testiranje <str<strong>on</strong>g>model</str<strong>on</strong>g>aProšireni algoritamza evidencijskozaključivanjePravilazaprimjenuOWL <strong>on</strong>tologija o sigurnostiAnalizaRezultatprocjeneuz listusigurnosnokritičnihelemenataSlika 6.1. Grafički prikaz komp<strong>on</strong>enti <str<strong>on</strong>g>model</str<strong>on</strong>g>a za procjenu razine sigurnosti računalnogsustava37

Model za procjenu razine sigurnosti računalnog sustavaK<strong>on</strong>cept <strong>on</strong>tologije objašnjen je u trećem odlomku ovoga rada uz prikaz dvijepod<strong>on</strong>tologije na kojima je ispitivan i primjenjivan <str<strong>on</strong>g>model</str<strong>on</strong>g>. Prošireni algoritam zaevidencijsko zaključivanje i njegova primjena pojašnjeni su u četvrtom odlomku, sprimjerom izračuna ukupne ocjene rizičnosti p<strong>on</strong>ašanja na skupini korisnika.Jednostavni refleksni agent s pripadajućim algoritmom prikazan je u petom odlomkuovoga rada, dok je u nastavku teksta pojašnjena primjena algoritma za evidencijskozaključivanje nad <strong>on</strong>tološkom strukturom.6.1. Pravila za primjenu proširenog algoritma za evidencijskozaključivanje na <strong>on</strong>tološku strukturuPrilikom <str<strong>on</strong>g>model</str<strong>on</strong>g>iranja OWL <strong>on</strong>tologije, posebno prilikom definiranja podskupova(pripadnost podklasama) može nastati ciklična struktura, podklase mogu imatizajedničke presjeke, mogu dijeliti roditelje i/ili imati više roditelja, odnosno nadklasa.Ova moguća svojstva <strong>on</strong>tologije predstavljaju prepreku za primjenu algoritma zaevidencijsko zaključivanje kako bi se procijenila razina sigurnosti računalnog sustavaopisanog hijerarhijskom nadklasa-podklasa <strong>on</strong>tološkom strukturom. Stoga je potrebnopridržavati se sljedećih pravila:• u <strong>on</strong>tologiji potencijalnu cikličku strukturu potrebno je reorganizirati uacikličku;• uvjet jedinstvenog roditelja treba zadovoljiti;• eventualne presjeke <strong>on</strong>toloških podklasa potrebno je razdvojiti.Ako ova pravila nisu zadovoljena u odabranoj <strong>on</strong>tologiji, jedno od mogućih rješenjajeste definiranje novih podklasa, odnosno paralelna uporaba predefiniranih, identičnih<strong>on</strong>toloških podklasa, s istim ocjenama i istim stupnjevima uvjerenja (identičnadistribucija ocjene osnovnih atributa).Uobičajeno se za potrebe zaključivanja u bazi znanja <str<strong>on</strong>g>model</str<strong>on</strong>g>iranoj OWL <strong>on</strong>tološkimjezikom koriste već postojeći programi takozvani „zaključivači“ (eng. reas<strong>on</strong>ers) [72].38

Model za procjenu razine sigurnosti računalnog sustavaProgramski alat Protege, koji je najčešće korišten alat za <str<strong>on</strong>g>model</str<strong>on</strong>g>iranje <strong>on</strong>tologija [45],ima mogućnost instaliranja zaključivača kao dodataka (eng. plug-in) [22].Također postoje znanstveni radovi koji pokušavaju automatizirati proces pretvorbeOWL <strong>on</strong>tološke strukture u Bayesovu neur<strong>on</strong>sku mrežu [73]. Na ovaj način je takođeruključeno računanje sa subjektivnim procjenama, kao i u <str<strong>on</strong>g>model</str<strong>on</strong>g>u za procjenu razinesigurnosti, no za razliku od <str<strong>on</strong>g>model</str<strong>on</strong>g>a čiji je cilj procjena razine sigurnosti korištenjemalgoritma za evidencijsko zaključivanje, Bayesova neur<strong>on</strong>ska mreža se koristi zaprocjenu mogućnosti nekog događaja kao posljedice prethodnih događaja. Procespretvorbe do danas nije potpuno automatiziran.39

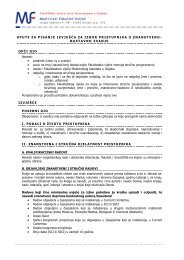

Model za procjenu razine sigurnosti računalnog sustava7. ISPITIVANJE MODELAU svrhu ispitivanja <str<strong>on</strong>g>model</str<strong>on</strong>g>a za procjenu razine sigurnosti računalnog sustava, a sobzirom kako korisnik računalnog sustava ima značajan utjecaj na sigurnost [25], što jepokazano i uvodnim eksperimentom u ovome radu; statističkom metodom grozd analizete diskriminacijskom analizom dobivenih skupina <str<strong>on</strong>g>for</str<strong>on</strong>g>mirane su skupine korisnikasustava elektr<strong>on</strong>ičke pošte. Na ovaj način <str<strong>on</strong>g>for</str<strong>on</strong>g>mirane i statistički analizirane te opisaneskupine korisnika također su ispitivane i <str<strong>on</strong>g>model</str<strong>on</strong>g>om za procjenu razine sigurnosti. Na tajnačin je, usporedbom rezultata, vrednovana kvaliteta procjenjivanja <str<strong>on</strong>g>model</str<strong>on</strong>g>om zaprocjenu razine sigurnosti.Ispitivanje je provedeno anketiranjem 306 korisnika sustava elektr<strong>on</strong>ičke pošte anketomu kojoj kombinacije pitanja i odgovora mapiraju sve osnovne podklase pod<strong>on</strong>tologije op<strong>on</strong>ašanju korisnika sustava elektr<strong>on</strong>ičke pošte (slika 3.1). U tablici 7.1 detaljno jeprikazano mapiranje pojedinog pitanja te definirana ocjena za svaki mogući odgovor,odnosno vrijednost osnovnog atributa kako bi svaki ispitanik s istim odgovorom bioidentično ocijenjen. Primjer ankete nalazi se u prilogu B ovoga rada.Tablica 7.1. Mapiranje osnovnih atributa (odgovora) s elementima <strong>on</strong>tologije(ocjenama)Osnovni atributi Pitanje u anketi Mogući odgovoriNacinKoristenjaBesplatniServisiRegistriranjePravite li razliku izmeđuprivatne i poslovneelektr<strong>on</strong>ičke pošte?Koristite li svjetskebesplatne pružatelje uslugaelektr<strong>on</strong>ičke pošte?Koristite li adresu zaregistriranje na razneInternet usluge te kojuadresu najčešće koristite?NEDADAa) Profesi<strong>on</strong>alnob) Osobnoc) PovremenoNEDAa) Poslovnub) Privatnuc) PrivremenuNEMogućeocjene252345134540

Model za procjenu razine sigurnosti računalnog sustavaNaNetuWebPreglednikEmailKlijentZastitaPCaKriticnostPriloziEnkripcijaPrivatniPodaciProsljedivanjeOdjavaKvalitetaVisekratnostOstavljate li adresučitljivom na Internetu ikoju?Koristite li web preglednikza pristup te vodite li računaod kuda pristupate?Koristite li poseban alat,tzv. e-mail klijent zapristup?Vodite li brigu o sigurnostisvog računala (antivirus,nadogradnja, ...)Jeste li kritični/oprezniprema nepoznatimsugovornicima)Otvarate li priloge odnepoznatih pošiljatelja(.exe, .rar, …)?Koristite lienkripciju/šifriranje?Šaljete li privatne/osobnepodatke elektr<strong>on</strong>ičkompoštom?Prosljeđujete li „masovne“poruke, tzv. chain-letter?Odjavite li se sa sustavanak<strong>on</strong> završetka s radom?Kako bi ocijenili svojulozinku?Koristite li istu lozinku zavećinu sustava?DAd) Poslovnue) Privatnuf) PrivremenuNEDA/povremenoa) Javna računala(npr. Internet kafe)b) Isključivo sa kućnogili službenogračunalaNENEUglavnomDANEDANEDADAP<strong>on</strong>ekadNENE/ne znamP<strong>on</strong>ekadDADA/ne znamSamo iznimnoNEDA/ne znamP<strong>on</strong>ekadNENE/ne znamUglavnomDAa) Loša/ne znamb) Prosječnac) DobraDANE123512345245151512524514524523513525ZapisivanjePosudbaJeste li svoju lozinkuzapisali, i gdje?Jeste li ikad posudili svojulozinku?DANavedenomjesto zapisaNEDANE23-451541

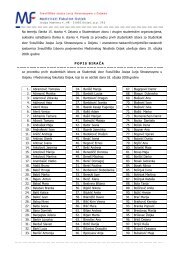

Model za procjenu razine sigurnosti računalnog sustavaSvi anketirani ispitanici su zadovoljavali sljedeća tri kriterija: punoljetnost,državljanstvo Republike Hrvatske i običaj redovitog korištenja sustava elektr<strong>on</strong>ičkepošte.7.1. Grupiranje korisnika statističkom metodom grozd analizeStatistička metoda grozd analize (eng. cluster analysis) primjenjuje se na skupuelemenata opisanih nizom varijabli kako bi se elementi grupirali u statistički značajnorazličite skupine. Ova metoda je istraživačka, odnosno rezultat metode nije unaprijedpoznat, a često se ne može niti predvidjeti. Metoda se često koristi u područjumarketinga, gdje se metodom grozd analize pokušavaju identificirati skupine kupaca srazličitim svojstvima, odnosno kupovnim navikama [74, 75]. Cilj metode grozd analizejeste identificirati homogene, međusobno različite, skupine slučajeva ili osoba izukupnog uzorka. Grafički prikaz procesa se naziva dendogram odnosno stablastidijagram iz kojeg se jednostavno može očitati broj skupina prateći razlike uudaljenostima između pojedinih koraka algoritma metode grozd analize (slika 7.1).12010080(Dlink/Dmax)*1006040200C_261 C_33C_173C_232 C_296C_121 C_17 C_36C_62C_34C_54C_258 C_297C_271 C_49Slika 7.1. Stablasti dijagram, dendogram, grafički prikazuje rezultate metode grozdanalize [76]42

Model za procjenu razine sigurnosti računalnog sustavaNavedeni algoritam grupira redom najbliže slučajeve sve dok na kraju procesa svislučajevi ne postanu jedna skupina [74]. U ovoj analizi algoritam je zaustavljen nak<strong>on</strong>26% procesa, jer je to prvi veći skok u procesu (od 26% do 41%), a to u ovom slučajurezultira sa 6 različitih skupina korisnika.Parametri koji su definirani prilikom primjene grozd analize su sljedeći: hijerarhijskametoda koja je najuobičajenija, Euklidska udaljenost kao mjera sličnosti odnosnorazličitosti između slučajevima zbog ordinarnog svojstva vrijednosti varijabli i Wardovametoda zbog nepostojanja ekstremnih slučajeva te uvjeta da veličine skupina korisnikabudu podjednake. Standardizacija varijabli nije bila neophodna, zbog ordinarnogsvojstva koje proizlazi iz intervala ocjena od „loše“ prema „izvrsno“, no od 18 pitanjaodnosno varijabli 12 je izostavljeno. Prilikom pripreme varijabli, osim eventualnestandardizacije, potrebno je izostaviti varijable koje međusobno koreliraju, izostavitivarijable s binarnim vrijednostima (da/ne odgovori) te prilagoditi broj varijabliminimalno potrebnoj veličini uzorka [74].S odabranih 6 pitanja zadovoljeni su potrebni preduvjeti za analizu, a istovremeno supokrivene sve podklase druge razine u pod<strong>on</strong>tologiji p<strong>on</strong>ašanja korisnika sustavaelektr<strong>on</strong>ičke pošte (slika 3.1).Kako bi se ustanovila razlika između skupina, odnosno kvaliteta rezultata metode grozdanalize te se identificirale varijable koje statistički značajno utječu na pripadnostpojedinoj skupini, primijenjena je diskriminacijska analiza na dobivenim skupinama(tablica 7.2).Ova statistička metoda je vezana na metodu grozd analize te je uobičajeno primjenjivatiih u kombinaciji. Rezultat diskriminacijske analize daje visokih 98.7%. Navedenipostotak predstavlja proporciju korisnika koji su nedvosmisleno pripali određenojskupini, dok je preklapanje prisutno kod 1.7% korisnika [76].Rezultati analize prikazani su aritmetičkom sredinom ocjene od 1 do 5 te standardnomdevijacijom kao mjerom odstupanja (tablica 7.2). Na treću skupinu nije značajnoutjecao niti jedan odgovor, dok su ocjene odgovora na drugo pitanje bile podjednake usvim skupinama (ocjena „prosječno“, p=0.578, ANOVA). U ostalim skupinamakorisnika identificiran je po jedan odgovor čije se vrijednosti statistički značajno43

Model za procjenu razine sigurnosti računalnog sustavarazlikuju s obzirom na vrijednosti istog odgovora u drugim skupinama (p

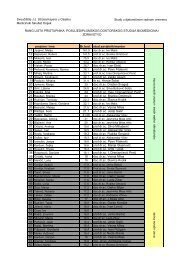

Model za procjenu razine sigurnosti računalnog sustava• druga skupina je jedina dobila ocjenu izvrstan kao apsolutnu ocjenu (standardnadevijacija: SD = 0), odnosno kao statistički značajnu varijablu koja određujepripadnost te se naziva „skupina izvrsne kvalitete zaporke“;• treća skupina je nazvana „prosječno svjesna skupina“, jer su ocjene po svimpitanjima prosječne uspoređujući ih s ocjenama istih pitanja kod ostalih skupina;• četvrta skupina je nazvana „zaboravna skupina“, iz razloga što se korisnici oveskupine (statistički značajno češće) ne odjavljuju pri završetku rada sa sustavomelektr<strong>on</strong>ičke pošte;• peta skupina se zove „naivna skupina“, jer im nedostaje kritičnosti inepovjerenja u komunikaciji s nepoznatim sugovornicima;• zadnja skupina se naziva „sigurnosno kritična skupina“, zbog njihovog običajaslanja osobnih i povjerljivih podataka elektr<strong>on</strong>ičkom poštom.Statistička analiza distribucije nezavisnih varijabli (spol, dob, stručna sprema te brojkorištenih adresa) po skupinama nije našla značajne razlike između dobivenih skupinakorisnika sustava elektr<strong>on</strong>ičke pošte.7.2. Testiranje <str<strong>on</strong>g>model</str<strong>on</strong>g>a usporednom analizom <str<strong>on</strong>g>model</str<strong>on</strong>g>om za procjenustanja sigurnosti i statističkom metodom grozd analizeSvaka skupina korisnika sustava elektr<strong>on</strong>ičke pošte, dobivena statističkom metodomgrozd analize, ocjenjena je i algoritmom za evidencijsko zaključivanje (tablica 7.3).Usporedba ukupne ocjene dobivene <str<strong>on</strong>g>model</str<strong>on</strong>g>om za procjenu razine sigurnosti srezultatima diskriminacijske analize pokazuje podudarnost u rezultatima. Skupinakorisnika nazvana „skupina izvrsne kvalitete zaporke“, koja je jedina identificirana kaopo nečemu bolja od ostalih skupina, dobila je najvišu ukupnu ocjenu procjene(U=0.855), prosječno svjesna skupina korisnika dobila je nešto nižu ukupnu ocjenuprocjene (U=0.821), dok su sve ostale skupine dobile niže ukupne ocjene, što odgovaranjihovom opisu kao skupina koje su, po nekom od odgovora, značajno lošije skupine.45

Model za procjenu razine sigurnosti računalnog sustavaPodudarnost u rezultatima pokazuje kako je moguće kvalitetno procijeniti svjesnostkorisnika o sigurnosnim pitanjima, odnosno razinu rizičnosti u p<strong>on</strong>ašanju korisnikaračunalnog sustava <str<strong>on</strong>g>model</str<strong>on</strong>g>om za procjenu razine sigurnosti računalnog sustava. Štovišepokazano je kako primijeniti prošireni algoritam za evidencijsko zaključivanje naprocjenu p<strong>on</strong>ašanja korisnika računalnog sustava opisanu OWL <strong>on</strong>tologijom.Tablica 7.3. Analiza rizičnosti p<strong>on</strong>ašanja skupina korisnika <str<strong>on</strong>g>model</str<strong>on</strong>g>om za procjenurazine sigurnosti računalnog sustavaDistribucijaocjeneSkupinamanjesigurnogpristupa/n=45Skupinaizvrsnekvalitetezaporke/n=42Prosječnosvjesnaskupina/n=63Zaboravnaskupina/n=46Naivnaskupina/n=63Sigurnosnokritičnaskupina/n=47Loše 0.074 0.024 0.022 0.058 0.099 0.096Dovoljno 0.125 0.102 0.137 0.173 0.261 0.165Prosječno 0.076 0.098 0.132 0.136 0.117 0.120Vrlo dobro 0.069 0.068 0.057 0.052 0.053 0.029Izvrsno 0.655 0.707 0.652 0.581 0.468 0.590Nesigurnost 0.001 0.001 0.000 0.000 0.001 0.000Ukupnaocjena0.799 0.855 0.821 0.760 0.670 0.739Interval*- - - - - -nesigurnosti*Interval nesigurnosti nije definiran iz razloga što ne postoji nesigurnost u izračunuUsporedba rezultata analize kombinacijom statističkih metoda (tablica 7.2) te analizepredloženim <str<strong>on</strong>g>model</str<strong>on</strong>g>om (tablica 7.3) prikazuje potpuno podudaranje rezultata za svakuod šest skupna korisnika, odnosno pokazuje veliku točnost predloženog <str<strong>on</strong>g>model</str<strong>on</strong>g>a uocjenjivanju.46