- Page 3 and 4:

Elektroniczna gospodarka w Polsce R

- Page 5 and 6:

Spis tre ci Wst p .................

- Page 7 and 8:

C3.2.6. Rozporz dzenie w sprawie st

- Page 9 and 10:

Wst p Rozwój gospodarki elektronic

- Page 11 and 12:

Wst p O ywienie prze ywał w 2006 r

- Page 13 and 14:

Rysunek 1. Struktura raportu Elektr

- Page 15 and 16:

Cz A Streszczenie raportu o stanie

- Page 17 and 18:

Streszczenie raportu o stanie e-gos

- Page 19 and 20:

Streszczenie raportu o stanie e-gos

- Page 21 and 22:

Streszczenie raportu o stanie e-gos

- Page 23 and 24:

Społecze stwo informacyjne pomaga

- Page 25 and 26:

Społecze stwo informacyjne zachowa

- Page 27 and 28:

Społecze stwo informacyjne Wykres

- Page 29 and 30:

Społecze stwo informacyjne Najbard

- Page 31 and 32:

Społecze stwo informacyjne Wykres

- Page 33 and 34:

Społecze stwo informacyjne Badania

- Page 35 and 36:

Społecze stwo informacyjne Rozpatr

- Page 37 and 38:

Społecze stwo informacyjne procent

- Page 39 and 40:

Wykres B1.1-13. Powody korzystania

- Page 41 and 42:

100% 90% 80% 70% 60% 50% 40% 30% 20

- Page 43 and 44:

B1.2. Infrastruktura i technologia

- Page 45 and 46:

1800 1600 1400 1200 1000 800 600 40

- Page 47 and 48:

Społecze stwo informacyjne 12,7 pu

- Page 49 and 50:

Społecze stwo informacyjne do Inte

- Page 51 and 52:

Społecze stwo informacyjne wył cz

- Page 53 and 54:

Społecze stwo informacyjne warto c

- Page 55 and 56:

B1.3.3. Najpopularniejsze zakupy in

- Page 57 and 58:

Społecze stwo informacyjne takiej

- Page 59 and 60:

Społecze stwo informacyjne Wykres

- Page 61 and 62:

Społecze stwo informacyjne Wykres

- Page 63 and 64:

Społecze stwo informacyjne wdro en

- Page 65 and 66:

100% 90% 80% 70% 60% 50% 40% 30% 20

- Page 67 and 68:

Społecze stwo informacyjne telemed

- Page 69 and 70:

Społecze stwo informacyjne Zignoro

- Page 71 and 72:

Społecze stwo informacyjne przy ta

- Page 73 and 74:

Społecze stwo informacyjne Zeszły

- Page 75 and 76:

Społecze stwo informacyjne dokszta

- Page 77 and 78:

Społecze stwo informacyjne Wykres

- Page 79 and 80:

W ci gu ostatnich 3 miesi cy Od 3 m

- Page 81 and 82:

50% 45% 40% 35% 30% 25% 20% 15% 10%

- Page 83 and 84:

Zamieszkanie Grupy zawodowe Wykszta

- Page 85 and 86:

Społecze stwo informacyjne wykorzy

- Page 87 and 88:

E-biznes W dalszej cz ci rozdziału

- Page 89 and 90:

E-biznes Wykres B2.1.1-2. Korzystan

- Page 91 and 92:

% 100 80 60 40 20 0 Wykres B2.1.1-4

- Page 93 and 94:

E-biznes Wykres B2.1.1-6. Rodzaje p

- Page 95 and 96:

E-biznes Wykres B2.1.1-9. Wyst powa

- Page 97 and 98:

E-biznes Wykres B2.1.1-12. Wykorzys

- Page 99 and 100:

E-biznes Wykres B2.1.1-14. Integrac

- Page 101 and 102:

E-biznes Wykres B2.1.2-2. Przedsi b

- Page 103 and 104:

Wykres B2.1.2-3. Korzystanie z usł

- Page 105 and 106:

Zakupy online w relacjach B2B E-biz

- Page 107 and 108:

E-biznes Wykres B2.1.2-9. Składani

- Page 109 and 110:

E-biznes Wykres B2.1.2-12. Sprzeda

- Page 111 and 112:

E-biznes Wykres B2.1.2-15. Udział

- Page 113 and 114:

E-biznes Z geograficznego punktu wi

- Page 115 and 116:

B2.2. Rynek B2C - handel detaliczny

- Page 117 and 118:

E-biznes Oznacza to, e za sklep int

- Page 119 and 120:

E-biznes tradycyjnego kanału sprze

- Page 121 and 122:

E-biznes Ceneo.pl miała 1,5 mln u

- Page 123 and 124:

E-biznes Wykres B2.2.1-6 Liczba adr

- Page 125 and 126: E-biznes Wykres B2.2.1-9 Obszar poc

- Page 127 and 128: E-biznes przez ILiM za okres 2006 r

- Page 129 and 130: Wykres B2.2.2-4 Rodzaj asortymentó

- Page 131 and 132: E-biznes Wykres B2.2.2-7 Liczba dos

- Page 133 and 134: E-biznes Wykres B2.2.2-10 Odsetek r

- Page 135 and 136: E-biznes W ród głównych przyczyn

- Page 137 and 138: E-biznes pomoc tej formy. Płatno z

- Page 139 and 140: E-biznes Wykres B2.2.2-21 Udział %

- Page 141 and 142: E-biznes Oprogramowanie front-offic

- Page 143 and 144: E-biznes oba systemy wyst powało n

- Page 145 and 146: Wykres B2.2.3-7 Zalety wykorzystani

- Page 147 and 148: Wykres B2.2.4-2 Informacje dotycz c

- Page 149 and 150: TAK NIE Wykres B2.2.4-6 Informacje

- Page 151 and 152: E-biznes Wykres B2.2.4-10 Okres, w

- Page 153 and 154: E-biznes Wykres B2.2.4-14 Mo liwo z

- Page 155 and 156: E-biznes Wykres B2.2.4-18 Informacj

- Page 157 and 158: E-biznes Wykres B2.2.4-22 Czas zwro

- Page 159 and 160: 30 dni on-line brak informacji. Wyk

- Page 161 and 162: Czy w przypadku sprzeda y towarów

- Page 163 and 164: E-biznes 4). Jest to znacz ca ró n

- Page 165 and 166: E-biznes stron www sklepów interne

- Page 167 and 168: B2.3. Rynek finansowy B2.3.1. E-ban

- Page 169 and 170: B2.3.1.1. Infrastruktura i technolo

- Page 171 and 172: E-biznes znalezieniu informatyków

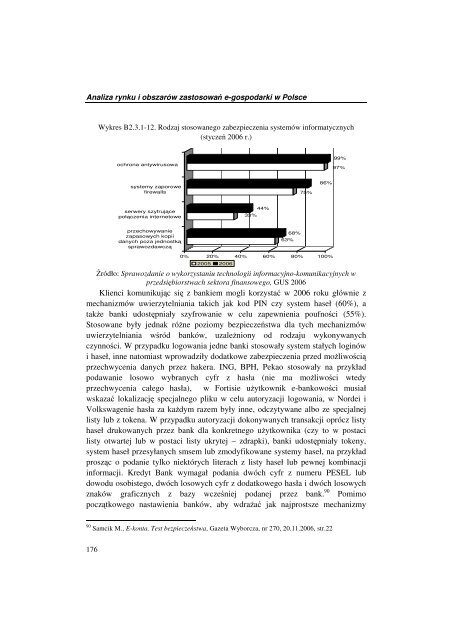

- Page 173 and 174: Wykres B2.3.1-7. Stosowana technolo

- Page 175: E-biznes Jednym z mierników skali

- Page 179 and 180: E-biznes Szczegółowej analizie po

- Page 181 and 182: E-biznes innych informacjach wa nyc

- Page 183 and 184: E-biznes Nadal jednak odsetek usłu

- Page 185 and 186: E-biznes Wykres B2.3.1-25. wiadczen

- Page 187 and 188: Wykres B2.3.1-29. Rodzaj wykorzysty

- Page 189 and 190: E-biznes bankowo ci jedynie do podm

- Page 191 and 192: E-biznes Wykres B2.3.1-35. Kanały

- Page 193 and 194: E-biznes KANAŁ DOST PU OBSZAR OPER

- Page 195 and 196: KANAŁ DOST PU TV E-biznes OBSZAR O

- Page 197 and 198: KANAŁ DOST PU OBSZAR OPERACJE E-bi

- Page 199 and 200: KANAŁ DOST PU OBSZAR OPERACJE E-bi

- Page 201 and 202: KANAŁ DOST PU Home-banking SMS OBS

- Page 203 and 204: KANAŁ DOST PU OBSZAR OPERACJE Pocz

- Page 205 and 206: B2.3.1.5. e-Administracja a banki E

- Page 207 and 208: B2.3.2. E-ubezpieczenia E-biznes Wy

- Page 209 and 210: Extranet Intranet sie lokalna LAN k

- Page 211 and 212: E-biznes Niestety brak jest danych

- Page 213 and 214: Wykres B2.3.2-6. Wykorzystywanie ko

- Page 215 and 216: E-biznes Tabela B2.3.2-1. Wytwarzan

- Page 217 and 218: E-biznes Z opcji zatrudnienia w sys

- Page 219 and 220: E-biznes strategii dotycz cej e-adm

- Page 221 and 222: E-biznes W zakresie wsparcia na eta

- Page 223 and 224: E-biznes formularzy składanych off

- Page 225 and 226: E-biznes Co czwarty z badanych zak

- Page 227 and 228:

E-biznes Wykres B2.3.2-23. Wnioski

- Page 229 and 230:

E-biznes Wykres B2.3.2-25. Podział

- Page 231 and 232:

E-biznes OC lub pakiet OC/AC w Supe

- Page 233 and 234:

E-biznes Wykres B2.3.2-29. Plany do

- Page 235 and 236:

E-biznes Najwa niejsz barier wiadcz

- Page 237 and 238:

E-biznes stosowania Internetu w zak

- Page 239 and 240:

E-biznes internetowych domów makle

- Page 241 and 242:

E-biznes Tabela B2.3.3-1. Udział I

- Page 243 and 244:

Tabela B2.3.3-3. Udział członków

- Page 245 and 246:

Wykres B2.3.3-4. Kanały dost pu do

- Page 247 and 248:

E-biznes Funkcjonalno Wynik badania

- Page 249 and 250:

B2.3.3.5. Zakres informacyjny stron

- Page 251 and 252:

Informacje o notowaniach GPW Wykres

- Page 253 and 254:

E-biznes obiektywnych informacji, c

- Page 255 and 256:

B3. E-administracja E-administracja

- Page 257 and 258:

E-administracja Rok 2006 przyniós

- Page 259 and 260:

E-administracja przewidzianych na i

- Page 261 and 262:

E-administracja publicznego lub pob

- Page 263 and 264:

telefonia IP wideokonferencje Intra

- Page 265 and 266:

Lp. E-administracja Tabela B 4.2-2

- Page 267 and 268:

6. 7. portalu dost powoinformacyjny

- Page 269 and 270:

B3.3. E-administracja w jednostkach

- Page 271 and 272:

E-administracja Ogółem urz dy gmi

- Page 273 and 274:

E-administracja W Holandii i USA du

- Page 275 and 276:

E-administracja O post pach krajów

- Page 277 and 278:

E-administracja Korzy ci z rozwoju

- Page 279 and 280:

E-usługi pracodawców, którzy odp

- Page 281 and 282:

E-usługi Vivento Infobrokers z War

- Page 283 and 284:

E-usługi wydatków na reklam inter

- Page 285 and 286:

E-usługi na wej cie na rynek usłu

- Page 287 and 288:

C2. Standardy W centrum zainteresow

- Page 289 and 290:

Rysunek C2-1. Proces Traceability S

- Page 291 and 292:

Standardy Standard Traceability GS1

- Page 293 and 294:

Rysunek C2-3. Faza produkcji - ledz

- Page 295 and 296:

Rysunek C2-4. Faza dystrybucji - le

- Page 297 and 298:

C2.5. Wymiana danych Standardy Syst

- Page 299 and 300:

C3. Prawo Niniejszy rozdział stano

- Page 301 and 302:

Prawo 4) wprowadzenie narz dzi info

- Page 303 and 304:

Prawo podmiot publiczny lub przez p

- Page 305 and 306:

Prawo w ycie 16 sierpnia 2006 r., p

- Page 307 and 308:

Prawo 1196), które weszło w ycie

- Page 309 and 310:

Rysunek C3.2 -1 Schemat architektur

- Page 311 and 312:

Prawo Obwieszczeniem Marszałka Sej

- Page 313 and 314:

Prawo odpisy, za wiadczenia i infor

- Page 315 and 316:

Prawo rejestrze s dowym wszelkich s

- Page 317 and 318:

Prawo zwi zanych z prowadzeniem dzi

- Page 319 and 320:

Rozporz dzenie okre la: Prawo 1. st

- Page 321 and 322:

Prawo dopiero od momentu otwarcia a

- Page 323 and 324:

Prawo informacyjnym Iudex; program

- Page 325 and 326:

C4.2. Web 2.0 179 Inicjatywy Poj ci

- Page 327 and 328:

Inicjatywy techniczne, które stano

- Page 329 and 330:

Inicjatywy pracowników. Dzi ki bog

- Page 331 and 332:

C5. Kalendarium - najwa niejsze wyd

- Page 333 and 334:

Kalendarium - najwa niejsze wydarze

- Page 335 and 336:

Kalendarium - najwa niejsze wydarze

- Page 337 and 338:

Kalendarium - najwa niejsze wydarze

- Page 339 and 340:

Kalendarium - najwa niejsze wydarze

- Page 341 and 342:

Kalendarium - najwa niejsze wydarze

- Page 343 and 344:

Kalendarium - najwa niejsze wydarze

- Page 345 and 346:

Słabe strony e-gospodarki Mocne st

- Page 347 and 348:

Podsumowanie Słabe strony e-gospod

- Page 349 and 350:

Podsumowanie tym przypadku wystarcz

- Page 351 and 352:

centrum certyfikacyjne Zaufana trze

- Page 353 and 354:

nych, odzie i wyroby futrzarskie, t

- Page 355 and 356:

limitowany dost p do usług i infor

- Page 357 and 358:

podpis cyfrowy wg PN-I-02000 (Polsk

- Page 359 and 360:

sie telematyczna (telematics networ

- Page 361 and 362:

1900-1980 MHz, 2010-2025 MHz, 2110-

- Page 363 and 364:

Bibliografia 1. Birchall J., Opłac

- Page 365 and 366:

Bibliografia 49. Mi czy ski P., Dom

- Page 367 and 368:

Bibliografia 101. Zalewski Ł ., Do

- Page 369 and 370:

Spis tabel, rysunków i wykresów R

- Page 371 and 372:

Spis tabel, rysunków i wykresów W

- Page 373 and 374:

Spis tabel, rysunków i wykresów W

- Page 375 and 376:

Spis tabel, rysunków i wykresów W

- Page 377 and 378:

Spis tabel, rysunków i wykresów W

- Page 379 and 380:

Spis tabel, rysunków i wykresów W