po 8 prosojnic na eno stran

po 8 prosojnic na eno stran

po 8 prosojnic na eno stran

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

KRIPTOGRAFIJA IN<br />

TEORIJA KODIRANJA<br />

Aleksandar Jurišić<br />

Center za kriptografijo in raču<strong>na</strong>lniško varnost<br />

Politehnika Nova Gorica<br />

http://valjhun.fmf.uni-lj.si/ ∼ ajurisic<br />

9 9 1<br />

6 9 6 1 3 7 5 4 622 0 61477140922254355882905759 147397 2<br />

9 68 5<br />

4 8 1<br />

4 69512093081629822 14 570835693<br />

1 4 7 6<br />

6 2 2 88 3 98 9 62 8 01 3 391<br />

9 9055 1 829<br />

9 451 5 7815154<br />

9 9 1<br />

6 9 6 1 3 7 5 4 622 0 61477140922254355882905759 147397 2<br />

9 68 5<br />

4 8 1<br />

4 69512093081629822 14 570835693<br />

1 4 7 6<br />

6 2 2 88 3 98 9 62 8 01 3 391<br />

9 9055 1 829<br />

9 451 5 7815154<br />

9 9 1<br />

6 9 6 1 3 7 5 4 622 0 61477140922254355882905759 147397 2<br />

9 68 5<br />

4 8 1<br />

4 69512093081629822 14 570835693<br />

1 4 7 6<br />

6 2 2 88 3 98 9 62 8 01 3 391<br />

9 9055 1 829<br />

9 451 5 7815154<br />

Uvod Pametne kartice in jav<strong>na</strong> kriptografija . 1<br />

1. Klasič<strong>na</strong> kriptografija . . . . . . . . . . 45<br />

2. Shannonova teorija . . . . . . . . . . . 96<br />

3. Simetrični kriptosistemi . . . . . . . . 136<br />

4. RSA sistem in faktorizacija . . . . . . . 204<br />

5. Drugi javni kriptosistemi . . . . . . . . 301<br />

6. Sheme za digitalne <strong>po</strong>dpise . . . . . . . 391<br />

7. Zgoščevalne funkcije . . . . . . . . . . 459<br />

8. Upravljanje ključev . . . . . . . . . . 519<br />

9. Identifikacijske sheme . . . . . . . . . 614<br />

10. Kode za overjanje . . . . . . . . . . . 648<br />

11. Sheme za deljenje skrivnosti . . . . . . . 710<br />

21. Teorija kodiranja . . . . . . . . . . . 777<br />

12. Generator psevdo-<strong>na</strong>ključnih števil . . . . 850<br />

13. Dokazi brez razkritja z<strong>na</strong>nja . . . . . . . 877<br />

Priloga A Gostota praštevil . . . . . 912-943<br />

Uvod<br />

Odkar so ljudje pričeli komunicirati,<br />

pa <strong>na</strong>j si bo to preko govora, pisave, radija,<br />

telefo<strong>na</strong>, televizije ali raču<strong>na</strong>lnikov,<br />

so želeli tudi skrivati vsebino svojih s<strong>po</strong>ročil.<br />

Ta nuja, oziroma že kar obsed<strong>eno</strong>st<br />

<strong>po</strong> tajnosti, je imela dramatičen vpliv<br />

<strong>na</strong> vojne, mo<strong>na</strong>rhije in seveda tudi<br />

<strong>na</strong> individual<strong>na</strong> življenja.<br />

Vladarji in generali so odvisni od uspešne<br />

in učinkovite komunikacije že tisočletja,<br />

hkrati pa se zavedajo <strong>po</strong>sledic, v primeru,<br />

če njihova s<strong>po</strong>ročila pridejo v <strong>na</strong>pačne roke,<br />

izdajo dragocene skrivnosti rivalom ali<br />

odkrijejo vitalne informacije <strong>na</strong>sprotnikom.<br />

Danes vse to velja tudi za moder<strong>na</strong> vodstva<br />

uspešnih <strong>po</strong>djetij in tako <strong>po</strong>staja<br />

“informacijska/raču<strong>na</strong>lniška varnost”<br />

<strong>eno</strong> izmed <strong>na</strong>jbolj <strong>po</strong>membnih gesel<br />

informacijske dobe.<br />

Aleksandar Jurišić 1<br />

Aleksandar Jurišić 2<br />

Aleksandar Jurišić 1<br />

Aleksandar Jurišić 2<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Vlade, industrija ter <strong>po</strong>samezniki,<br />

vsi hranijo informacije v digitalni obliki.<br />

Ta medij <strong>na</strong>m omogoča številne prednosti<br />

pred fizičnimi oblikami:<br />

- je zelo kompakten,<br />

- pr<strong>eno</strong>s je takorekoč trenuten,<br />

hkrati pa je omogočen tudi<br />

- organiziran dostop do raznovrstnih <strong>po</strong>datkovnih baz.<br />

Z razvojem<br />

- telekomunikacij,<br />

- raču<strong>na</strong>lniških omrežij in<br />

- obdelovanja informacij<br />

pa je precej lažje prestreči in spremeniti<br />

digitalno (elektronsko) informacijo kot pa<br />

njenega papirnega predhodnika.<br />

Zato so se <strong>po</strong>večale zahteve <strong>po</strong> varnosti.<br />

Informacijska in raču<strong>na</strong>lniška varnost<br />

opisuje vse preventivne <strong>po</strong>stopke in sredstva<br />

s katerimi preprečimo ne<strong>po</strong>oblašč<strong>eno</strong> u<strong>po</strong>rabo<br />

digitalnih <strong>po</strong>datkov ali sistemov,<br />

ne glede <strong>na</strong> to ali gre pri ustreznih <strong>po</strong>datkih kot sta<br />

za<br />

digitalni de<strong>na</strong>r (nosilec vrednosti) in<br />

digitalni <strong>po</strong>dpis (za pre<strong>po</strong>z<strong>na</strong>vanje)<br />

• razkritje,<br />

• spreminjanje,<br />

• zamenjavo,<br />

• uničenje,<br />

• preverjanje verodostojnosti.<br />

Predlagani so bili številni ukrepi, a niti eden med njimi<br />

ne zagotavlja <strong>po</strong><strong>po</strong>lne varnosti.<br />

Med preventivnimi ukrepi, ki so <strong>na</strong> voljo danes, nudi<br />

kriptografija<br />

(če je seveda pravilno implementira<strong>na</strong> ter u<strong>po</strong>rablja<strong>na</strong>)<br />

<strong>na</strong>jvečjo stopnjo varnosti<br />

glede <strong>na</strong> svojo prilagodljivost digitalnim medijem.<br />

Aleksandar Jurišić 3<br />

Aleksandar Jurišić 4<br />

Aleksandar Jurišić 5<br />

Aleksandar Jurišić 6

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Kaj je kriptografija<br />

Kriptografija je veda o komunikaciji v prisotnosti<br />

aktivnega <strong>na</strong>padalca.<br />

Anita<br />

bere <strong>po</strong>datke spreminja vsebino<br />

Oskar<br />

Bojan<br />

Primer:<br />

<strong>po</strong>šiljanje papirnih dokumentov <strong>po</strong> <strong>po</strong>šti<br />

Kakš<strong>na</strong> zagotovila varnosti so <strong>na</strong> voljo In kako<br />

• Fizič<strong>na</strong> varnost: zapečatene kuverte.<br />

• Zakonska infrastruktura:<br />

ročni <strong>po</strong>dpis je zakonsko sprejeto sredstvo,<br />

zakoni proti odpiranju/oviranju <strong>po</strong>šte, itd.<br />

• Pošt<strong>na</strong> infrastruktura:<br />

varni in sprejeti mehanizmi za<br />

dostavljanje <strong>po</strong>šte širom <strong>po</strong> svetu.<br />

Primer: digitalni <strong>po</strong>datki<br />

• ZA: hranjenje je <strong>eno</strong>stavno in <strong>po</strong>ceni, hiter in<br />

<strong>eno</strong>staven trans<strong>po</strong>rt.<br />

• PROTI: <strong>eno</strong>stavno kopiranje; trans<strong>po</strong>rtni mediji<br />

niso varni (npr. <strong>po</strong>govor <strong>po</strong> mobilnem telefonu,<br />

internet<strong>na</strong> seja, ftp seja, komunikacija s <strong>po</strong>močjo<br />

elektronske <strong>po</strong>šte).<br />

• Vprašanje: Kako lahko omogočimo/<strong>po</strong>nudimo<br />

e<strong>na</strong>ke možnosti za papirni kakor tudi digitalni svet<br />

Odšifriranje (razbijanje)<br />

klasičnih šifer<br />

Kriptografske sisteme kontroliramo s <strong>po</strong>močjo ključev,<br />

ki določijo transformacijo <strong>po</strong>datkov.<br />

Seveda imajo tudi ključi digitalno obliko<br />

(bi<strong>na</strong>rno za<strong>po</strong>redje: 01001101010101...).<br />

Držali se bomo Kerckhoffovega principa,<br />

ki pravi, da “<strong>na</strong>sprotnik”<br />

<strong>po</strong>z<strong>na</strong> kriptosistem oziroma algoritme,<br />

ki jih u<strong>po</strong>rabljamo, ne pa tudi ključe,<br />

ki <strong>na</strong>m zagotavljajo varnost.<br />

Aleksandar Jurišić 7<br />

Aleksandar Jurišić 8<br />

Aleksandar Jurišić 9<br />

Aleksandar Jurišić 10<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Vohunova dilema<br />

Bilo je temno kot v rogu, ko se je vohun vračal v grad<br />

<strong>po</strong> opravljeni diverziji v sovražnem taboru.<br />

Ko se je približal vratom, je zaslišal šepetajoč glas:<br />

Geslo ali streljam!!!<br />

v<br />

Ali sepeta prijatelj<br />

v<br />

ali sovraznik<br />

Kako vohun prepriča “stražarja”, da <strong>po</strong>z<strong>na</strong> geslo, ne<br />

da bi ga izdal morebitnemu vsiljivcu/prisluškovalcu<br />

Deljenje skrivnosti<br />

Problem: V banki morajo trije direktorji<br />

odpreti trezor vsak dan, vendar pa ne želijo<br />

zaupati kombi<strong>na</strong>cijo nobenemu <strong>po</strong>samezniku.<br />

Zato bi radi imeli sistem, <strong>po</strong> katerem lahko<br />

odpreta trezor <strong>po</strong>ljub<strong>na</strong> dva med njimi.<br />

Ta problem lahko rešimo z (2, 3)-stopenjsko shemo.<br />

Stopenjske sheme za deljenje skrivnosti sta leta 1979<br />

neodvisno odkrila Blakey in Shamir.<br />

y(0)<br />

( x 1 )<br />

( x 2 )<br />

y( x 3 )<br />

y<br />

y<br />

x 1 x 2<br />

x 3<br />

x 1 x 2 x 3<br />

Vsak dobi le y-koordi<strong>na</strong>to svoje točke.<br />

Program v trezorju ima še ustrezne od 0 različne<br />

x- koordi<strong>na</strong>te, zato lahko izraču<strong>na</strong> ključ y(0).<br />

Vsaki točki <strong>na</strong>tanko določata premico in s tem ključ.<br />

Če imamo <strong>eno</strong> samo točko, ne moremo ugotoviti,<br />

kateri ključ je pravi, saj so vsi videti e<strong>na</strong>ko dobri.<br />

y( x 2 )<br />

Pametne kartice<br />

Po računski moči so pametne kartice primerljive z<br />

origi<strong>na</strong>lnim IBM-XT raču<strong>na</strong>lnikom,<br />

kartice s kripto koprocesorjem pa v nekaterih<br />

opravilih prekašajo celo 50 Mhz 486 raču<strong>na</strong>lnik.<br />

Aleksandar Jurišić 11<br />

Aleksandar Jurišić 12<br />

Aleksandar Jurišić 13<br />

Aleksandar Jurišić 14

cc<br />

000 111<br />

000 111<br />

000 111<br />

000 111<br />

000 111<br />

000 111<br />

Vpp<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

v<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

54<br />

mm<br />

V<br />

RST<br />

CLK<br />

RFU<br />

de<br />

GND<br />

I/O<br />

RFU<br />

85,6mm<br />

procesor<br />

ura<br />

reset<br />

vodilo<br />

<strong>po</strong>mnilnik<br />

zascita<br />

vhod−izhod<br />

debeli<strong>na</strong><br />

0,76 mm<br />

15mm<br />

25mm<br />

Zakaj pamet<strong>na</strong> kartica<br />

Gotovo je <strong>na</strong>jbolj <strong>po</strong>memb<strong>na</strong> razlika med pametno<br />

kartico in magnetno kartico<br />

varnost .<br />

Pamet<strong>na</strong> kartica ima svoj procesor, ki kontrolira<br />

vse interakcije med od zu<strong>na</strong>j nedostopnim s<strong>po</strong>minom<br />

in različnimi zu<strong>na</strong>njimi <strong>eno</strong>tami.<br />

Zagotovitev varnosti<br />

Identifikacija se opravi v dveh delih:<br />

(a) kartica mora biti zares prepriča<strong>na</strong>,<br />

da jo u<strong>po</strong>rablja njen lastnik (lokalno overjanje),<br />

(b) kartica komunicira (varno) z raču<strong>na</strong>lnikom<br />

(di<strong>na</strong>mično overjanje).<br />

Biometrični testi<br />

prstni odtisi geometrija roke odtis noge vzorec ven pre<strong>po</strong>z<strong>na</strong>vanje glasu<br />

Velikost pametne kartice ustreza ISO 7810 standardu,<br />

sestavljajo pa jo mikroprocesor, <strong>po</strong>mnilnik (ROM,<br />

RAM, EEPROM), vhodno/izhod<strong>na</strong> <strong>eno</strong>ta (I/O).<br />

Dodaten, <strong>po</strong>memben, del pametne kartice je<br />

non-volatile s<strong>po</strong>min (ROM),<br />

t.j. s<strong>po</strong>min, ki se ga ne da spremeniti in<br />

ostane prisoten tudi <strong>po</strong> prekinitvi <strong>na</strong>pajanja.<br />

PIN<br />

−−−−→<br />

RAND<br />

←−−−−−<br />

AP<br />

−−−−→<br />

vzorec zenice pre<strong>po</strong>z<strong>na</strong>vanje obraza zapis zob RNK (DNA) <strong>po</strong>dpis<br />

Aleksandar Jurišić 15<br />

Aleksandar Jurišić 16<br />

Aleksandar Jurišić 17<br />

Aleksandar Jurišić 18<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Pamet<strong>na</strong> kartica zgenerira<br />

<strong>na</strong>ključno število, ter ga<br />

<strong>po</strong>šlje čitalniku.<br />

Ta ga zašifrira z zasebnim<br />

ključem in rezultat <strong>po</strong>šlje<br />

pametni kartici.<br />

Če pamet<strong>na</strong> kartica uspešno<br />

odšifrira <strong>na</strong>ključno število<br />

z javnim ključem, <strong>po</strong>tem<br />

je prepriča<strong>na</strong> o pristnosti<br />

čitalnika.<br />

E<strong>na</strong>k proces <strong>po</strong>teka v <strong>na</strong>sprotni smeri.<br />

U<strong>po</strong>raba pametnih kartic<br />

<strong>po</strong>datki o <strong>na</strong>dzoru<br />

vojaski zapisi<br />

studentski zapisi<br />

splosni zdravstveni<br />

zapisi<br />

voznisko dovoljenje<br />

elektronska belezka<br />

oseb<strong>na</strong> izkaznica<br />

telefon<br />

vnos parametrov<br />

vzdrzevanje opreme<br />

javni prevoz<br />

osebni<br />

telefonski klici<br />

<strong>po</strong>datki<br />

TV programi<br />

prodaja hrane<br />

ogrevanje avta<br />

elektrika in plin<br />

vzdrzevanje avta<br />

shranjevanje<br />

nosilec<br />

<strong>po</strong>datkov<br />

s predplacilom<br />

cestni<strong>na</strong><br />

rac. termi<strong>na</strong>li<br />

placila<br />

social<strong>na</strong> <strong>po</strong>moc<br />

programi<br />

zascita<br />

pre<strong>po</strong>z<strong>na</strong>vanje<br />

brez<br />

predplacila<br />

borzno <strong>po</strong>slovanje<br />

<strong>po</strong>kojnine<br />

upravljanje z<br />

de<strong>na</strong>rjem v <strong>po</strong>djetju<br />

GSM telefoni<br />

fizicni<br />

dostop<br />

bankomat<br />

u<strong>po</strong>raba orozja<br />

krmilne <strong>na</strong>prave<br />

elektronski cek<br />

zasciteni prostori<br />

stadioni<br />

hotelski prostori<br />

parkirne hise<br />

avtomobili<br />

rekreacija<br />

elektronski de<strong>na</strong>r<br />

Plačilne, kreditne in več<strong>na</strong>menske kartice, ki se<br />

u<strong>po</strong>rabljajo <strong>na</strong> <strong>po</strong>dročju fi<strong>na</strong>nc.<br />

U<strong>po</strong>raba pametnih kartic <strong>na</strong> univerzi/fakulteti, ki je<br />

<strong>po</strong>nekod mesto v malem.<br />

Aleksandar Jurišić 19<br />

Aleksandar Jurišić 20<br />

Aleksandar Jurišić 21<br />

Aleksandar Jurišić 22

v<br />

´<br />

v<br />

A. Jurisić<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Področja v zdravstvu, kjer se u<strong>po</strong>rabljajo pametne<br />

kartice.<br />

U<strong>po</strong>raba pametne kartice v telekomunikacijah in<br />

u<strong>po</strong>rabniški elektrotehniki.<br />

GSM (globalni sistem za pr<strong>eno</strong>sno komuniciranje)<br />

Jav<strong>na</strong> kriptografija<br />

Glede <strong>na</strong> <strong>po</strong>membnost <strong>po</strong>datkov, ki jih varujemo,<br />

se moramo odločiti za ustrezno obliko zaščite:<br />

• Geslo (PIN) in zgoščevalne funkcije<br />

predstavljajo osnovno zaščito,<br />

• AES (Advanced Encryption Standard)<br />

simetrični kriptosistemi nudijo srednji nivo,<br />

• jav<strong>na</strong> kriptografija (Public Key Scheme)<br />

pa visok nivo zaščite.<br />

Odlič<strong>na</strong> uvod<strong>na</strong> knjiga o moderni kriptografiji je:<br />

Albrecht Beutelspacher, Cryptology, MAA, 1994.<br />

Aleksandar Jurišić 23<br />

Aleksandar Jurišić 24<br />

Aleksandar Jurišić 25<br />

Aleksandar Jurišić 26<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Koncept javne kriptografije<br />

Bojan <strong>po</strong>šlje Aniti pismo, pri tem pa si želi, da bi pismo<br />

lahko prebrala le o<strong>na</strong> (in prav nihče drug) [zaščita].<br />

Anita pa si <strong>po</strong>leg tega želi biti prepriča<strong>na</strong>, da je pismo,<br />

ki ga je <strong>po</strong>slal Bojan prišlo prav od njega [<strong>po</strong>dpis].<br />

Pred<strong>po</strong>stavimo, da se Anita in Bojan prej dogovorita<br />

za skupen ključ, ki ga ne <strong>po</strong>z<strong>na</strong> nihče drug<br />

(simetričen kriptosistem).<br />

Če Bojan z njim zašifrira pismo, je lahko prepričan,<br />

da ga lahko odklene le Anita.<br />

Hkrati pa je tudi Anita zadovolj<strong>na</strong>, saj je prepriča<strong>na</strong>,<br />

da ji je pismo lahko <strong>po</strong>slal le Bojan.<br />

Tak pristop je problematičen vsaj iz dveh razlogov:<br />

1. Anita in Bojan se morata prej dogovoriti za skupen<br />

ključ,<br />

2. upravljanje s ključi v omrežju z n u<strong>po</strong>rabniki je<br />

kradratne zahtevnosti ( n<br />

2)<br />

, vsak u<strong>po</strong>rabnik pa mora<br />

hraniti n−1 ključev.<br />

Leta 1976 sta Whit Diffie in Martin Hellman<br />

predstavila koncept kriptografije z javnimi ključi.<br />

Tu ima za razliko od sim. sistema vsak u<strong>po</strong>rabnik<br />

dva ključa, <strong>po</strong>datke zaklepa, drugi pa jih odklepa.<br />

Pomemb<strong>na</strong> lastnost tega sistema:<br />

ključ, ki zaklepa, ne more odklepati<br />

in obratno,<br />

ključ, ki odklepa, ne more zaklepati.<br />

A. Jurisic<br />

Jadranska 19<br />

Ljublja<strong>na</strong><br />

To omogoči lastniku, da en ključ objavi, drugega pa<br />

hrani v tajnosti (npr. <strong>na</strong> pametni kartici). Zato<br />

imenujemo ta ključa za<strong>po</strong>redoma javni in zasebni.<br />

Jadranska 19<br />

Ljublja<strong>na</strong><br />

Aleksandar Jurišić 27<br />

Aleksandar Jurišić 28<br />

Aleksandar Jurišić 29<br />

Aleksandar Jurišić 30

Bojan<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Ta pristop omogoča veliko presenetljivih <strong>na</strong>činov<br />

u<strong>po</strong>rabe, npr. omogoča ljudem varno komuniciranje,<br />

ne da bi se predhodno srečali zaradi<br />

izmenjave/dogovora o tajnem ključu.<br />

Vsak u<strong>po</strong>rabnik <strong>na</strong>jprej objavi svoj javni ključ,<br />

zasebnega pa zadrži zase. Vsak lahko <strong>na</strong>to z javnim<br />

ključem zašifrira pismo, bral (odšifriral) pa ga bo lahko<br />

le lastnik ustreznega zasebnega ključa.<br />

Bojan <strong>po</strong>šlje Aniti <strong>po</strong>dpisano zasebno pismo:<br />

(1) <strong>po</strong>dpiše ga s svojim zasebnim ključem Z B in ga<br />

(2) zašifrira z Anitinim javnim ključem J A .<br />

BOJAN<br />

ANITA<br />

B<br />

zasebni<br />

javni<br />

zasebni<br />

A javni 1 <strong>po</strong>dpise<br />

A nita<br />

A<br />

B<br />

2 zasifrira<br />

3 odsifrira<br />

4 preveri <strong>po</strong>dpis<br />

(3) Anita ga s svojim zasebnim ključem Z A odšifrira,<br />

(4) z Bojanovim javnim ključem J B preveri <strong>po</strong>dpis.<br />

V razvoju javne kriptografije je bilo predlaganih in<br />

razbitih veliko kriptosistemov.<br />

Le nekaj se jih je obdržalo in jih lahko danes smatramo<br />

za varne in učinkovite.<br />

Glede <strong>na</strong> matematični problem <strong>na</strong> katerem temeljijo,<br />

so razdeljene v tri skupine:<br />

• Sistemi faktorizacije celih števil<br />

npr. RSA (Rivest-Shamir-Adleman).<br />

• Sistemi diskretnega logaritma<br />

npr. DSA.<br />

• Kripto sistemi z eliptičnimi krivuljami<br />

(Elliptic Curve Cryptosystems)<br />

Anita<br />

Izmenjava ključev<br />

(Diffie-Hellman)<br />

Bojan<br />

α a<br />

✲<br />

a<br />

b<br />

(α b ) a α b<br />

✛<br />

(α a ) b<br />

Anita in Bojan si delita skupni element grupe: α ab .<br />

Končne grupe so zanimive zato, ker raču<strong>na</strong>nje <strong>po</strong>tenc<br />

lahko opravimo učinkovito, ne <strong>po</strong>z<strong>na</strong>mo pa vedno<br />

učinkovitih algoritmov za logaritem (za razliko od IR).<br />

Aleksandar Jurišić 31<br />

Aleksandar Jurišić 32<br />

Aleksandar Jurišić 33<br />

Aleksandar Jurišić 34<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Kaj je kriptografija<br />

• cilji kriptografije<br />

• širši <strong>po</strong>gled <strong>na</strong> kriptografijo<br />

• gradniki kriptografije<br />

Osnov<strong>na</strong> motivacija za <strong>na</strong>š študij je<br />

u<strong>po</strong>raba kriptografije v realnem svetu.<br />

Cilji kriptografije<br />

1. Zasebnost/zaupnost/tajnost:<br />

varovanje informacij pred tistimi, ki jim v<strong>po</strong>gled ni<br />

dovoljen, dosežemo s šifriranjem.<br />

2. Celovitost <strong>po</strong>datkov:<br />

zagotovilo, da informacija ni bila spremenje<strong>na</strong> z<br />

nedovoljenimi sredstvi (neavtoriziranimi sredstvi).<br />

3. Overjanje s<strong>po</strong>ročila (ali izvora <strong>po</strong>datkov):<br />

<strong>po</strong>trditev izvora informacij.<br />

4. Identifikacija:<br />

<strong>po</strong>trditev identitete predmeta ali osebe.<br />

5. Preprečevanje tajenja:<br />

preprečevanje, da bi nekdo zanikal<br />

dano obljubo ali storj<strong>eno</strong> dejanje.<br />

6. Drugi kriptografski protokoli:<br />

1. grb/cifra <strong>po</strong> telefonu<br />

2. mentalni <strong>po</strong>ker<br />

3. shema elektronskih volitev<br />

(anonimno glasovanje brez goljufanja)<br />

4. (anonimni) elektronski de<strong>na</strong>r<br />

Cilje kriptografije bomo dosegali z<br />

matematičnimi sredstvi.<br />

Aleksandar Jurišić 35<br />

Aleksandar Jurišić 36<br />

Aleksandar Jurišić 37<br />

Aleksandar Jurišić 38

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Cilji kriptografije:<br />

1. zasebnost/zaupnost/tajnost<br />

2. celovitost <strong>po</strong>datkov<br />

3. overjanje s<strong>po</strong>ročila (ali izvora <strong>po</strong>datkov)<br />

4. identifikacija<br />

5. preprečevanje nepriz<strong>na</strong>vanja<br />

6. drugi kriptografski protokoli<br />

NAUK: Kriptografija je več kot<br />

samo širfiranje (enkripcija).<br />

Širši <strong>po</strong>gled <strong>na</strong> kriptografijo<br />

– varnost informacij<br />

Kriptografija je sredstvo, s katerim dosežemo varnost<br />

informacij, ki med drugim zajema:<br />

(a) Varnost raču<strong>na</strong>lniškega sistema<br />

tj. tehnič<strong>na</strong> sredstva, ki omogočajo varnost<br />

raču<strong>na</strong>lniškega sistema, ki lahko <strong>po</strong>meni samo en<br />

raču<strong>na</strong>lnik z več u<strong>po</strong>rabniki, lokalno mrežo (LAN),<br />

Internet, mrežni strežnik, bankomat, itd.<br />

Med drugim obsega:<br />

• varnostne modele in pravila, ki določajo zahteve <strong>po</strong><br />

varnosti, katerim mora sistem ustrezati<br />

• varen operacijski sistem<br />

• zaščito pred virusi<br />

• zaščito pred kopiranjem<br />

• kontrolne mehanizme (beleženje vseh aktivnosti, ki se<br />

dogajajo v sistemu lahko omogoči odkrivanje tistih<br />

kršitev varnostnih pravil, ki jih ni mogoče preprečiti)<br />

• a<strong>na</strong>liza tveganja in upravljanje v primeru nevarnosti<br />

(b) Varnost <strong>na</strong> mreži<br />

Zaščita pre<strong>na</strong>šanja <strong>po</strong>datkov preko komercialnih mrež,<br />

tudi raču<strong>na</strong>lniških in telekomunikacijskih.<br />

Med drugim obsega:<br />

• protokole <strong>na</strong> internetu in njihovo varnost<br />

• <strong>po</strong>žarne zidove<br />

• trgovanje <strong>na</strong> internetu<br />

• varno elektronsko <strong>po</strong>što<br />

Aleksandar Jurišić 39<br />

Aleksandar Jurišić 40<br />

Aleksandar Jurišić 41<br />

Aleksandar Jurišić 42<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Gradniki kriptografije<br />

1. <strong>po</strong>glavje<br />

Zgodovi<strong>na</strong><br />

Širši <strong>po</strong>gled <strong>na</strong> kriptografijo<br />

– varnost informacij<br />

1. varnost raču<strong>na</strong>lniškega sistema<br />

2. varnost <strong>na</strong> mreži<br />

NAUK: Kriptografija je samo majhen<br />

del varnosti informacij.<br />

1. matematika (predvsem teorija števil)<br />

2. raču<strong>na</strong>lništvo (a<strong>na</strong>liza algoritmov)<br />

3. elektrotehnika (hardware)<br />

4. <strong>po</strong>z<strong>na</strong>vanje aplikacij (fi<strong>na</strong>nce,...)<br />

5. <strong>po</strong>litika (restrikcije, key escrow, NSA,...)<br />

6. pravo (patenti, <strong>po</strong>dpisi, jamstvo,...)<br />

7. družba (npr. enkripcija omogoča<br />

zasebnost, a otežuje pregon krimi<strong>na</strong>lcev)<br />

NAUK: U<strong>po</strong>rab<strong>na</strong> kriptografija je več<br />

kot samo zanimiva matematika.<br />

Klasič<strong>na</strong> kriptografija<br />

• zgodovi<strong>na</strong> (hieroglifi, antika, II. svetov<strong>na</strong> voj<strong>na</strong>)<br />

• zamenjal<strong>na</strong> šifra<br />

Klasične šifre in razbijanje<br />

• prikrita, zamenjal<strong>na</strong> (<strong>po</strong>mič<strong>na</strong>, afi<strong>na</strong>),<br />

bloč<strong>na</strong> (Vigenerjeva, Hillova)<br />

• Kerckhoffov princip in stopnje <strong>na</strong>padov<br />

• <strong>na</strong>pad <strong>na</strong> Vigenerja (Kasiski test, indeks <strong>na</strong>ključja)<br />

• <strong>na</strong>pad <strong>na</strong> Hillovo šifro<br />

• tokovne šifre<br />

Kriptografija ima dolgo in zanimivo zgodovino:<br />

– Hieroglifi, Špartanci, Cezar, ...<br />

D. Kahn, The Codebreakers<br />

(The Story of Secret Writing),<br />

hrvaški prevod: (K. and M. Miles),<br />

Šifranti protiv špiju<strong>na</strong>,<br />

Centar za informacije i Publicitet, Zagreb 1979.<br />

(429+288+451+325=1493 <strong>stran</strong>i).<br />

Aleksandar Jurišić 43<br />

Aleksandar Jurišić 44<br />

Aleksandar Jurišić 45<br />

Aleksandar Jurišić 46

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Hieroglifi<br />

Razvili so jih antični Egiptčani.<br />

Komunicirali so v jeziku<br />

sestavljenemu iz sličič <strong>na</strong>mesto besed.<br />

Najbolj izobraženi ljudje so jih razumeli,<br />

toda v religioznemu kontekstu<br />

– npr. <strong>na</strong>pisi <strong>na</strong> grobovih –<br />

so njihovi duhovniki u<strong>po</strong>rabljali tajne<br />

kriptografske verzije z<strong>na</strong>kov, da bi bila vsebi<strong>na</strong><br />

več vred<strong>na</strong> (saj je šlo za božje besede) in bolj mistič<strong>na</strong>.<br />

Mnoge religije so u<strong>po</strong>rabljale tajne z<strong>na</strong>ke,<br />

ki so jih razumeli le določeni izbranci.<br />

Razbijalci šifer<br />

Obstajajo od kar <strong>po</strong>z<strong>na</strong>mo šifriranje.<br />

L. 1799 so v Egipčanski Rosetti<br />

<strong>na</strong>šli skoraj 2.000 let star kamen.<br />

Na njemu so bili trije teksti:<br />

• hieroglifi,<br />

• pisava egiptčanov (demotic) in<br />

• starogršči<strong>na</strong>.<br />

Del kam<strong>na</strong> iz Rosette,<br />

Ko je bil končan prevod iz Grščine, <strong>na</strong> katerem je bila<br />

nez<strong>na</strong><strong>na</strong> pisava,<br />

dokler je arheologi<br />

je bilo možno razvozlati tudi hieroglife, niso odšifrirali.<br />

iz katerih smo izvedeli o zgodovini antičnega Egipta.<br />

Še e<strong>na</strong> antič<strong>na</strong>: o obriti glavi<br />

Medtem, ko je bil genialni Histius <strong>na</strong> perzijskem<br />

sodišču, je hotel obvestiti Aristagorasa iz Grčije, da<br />

dvigne u<strong>po</strong>r. Seveda je bilo <strong>po</strong>membno, da nihče ne<br />

prestreže s<strong>po</strong>ročilo.<br />

Da bi zagotovil tajnost, je Histius obril sužnja, ki mu je<br />

<strong>na</strong>bolj zaupal, mu vtetoviral <strong>na</strong> glavo s<strong>po</strong>ročilo [sužnju<br />

so rekli, da mu začenjajo zdraviti sle<strong>po</strong>to] in <strong>po</strong>čakal,<br />

da mu zrastejo lasje.<br />

Sužnju je bilo ukazano, da reče Aristagorasu:<br />

“Obrijte mojo glavo in <strong>po</strong>glejte <strong>na</strong>njo.”<br />

Aristagoras je <strong>na</strong>to zares dvignil u<strong>po</strong>r.<br />

To je primer prikrite šifre,<br />

s<strong>po</strong>ročilo je prisotno, a <strong>na</strong> nek <strong>na</strong>čin prikrito.<br />

Poz<strong>na</strong>mo mnogo takšnih primerov.<br />

Varnost takega s<strong>po</strong>ročila je odvis<strong>na</strong> od trika<br />

prikrivanja.<br />

Tak trik je lahko odkriti, <strong>po</strong>leg tega pa ne omogoča<br />

hitrega šifriranja in odšifriranja.<br />

To ne pride v<strong>po</strong>štev za resno u<strong>po</strong>rabo.<br />

Aleksandar Jurišić 47<br />

Aleksandar Jurišić 48<br />

Aleksandar Jurišić 49<br />

Aleksandar Jurišić 50<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Anglija: Sir John dobi s<strong>po</strong>ročilo: Worthie Sir<br />

John:- Hope, that is ye beste comfort of ye afflicted,<br />

cannot much, I fear me, help you now. That I would<br />

saye to you, is this only: if ever I may be able to requite<br />

that I do owe you, stand not u<strong>po</strong>n asking me. ’Tis not<br />

much that I can do: but what I can do, bee ye verie<br />

sure I wille. I knowe that, if dethe comes, if ordi<strong>na</strong>ry<br />

men fear it, it frights not you, accounting it for a high<br />

honor, to have such a rewarde of your loyalty. Pray<br />

yet that you may be spared this soe bitter, cup. I<br />

fear not that you will grudge any sufferings; only if bie<br />

submission you can turn them away, ’tis the part of<br />

a wise man. Tell me, an if you can, to do for you<br />

anythinge that you wolde have done. The general<br />

goes back on Wednesday. Restinge your servant to<br />

command. - R.T.<br />

Če vam uspe “med vrsticami” prebrati:<br />

PANEL AT EAST END<br />

OF CHAPEL SLIDES<br />

verjetno ne boste občutili e<strong>na</strong>kega olajšanja kot<br />

Sir John Trevanion, njemu pa je vsekakor uspelo<br />

<strong>po</strong>begniti, sicer bi ga v gradu Colcester gotovo usmrtili<br />

prav tako, kot so Sir Charlesa Lucasa ter Sir Georga<br />

Lislea.<br />

Druga svetov<strong>na</strong> voj<strong>na</strong><br />

– Enigma (Nemčija),<br />

– Tunny (Nemčija),<br />

– Purple (Ja<strong>po</strong>nska),<br />

– Hagelin (ZDA).<br />

Zamenjal<strong>na</strong> šifra<br />

Tomaž Pisanski, Skrivnostno s<strong>po</strong>ročilo<br />

Presek V/1, 1977/78, str. 40-42.<br />

YHWHD+CVODHVTHVO-!JVG:CDCYJ(JV/-VHV(<br />

-THVW-4YC4(-DJV/-(S-VO3CWC%J(-V4-DC<br />

V!CW-CVNJDJVD-+-VO3CWC%J(-VQW-DQ-VJ+<br />

VHVDWHN-V3C:CODCV!H+-DJVD-+CV3JO-YC<br />

(črko Č smo zamenjali s C, črko Ć pa z D)<br />

Aleksandar Jurišić 51<br />

Aleksandar Jurišić 52<br />

Aleksandar Jurišić 53<br />

Aleksandar Jurišić 54

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Imamo 26! = 40329146112665635584000000<br />

možnosti z direktnim preizkušanjem,<br />

zato v članku dobimo <strong>na</strong>slednje <strong>na</strong>svete:<br />

(0) Relativ<strong>na</strong> frekvenca črk in presledkov v slovenščini:<br />

presledek 173,<br />

E A I O N R S L J T V D<br />

89 84 74 73 57 44 43 39 37 37 33 30<br />

K M P U Z B G Č H Š C Ž F<br />

29 27 26 18 17 15 12 12 9 9 6 6 1<br />

(1) Na začetku besed so <strong>na</strong>j<strong>po</strong>gostejše črke<br />

N, S, K, T, J, L.<br />

(2) Naj<strong>po</strong>gostejše končnice pa so<br />

E, A, I, O, U, R, N.<br />

(3) Ugotovi, kateri z<strong>na</strong>ki zagotovo predstavljajo<br />

samoglasnike in kateri soglasnike.<br />

(4) V vsaki besedi je vsaj en samoglasnik<br />

ali samoglasniški R.<br />

(5) V vsaki besedi z dvema črkama je e<strong>na</strong><br />

črka samoglasnik, druga pa soglasnik.<br />

(6) detektivska sreča<br />

(0) V - C D J H W O ( + 3<br />

23 19 16 12 11 10 9 7 6 6 5 4<br />

Y 4 ! / Q : % T N S G<br />

4 3 3 2 2 2 2 2 2 1 1<br />

Zaključek V --> ’ ’ (drugi z<strong>na</strong>ki z visoko<br />

frekvenco ne morejo biti).<br />

Dve besedi se <strong>po</strong>novita: 03CWC%J(-,<br />

opazimo pa tudi <strong>eno</strong> sklanjatev:<br />

D-+- ter D-+C.<br />

Torej <strong>na</strong>daljujemo z <strong>na</strong>slednjim tekstom:<br />

YHWHD+C ODH TH O-!J G:CDCYJ(J /- H<br />

(-TH W-4YD4(-DJ /-(S- 03CWC%J(- 4-DC<br />

!CW-C NJDJ D-+- 03CWC%J(- QW-DQ- J+<br />

H DWHN- 3C:C0DC !H+-DJ D-+C 3J0-YC<br />

Aleksandar Jurišić 55<br />

Aleksandar Jurišić 56<br />

Aleksandar Jurišić 57<br />

Aleksandar Jurišić 58<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

(3) Kanditati za samoglasnike e,a,i,o so z<strong>na</strong>ki z visokimi<br />

frekvancami. Vzamemo:<br />

{e,a,i,o} = {-,C,J,H}<br />

(saj D izključi -,H,J,C in izključi -,H,C,<br />

z<strong>na</strong>ki -,C,J,H pa se ne izključujejo)<br />

Raz<strong>po</strong>reditev teh z<strong>na</strong>kov kot samoglasnikov izgleda<br />

prav verjet<strong>na</strong>. To <strong>po</strong>trdi tudi gostota končnic, gostota<br />

parov je <strong>na</strong>mreč:<br />

AV CV HV JV VO H -D DC JM W- DJ UC CW - VD<br />

7 5 5 5 4 4 4 3 3 3 3 3 3 3 3<br />

(5) Preučimo besede z dvema črkama:<br />

Samoglasnik <strong>na</strong> koncu<br />

1) da ga <strong>na</strong> pa ta za (ha ja la)<br />

2) če je le me ne se še te ve že (he)<br />

3) bi ji ki mi ni si ti vi<br />

4) bo do (ho) jo ko no <strong>po</strong> so to<br />

5) ju mu tu (bu)<br />

6) rž rt<br />

Samoglasnik <strong>na</strong> začetku<br />

1) ar as (ah aj au)<br />

2) en ep (ej eh)<br />

3) in iz ig<br />

4) on ob od os on (oh oj)<br />

5) uk up uš ud um ur (uh ut)<br />

in opazujemo besedi: /- H<br />

ter besedi: J+ H.<br />

J+ ima <strong>na</strong>jmanj možnosti, + pa verjetno ni črka n,<br />

zato <strong>na</strong>m ostane samo še:<br />

J+ H DWHN-<br />

/- H<br />

iz te (ne gre zaradi: D-+C)<br />

ob ta(e,o) (ne gre zaradi: D-+C)<br />

od te (ne gre zaradi: D-+C)<br />

tako da bo <strong>po</strong>trebno nekaj spremeniti in preizkusiti še<br />

<strong>na</strong>slednje:<br />

on bo; on jo; in so; in se; in je; in ta; en je; od tu ...<br />

Aleksandar Jurišić 59<br />

Aleksandar Jurišić 60<br />

Aleksandar Jurišić 61<br />

Aleksandar Jurišić 62

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

(6) Če <strong>na</strong>m <strong>po</strong> dolgem premisleku ne uspe <strong>na</strong>jti rdeče<br />

niti, bo morda <strong>po</strong>trebno iskati <strong>na</strong>pako s prijatelji (tudi<br />

raču<strong>na</strong>lniški program z metodo lokalne optimizacije ni<br />

zmogel problema zaradi premajhne dolžine tajnopisa,<br />

vsekakor pa bi bilo problem mogoče rešiti s <strong>po</strong>močjo<br />

elektronskega slovarja).<br />

Tudi psihološki pristop <strong>po</strong>maga, je svetoval Martin<br />

Juvan in <strong>na</strong>loga je bila reše<strong>na</strong> (<strong>po</strong>skusite sami!).<br />

Podob<strong>na</strong> <strong>na</strong>loga je v angleščini dosti lažja, saj je v<br />

tem jeziku veliko čl<strong>eno</strong>v THE, A in AN, vendar pa<br />

zato običajno <strong>na</strong>jprej izpustimo presledke iz teksta, ki<br />

ga želimo spraviti v tajnopis.<br />

V angleščini imajo seveda črke drugačno gostoto kot v<br />

slovenščini.<br />

Razdelimo jih v <strong>na</strong>slednjih pet skupin:<br />

1. E, z verjetnostjo okoli 0.120,<br />

2. T, A, O, I, N, S, H, R, vse z<br />

verjetnostjo med 0.06 in 0.09,<br />

3. D, L, obe z verjetnostjo okoli 0.04,<br />

4. C, U, M, W, F, G, Y, P, B, vse z<br />

verjetnostjo med 0.015 in 0.028,<br />

5. V, K, J, X, Q, Z, vse z verjetnostjo manjšo od 0.01.<br />

Najbolj <strong>po</strong>gosti pari so (v padajočem za<strong>po</strong>redju): TH,<br />

HE, IN, ER, AN, RE, ED, ON, ES, ST, EN, AT, TO,<br />

NT, HA, ND, OU, EA, NG, AS, OR, TI, IS, ET, IT,<br />

AR, TE, SE, HI in OF,<br />

Najbolj <strong>po</strong>goste trojice pa so (v padajočem za<strong>po</strong>redju):<br />

THE, ING, AND, HER, ERE, ENT, THA, NTH,<br />

WAS, ETH, FOR in DTH.<br />

Aleksandar Jurišić 63<br />

Aleksandar Jurišić 64<br />

Aleksandar Jurišić 65<br />

Aleksandar Jurišić 66<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Trans<strong>po</strong>zicijska šifra<br />

Klasične šifre<br />

V trans<strong>po</strong>zicijski šifri ostanejo črke<br />

origi<strong>na</strong>lnega s<strong>po</strong>ročila nespremenjene, njihova mesta<br />

pa so <strong>po</strong>meša<strong>na</strong> <strong>na</strong> kakšen sistematičen <strong>na</strong>čin<br />

(primer: permutacija stolpcev).<br />

Te šifre zlahka pre<strong>po</strong>z<strong>na</strong>mo, če izraču<strong>na</strong>mo<br />

gostoto samoglasnikov (v angleščini je ta 40%,<br />

in skoraj nikoli ne pade zu<strong>na</strong>j intervala 35%–45%).<br />

Težko jih rešimo, vendar pa se <strong>po</strong>trpljenje <strong>na</strong> koncu<br />

običajno izplača.<br />

Simetrič<strong>na</strong> šifra je peterica (P, C, K, E, D) za<br />

katero velja:<br />

1. P je konč<strong>na</strong> množica možnih čistopisov<br />

2. C je konč<strong>na</strong> množica možnih tajnopisov<br />

3. K je konč<strong>na</strong> množica možnih ključev.<br />

4. Za vsak ključ K ∈ K, imamo šifrirni <strong>po</strong>stopek<br />

e K ∈ E in ustrezen odšifrirni <strong>po</strong>stopek d K ∈ D.<br />

e K : P −→ C in d K : C −→ P<br />

sta taki funkciji, da je d K(e K(x)) = x za vsak<br />

x ∈ P.<br />

Pomič<strong>na</strong> šifra (angl. shift cipher) je <strong>po</strong>seben primer<br />

zamenjalne šifre.<br />

wewillmeetatmidnight<br />

22 4 22 8 11 11 12 4 4 19 0 19 12 8 3 13 8 6 7 19<br />

7 15 7 19 22 22 23 15 15 4 11 4 23 19 14 24 19 17 18 4<br />

HPHTWWXPPELEXTOYTRSE<br />

Cezarjeva šifra zašifrira njegovo ime v Ehbčt.<br />

Cezar ukazal <strong>na</strong>pad<br />

v v v v v v v<br />

Ehbct zncbco rcscg<br />

V kriptografiji si <strong>na</strong> splošno radi omislimo končne<br />

množice, kot pri številčnici <strong>na</strong> uri (npr. praštevilske<br />

obsege Z p ).<br />

Kongruence: <strong>na</strong>j bosta a in b celi števili in m<br />

<strong>na</strong>ravno število.<br />

a ≡ b (mod m) ⇐⇒ m|b − a.<br />

Primer: za p=13 velja<br />

7+ 13 9 = 7+9 mod 13 = 3 in<br />

5 ∗ 13 4 = 5 ∗ 4 mod 13 = 7<br />

(saj ima pri deljenju s 13<br />

vsota 16 ostanek 3,<br />

produkt 20 pa ostanek 7),<br />

možno pa je tudi deljenje.<br />

10<br />

9<br />

11<br />

9<br />

12<br />

0<br />

1<br />

2<br />

7+9= 3<br />

4<br />

8 5<br />

7<br />

7 6<br />

Aleksandar Jurišić 67<br />

Aleksandar Jurišić 68<br />

Aleksandar Jurišić 69<br />

Aleksandar Jurišić 70

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Deljenje v primeru p = 13:<br />

∗ 13 1 2 3 4 5 6 7 8 9 10 11 12<br />

1 1 2 3 4 5 6 7 8 9 10 11 12<br />

2 2 4 6 8 10 12 1 3 5 7 9 11<br />

3 3 6 9 12 2 5 8 11 1 4 7 10<br />

4 4 8 12 3 7 11 2 6 10 1 5 9<br />

5 5 10 2 7 12 4 9 1 6 11 3 8<br />

6 6 12 5 11 4 10 3 9 2 8 1 7<br />

7 7 1 8 2 9 3 10 4 11 5 12 6<br />

8 8 3 11 6 1 9 4 12 7 2 10 5<br />

9 9 5 1 10 6 2 11 7 3 12 8 4<br />

10 10 7 4 1 11 8 5 2 12 9 6 3<br />

11 11 9 7 5 3 1 12 10 8 6 4 2<br />

12 12 11 10 9 8 7 6 5 4 3 2 1<br />

Afi<strong>na</strong> šifra:<br />

e(x) = ax + b (mod 26) za a,b ∈ Z 26<br />

Za a = 1 dobimo <strong>po</strong>mično šifro.<br />

Funkcija je injektiv<strong>na</strong>, če in samo če je D(a, 26) = 1.<br />

Imamo |K| = 12 × 26 = 312 možnih ključev.<br />

Za <strong>po</strong>mično šifro in afino šifro pravimo, da sta<br />

monoabecedni, ker preslikamo vsako črko v <strong>na</strong>tanko<br />

določ<strong>eno</strong> črko.<br />

Vigenèrejeva šifra (1586):<br />

Naj bo m ∈ N in<br />

P = C = K = (Z 26) m .<br />

Za ključ K = (k 1 , k 2 , ...,k m )<br />

definiramo<br />

e(x 1 , ...,x m ) = (x 1 + k 1 , ...,x m + k m ) in<br />

d(y 1,...,y m) = (y 1 − k 1,...,y m − k m),<br />

kjer sta operaciji “+” in “−” opravljeni <strong>po</strong> modulu 26.<br />

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z<br />

A A B C D E F G H I J K L M N O P Q R S T U V W X Y Z<br />

B B C D E F G H I J K L M N O P Q R S T U V W X Y Z A<br />

C C D E F G H I J K L M N O P Q R S T U V W X Y Z A B<br />

D D E F G H I J K L M N O P Q R S T U V W X Y Z A B C<br />

E E F G H I J K L M N O P Q R S T U V W X Y Z A B C D<br />

F F G H I J K L M N O P Q R S T U V W X Y Z A B C D E<br />

G G H I J K L M N O P Q R S T U V W X Y Z A B C D E F<br />

H H I J K L M N O P Q R S T U V W X Y Z A B C D E F G<br />

I I J K L M N O P Q R S T U V W X Y Z A B C D E F G H<br />

J J K L M N O P Q R S T U V W X Y Z A B C D E F G H I<br />

K K L M N O P Q R S T U V W X Y Z A B C D E F G H I J<br />

L L M N O P Q R S T U V W X Y Z A B C D E F G H I J K<br />

M M N O P Q R S T U V W X Y Z A B C D E F G H I J K L<br />

N N O P Q R S T U V W X Y Z A B C D E F G H I J K L M<br />

O O P Q R S T U V W X Y Z A B C D E F G H I J K L M N<br />

P P Q R S T U V W X Y Z A B C D E F G H I J K L M N O<br />

Q Q R S T U V W X Y Z A B C D E F G H I J K L M N O P<br />

R R S T U V W X Y Z A B C D E F G H I J K L M N O P Q<br />

S S T U V W X Y Z A B C D E F G H I J K L M N O P Q R<br />

T T U V W X Y Z A B C D E F G H I J K L M N O P Q R S<br />

U U V W X Y Z A B C D E F G H I J K L M N O P Q R S T<br />

V V W X Y Z A B C D E F G H I J K L M N O P Q R S T U<br />

W W X Y Z A B C D E F G H I J K L M N O P Q R S T U V<br />

X X Y Z A B C D E F G H I J K L M N O P Q R S T U V W<br />

Y Y Z A B C D E F G H I J K L M N O P Q R S T U V W X<br />

Z Z A B C D E F G H I J K L M N O P Q R S T U V W X Y<br />

Aleksandar Jurišić 71<br />

Aleksandar Jurišić 72<br />

Aleksandar Jurišić 73<br />

Aleksandar Jurišić 74<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

S<strong>po</strong>ročilo<br />

Ponovimo:<br />

TO BE OR NOT TO BE THAT IS THE QUESTION<br />

zašifriramo s ključem RELATIONS:<br />

ključ:<br />

čistopis:<br />

tajnopis:<br />

RELAT IONSR ELATI ONSRE LATIO NSREL<br />

TOBEO RNOTT OBETH ATIST HEQUE STION<br />

KSMEH ZBBLK SMEMP OGAJX SEJCS FLZSY<br />

Npr. prvo črko tajnopisa dobimo tako, da <strong>po</strong>gledamo<br />

v tabelo <strong>na</strong> mesto (R,T).<br />

Kako pa <strong>na</strong>jdemo iz T in K <strong>na</strong>zaj R<br />

To ni monoabeced<strong>na</strong> šifra.<br />

Pravimo ji <strong>po</strong>liabeced<strong>na</strong> šifra.<br />

Vigenèrejeva šifra in 26 m možnih ključev.<br />

Za m = 5 je število 1.1 × 10 7 že preveliko, da bi “peš”<br />

iskali pravi ključ.<br />

Hillova šifra (1929)<br />

Naj bo m neko <strong>na</strong>ravno število in <strong>na</strong>j bo<br />

P = C = (Z 26 ) m .<br />

Za K vzemimo obrnljivo m×m matriko in definirajmo<br />

e K(x) = xK in d K(y) = yK −1 ,<br />

pri čemer so vse operacije opravljene v Z 26 .<br />

Odšifriranje (razbijanje)<br />

klasičnih šifer<br />

Kriptografske sisteme kontroliramo s <strong>po</strong>močjo ključev,<br />

ki določijo transformacijo <strong>po</strong>datkov.<br />

Seveda imajo tudi ključi digitalno obliko<br />

(bi<strong>na</strong>rno za<strong>po</strong>redje: 01001101010101...).<br />

Držali se bomo Kerckhoffovega principa,<br />

ki pravi, da “<strong>na</strong>sprotnik”<br />

<strong>po</strong>z<strong>na</strong> kriptosistem oziroma algoritme,<br />

ki jih u<strong>po</strong>rabljamo, ne pa tudi ključe,<br />

ki <strong>na</strong>m zagotavljajo varnost.<br />

Aleksandar Jurišić 75<br />

Aleksandar Jurišić 76<br />

Aleksandar Jurišić 77<br />

Aleksandar Jurišić 78

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Ločimo <strong>na</strong>slednje nivoje <strong>na</strong>padov <strong>na</strong> kriptosisteme:<br />

1. samo tajnopis: <strong>na</strong>sprotnik ima del tajnopisa,<br />

2. <strong>po</strong>z<strong>na</strong>ni čistopis: <strong>na</strong>sprotnik ima del<br />

čistopisa ter ustrezen tajnopis,<br />

3. izbrani čistopis: <strong>na</strong>sprotnik ima začasno <strong>na</strong><br />

voljo šifrirno mašinerijo ter za izbrani x ∈ P<br />

konstruira e(x),<br />

4. izbrani tajnopis: <strong>na</strong>sprotnik ima začasno <strong>na</strong><br />

voljo odšifrirno mašinerijo ter za izbrani y ∈ C<br />

konstruira d(y).<br />

Odšifriranje Vigenèrejeve šifre<br />

Test Friedericha Kasiskega (1863):<br />

(in Charles Babbage-a 1854)<br />

<strong>po</strong>iščemo dele tajnopisa y = y 1 y 2 ...y n , ki so identični<br />

in zabeležimo razdalje d 1 ,d 2 , ... med njihovimi<br />

začetki. Pred<strong>po</strong>stavimo, da iskani m deli <strong>na</strong>jvečji<br />

skupni delitelj teh števil.<br />

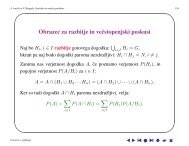

Naj bo d = n/m. Elemente tajnopisa y zapišemo <strong>po</strong><br />

stolpcih v (m×d)-razsežno matriko. Vrstice oz<strong>na</strong>čimo<br />

z y i , tj.<br />

y i = y i y m+i y 2m+i . ..<br />

Indeks <strong>na</strong>ključja (William Friedman, 1920):<br />

Za za<strong>po</strong>redje x = x 1 x 2 ...x d je indeks <strong>na</strong>ključja<br />

(angl. index of coincidence, oz<strong>na</strong>ka I c (x))<br />

verjetnost, da sta <strong>na</strong>ključno izbra<strong>na</strong> elementa<br />

za<strong>po</strong>redja x e<strong>na</strong>ka.<br />

Če so f 0 ,f 1 , ...,f 25 frekvence črk A, B,...,Z v<br />

za<strong>po</strong>redju x, je<br />

∑25<br />

)<br />

I c (x) =<br />

i=0<br />

(<br />

fi<br />

2<br />

( = d<br />

2)<br />

∑25<br />

i=0<br />

f i (f i − 1)<br />

d(d − 1) .<br />

Če so p i pričakovane verjetnosti angleških črk, <strong>po</strong>tem<br />

je<br />

∑25<br />

I c (x) ≈ p 2 i = 0.065.<br />

i=0<br />

Za <strong>po</strong>vsem <strong>na</strong>ključno za<strong>po</strong>redje velja<br />

( ) 2 1<br />

I c(x) ≈ 26 = 1<br />

26 26 = 0.038.<br />

Ker sta števili .065 in .038 dovolj <strong>na</strong>razen,<br />

lahko s to metodo <strong>na</strong>jdemo dolžino ključa<br />

(ali pa <strong>po</strong>trdimo dolžino, ki smo jo uganili<br />

s testom Kasiskega).<br />

Aleksandar Jurišić 79<br />

Aleksandar Jurišić 80<br />

Aleksandar Jurišić 81<br />

Aleksandar Jurišić 82<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

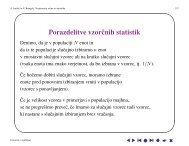

Za <strong>po</strong>dza<strong>po</strong>redje y i in 0 ≤ g ≤ 25 <strong>na</strong>j bo<br />

∑25<br />

f i+g<br />

M g (y i ) = p i<br />

d .<br />

i=0<br />

Če je g = k i , <strong>po</strong>tem pričakujemo<br />

∑25<br />

M g (y i ) ≈ p 2 i = 0.065<br />

i=0<br />

Za g ≠ k i je običajno M g bistv<strong>eno</strong> manjši od 0.065.<br />

Torej za vsak 1 ≤ i ≤ m in 0 ≤ g ≤ 25 tabeliramo<br />

vrednosti M g , <strong>na</strong>to pa v tabeli za vsak 1 ≤ i ≤ m<br />

<strong>po</strong>iščemo tiste vrednosti, ki so blizu 0.065.<br />

Ustrezni g-ji <strong>na</strong>m dajo iskane zamike k 1 ,k 2 ,...,k m .<br />

Odšifriranje Hillove šifre<br />

Pred<strong>po</strong>stavimo, da je <strong>na</strong>sprotnik določil m, ki ga<br />

u<strong>po</strong>rabljamo, ter se dokopal do m različnih parov m-<br />

teric (2. stopnja – <strong>po</strong>z<strong>na</strong>n čistopis):<br />

x j =(x 1,j ,x 2,j ,...,x m,j ), y j =(y 1,j , y 2,j , ...,y m,j ),<br />

tako da je y j = e K (x j ) za 1 ≤ j ≤ m.<br />

Za matriki X = (x i,j ) in Y = (y i,j ) dobimo matrično<br />

e<strong>na</strong>čbo Y = XK.<br />

Če je matrika X obrnljiva, je K = Y X −1 .<br />

Za Hillovo šifro lahko u<strong>po</strong>rabimo tudi 1.<br />

<strong>na</strong>pada (samo tajnopis), glej <strong>na</strong>logo 1.25.<br />

stopnjo<br />

Koliko ključev imamo <strong>na</strong> voljo v primeru Hillove šifre<br />

Glej <strong>na</strong>logo 1.12.<br />

Za afino-Hillovo šifro glej <strong>na</strong>logo 1.24.<br />

Naj bo x 1 x 2 ... čistopis.<br />

Tokovne šifre<br />

Doslej smo obrav<strong>na</strong>vali kriptosisteme z enim samim<br />

ključem in tajnopis je imel <strong>na</strong>slednjo obliko.<br />

y = y 1 y 2 · · · = e K (x 1 )e K (x 2 ) ...<br />

Taki šifri pravimo bloč<strong>na</strong> šifra<br />

(angl. block cipher).<br />

Aleksandar Jurišić 83<br />

Aleksandar Jurišić 84<br />

Aleksandar Jurišić 85<br />

Aleksandar Jurišić 86

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Posplošitev: iz enega ključa K ∈ K <strong>na</strong>pravimo<br />

za<strong>po</strong>redje (tok) ključev. Naj bo f i funkcija, ki generira<br />

i-ti ključ:<br />

z i = f i (K, x 1 , ...,x i−1 ).<br />

Z njim izraču<strong>na</strong>mo:<br />

y i = e zi (x i ) in x i = d zi (y i ).<br />

Bloč<strong>na</strong> šifra je <strong>po</strong>seben primer tokovne<br />

šifre (kjer je z i = K za vse i ≥ 1).<br />

Sinhro<strong>na</strong> tokov<strong>na</strong> šifra je sedmerica<br />

(P, C, K, L, F, E, D) za katero velja:<br />

1. P je konč<strong>na</strong> množica možnih čistopisov,<br />

2. C je konč<strong>na</strong> množica možnih tajnopisov,<br />

3. K je konč<strong>na</strong> množica možnih ključev,<br />

4. L je konč<strong>na</strong> množica tokovne abecede,<br />

5. F = (f 1 , f 2 , ...) je generator toka ključev:<br />

f i : K × P i−1 −→ L za i ≥ 1<br />

6. Za vsak ključ z ∈ L imamo šifrirni (e z ∈ E)<br />

in odšifrirni (d z ∈ D) <strong>po</strong>stopek,<br />

tako da je d z(e z(x)) = x za vsak x ∈ P.<br />

Za šifriranje čistopisa x 1 x 2 ... za<strong>po</strong>redno raču<strong>na</strong>mo<br />

z 1 ,y 1 ,z 2 , y 2 ,...,<br />

za odšifriranje tajnopisa y 1 y 2 . ..<br />

raču<strong>na</strong>mo<br />

z 1 ,x 1 ,z 2 , x 2 , . ...<br />

pa za<strong>po</strong>redno<br />

Tokov<strong>na</strong> šifra je periodič<strong>na</strong> s periodo d kadar, je<br />

z i+d = z i za vsak i ≥ 1<br />

(<strong>po</strong>seben primer: Vigenèrejeva šifra).<br />

Začnimo s ključi (k 1 ,...,k m ) in <strong>na</strong>j bo z i = k i za<br />

i = 1,...,m.<br />

Definiramo linearno rekurzijo stopnje m:<br />

m−1<br />

∑<br />

z i+m = z i + c j z i+j mod 2,<br />

j=1<br />

kjer so c 1 ,...,c m−1 ∈ Z 2 v<strong>na</strong>prej določene konstante.<br />

Za ustrezno izbiro konstant c 1 , ...,c m−1 ∈ Z 2 in<br />

neničelen vektor (k 1 ,...,k m ) lahko dobimo tokovno<br />

šifro s periodo 2 m − 1.<br />

Aleksandar Jurišić 87<br />

Aleksandar Jurišić 88<br />

Aleksandar Jurišić 89<br />

Aleksandar Jurišić 90<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Hitro lahko generiramo tok ključev z u<strong>po</strong>rabo LFSR<br />

(Linear Feedback Shift Register).<br />

V <strong>po</strong>mičnem registru začnemo z vektorjem<br />

(k 1 , ...,k m ).<br />

Nato <strong>na</strong> vsakem koraku <strong>na</strong>redimo <strong>na</strong>slednje:<br />

1. k 1 dodamo toku ključev (za XOR),<br />

2. k 2 , ...,k m <strong>po</strong>maknemo za <strong>eno</strong> v levo,<br />

3. ‘nov’ ključ k m izraču<strong>na</strong>mo z<br />

m−1<br />

∑<br />

c j k j+1 (to je “linear feedback ′′ ).<br />

j=0<br />

Primer:<br />

c 0 = 1, c 1 = 1, c 2 = 0, c 3 = 0,<br />

torej je k i+4 = k i + k i+1 .<br />

Izberimo k 0 = 1, k 1 = 0, k 2 = 1, k 3 = 0.<br />

Potem je k 4 = 1, k 5 = 1, k 6 = 0, . ...<br />

Naj bo k = (k 0 , k 1 ,k 2 ,k 3 ) t in<br />

⎛ ⎞<br />

0 1 0 0<br />

A := ⎜ 0 0 1 0<br />

⎟<br />

⎝ 0 0 0 1 ⎠ .<br />

1 1 0 0<br />

Torej je A(k) = (k 1 , k 2 , k 3 , k 4 ) t ,<br />

A 2 (k) = A(k 1 , k 2 , k 3 , k 4 ) t = (k 2 , k 3 , k 4 , k 5 ) t<br />

...<br />

A i (k) = (k i ,k i+1 ,k i+2 , k i+3 ) t .<br />

Najdaljša mož<strong>na</strong> perioda je 15.<br />

Enkrat dobimo:<br />

in ker je A obrnljiva<br />

A i (k) = A j (k)<br />

A i−j (k) = k<br />

Karakteristični <strong>po</strong>linom matrike A je<br />

f(x) = 1 + x + x 4 .<br />

Ker je f(x) nerazcepen, je f(x) tudi minimalni<br />

<strong>po</strong>linom matrike A.<br />

Aleksandar Jurišić 91<br />

Aleksandar Jurišić 92<br />

Aleksandar Jurišić 93<br />

Aleksandar Jurišić 94

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Red matrike A je <strong>na</strong>jmanjše <strong>na</strong>ravno število s, tako da<br />

je A s = I. Naj bo e <strong>na</strong>jmanjše <strong>na</strong>ravno število, tako<br />

da f(x) | (x e − 1). Potem je e = s.<br />

1 + x 15 = (x + 1)(x 2 + x + 1)(x 4 + x + 1)<br />

(x 4 +x 3 +1)(x 4 +x 3 +x 2 +x+1).<br />

Splošno: če hočemo, da <strong>na</strong>m rekurzija stopnje m da<br />

periodo 2 m − 1, <strong>po</strong>tem si izberemo nerazcepen f.<br />

A<strong>na</strong>liza je neodvis<strong>na</strong> od začetnega neničelnega<br />

vektorja.<br />

Kriptoa<strong>na</strong>liza LFSR tokovne šifre:<br />

u<strong>po</strong>rabimo lahko <strong>po</strong>z<strong>na</strong>n čistopis, glej <strong>na</strong>logo 1.27.<br />

• Po<strong>po</strong>l<strong>na</strong> varnost<br />

• Entropija<br />

• Lastnosti entropije<br />

• Po<strong>na</strong>rejeni ključi<br />

in <strong>eno</strong>tska razdalja<br />

• Produktne šifre<br />

2. <strong>po</strong>glavje<br />

Shannonova teorija<br />

Po<strong>po</strong>l<strong>na</strong> varnost<br />

Omenimo nekaj osnovnih princi<strong>po</strong>v za študij varnosti<br />

nekega kriptosistema:<br />

• računska varnost,<br />

• brez<strong>po</strong>goj<strong>na</strong> varnost,<br />

• dokazljiva varnost.<br />

Kriptosistem je računsko varen, če tudi <strong>na</strong>jboljši<br />

algoritem za njegovo razbitje <strong>po</strong>trebuje vsaj N<br />

operacij, kjer je N neko konkretno in zelo veliko število.<br />

Napadalec (Oskar) ima <strong>na</strong> raz<strong>po</strong>lago 18 Crayev,<br />

4000 Pentium PC-jev in 200 DEC Alpha mašin<br />

(Oskar je “računsko omejen”).<br />

Kriptosistem je dokazljivo varen (angl. provable<br />

secure), če lahko <strong>po</strong>kažemo, da se njegova varnost<br />

zreducira <strong>na</strong> varnost kriptosistema, ki je zasnovan <strong>na</strong><br />

dobro preštudiranem problemu.<br />

Ne gre torej za absolutno varnost temveč relativno<br />

varnost.<br />

Gre za <strong>po</strong>dobno strategijo kot pri dokazovanju, da je<br />

določen problem NP-<strong>po</strong>ln (v tem primeru dokažemo,<br />

da je dani problem vsaj tako težak kot nekdrugi z<strong>na</strong>ni<br />

NP-<strong>po</strong>ln problem, ne <strong>po</strong>kažemo pa, da je absolutno<br />

računsko zahteven).<br />

Aleksandar Jurišić 95<br />

Aleksandar Jurišić 96<br />

Aleksandar Jurišić 97<br />

Aleksandar Jurišić 98<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Kriptosistem je brez<strong>po</strong>gojno varen, kadar ga<br />

<strong>na</strong>padalec ne more razbiti, tudi če ima <strong>na</strong> voljo<br />

neomej<strong>eno</strong> računsko moč.<br />

Seveda je <strong>po</strong>trebno <strong>po</strong>vedati tudi, kakšne vrste<br />

<strong>na</strong>pad imamo v mislih. S<strong>po</strong>mnimo se, da zamične,<br />

substitucijske in Vigenère šifre niso varne pred<br />

<strong>na</strong>padom s <strong>po</strong>z<strong>na</strong>nim tajnopisom (če imamo <strong>na</strong> voljo<br />

dovolj tajnopisa).<br />

Razvili bomo teorijo kriptosistemov, ki so brez<strong>po</strong>gojno<br />

varni pri <strong>na</strong>padu s <strong>po</strong>z<strong>na</strong>nim tajnopisom. Izkaže se, da<br />

so vse tri šifre brez<strong>po</strong>gojno varne, kadar zašifriramo le<br />

en sam element čistopisa.<br />

Glede <strong>na</strong> to, da imamo pri brez<strong>po</strong>gojni varnosti <strong>na</strong><br />

voljo neomej<strong>eno</strong> računsko moč, je ne moremo študirati<br />

s <strong>po</strong>močjo teorije kompleksnosti, temveč s teorijo<br />

verjetnosti.<br />

Naj bosta X in Y slučajni spremenljivki,<br />

<strong>na</strong>j bo p(x) := P(X = x), p(y) := P(Y = y) in<br />

p(x ∩ y) := P((X =x) ∩ (Y =y)) produkt dogodkov.<br />

Slučajni spremenljivki X in Y sta neodvisni, če in<br />

samo, če je p(x ∩ y) = p(x)p(y) za vsak x ∈ X in<br />

y ∈ Y .<br />

Omenimo še zvezo med <strong>po</strong>gojno verjetnostjo in<br />

pa verjetnostjo produkta dveh dogodkov oziroma<br />

Bayesov izrek o <strong>po</strong>gojni verjetnosti:<br />

p(x ∩ y) = p(x/y)p(y) = p(y/x)p(x),<br />

iz katerega sledi, da sta slučajni spremenljivki X in Y<br />

neodvisni, če in samo, če je p(x/y) = p(x) za vsak x<br />

in y.<br />

Privzemimo, da vsak ključ u<strong>po</strong>rabimo za <strong>na</strong>jveč<br />

<strong>eno</strong> šifriranje, da si Anita in Bojan izbereta ključ<br />

K z neko fiksno verjetnostno <strong>po</strong>razdelitvijo p K(K)<br />

(<strong>po</strong>gosto e<strong>na</strong>komerno <strong>po</strong>razdelitvijo, ni pa ta nuj<strong>na</strong>)<br />

in <strong>na</strong>j bo p P (x) verjetnost čistopisa x.<br />

Končno, pred<strong>po</strong>stavimo, da sta izbira čistopisa in<br />

ključa neodvis<strong>na</strong> dogodka.<br />

Porazdelitvi P in K inducirata verjetnostno<br />

<strong>po</strong>razdelitev <strong>na</strong> C. Za množico vseh tajnopisov<br />

za ključ K<br />

velja<br />

in<br />

p C (y) =<br />

C(K) = {e K (x) | x ∈ P}<br />

∑<br />

{K |y∈C(K)}<br />

P(Y = y/X = x) =<br />

p K (K) p P (d k (y))<br />

∑<br />

{K |x=d K (y)}<br />

p K (K).<br />

Aleksandar Jurišić 99<br />

Aleksandar Jurišić 100<br />

Aleksandar Jurišić 101<br />

Aleksandar Jurišić 102

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Sedaj lahko izraču<strong>na</strong>mo <strong>po</strong>gojno verjetnost p P (x/y),<br />

tj. verjetnost, da je x čistopis, če je y tajnopis<br />

P(X = x/Y = y) =<br />

p P(x) ×<br />

∑<br />

{K |y∈C(K)}<br />

∑<br />

{K |x=d K (y)}<br />

p K(K)<br />

p K (K) p P (d k (y))<br />

in o<strong>po</strong>zorimo, da jo lahko izraču<strong>na</strong> vsakdo, ki <strong>po</strong>z<strong>na</strong><br />

verjetnostni <strong>po</strong>razdelitvi P in K.<br />

Primer: P = {a,b} in K = {K 1 ,K 2 , K 3 }:<br />

p P (a) = 1/4 in p P (b) = 3/4.<br />

p K (K 1 ) = 1/2 in p K (K 2 ) = p K (K 3 ) = 1/4.<br />

Enkripcija pa je definira<strong>na</strong> z e K1 (a) = 1, e K1 (b) = 2;<br />

e K2 (a)=2, e K2 (b)=3; e K3 (a)=3, e K3 (b)=4.<br />

Potem velja<br />

p C (1)= 1 8 , p C(2)= 7<br />

16 , p C(3)= 1 4 , p C(3)= 3<br />

16 .<br />

p P (a/1)=1, p P (a/2)= 1 7 , p P(a/3)= 1 4 , p P(a/4)=0.<br />

Šifra (P, K, C) je <strong>po</strong><strong>po</strong>lnoma var<strong>na</strong>, če je<br />

P(X = x/Y = y) = p P (x) za vse x ∈ P in y ∈ C,<br />

tj. “konč<strong>na</strong>” verjetnost, da smo začeli s tajnopisom<br />

x pri danem čistopisu y, je identič<strong>na</strong> z “začetno”<br />

verjetnostjo čistopisa x.<br />

V prejšnjem primeru je ta <strong>po</strong>goj zadoščen samo v<br />

primeru y = 3, ne pa tudi v preostalih treh.<br />

Izrek 1. Če ima vseh 26 ključev pri zamični<br />

šifri e<strong>na</strong>ko verjetnost 1/26, <strong>po</strong>tem je za vsako<br />

verjetnostno <strong>po</strong>razdelitev čistopisa zamič<strong>na</strong> šifra<br />

<strong>po</strong><strong>po</strong>lnoma var<strong>na</strong>.<br />

Dokaz: P = C = K = Z 26 , e K (x) = x + K mod 26:<br />

p C (y) = 1 ∑<br />

p P (y − K) = 1<br />

26<br />

26 ,<br />

K∈Z26<br />

P(Y = y/X = x) = p K (y − x mod 26)) = 1 26 .<br />

Torej lahko zaključimo, da zamične šifre ne moremo<br />

razbiti, če za vsak z<strong>na</strong>k čistopisa u<strong>po</strong>rabimo nov,<br />

<strong>na</strong>ključno izbran ključ.<br />

Aleksandar Jurišić 103<br />

Aleksandar Jurišić 104<br />

Aleksandar Jurišić 105<br />

Aleksandar Jurišić 106<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Sedaj pa preučimo <strong>po</strong><strong>po</strong>lno varnost <strong>na</strong> splošno. Pogoj<br />

P(X = x/Y = y) = p P (x) za vse x ∈ P in y ∈ C<br />

je ekvivalenten <strong>po</strong>goju<br />

P(Y = y/X = x) = p C(y) za vse x ∈ P in y ∈ C.<br />

Privzemimo (BŠS), da je p C (y) > 0 za vse y ∈ C. Ker<br />

je P(Y = y/X = x) = p C(y) > 0 za fiksen x ∈ P in<br />

za vsak y ∈ C, za vsak tajnopis y ∈ C obstaja vsaj en<br />

ključ K, da je e K (x) = y in zato velja |K| ≥ |C|.<br />

Za vsako simetrično šifro velja |C| ≥ |P|, saj smo<br />

privzeli, da je šifriranje injektivno.<br />

V primeru e<strong>na</strong>kosti (v obeh nee<strong>na</strong>kostih) je Shannon<br />

karakteriziral <strong>po</strong><strong>po</strong>lno varnost <strong>na</strong> <strong>na</strong>slednji <strong>na</strong>čin:<br />

Izrek 2. Naj bo (P, C, K, E, D) simetrič<strong>na</strong> šifra<br />

za katero velja |K| = |C| = |P|. Potem je leta<br />

<strong>po</strong><strong>po</strong>lnoma var<strong>na</strong>, če in samo, če je vsak ključ<br />

u<strong>po</strong>rabljen z e<strong>na</strong>ko verjetnostjo 1/|K| ter za vsak<br />

čistopis x in za vsak tajnopis y obstaja tak ključ K,<br />

da je e K (x) = y.<br />

Dokaz: ( =⇒ ) Ker je |K| = |C|, sledi, da za vsak<br />

čistopis x ∈ P in za vsak tajnopis y ∈ C obstaja tak<br />

ključ K, da je e K(x) = y.<br />

Naj bo n = |K|, P = {x i | 1 ≤ i ≤ n} in <strong>na</strong>j za<br />

fiksen tajnopis y oz<strong>na</strong>čimo ključe iz K tako, da je<br />

e Ki (x i) = y za i ∈ [1..n]. Po Bayesovem izreku velja<br />

P(X = x i /Y = y) =<br />

P(Y = y/x = xi) pP(xi)<br />

p C (y)<br />

= p K(K i )p P (x i )<br />

.<br />

p C (y)<br />

Če je šifra <strong>po</strong><strong>po</strong>lnoma var<strong>na</strong>, velja<br />

P(X = x i /Y = y) = p P (x i ), torej tudi<br />

p K (K i ) = p C (y), kar <strong>po</strong>meni, da je vsak ključ<br />

u<strong>po</strong>rabljen z e<strong>na</strong>ko verjetnostjo p C (y) in zato<br />

p K(K) = 1/|K|.<br />

Dokaz obrata <strong>po</strong>teka <strong>na</strong> <strong>po</strong>doben <strong>na</strong>čin kot v<br />

prejšnjem izreku.<br />

Najbolj z<strong>na</strong><strong>na</strong> realizacija <strong>po</strong><strong>po</strong>lne varnosti je<br />

Ver<strong>na</strong>mov enkratni ščit, ki ga je leta 1917<br />

patentiral Gilbert Ver<strong>na</strong>m za avtomatizirano šifriranje<br />

in odšifriranje telegrafskih s<strong>po</strong>ročil.<br />

Naj bo P = C = K = (Z 2 ) n , n ∈ N,<br />

e K (x) = x XOR K,<br />

odšifriranje pa je identično šifriranju.<br />

Shannon je prvi <strong>po</strong> 30-ih letih dokazal, da ta sistem<br />

res ne moremo razbiti.<br />

Slabi <strong>stran</strong>i te šifre sta |K| ≥ |P| in<br />

dejstvo, da moramo <strong>po</strong> vsaki u<strong>po</strong>rabi zamenjati ključ.<br />

Aleksandar Jurišić 107<br />

Aleksandar Jurišić 108<br />

Aleksandar Jurišić 109<br />

Aleksandar Jurišić 110

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Entropija<br />

Doslej <strong>na</strong>s je zanimala <strong>po</strong><strong>po</strong>l<strong>na</strong> varnost in smo se<br />

omejili <strong>na</strong> primer, kjer u<strong>po</strong>rabimo nov ključ za vsako<br />

šifriranje.<br />

Sedaj pa <strong>na</strong>s zanimata šifriranje vse več in več čistopisa<br />

z istim ključem ter verjetnost uspešnega <strong>na</strong>pada z<br />

danim tajnopisom in neomejenim časom.<br />

Leta 1948 je Shannon vpeljal v teorijo informacij<br />

entropijo, tj. matematično mero za informacije<br />

oziroma negotovosti in jo izrazil kot funkcijo<br />

verjetnostne <strong>po</strong>razdelitve.<br />

Naj bo X slučaj<strong>na</strong> spremenljivka s končno zalogo<br />

vrednosti in <strong>po</strong>razdelitvijo p(X).<br />

Kakšno informacijo smo pridobili, ko se je zgodil<br />

dogodek glede <strong>na</strong> <strong>po</strong>razdelitev p(X)<br />

oziroma ekvivalentno,<br />

če se dogodek še ni zgodil, kolikš<strong>na</strong> je negotovost izida<br />

To količino bomo im<strong>eno</strong>vali entropija spremenljivke<br />

X in jo oz<strong>na</strong>čili s H(X).<br />

Primer: metanje kovanca, p(cifra) = p(grb) = 1/2.<br />

Smiselno je reči, da je entropija enega meta en bit.<br />

Podobno je entropija n-tih metov n, saj lahko rezultat<br />

zapišemo z n biti.<br />

Še en primer: slučaj<strong>na</strong> spremenljivka X<br />

( )<br />

x1 x 2 x 3<br />

.<br />

1<br />

2<br />

1<br />

4<br />

Najbolj učinkovito zakodiranje izidov je x 1 z 0, x 2 z 10<br />

in x 3 z 11, <strong>po</strong>vprečje pa je<br />

1<br />

2 × 1 + 1 4 × 2 + 1 4 × 2 = 3/2.<br />

1<br />

4<br />

Vsak dogodek, ki se zgodi z verjetnostjo 2 −n , lahko<br />

zakodiramo z n biti.<br />

Posplošitev: dogodek, ki se zgodi z verjetnostjo p,<br />

lahko zakodiramo s približno − log 2 p biti.<br />

Naj bo X slučaj<strong>na</strong> spremenljivka s končno zalogo<br />

vrednosti in <strong>po</strong>razdelitvijo<br />

( )<br />

x1 x<br />

p(X) = 2 . .. x n<br />

.<br />

p 1 p 2 . .. p n<br />

Potem entropijo <strong>po</strong>razdelitve p(X) definiramo s<br />

n∑<br />

n∑<br />

H(X) = − p i log 2 p i = − p(X =x i ) log 2 p(X =x i ).<br />

i=1<br />

i=1<br />

Aleksandar Jurišić 111<br />

Aleksandar Jurišić 112<br />

Aleksandar Jurišić 113<br />

Aleksandar Jurišić 114<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Tečaj iz kriptografije in teorije kodiranja, 2003/2004<br />

Za p i = 0 količi<strong>na</strong> log 2 p i ni definira<strong>na</strong>, zato seštevamo<br />

samo <strong>po</strong> neničelnih p i (tudi lim x→0 x log 2 x = 0).<br />

Lahko bi izbrali drugo logaritemsko bazo, a bi se<br />

entropija spremenila le za konstantni faktor.<br />

Če je p i = 1/n za 1 ≤ i ≤ n, <strong>po</strong>tem je H(X) = log 2 n.<br />

Velja H(X) ≥ 0, e<strong>na</strong>čaj pa velja, če in samo, če je<br />

p i = 1 za nek i in p j = 0 za j ≠ i.<br />

Sedaj pa bomo študirali entropijo različnih kom<strong>po</strong>nent<br />