- Page 1 and 2: y Ap0x The Art of Reversing by Ap0x

- Page 3 and 4: The Book 01.00 Intro to Cracking...

- Page 5 and 6: 10.18 PeCompact 2.22 ..............

- Page 7 and 8: What is R.C.E. Reverse Code Enginee

- Page 9 and 10: Becoming a Reverser Ovo je jako ces

- Page 11 and 12: Ova jednostavna ASM komanda je ekvi

- Page 13 and 14: egistra EAX preko 16bitnih ili 8bit

- Page 15 and 16: Operacija AND Broj decimalno Broj b

- Page 17 and 18: Posle izvrsavanja ove ASM komande r

- Page 19 and 20: egistar uvek izvrsava. Postoje razl

- Page 21 and 22: ASM for Crackers - Part III Do sada

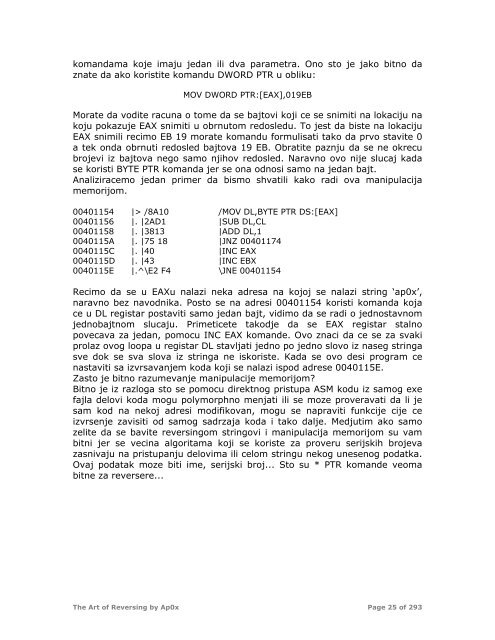

- Page 23: Primecujete da se parametri sa STAC

- Page 27 and 28: A znacenje komande je prebaci Tabel

- Page 29 and 30: Test - je poznata ASM komanda koja

- Page 31 and 32: Tools of Trade Kao i za svaku drugu

- Page 33 and 34: Numega Smart Check v.6.03 Smart Che

- Page 35 and 36: EAX = 1 EAX = EAX + 1 EAX = EAX + 5

- Page 37 and 38: povecavaju za odredjeni broj. Ovaj

- Page 39 and 40: My second Crack Posto smo konfiguri

- Page 41 and 42: Posto nam ovaj prvobitan prikaz nij

- Page 43 and 44: OllyDbg from beginning Pre nego sto

- Page 45 and 46: uvek predstavlja pravi izbor kada p

- Page 47 and 48: custom uslove koje mozemo da postav

- Page 49 and 50: Killing NAGs - MsgBoxes NAG ekrani

- Page 51 and 52: Killing NAGs - Dialogs U proslom pr

- Page 53 and 54: Killing NAGs - MsgBoxes & Olly Post

- Page 55 and 56: ako EAX ima uticaja na dalje izvrsa

- Page 57 and 58: 03 Cracking Serials Sledece poglavl

- Page 59 and 60: :00407DFA A150984000 mov eax, dword

- Page 61 and 62: Ovo nam je zanimljivo jer serijski

- Page 63 and 64: The Serials - Fishing #2 Posto je t

- Page 65 and 66: smestiti heksadecimalna vrednost pr

- Page 67 and 68: oj koji moze biti pravi serijski br

- Page 69 and 70: The Serials - Fishing #5 Vec smo na

- Page 71 and 72: Stack DS:[0012FB08]=31 ('1') Njegov

- Page 73 and 74: The Serials - Smart Check #1 Da bis

- Page 75 and 76:

The Serials - Smart Check #2 Cetvrt

- Page 77 and 78:

Idemo dalje i na adresi 004010D9 se

- Page 79 and 80:

The Serials - Patching Ponekad je p

- Page 81 and 82:

The Serials - KeyFile Cesto sretani

- Page 83 and 84:

0042664F . 39D1 CMP ECX,EDX Vrednos

- Page 85 and 86:

vrednost koju sadrzi EAX posle doda

- Page 87 and 88:

Ovaj poziv vraca imena sectiona koj

- Page 89 and 90:

0040151C |. 50 PUSH EAX ; Pretvaran

- Page 91 and 92:

Dakle prvo se ECX resetuje na nulu,

- Page 93 and 94:

KeyGen - Ripping #1 Poglavlje o pra

- Page 95 and 96:

KeyGen - Beginning #1 Videli smo da

- Page 97 and 98:

KeyGen - Beginning #2 Videli smo ka

- Page 99 and 100:

KeyGen - Beginning #3 Prosli algori

- Page 101 and 102:

00407165 U EAX se stavljaju sva slo

- Page 103 and 104:

00407D93 Ovde EAX dobija sledecu vr

- Page 105 and 106:

Analizirajmo ono sto vidimo. Nas la

- Page 107 and 108:

Naravno dovoljno je da analiziramo

- Page 109 and 110:

CD Checking - Examples Prvo cu vas

- Page 111 and 112:

CD Checking - CrackMe Posle teorije

- Page 113 and 114:

pokusava da otvori taj fajl. Ako fa

- Page 115 and 116:

Delphi and ASM Kao veoma obican i l

- Page 117 and 118:

VC++ and ASM Vec smo videli da kako

- Page 119 and 120:

adrese do ASCII vrednosti koje se k

- Page 121 and 122:

Adding functions #2 Prvi deo poglav

- Page 123 and 124:

Ova RVA adresa je 00443600 a ovo pr

- Page 125 and 126:

Adding functions #3 Prvi deo poglav

- Page 127 and 128:

SoftICE detection Evo jednog primer

- Page 129 and 130:

Windows check debugger API Evo jos

- Page 131 and 132:

ovom slucaju) da se vratimo iz 2 CA

- Page 133 and 134:

morati sam sebe da castim pivom :)

- Page 135 and 136:

Text2.Text = "" for i = 1 to Len(Te

- Page 137 and 138:

Ovo znaci da se ovaj CALL poziva sa

- Page 139 and 140:

ReEnable buttons - ASM Ovaj deo pog

- Page 141 and 142:

Dakle na adresi 00401253 se poziva

- Page 143 and 144:

ReEnable buttons - ResHacker Ova ne

- Page 145 and 146:

ReEnable buttons - Olly & Delphi Vi

- Page 147 and 148:

ReEnable buttons - Olly & VB Videli

- Page 149 and 150:

Passwords - Olly & Delphi Videli sm

- Page 151 and 152:

Passwords - Olly & ASM Za razliku o

- Page 153 and 154:

Kao sto vidimo neke vrednosti se ra

- Page 155 and 156:

Patching a .dll Cesto sretani probl

- Page 157 and 158:

09 Decrypt me... Neke lake dekrpici

- Page 159 and 160:

jedan za enkripciju i jedan za dekr

- Page 161 and 162:

56to bitne kljuceve moze biti razbi

- Page 163 and 164:

Simple Encryption Ako ste citali de

- Page 165 and 166:

Reversing MD5 encryption Vec je bil

- Page 167 and 168:

RSA Basics RSA (Rivest Shamir Adlem

- Page 169 and 170:

Bruteforce #1 Pre nego sto sam napi

- Page 171 and 172:

3) Da se proizvod mnozenja deli sa

- Page 173 and 174:

Posto pokrenete SmartCheck i pomocu

- Page 175 and 176:

Posto znamo da se prilikom enkripci

- Page 177 and 178:

potraje ali bruteforceovanje je bas

- Page 179 and 180:

Bruteforce with dictionary Ovo nije

- Page 181 and 182:

ste sigurno zaboravili na registar

- Page 183 and 184:

Unpacking anything... Sta su to pak

- Page 185 and 186:

Ovo je laicki pristup ali je tako n

- Page 187 and 188:

SizeOfImage je treca opcija u nizu

- Page 189 and 190:

Flags - Ovo je poslednja kolona i p

- Page 191 and 192:

PE ExE files - Tables Posto smo obj

- Page 193 and 194:

Kao kada su u pitanju import/export

- Page 195 and 196:

UPX 0.89.6 - 1.02 / 1.05 - 1.24 Kao

- Page 197 and 198:

Ollyjev dump plugin Odgovor je jedn

- Page 199 and 200:

UPX-Scrambler RC1.x Vec je objasnje

- Page 201 and 202:

UPXShit 0.06 I poslednji paker u se

- Page 203 and 204:

0045E310 > /B8 FAE24500 0045E315 .

- Page 205 and 206:

FSG 1.30 - 1.33 FSG takodje sluzi s

- Page 207 and 208:

ASPack 1.x - 2.x Ovaj paker se nije

- Page 209 and 210:

PEtite 2.2 Do sada smo rucno trazil

- Page 211 and 212:

F9 jos 2x kada stignemo do tog brea

- Page 213 and 214:

tElock 0.96 Pre nego sto pocnemo sa

- Page 215 and 216:

pomocu klika na Save Tree dugme. Ka

- Page 217 and 218:

PeCompact 2.22 Moram da priznam da

- Page 219 and 220:

0040D379 |76 38 0040D37B |66:3D 172

- Page 221 and 222:

kada ce se u EAXu pojaviti user32.d

- Page 223 and 224:

ASProtect 1.2 / 1.2c Dugo vremena s

- Page 225 and 226:

004012C0 55 DB 55 ; CHAR 'U' 004012

- Page 227 and 228:

i zavrsicemo ovde: 00401472 $ E8 89

- Page 229 and 230:

ReCrypt 0.74 Da bismo poceli sa otp

- Page 231 and 232:

ACProtect 1.4x ACProtect je komerci

- Page 233 and 234:

WinUPack 0.2x WinUPack je jedan odl

- Page 235 and 236:

PE Lock NT 2.04 Na ovom packeru cu

- Page 237 and 238:

EZIP 1.0 Ovo je jos jedan lak paker

- Page 239 and 240:

PEBundle 2.0x - 2.4x Sa pakerom Jer

- Page 241 and 242:

PeX 0.99 PeX je jedan jako zanimlji

- Page 243 and 244:

ARM Protector 0.1 Jos jedan jako za

- Page 245 and 246:

PC-Guard 5.0 PC-Guard je jedan veom

- Page 247 and 248:

SVKP 1.3x Jedan od jako dobrih prot

- Page 249 and 250:

eXpressor1.2.0 Ovo je jedan prilicn

- Page 251 and 252:

ap0x Crypt 0.01 - aC Posto pretpost

- Page 253 and 254:

Narandzasti deo predstavlja kod za

- Page 255 and 256:

+ “Hard” patchers Fizicki patch

- Page 257 and 258:

Inline patching: nSPack 2.x UPX je

- Page 259 and 260:

Inline patching: ASPack 1.x - 2.x P

- Page 261 and 262:

Inline patching: FSG 1.33 Do sada s

- Page 263 and 264:

Iz tog razloga moramo da uradimo pr

- Page 265 and 266:

Making a loader Kao sto je vec obja

- Page 267 and 268:

BruteForceing the Secret Zadatak: R

- Page 269 and 270:

Keygening Scarabee #4 Zadatak: Rela

- Page 271 and 272:

pozabavimo samim algoritmom da bism

- Page 273 and 274:

004010DB |> /8033 11 004010DE |. |8

- Page 275 and 276:

Cracking & BruteForceing I kao posl

- Page 277 and 278:

- ESI dobija vrednost [EBP-C] - ESI

- Page 279 and 280:

nisu... Na primer probajte ovaj ser

- Page 281 and 282:

PUSH komandi koje prethode CALLu ko

- Page 283 and 284:

004104D0 . 81EA 004DFC8A SUB EDX,8A

- Page 285 and 286:

00407D90 03C9 ADD ECX,ECX 00407D92

- Page 287 and 288:

13 Tricks of Trade Ovo je poslednje

- Page 289 and 290:

Cracking Tricks Shvatite ovaj deo p

- Page 291 and 292:

F.A.Q. Ovo su odgovori na cesto pos

- Page 293:

Pogovor Dosli ste do samog kraja ov