Akademik BiliÅim '10 10 - 12 Åubat 2010 MuÄla

Akademik BiliÅim '10 10 - 12 Åubat 2010 MuÄla

Akademik BiliÅim '10 10 - 12 Åubat 2010 MuÄla

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

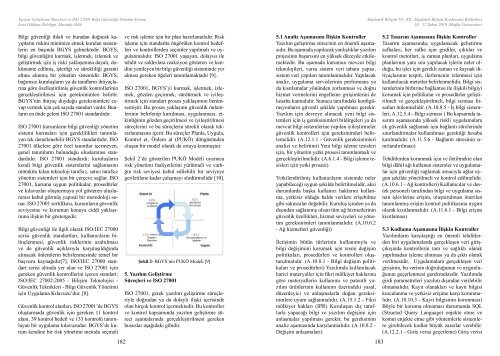

Yazılım Geliştirme Süreçleri ve ISO 27001 Bilgi Güvenliği Yönetim Sistemiİzzet Gökhan Özbilgin, Mustafa ÖzlüBilgi güvenliği ihlali ve buradan doğacak kayıplarınriskini minimize etmek kurulan sistemlerinen başında BGYS gelmektedir. BGYS,bilgi güvenliğini kurmak, işletmek, izlemek vegeliştirmek için iş riski yaklaşımına dayalı, dokümanteedilmiş, işlerliği ve sürekliliği garantialtına alınmış bir yönetim sistemidir. BGYS,bağımsız kuruluşların ya da tarafların ihtiyaçlarınagöre özelleştirilmiş güvenlik kontrolleriningerçekleştirilmesi için gereksinimleri belirtir.BGYS’nin ihtiyaç duyduğu gereksinimlere cevapvermek için çok sayıda standart vardır. Bunlarınen önde geleni ISO 27001 standardıdır.ISO 27001 kurumların bilgi güvenliği yönetimsistemi kurmaları için gereklilikleri tanımlayantek denetlenebilir BGYS standardıdır. ISO27001 ülkelere göre özel tanımlar içermeyen,genel tanımların bulunduğu uluslararası standardıdır.ISO 27001 standardı; kuruluşlarınkendi bilgi güvenlik sistemlerini sağlamasınımümkün kılan teknoloji tarafsız, satıcı tarafsızyönetim sistemleri için bir çerçeve sağlar. ISO27001, kuruma uygun politikalar, prosedürlerve kılavuzlar oluşturmaya yol gösteren uluslararasıkabul görmüş yapısal bir metodoloji sunar.ISO 27001 sertifikası, kurumların güvenlikseviyesine ve kurumun konuya ciddi yaklaşımınailişkin bir göstergedir.Bilgi güvenliği ile ilgili olarak ISO/IEC 27000serisi güvenlik standartları, kullanıcıların bilinçlenmesi,güvenlik risklerinin azaltılmasıve de güvenlik açıklarıyla karşılaşıldığındaalınacak önlemlerin belirlenmesinde temel birbaşvuru kaynağıdır[7]. ISO/IEC 27000 standartserisi altında yer alan ve ISO 27001 içingereken güvenlik kontrollerini içeren standart;ISO/IEC 27002:2005 - Bilişim Teknolojisi -Güvenlik Teknikleri - Bilgi Güvenlik Yönetimiiçin Uygulama Kılavuzu’dur. [8].Güvenlik kontrol alanları, ISO 27001’de BGYSoluşturmada güvenlik için gereken 11 kontrolalanı, 39 kontrol hedefi ve 133 kontrolü tanımlayanbir uygulama kılavuzudur. BGYS’de kurumkendine bir risk yönetimi metodu seçmeli182ve risk işleme için bir plan hazırlamalıdır. Riskişleme için standartta öngörülen kontrol hedeflerive kontrollerden seçimler yapılmalı ve uygulanmalıdır.ISO 27001 yaşayan, dolayısı iletehdit ve saldırılara reaksiyon gösteren ve kendiniyenileyen bir bilgi güvenliği sisteminde yeralması gereken öğeleri tanımlamaktadır [9].ISO 27001, BGYS’yi kurmak, işletmek, izlemek,gözden geçirmek, sürdürmek ve iyileştirmekiçin standart proses yaklaşımını benimsemiştir.Bu proses yaklaşımı güvenlik önlemlerininbelirlenip kurulması, uygulanması, etkinliğiningözden geçirilmesi ve iyileştirilmesisüreçlerini ve bu süreçlerin sürekli olarak tekrarlanmasınıiçerir. Bu süreçler Planla, Uygula,Kontrol et, Önlem al (PUKÖ) döngüsündenoluşan bir model olarak da ortaya konmuştur.Şekil 2’de gösterilen PUKÖ Modeli uyarıncarisk yönetimi faaliyetlerini yürütmeli ve varlığınrisk seviyesi kabul edilebilir bir seviyeyegeriletilene kadar çalışmayı sürdürmelidir [<strong>10</strong>].Şekil 2- BGYS’nin PUKÖ Modeli [9]5. Yazılım GeliştirmeSüreçleri ve ISO 27001ISO 27001, gerek yazılım geliştirme süreçleriyledoğrudan ya da dolaylı ilişki içerisindeolan birçok kontrol içermektedir. Bu kontrollerve kontrol kapsamında yazılım geliştirme süreciaşamalarında gerçekleştirilmesi gerekenhususlar aşağıdaki gibidir.5.1 Analiz Aşamasına İlişkin KontrollerYazılım geliştirme sürecinin en önemli aşamasıdır.Bu aşamada yapılacak yanlışlıklar yazılımprojesinin başarısını en yüksek düzeyde etkilemektedir.Bu aşamada kurumun mevcut bilgiteknolojileri, varsa sistem veri tabanı yapısı,sistem veri yapıları tanımlanmalıdır. Yapılacakanaliz, uygulama servislerinin performans yada kısıtlamalar yönünden zorlanması ve doğruhizmet vermelerini engelleme girişimlerini dehesaba katmalıdır. Sunucu tarafındaki konfigürasyonlarıngüvenli şekilde yapılması gerekir.Yazılım için devreye alınacak yeni bilgi sistemleriiçin iş gereksinimleri bildirgeleri ya damevcut bilgi sistemlerine yapılan iyileştirmelergüvenlik kontrolleri için gereksinimleri belirlemelidir.(A.<strong>12</strong>.1.1 - Güvenlik gereksinimlerianalizi ve belirtimi) Yeni bilgi işleme tesisleriiçin, bir yönetim yetki prosesi tanımlanmalı vegerçekleştirilmelidir. (A.6.1.4 - Bilgi işleme tesisleriiçin yetki prosesi)Yetkilendirilmiş kullanıcıların sistemde neleryapabileceği uygun şekilde belirtilmelidir, aksidurumlarda başka kullanıcı haklarını kullanma,yetkisiz olduğu halde verilere erişebilmegibi sakıncalar doğabilir. Kuruluş içinden ya dadışından sağlanmış olsun tüm ağ hizmetleriningüvenlik özellikleri, hizmet seviyeleri ve yönetimgereksinimleri tanımlanmalıdır. (A.<strong>10</strong>.6.2- Ağ hizmetleri güvenliği)İletişimin bütün türlerinin kullanımıyla vebilgi değişimini korumak için resmi değişimpolitikaları, prosedürleri ve kontrolleri oluşturulmalıdır.(A.<strong>10</strong>.8.1 - Bilgi değişim politikalarıve prosedürleri) Yazılımda kullanılacakharici materyaller için fikri mülkiyet haklarınagöre materyallerin kullanımı ve patentli yazılımürünlerinin kullanımı üzerindeki yasal,düzenleyici ve anlaşmalarla doğan gereksinimlereuyum sağlanmalıdır. (A.15.1.2 - Fikrimülkiyet hakları (IPR) Kuruluşun dış taraflarlayapacağı bilgi ve yazılım değişimi içinanlaşmalar yapılması gerekir, bu gereksinimanaliz aşamasında karşılanmalıdır. (A.<strong>10</strong>.8.2 -Değişim anlaşmaları)<strong>Akademik</strong> Bilişim’<strong>10</strong> - XII. <strong>Akademik</strong> Bilişim Konferansı Bildirileri<strong>10</strong> - <strong>12</strong> Şubat 20<strong>10</strong> Muğla Üniversitesi1835.2 Tasarım Aşamasına İlişkin KontrollerTasarım aşamasında, uygulanacak geliştirmesafhaları, her safha için girdiler, çıktılar vekontrol metotları, iş zaman planları, uygulamaplanlarının yanı sıra yapılacak işlerin neler olduğu,bu işler için gerekli zaman ve kaynak ihtiyaçlarınıntespiti, ilerlemenin izlenmesi içinkullanılacak metotlar belirlenmelidir. Bilgi sistemlerininbirbirine bağlantısı ile ilişkili bilgiyikorumak için politikalar ve prosedürler geliştirilmelive gerçekleştirilmeli, bilgi sızması fırsatlarıönlenmelidir. (A.<strong>10</strong>.8.5 - İş bilgi sistemleri,A.<strong>12</strong>.5.4 - Bilgi sızması ) Bu kapsamda tasarımaşamasında yüksek riskli uygulamalaraek güvenlik sağlamak için bağlantı sürelerindesınırlandırmalar kullanılması gerektiği hesabakatılmalıdır. (A.11.5.6 - Bağlantı süresinin sınırlandırılması)Tehditlerden korunmak için ve iletilmekte olanbilgi dâhil ağı kullanan sistemler ve uygulamalariçin güvenliği sağlamak amacıyla ağlar uygunşekilde yönetilmeli ve kontrol edilmelidir.(A.<strong>10</strong>.6.1 - Ağ kontrolleri) Kullanıcılar ve destekpersoneli tarafından bilgi ve uygulama sistemişlevlerine erişim, oluşturulması önerilentanımlanmış erişim kontrol politikasına uygunolarak kısıtlanmalıdır. (A.11.6.1 - Bilgi erişimkısıtlaması)5.3 Kodlama Aşamasına İlişkin KontrollerYazılımların karşılaştığı en önemli tehditlerdenbiri uygulamalarda gerçekleşen veri girişçıkışındakontrollerin tam ve sağlıklı olarakyapılmadan işleme alınması ya da çıktı olarakverilmesidir. Uygulamalara gerçekleşen verigirişinin, bu verinin doğruluğunun ve uygunluğunungeçerlenmesi gerekmektedir. Yazılımdagirdi parametreleri yazılım dışından verilebilirolmamalıdır. Kayıt olanakları ve kayıt bilgisikurcalanma ve yetkisiz erişime karşı korunmalıdır.(A.<strong>10</strong>.<strong>10</strong>.3 - Kayıt bilgisinin korunması)Böyle bir koruma olmaması durumunda SQL(Structed Query Language) enjekte etme vekomut enjekte etme gibi yöntemlerle sistemleregirebilecek kodlar büyük zararlar verebilir.(A.<strong>12</strong>.2.1 - Giriş verisi geçerleme) Giriş verisi