COLETÃNEA BITEC2008-2010 - CNI

COLETÃNEA BITEC2008-2010 - CNI COLETÃNEA BITEC2008-2010 - CNI

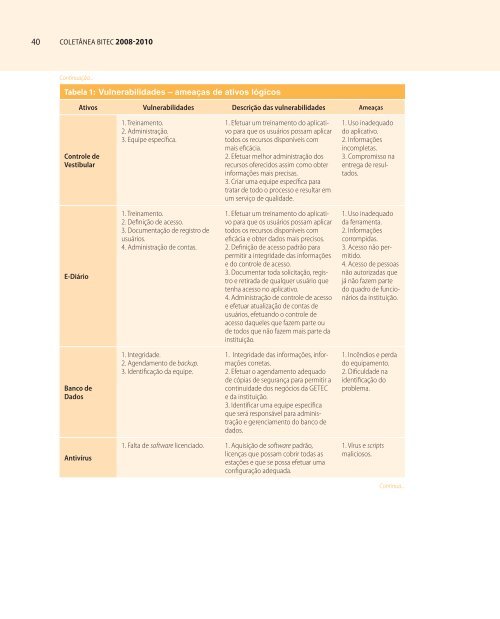

40 COLETÂNEA BITEC 2008-2010Continuação...Tabela 1: Vulnerabilidades – ameaças de ativos lógicosAtivos Vulnerabilidades Descrição das vulnerabilidades AmeaçasControle deVestibular1. Treinamento.2. Administração.3. Equipe específica.1. Efetuar um treinamento do aplicativopara que os usuários possam aplicartodos os recursos disponíveis commais eficácia.2. Efetuar melhor administração dosrecursos oferecidos assim como obterinformações mais precisas.3. Criar uma equipe específica paratratar de todo o processo e resultar emum serviço de qualidade.1. Uso inadequadodo aplicativo.2. Informaçõesincompletas.3. Compromisso naentrega de resultados.E-Diário1. Treinamento.2. Definição de acesso.3. Documentação de registro deusuários.4. Administração de contas.1. Efetuar um treinamento do aplicativopara que os usuários possam aplicartodos os recursos disponíveis comeficácia e obter dados mais precisos.2. Definição de acesso padrão parapermitir a integridade das informaçõese do controle de acesso.3. Documentar toda solicitação, registroe retirada de qualquer usuário quetenha acesso no aplicativo.4. Administração de controle de acessoe efetuar atualização de contas deusuários, efetuando o controle deacesso daqueles que fazem parte oude todos que não fazem mais parte dainstituição.1. Uso inadequadoda ferramenta.2. Informaçõescorrompidas.3. Acesso não permitido.4. Acesso de pessoasnão autorizadas quejá não fazem partedo quadro de funcionáriosda instituição.Banco deDados1. Integridade.2. Agendamento de backup.3. Identificação da equipe.1. Integridade das informações, informaçõescorretas.2. Efetuar o agendamento adequadode cópias de segurança para permitir acontinuidade dos negócios da GETECe da instituição.3. Identificar uma equipe específicaque será responsável para administraçãoe gerenciamento do banco dedados.1. Incêndios e perdado equipamento.2. Dificuldade naidentificação doproblema.Antivírus1. Falta de software licenciado. 1. Aquisição de software padrão,licenças que possam cobrir todas asestações e que se possa efetuar umaconfiguração adequada.1. Vírus e scriptsmaliciosos.Continua...

8ª EDIÇÃO 41Continuação...Tabela 1: Ativos Vulnerabilidades Descrição das vulnerabilidades AmeaçasDomínio1. Administração de contas.2. Permissão de usuários.3. Definições de auditoria.4. Backup.1. Administração de controle de acessoe da efetuacão da atualização de contasde usuários, efetuando o controlede acesso daqueles que fazem parteou de todos que não fazem mais parteda instituição.1. Acesso de usuáriosque não parte daGETEC.2. Acesso não permitidode usuários.3. Registro acessoindevido a arquivos.4. Perda de dados deacidentes naturaisou intencionais.Imagem daGETECFonte: elaboração do autor.1. Deficiência de aplicação depolíticas existentes.2. Conscientização dos usuáriospor parte do negócio.3. Definição de cargos.4. Segurança de funcionários desuporte.5. Segurança de setores.6. Suporte ao usuário.1. Submeter à aplicação de políticasexistentes na GETEC, resultando nasegurança dos recursos envolvidos.2. Conscientizar os usuários de suasatividades que possam resultarno compromisso da GETEC com ainstituição.3. Definição funções para que possamexercer as atividades com qualidade esegurança.4. Fornecer os equipamentos daequipe de suporte para quem possamexercer as atividades com segurança.5. Proporcionar uma segurança dos setoresem que os funcionários possamtrabalhar com segurança no ambientede trabalho.6. Elaborar ferramentas, oferecer umambiente e recursos para customizar oatendimento ao usuário.1. Quebra depolíticas2. Compromisso comatividades.3. Falhas nas atividades.4. Atividades incompletas.5. Acidentes aosfuncionários.6. Compromisso noatendimento.

- Page 1 and 2: COLETÂNEA BITEC 2008-2010

- Page 3 and 4: Confederação Nacional da Indústr

- Page 5 and 6: SumárioAPRESENTAÇÃO IELAPRESENTA

- Page 7: Apresentação IELFomentar a intera

- Page 11: Prefácio SEBRAECom o intuito de pr

- Page 15 and 16: 8ª EDIÇÃO 151 IEL/AL - IMPLEMENT

- Page 17 and 18: 8ª EDIÇÃO 171.2 MetodologiaPara

- Page 19 and 20: 8ª EDIÇÃO 19Restos de queijos im

- Page 21 and 22: 8ª EDIÇÃO 21O laticínio utiliza

- Page 23: 8ª EDIÇÃO 231.4 ConclusãoA part

- Page 26 and 27: 26 COLETÂNEA BITEC 2008-2010ameaç

- Page 28 and 29: 28 COLETÂNEA BITEC 2008-2010Comuni

- Page 30 and 31: 30 COLETÂNEA BITEC 2008-2010Ativos

- Page 32 and 33: 32 COLETÂNEA BITEC 2008-2010ativos

- Page 34 and 35: 34 COLETÂNEA BITEC 2008-2010TÍTUL

- Page 36 and 37: 36 COLETÂNEA BITEC 2008-2010CAPÍT

- Page 38 and 39: 38 COLETÂNEA BITEC 2008-2010Portan

- Page 42 and 43: 42 COLETÂNEA BITEC 2008-2010Tabela

- Page 44 and 45: 44 COLETÂNEA BITEC 2008-2010Contin

- Page 46 and 47: 46 COLETÂNEA BITEC 2008-2010Contin

- Page 48 and 49: 48 COLETÂNEA BITEC 2008-2010O uso

- Page 50 and 51: 50 COLETÂNEA BITEC 2008-2010A flor

- Page 52 and 53: 52 COLETÂNEA BITEC 2008-2010tos, c

- Page 54 and 55: 54 COLETÂNEA BITEC 2008-2010Figura

- Page 56 and 57: 56 COLETÂNEA BITEC 2008-2010Tabela

- Page 58 and 59: 58 COLETÂNEA BITEC 2008-2010BORGES

- Page 60 and 61: 60 COLETÂNEA BITEC 2008-2010TEIXEI

- Page 62 and 63: 62 COLETÂNEA BITEC 2008-2010Figura

- Page 64 and 65: 64 COLETÂNEA BITEC 2008-2010A impo

- Page 66 and 67: 66 COLETÂNEA BITEC 2008-20104.2.2

- Page 68 and 69: 68 COLETÂNEA BITEC 2008-2010Dessa

- Page 70 and 71: 70 COLETÂNEA BITEC 2008-20104.7.2.

- Page 72 and 73: 72 COLETÂNEA BITEC 2008-20104.9 Mo

- Page 75 and 76: 8ª EDIÇÃO 755 IEL/BA - ANÁLISE

- Page 77 and 78: 8ª EDIÇÃO 77Segundo a Companhia

- Page 79 and 80: 8ª EDIÇÃO 79tudaram o mercado e

- Page 81 and 82: 8ª EDIÇÃO 81aos seus principais

- Page 83 and 84: 8ª EDIÇÃO 83tas com base em pesq

- Page 85 and 86: 8ª EDIÇÃO 85funcionamento, exper

- Page 87 and 88: 8ª EDIÇÃO 87LIMA, Andrei. Empree

- Page 89 and 90: 8ª EDIÇÃO 896 IEL/CE - SORVETE P

40 COLETÂNEA BITEC 2008-<strong>2010</strong>Continuação...Tabela 1: Vulnerabilidades – ameaças de ativos lógicosAtivos Vulnerabilidades Descrição das vulnerabilidades AmeaçasControle deVestibular1. Treinamento.2. Administração.3. Equipe específica.1. Efetuar um treinamento do aplicativopara que os usuários possam aplicartodos os recursos disponíveis commais eficácia.2. Efetuar melhor administração dosrecursos oferecidos assim como obterinformações mais precisas.3. Criar uma equipe específica paratratar de todo o processo e resultar emum serviço de qualidade.1. Uso inadequadodo aplicativo.2. Informaçõesincompletas.3. Compromisso naentrega de resultados.E-Diário1. Treinamento.2. Definição de acesso.3. Documentação de registro deusuários.4. Administração de contas.1. Efetuar um treinamento do aplicativopara que os usuários possam aplicartodos os recursos disponíveis comeficácia e obter dados mais precisos.2. Definição de acesso padrão parapermitir a integridade das informaçõese do controle de acesso.3. Documentar toda solicitação, registroe retirada de qualquer usuário quetenha acesso no aplicativo.4. Administração de controle de acessoe efetuar atualização de contas deusuários, efetuando o controle deacesso daqueles que fazem parte oude todos que não fazem mais parte dainstituição.1. Uso inadequadoda ferramenta.2. Informaçõescorrompidas.3. Acesso não permitido.4. Acesso de pessoasnão autorizadas quejá não fazem partedo quadro de funcionáriosda instituição.Banco deDados1. Integridade.2. Agendamento de backup.3. Identificação da equipe.1. Integridade das informações, informaçõescorretas.2. Efetuar o agendamento adequadode cópias de segurança para permitir acontinuidade dos negócios da GETECe da instituição.3. Identificar uma equipe específicaque será responsável para administraçãoe gerenciamento do banco dedados.1. Incêndios e perdado equipamento.2. Dificuldade naidentificação doproblema.Antivírus1. Falta de software licenciado. 1. Aquisição de software padrão,licenças que possam cobrir todas asestações e que se possa efetuar umaconfiguração adequada.1. Vírus e scriptsmaliciosos.Continua...