droits, devoirs et libertes en informatique et sur les reseaux.

droits, devoirs et libertes en informatique et sur les reseaux.

droits, devoirs et libertes en informatique et sur les reseaux.

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

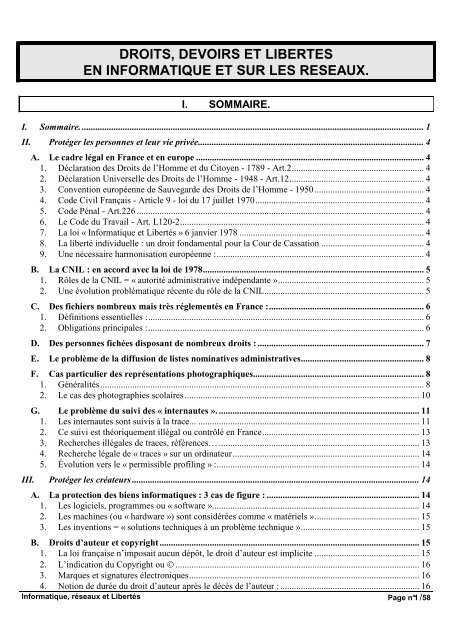

DROITS, DEVOIRS ET LIBERTESEN INFORMATIQUE ET SUR LES RESEAUX.I. SOMMAIRE.I. Sommaire. ...................................................................................................................................................... 1II. Protéger <strong>les</strong> personnes <strong>et</strong> leur vie privée................................................................................................... 4A. Le cadre légal <strong>en</strong> France <strong>et</strong> <strong>en</strong> europe .................................................................................................... 41. Déclaration des Droits de l’Homme <strong>et</strong> du Citoy<strong>en</strong> - 1789 - Art.2.......................................................... 42. Déclaration Universelle des Droits de l’Homme - 1948 - Art.12........................................................... 43. Conv<strong>en</strong>tion europé<strong>en</strong>ne de Sauvegarde des Droits de l’Homme - 1950................................................ 44. Code Civil Français - Article 9 - loi du 17 juill<strong>et</strong> 1970.......................................................................... 45. Code Pénal - Art.226 .............................................................................................................................. 46. Le Code du Travail - Art. L120-2........................................................................................................... 47. La loi « Informatique <strong>et</strong> Libertés » 6 janvier 1978 ................................................................................. 48. La liberté individuelle : un droit fondam<strong>en</strong>tal pour la Cour de Cassation ............................................. 49. Une nécessaire harmonisation europé<strong>en</strong>ne :........................................................................................... 4B. La CNIL : <strong>en</strong> accord avec la loi de 1978................................................................................................. 51. Rô<strong>les</strong> de la CNIL = « autorité administrative indép<strong>en</strong>dante »................................................................ 52. Une évolution problématique réc<strong>en</strong>te du rôle de la CNIL...................................................................... 5C. Des fichiers nombreux mais très réglem<strong>en</strong>tés <strong>en</strong> France :.................................................................... 61. Définitions ess<strong>en</strong>tiel<strong>les</strong> :......................................................................................................................... 62. Obligations principa<strong>les</strong> :......................................................................................................................... 6D. Des personnes fichées disposant de nombreux <strong>droits</strong> : ......................................................................... 7E. Le problème de la diffusion de listes nominatives administratives...................................................... 8F. Cas particulier des représ<strong>en</strong>tations photographiques........................................................................... 81. Généralités.............................................................................................................................................. 82. Le cas des photographies scolaires....................................................................................................... 10G. Le problème du suivi des « internautes ». ........................................................................................ 111. Les internautes sont suivis à la trace... ................................................................................................. 112. Ce suivi est théoriquem<strong>en</strong>t illégal ou contrôlé <strong>en</strong> France..................................................................... 133. Recherches illéga<strong>les</strong> de traces, référ<strong>en</strong>ces… ........................................................................................ 134. Recherche légale de « traces » <strong>sur</strong> un ordinateur.................................................................................. 145. Évolution vers le « permissible profiling » :......................................................................................... 14III. Protéger <strong>les</strong> créateurs .............................................................................................................................. 14A. La protection des bi<strong>en</strong>s <strong>informatique</strong>s : 3 cas de figure : ................................................................... 141. Les logiciels, programmes ou « software »........................................................................................... 142. Les machines (ou « hardware ») sont considérées comme « matériels ».............................................. 153. Les inv<strong>en</strong>tions = « solutions techniques à un problème technique ».................................................... 15B. Droits d’auteur <strong>et</strong> copyright .................................................................................................................. 151. La loi française n’imposait aucun dépôt, le droit d’auteur est implicite .............................................. 152. L’indication du Copyright ou © ........................................................................................................... 163. Marques <strong>et</strong> signatures électroniques..................................................................................................... 164. Notion de durée du droit d’auteur après le décès de l’auteur : ............................................................. 16Informatique, réseaux <strong>et</strong> Libertés Page n°1 /58

• Depuis la Directive Communautaire de 1995 (95/46/CE), il y a obligation aux États de l’U.E.d’harmoniser leurs législations <strong>sur</strong> ces points. Elle pousse même plus loin que la loi de 1978 laprotection des données personnel<strong>les</strong>.• Mais selon <strong>les</strong> États elle se fait plus ou moins rapidem<strong>en</strong>t... c’est toujours un des gros dossiers dela CNIL.B. LA CNIL : EN ACCORD AVEC LA LOI DE 19781. Rô<strong>les</strong> de la CNIL = « autorité administrative indép<strong>en</strong>dante »CNIL (Commission Nationale Informatique <strong>et</strong> Liberté)21 rue St Guillaume - 75340 PARIS CEDEX 07(téléphone : 01.53.73.22.22 - télécopie : 01.53.73.22.00 - web : http://www.cnil.fr)1. Pouvoir réglem<strong>en</strong>taire2. Pouvoir de contrôle <strong>et</strong> d’interv<strong>en</strong>tion, <strong>et</strong> in fine de dénonciation auprès des organismes judiciairescompét<strong>en</strong>ts : par exemple <strong>en</strong> 2001, il y aurait eu 4 000 plaintes déposées.3. Mission d’information- du public Cf. notamm<strong>en</strong>t le site Intern<strong>et</strong> http://www.cnil.fr- des organismes concernés...La CNIL est donc une autorité de régulation, INDÉPENDANTE du pouvoir exécutif ; elle estdotée d’un budg<strong>et</strong> propre <strong>et</strong> autonome. En 2001 la Commission compte 17 membres <strong>et</strong> emploie unesoixantaine d’ag<strong>en</strong>ts.2. Une évolution problématique réc<strong>en</strong>te du rôle de la CNILDepuis fin 1998 <strong>en</strong> France deux affaires réduis<strong>en</strong>t le rôle de contrôle de la CNIL <strong>et</strong>l’indép<strong>en</strong>dance des personnes <strong>et</strong> r<strong>en</strong>forc<strong>en</strong>t le pouvoir de l’État :1- le vote par le Parlem<strong>en</strong>t <strong>en</strong> décembre 1998 du droit aux services fiscaux d’utiliser le NIR (Numérod’Inscription au Répertoire) c’est à dire le numéro de SS pour ses fichiers.2- Le regroupem<strong>en</strong>t des fichiers de police <strong>et</strong> de justice dans un STIC (Système de Traitem<strong>en</strong>t del’Information Criminelle ou des Infractions Constatées) : lourd fichier personnalisé, de longuedurée... donc tout citoy<strong>en</strong> devi<strong>en</strong>t suspect pot<strong>en</strong>tiel, <strong>et</strong> <strong>sur</strong>tout le droit à l’oubli est remis <strong>en</strong> cause.La durée est effectivem<strong>en</strong>t de 5 à 40 ans pour <strong>les</strong> données des mis <strong>en</strong> cause (Décr<strong>et</strong> du 14octobre 2006) <strong>et</strong> de 15 ans maximum pour <strong>les</strong> victimes.Des associations de déf<strong>en</strong>se, la Ligue des Droits de l’Homme, des syndicats... alert<strong>en</strong>t <strong>les</strong>citoy<strong>en</strong>s <strong>sur</strong> le n<strong>et</strong> dans un site : http://www.delis.sgdg.org pour « Droits <strong>et</strong> Libertés face àl’informatisation de la société ». Un des débats importants proposés concerne le droit à l’oubli.Cep<strong>en</strong>dant, le proj<strong>et</strong> de loi du 30/01/2002 <strong>en</strong> cherchant à transposer au moins partiellem<strong>en</strong>tla Directive Europé<strong>en</strong>ne du 24/10/1995 <strong>sur</strong> la protection des données personnel<strong>les</strong> accordedésormais plus de pouvoir à la CNIL, notamm<strong>en</strong>t pour <strong>les</strong> sanctions administratives.ATTENTION : la loi 2004-801 du 06/08/2004 révise partiellem<strong>en</strong>t la loi de 1878, <strong>et</strong> donc lerôle de la CNIL, notamm<strong>en</strong>t <strong>en</strong> remplaçant un contrôle à priori par un contrôle à posteriori, doncmoins systématique. L’autorisation préalable est pratiquem<strong>en</strong>t supprimée (sauf pour des dossierss<strong>en</strong>sib<strong>les</strong>) <strong>et</strong> remplacée par une simple déclaration. D’autre part des déclarations ne sont plusobligatoires dans de nombreux cas (notamm<strong>en</strong>t pour des missions de service public dûm<strong>en</strong>treconnues, ou pour des associations à but non lucratif). En remplacem<strong>en</strong>t, un responsable(« correspondant ») à la protection des données personnel<strong>les</strong> doit être nommé par <strong>les</strong>administrations concernées. Autre exemple semblant affaiblir la CNIL, celui de « l’opposibilité » dusecr<strong>et</strong> professionnel aux vérifications qu’elle exécute.Les missions de la CNIL sont cep<strong>en</strong>dant élargies, elle se voit <strong>en</strong> droit de sanctionner desinfractions, <strong>et</strong> son indép<strong>en</strong>dance est réaffirmée. Elle peut égalem<strong>en</strong>t délivrer des labels.Informatique, réseaux <strong>et</strong> Libertés Page n°5 /58

C. DES FICHIERS NOMBREUX MAIS TRES REGLEMENTES EN FRANCE :Rappel 1 : un adulte français pourrait être fiché plus de 6 000 fois <strong>en</strong> 2001, un mineur près de 2 000.Rappel 2 : <strong>les</strong> fichiers de <strong>sur</strong>veillance judiciaire <strong>et</strong> policière pr<strong>en</strong>n<strong>en</strong>t une grande ampleuraujourd’hui. Par exemple, le Fichier Automatisé d’Empreintes Digita<strong>les</strong>, fondé <strong>en</strong> 1987, compteplus de 2 millions de fiches. Autre exemple, contesté au niveau politique à l’été 2006, le FichierNational Automatisé des Empreintes Génétiques (FNAEG) est depuis la loi <strong>sur</strong> la SécuritéIntérieure de mars 2003 ét<strong>en</strong>du à toutes <strong>les</strong> sortes de délits : il compterait <strong>en</strong>viron 255 000empreintes <strong>en</strong> juill<strong>et</strong> 2006.1. Définitions ess<strong>en</strong>tiel<strong>les</strong> :• En 1978, notion clé d’information nominative = « tout ce qui peut perm<strong>et</strong>tre d’id<strong>en</strong>tifier unepersonne ou ses activités »... C’est à dire noms, photographies, id<strong>en</strong>tificateurs numériques,courriers électroniques… La loi 2004-801 impose désormais le terme de données à caractèrepersonnel qui est une donnée plus large (art.1) : « Constitue une donnée à caractère personneltoute information relative à une personne physique id<strong>en</strong>tifiée ou qui peut être id<strong>en</strong>tifiée,directem<strong>en</strong>t ou indirectem<strong>en</strong>t, par référ<strong>en</strong>ce à un numéro d'id<strong>en</strong>tification ou à un ou plusieursélém<strong>en</strong>ts qui lui sont propres. Pour déterminer si une personne est id<strong>en</strong>tifiable, il convi<strong>en</strong>t deconsidérer l'<strong>en</strong>semble des moy<strong>en</strong>s <strong>en</strong> vue de perm<strong>et</strong>tre son id<strong>en</strong>tification dont dispose ouauxquels peut avoir accès le responsable du traitem<strong>en</strong>t ou toute autre personne ».• <strong>en</strong> Informatique, un fichier « est un <strong>en</strong>semble organisé d’informations (données ou programmes)de même type ou de même nature » quel que soit son support... Pour la loi 2004-801 :« Constitue un fichier de données à caractère personnel tout <strong>en</strong>semble structuré <strong>et</strong> stable dedonnées à caractère personnel accessib<strong>les</strong> selon des critères déterminés. »• Ces fichiers sont soumis à des traitem<strong>en</strong>ts contrôlés : pour la loi 2004-801 : «constitue untraitem<strong>en</strong>t de données à caractère personnel toute opération ou tout <strong>en</strong>semble d'opérationsportant <strong>sur</strong> de tel<strong>les</strong> données, quel que soit le procédé utilisé, <strong>et</strong> notamm<strong>en</strong>t la collecte,l'<strong>en</strong>registrem<strong>en</strong>t, l'organisation, la conservation, l'adaptation ou la modification, l'extraction, laconsultation, l'utilisation, la communication par transmission, diffusion ou toute autre forme demise à disposition, le rapprochem<strong>en</strong>t ou l'interconnexion, ainsi que le verrouillage, l'effacem<strong>en</strong>t oula destruction. » Donc tout traitem<strong>en</strong>t, pas seulem<strong>en</strong>t <strong>informatique</strong>, peut être contrôlé.2. Obligations principa<strong>les</strong> :1. création : tout nouveau fichier nominatif (ou liste, ou annuaire ou <strong>en</strong>semble des membres d’unforum, ou site web utilisant des fichiers nominatifs pour y exercer des traitem<strong>en</strong>ts...) doit êtredéclaré <strong>et</strong> déposé à la CNIL, pour avis, par le responsable juridique du dossier créé. Il y aurait800 000 déclarations <strong>en</strong>viron réalisées <strong>en</strong> mai 2001. ATTENTION : la loi 2004-801 réduit cesobligations.Toute personne peut demander à <strong>en</strong> voir la liste, pour savoir par exemple si telle association abi<strong>en</strong> procédé à une déclaration.La CNIL peut procéder à des contrô<strong>les</strong> <strong>sur</strong> place.Pour <strong>les</strong> EPLE, la Norme simplifiée n°29 du 31/03/1987 prévoit de nombreuses exceptionsdans le cadre du fonctionnem<strong>en</strong>t administratif, comptable <strong>et</strong> pédagogique des établissem<strong>en</strong>ts ; ungrand nombre d’informations sont exemptées <strong>en</strong> quelque sorte de déclaration préalable, pourraison d’efficacité du service. Par exemple on peut collecter auprès des élèves leurs nom,prénom, classe, section, diplômes, catégorie…Pour le cas des sites qui serai<strong>en</strong>t à déclarer, la déclaration peut se faire directem<strong>en</strong>t <strong>en</strong> ligne <strong>sur</strong> <strong>les</strong>ite de la CNIL. Le dossier d’aide fourni est d’une grande richesse(http://www.cnil.fr/declarer/intern<strong>et</strong>.htm). Il existe égalem<strong>en</strong>t une forme simplifiée égalem<strong>en</strong>t <strong>sur</strong> <strong>les</strong>ite.2. Collecte : toute collecte d’information doit être « loyale », c’est à dire non dissimulée nimanipulatoire... <strong>et</strong> obt<strong>en</strong>ir selon <strong>les</strong> cas des autorisations précises des personnes fichées(« accord express » exigé par l’Avis de la CNIL de 1997 après une demande clairem<strong>en</strong>t formulée).Informatique, réseaux <strong>et</strong> Libertés Page n°6 /58

3. Type de données : des collectes de données « s<strong>en</strong>sib<strong>les</strong> » sont interdites (aspects raciaux ou<strong>et</strong>hniques, religieux, politiques, philosophiques, syndicaux, sexuels... Art.8-1 loi 2004-801) sauf sileur anonymisation est effectuée, conformém<strong>en</strong>t à la loi.Par exemple, la CNIL recommande l’anonymisation des décisions de justice qui sont mises <strong>en</strong>ligne, pour respecter « l’indisp<strong>en</strong>sable droit à l’oubli ». (Délibération n°01-057 du 29/11/2001 )La directive 95/46/CE augm<strong>en</strong>te n<strong>et</strong>tem<strong>en</strong>t le caractère obligatoire du cons<strong>en</strong>tem<strong>en</strong>t despersonnes pour toutes <strong>les</strong> données s<strong>en</strong>sib<strong>les</strong>, touchant <strong>les</strong> aspects raciaux, <strong>et</strong>hniques, religieux,philosophiques, syndicaux, sanitaires <strong>et</strong> sexuels…4. Contrôle de la sécurité :- respect de la confid<strong>en</strong>tialité : communiquer, diffuser le moins possible <strong>les</strong> informations... <strong>et</strong>uniquem<strong>en</strong>t aux personnes autorisées. Communiquer des listes de données est normalem<strong>en</strong>tinterdit sauf cons<strong>en</strong>tem<strong>en</strong>t des intéressés.- respect de l’intégrité des données : interdiction de modifications ; protection contre toutedestruction... L’exactitude des données est une obligation.- <strong>et</strong> principe de pertin<strong>en</strong>ce <strong>et</strong> de finalité : <strong>les</strong> données doiv<strong>en</strong>t être <strong>en</strong> conformité stricte avec <strong>les</strong>usages prévus du fichier.5. Durée de conservation des fichiers limitée dans le temps ==> droit à l’oubli. Par exemple <strong>en</strong>milieu scolaire, <strong>les</strong> données concernant l’élève devrai<strong>en</strong>t être logiquem<strong>en</strong>t détruites après ledépart de l’élève de l’établissem<strong>en</strong>t, sinon on peut conserver certaines données 2 ans lorsqu’el<strong>les</strong>sont indisp<strong>en</strong>sab<strong>les</strong> à la connaissance de l’élève dans son établissem<strong>en</strong>t. La règle est cep<strong>en</strong>dantde fixer la durée à un an (<strong>en</strong> fait l’année scolaire de l’élève concerné).D. DES PERSONNES FICHEES DISPOSANT DE NOMBREUX DROITS :Remarque : l’<strong>en</strong>fant non majeur est un individu à part <strong>en</strong>tière qui dispose normalem<strong>en</strong>t des mêmes<strong>droits</strong> que ses par<strong>en</strong>ts ou tuteurs lorsqu’il devi<strong>en</strong>t majeur.1. Le droit à l’information préalable, <strong>et</strong> le droit à la curiosité : c’est le grand principe de transpar<strong>en</strong>ce ;il ouvre le droit d’accès aux données (ce droit peut parfois donner lieu à une contributionfinancière minime notamm<strong>en</strong>t pour obt<strong>en</strong>ir certaines photocopies) :- directem<strong>en</strong>t <strong>sur</strong> demande de l’intéressé- indirectem<strong>en</strong>t parfois, mais de moins <strong>en</strong> moins, car <strong>les</strong> textes évolu<strong>en</strong>t : par la CNIL pour des fichiers concernant la sûr<strong>et</strong>é de l’État, la Déf<strong>en</strong>se <strong>et</strong> la sécurité publique,<strong>sur</strong>tout <strong>les</strong> dossiers des R<strong>en</strong>seignem<strong>en</strong>ts Généraux comme le perm<strong>et</strong>t<strong>en</strong>t <strong>les</strong> décr<strong>et</strong>s du14/10/1991. Cep<strong>en</strong>dant depuis l’arrêt d’assemblée du Conseil d’État du 06/11/2002, n°194296 ,le citoy<strong>en</strong> demandeur peut accéder directem<strong>en</strong>t à certaines données le concernant. par un médecin (dossier médical) pour des données très contrôlées ou s<strong>en</strong>sib<strong>les</strong>.Cep<strong>en</strong>dant, <strong>en</strong> matière médicale, depuis mars-avril 2002, la loi <strong>sur</strong> « <strong>les</strong> <strong>droits</strong> des malades »donne à l’usager des services médicaux (le pati<strong>en</strong>t ou son ayant droit <strong>en</strong> cas de décès ou pour <strong>les</strong>mineurs) la possibilité de demander directem<strong>en</strong>t son dossier (défini par le décr<strong>et</strong> n°2002-637 du29/04/2002) <strong>et</strong> d’avoir le plus souv<strong>en</strong>t rapidem<strong>en</strong>t gain de cause, malgré quelques précautions <strong>et</strong>limites de prud<strong>en</strong>ce définies dans le décr<strong>et</strong> d’application. Le médecin-chef contacté dispos<strong>en</strong>ormalem<strong>en</strong>t de 8 jours maximum pour répondre à la demande qui doit avoir été faite par l<strong>et</strong>trerecommandée avec AR, <strong>et</strong> n’est autorisé à demander que des frais de photocopies ou d’<strong>en</strong>vois.Remarque très importante : une personne mineure peu s’opposer à la communication desinformations la concernant, même au titulaire de l’autorité par<strong>en</strong>tale (Cf. Fiche Santé CNIL n°5) par le Procureur de la République du TGI concerné pour consulter le relevé intégral ducasier judiciaire. Les extraits ou bull<strong>et</strong>ins ne sont pas tous fournis. Le bull<strong>et</strong>in 1, le plus compl<strong>et</strong> ducasier judiciaire, ne peut être remis qu’aux autorités judiciaires. Le bull<strong>et</strong>in 2 peut être remis auxautorités administratives qui ont <strong>en</strong> besoin. Le bull<strong>et</strong>in 3, le moins important, peut être remis àl’intéressé lui-même après demande au juge. Comme ces fichiers du casier judiciaire sontInformatique, réseaux <strong>et</strong> Libertés Page n°7 /58

désormais c<strong>en</strong>tralisés à Nantes, <strong>et</strong> sans doute informatisés, ces précautions limit<strong>en</strong>t nos <strong>droits</strong>d’accès aux données nous concernant. par la CADA Commission d’Accès aux Docum<strong>en</strong>ts Administratifs, <strong>en</strong> cas de non réponseou de refus de la part d’une administration, d’un EPLE…La consultation est donc large, <strong>et</strong> toucheégalem<strong>en</strong>t <strong>et</strong> év<strong>en</strong>tuellem<strong>en</strong>t <strong>les</strong> informations concernant d’autres personnes. Cep<strong>en</strong>dant, <strong>en</strong> cequi concerne ces docum<strong>en</strong>ts administratifs, <strong>les</strong> informations personnel<strong>les</strong> qui peuv<strong>en</strong>t porteratteinte à la vie privée d’autrui, doiv<strong>en</strong>t être occultées (date de naissance, adresse personnelle,numéro de téléphone notamm<strong>en</strong>t) Cf. L<strong>et</strong>tre DAJ A3 n°04-236 du 21/06/2004 . L’Ordonnance n°2005-650 du 6 juin 2005 définit la liberté d'accès aux docum<strong>en</strong>ts administratifs <strong>et</strong> <strong>les</strong> <strong>droits</strong> à laréutilisation des informations publiques : un correspondant chargé des données publiques devraitêtre créé dans chaque administration.2. En amont : le droit d’opposition : refuser d’être « fiché » <strong>en</strong> quelque sorte, mais <strong>en</strong>core faut-il êtreau courant de la constitution de l’év<strong>en</strong>tuel fichier : l’information préalable n’est pas toujours faite.Depuis 1995 la CNIL a même augm<strong>en</strong>té l’exig<strong>en</strong>ce de rechercher l’accord des personnesconcernées, même si <strong>les</strong> données ne sont pas « s<strong>en</strong>sib<strong>les</strong> ».En début 2002, dans la volonté de transposer la Directive Europé<strong>en</strong>ne du 24/10/1995, ledroit d’opposition est augm<strong>en</strong>té, <strong>et</strong> facilité. C’est ce que confirme la loi 2004-801.Par exemple des membres du personnel d’une administration peuv<strong>en</strong>t refuser personnellem<strong>en</strong>td’apparaître (= de voir leur nom diffusé) dans l’Annuaire déclaré par ce service. La notion de« raison légitime » qui peut restreindre ce droit est au contraire souv<strong>en</strong>t interprétée au s<strong>en</strong>s large.Cep<strong>en</strong>dant, <strong>les</strong> art.15 & 26 de la loi n° 78-17 de 1978 limite ce droit d’opposition, lorsqu’il y aacte réglem<strong>en</strong>taire. Ce serait alors une dérogation au droit d’opposition.3. En aval : le droit de contester <strong>les</strong> informations d’un fichier, <strong>et</strong> leur utilisation ou <strong>les</strong> traitem<strong>en</strong>ts queces données subiss<strong>en</strong>t... <strong>et</strong> donc droit de rectification.4. In fine, <strong>en</strong> cas de conflit notamm<strong>en</strong>t, le droit de saisir la CNIL ou <strong>les</strong> tribunaux directem<strong>en</strong>t.E. LE PROBLEME DE LA DIFFUSION DE LISTES NOMINATIVES ADMINISTRATIVESSi ces listes nominatives (dans un cadre administratif, mairie, établissem<strong>en</strong>t scolaire…) -COMME TOUS LES DOCUMENTS ADMINISTRATIFS DÉFINIS PAR LA LOI DE 1978 MODIFIÉEEN 2000 - ne comport<strong>en</strong>t pas de données s<strong>en</strong>sib<strong>les</strong> (secr<strong>et</strong> médical, jugem<strong>en</strong>ts de valeur,informations <strong>sur</strong> le comportem<strong>en</strong>t d’une personne, adresses, date de naissance, numéro d<strong>et</strong>éléphones ou de comptes d’un tiers…) el<strong>les</strong> peuv<strong>en</strong>t être communiquées à un tiers qui ledemanderait. L’important est de préserver la vie privée, ce qui <strong>en</strong>traîne par exemplel’obscurcissem<strong>en</strong>t des données s<strong>en</strong>sib<strong>les</strong> avant de communiquer la pièce demandée.C’est conforme aux initiatives prises pour moduler la loi de 1978 <strong>en</strong> vue d’améliorer <strong>les</strong>relations <strong>en</strong>tre l’administration <strong>et</strong> le public. C’est <strong>en</strong> li<strong>en</strong> bi<strong>en</strong> sûr avec <strong>les</strong> avis de la CADA –Commission d’Accès aux Docum<strong>en</strong>ts Administratifs http://www.cada.fr/.Les restrictions sont cep<strong>en</strong>dant clairem<strong>en</strong>t énoncées dans la loi 2004-801 (Cf. ci dessus).Quelques exemp<strong>les</strong> : la copie de la liste du personnel d’une mairie (compr<strong>en</strong>ant catégories,fonctions, services, grades, échelons <strong>et</strong> indices…) a été fournie à un responsable syndical qui lademandait (Avis du 14/06/2001, réf.2001-2298). Source : LIJ 72 – février 2003. C’est vraiégalem<strong>en</strong>t pour la remise des dossiers concernant des associations chargées de prolongerl’<strong>en</strong>seignem<strong>en</strong>t public (LIJ 88 – octobre 2004).F. CAS PARTICULIER DES REPRESENTATIONS PHOTOGRAPHIQUES1. GénéralitésInformatique, réseaux <strong>et</strong> Libertés Page n°8 /58

• Aujourd’hui la photographie est largem<strong>en</strong>t utilisée par l’<strong>informatique</strong>, sous forme numérique,comme fichier binaire... Les logiciels d’image <strong>et</strong> de r<strong>et</strong>ouches perm<strong>et</strong>t<strong>en</strong>t de récupérer, diffuser,modifier... très rapidem<strong>en</strong>t ce type de donnée. Il y aurait donc pour beaucoup banalisation <strong>et</strong> videjuridique du fait de ces nouveaux procédés. C<strong>et</strong>te supposition est totalem<strong>en</strong>t erronée.• En fait la loi est formelle <strong>et</strong> tourne autour de 3 aspects incontournab<strong>les</strong> (respect de la vie privée <strong>et</strong>respect absolu de son image, <strong>et</strong> respect de la propriété...) :1. Depuis la directive europé<strong>en</strong>ne du 24/10/1995, le droit à l’information préalable porte à la fois<strong>sur</strong> l’usage de l’image (ou du son) <strong>et</strong> <strong>sur</strong> le type de traitem<strong>en</strong>t(s) qu’elle subit...2. l’individu peut s’opposer à la diffusion <strong>et</strong> à l’utilisation de son image... L’article 9 du Code Civildonne aux individus le droit à la protection de leur image ; <strong>les</strong> interv<strong>en</strong>tions de Mme GUIGOU(Ministre de la Justice) <strong>en</strong> 1999 t<strong>en</strong>d<strong>en</strong>t à r<strong>en</strong>forcer ce droit à la protection.3. L’image, même numérique ou virtuelle n’est qu’une création parmi d’autres <strong>et</strong> donc soumiseaux mêmes obligations... Même <strong>et</strong> y compris <strong>en</strong> cas de morphing (déformation de l’image). Ainsi,la modification caricaturale de photographies de personnes peut être poursuivie pour diffamation<strong>et</strong> injures (Cf. TGI de Meaux, 3° ch., 19/11/2001 )4. En ce qui concerne <strong>les</strong> mineurs, la protection est <strong>en</strong>core plus affirmée : de ce fait, m<strong>et</strong>tre <strong>sur</strong> unsite web des images de mineurs sans autorisation pose de gros problèmes juridiques notamm<strong>en</strong>t<strong>en</strong> milieu scolaire. Le risque est accru par le fait que le web étant international, <strong>les</strong> photos peuv<strong>en</strong>têtre récupérées <strong>et</strong> utilisées dans des pays qui ne possèd<strong>en</strong>t pas <strong>les</strong> protections françaises.L’autorisation préalable <strong>et</strong> précise des tuteurs ou par<strong>en</strong>ts est donc absolum<strong>en</strong>t obligatoire.Théoriquem<strong>en</strong>t, pour un simple <strong>et</strong> utile « trombinoscope » d’élèves ou de personnels, même <strong>sur</strong>support papier, une autorisation préalable est requise. Il <strong>en</strong> est de même pour <strong>les</strong> établissem<strong>en</strong>tsqui souhait<strong>en</strong>t proposer des « annuaires des anci<strong>en</strong>s élèves » : il faut le cons<strong>en</strong>tem<strong>en</strong>t desintéressés (Cf. LIJ n°65, mai 2002 ).Enfin, pour éviter <strong>les</strong> accusations de faire travailler <strong>les</strong> mineurs, il faut éviter toute forme derémunération de mineurs lors de prises de vues.5. Le respect à la vie privée est lui aussi fortem<strong>en</strong>t protégé puisque l’article 226-1 du Code Pénalpunit (de 1 an d’emprisonnem<strong>en</strong>t <strong>et</strong> de 45 000 € d’am<strong>en</strong>de) toute personne qui, sanscons<strong>en</strong>tem<strong>en</strong>t, fixe, <strong>en</strong>registre, transm<strong>et</strong>... « l’image d’une personne se trouvant dans un lieuprivé ».6. Et l’article 226-8 condamne (jusqu’à 15 000 €.) tout montage utilisant voix ou image d’unepersonne sans son cons<strong>en</strong>tem<strong>en</strong>t d’autant qu’avec le numérique <strong>et</strong> <strong>les</strong> réalités virtuel<strong>les</strong>, la luttecontre toute manipulation ou détournem<strong>en</strong>t est dev<strong>en</strong>ue primordiale puisque ces int<strong>en</strong>tions sonttechniquem<strong>en</strong>t facilitées <strong>et</strong> généralisées (le rapport du Sénat <strong>sur</strong> l’image rappelle même « qu’avecle virtuel, tout est manipulation » p.75-réf. <strong>en</strong> annexe).On peut même dire que l’<strong>en</strong>registrem<strong>en</strong>t d’une personne (image ou son), même <strong>sur</strong> son lieuprofessionnel, relève de la vie privée (par exemple <strong>les</strong> propos d’un <strong>en</strong>seignant avec des par<strong>en</strong>tsd’élèves, ou devant des élèves).ATTENTI0N : si l’usage d’une photographie <strong>en</strong>traîne égalem<strong>en</strong>t la volonté de nuire, l’affaire estportée <strong>en</strong> pénal. Un fonctionnaire lourdem<strong>en</strong>t condamné peut risquer la perte de la qualité defonctionnaire.7. Il ne faut pas oublier que pour une photographie, deux protections s’affirm<strong>en</strong>t : celle del’auteur (le photographe est évidemm<strong>en</strong>t protégé par le droit d’auteur) <strong>et</strong> celle du suj<strong>et</strong>(personnes, œuvres architectura<strong>les</strong> réc<strong>en</strong>tes, habitations ou bi<strong>en</strong>s privés, paysages typiques,locaux industriels, machines particulières... sont souv<strong>en</strong>t eux-mêmes protégés).Ainsi, depuis 1999 avec « l’affaire Gondrée » (célèbre café normand libéré <strong>en</strong> 1994,Informatique, réseaux <strong>et</strong> Libertés Page n°9 /58

eprés<strong>en</strong>té sans autorisation <strong>sur</strong> une carte postale), <strong>les</strong> propriétaires se voyai<strong>en</strong>t seuls <strong>en</strong> droitd’exploiter leurs bi<strong>en</strong>s, <strong>et</strong> donc l’image de ces bi<strong>en</strong>s. Mais le 07/05/2004, la Cour de Cassationlimite ces <strong>droits</strong> (<strong>et</strong> libère <strong>en</strong> grande partie <strong>les</strong> photographes !) <strong>en</strong> affirmant : « que le propriétaired’une chose ne dispose pas d’un droit exclusif <strong>sur</strong> l’image de celle-ci » <strong>et</strong> qu’il ne peut s’opposerque si « l’utilisation de l’image de son bi<strong>en</strong> par un tiers… lui cause un trouble anormal ». S’agit-ild’un total r<strong>et</strong>ournem<strong>en</strong>t de la jurisprud<strong>en</strong>ce ?Remarque : des monum<strong>en</strong>ts publics, si <strong>les</strong> <strong>droits</strong> de l’architecte sont épuisés (décédé depuis plusde 70 ans), sont normalem<strong>en</strong>t libres de droit. Mais s’ils sont rénovés, modifiés (Pyramides duLouvre par exemple), prés<strong>en</strong>tés différemm<strong>en</strong>t (éclairage de la Tour Eiffel), ils sont alors soumis ànouveau au droit d’auteur. Leur photographie ne peut donc pas être diffusée librem<strong>en</strong>t.Toute photographie (ou image) doit donc être référ<strong>en</strong>cée de manière précise, conformém<strong>en</strong>tau droit d’auteur ; ce qui pose un imbroglio juridique quant l’auteur est un mineur <strong>et</strong> qu<strong>et</strong>héoriquem<strong>en</strong>t son nom ne doit pas être divulgué clairem<strong>en</strong>t. PRUDENCE NÉCESSAIRE !8. Enfin la demande d’autorisation doit être très claire quant aux usages <strong>et</strong> aux supportsconcernés. Tout changem<strong>en</strong>t d’usage ou de support (passer du papier à un site web, parexemple) nécessite une nouvelle autorisation.• Mais il y a des limites <strong>et</strong> des tolérances... : notamm<strong>en</strong>t l’exception « d’actualité » autorise àreproduire quelques photographies:- pour as<strong>sur</strong>er le droit de l’information : cela concerne <strong>les</strong> journalistes <strong>et</strong> <strong>les</strong> histori<strong>en</strong>s, maisbi<strong>en</strong> <strong>en</strong>t<strong>en</strong>du dans une démarche honnête <strong>et</strong> selon le principe de stricte nécessité, avec <strong>en</strong> plusobligation de contrôler ses sources.- <strong>et</strong> pour ce qui concerne des personnalités publiques, dans l’exercice de leur vie publique <strong>et</strong> dansun lieu public ou dans un lieu privé dont la fonction est temporairem<strong>en</strong>t publique du fait de l’actionpublique <strong>en</strong>treprise. Il ne faut bi<strong>en</strong> sûr pas que l’utilisation soit détournée ou dégradante. Parpersonnalité publique (homme <strong>et</strong> femme) il faut <strong>en</strong>t<strong>en</strong>dre : politiques, artistes, sportifs… connus.• ATTENTION égalem<strong>en</strong>t à l’imbrication des <strong>droits</strong> : numériser la photographie d’un individu est uneaction qui nécessite normalem<strong>en</strong>t un double accord : l’autorisation de la personne concernée, <strong>et</strong>l’acquittem<strong>en</strong>t des <strong>droits</strong> pour la photographie.2. Des limitations accrues pour <strong>les</strong> images pédophi<strong>les</strong>« La loi du 5 mars 2007 réformant la protection de l'<strong>en</strong>fance modifie, dans son article 29,l’article 227-23 du Code pénal. Elle crée une nouvelle incrimination pénale t<strong>en</strong>dant à sanctionner laconsultation habituelle d’un service de communication au public <strong>en</strong> ligne m<strong>et</strong>tant à disposition desimages ou représ<strong>en</strong>tations d’un mineur lorsque cel<strong>les</strong>-ci prés<strong>en</strong>t<strong>en</strong>t un caractère pornographique ».3. Le cas des photographies scolairesUne circulaire réc<strong>en</strong>te N°2003-091 du 05/06/2003 (R LR : 552-6) définit <strong>les</strong> nouvel<strong>les</strong>modalités :1- Chaque personne photographiée doit avoir donné son accord, pour photographie <strong>et</strong> non pourachat.2- Le photographe doit être choisi (parmi d’autres) <strong>en</strong> fonction de ses qualités <strong>et</strong> des coûts (onsuppose donc un appel d’offre ou une libre concurr<strong>en</strong>ce…) après débat dans une instancestatutaire (le CA des EPLE).3- Seu<strong>les</strong> <strong>les</strong> photographies collectives sont autorisées.4- Les photos individuel<strong>les</strong> ne peuv<strong>en</strong>t l’être que pour des finalités propres à l’établissem<strong>en</strong>t, paspour être v<strong>en</strong>dues aux élèves.5- La v<strong>en</strong>te peut être faite par une organisation péri-éducative dans <strong>les</strong> EPLE, ou par la seulecoopérative scolaire pour le primaire.6- Aucune diffusion ne peut être faite sans accord des intéressés ou des ayants droit.Informatique, réseaux <strong>et</strong> Libertés Page n°10 /58

7- Si un site intern<strong>et</strong> est choisi, il faut non seulem<strong>en</strong>t l’accord, mais la circulaire précise égalem<strong>en</strong>tqu’il vaut mieux ne le faire que <strong>sur</strong> un intran<strong>et</strong>, non accessible au grand public.G. LE PROBLEME DU SUIVI DES « INTERNAUTES ».« Le traçage est inhér<strong>en</strong>t à l’<strong>informatique</strong> » (Rapport de la CNIL de mars 2001). Mais au nomdu respect de la vie privée, le traçage <strong>en</strong> France doit être prohibé, sauf raison légale ou judiciairedûm<strong>en</strong>t m<strong>en</strong>tionnée.1. Les internautes sont suivis à la trace...1. par <strong>les</strong> cookies (= traces de connexions) qui perm<strong>et</strong>t<strong>en</strong>t d’id<strong>en</strong>tifier <strong>les</strong> pratiques <strong>et</strong> le profil des« <strong>sur</strong>feurs »... Les cookies sont de p<strong>et</strong>its fichiers-textes <strong>en</strong>voyés <strong>sur</strong> l’ordinateur de l’internautelorsqu’il se r<strong>en</strong>d <strong>sur</strong> certains sites. Ils sont soi<strong>en</strong>t temporaires (<strong>en</strong> mémoire vive), soit persistants,<strong>en</strong>registrés <strong>sur</strong> le disque dur. (Cf. C:\Windows\cookies). Leur usage apporte des avantagestechniques incontestab<strong>les</strong>, mais le risque persiste ; c’est pourquoi leur autorisation est désormaissévèrem<strong>en</strong>t contrôlée <strong>et</strong> le proj<strong>et</strong> de loi du 30/01/2002 multiplie <strong>les</strong> limitations.2. par <strong>les</strong> adresses de pages web des derniers sites consultés, qui sont mémorisées notamm<strong>en</strong>t2.1. dans <strong>les</strong> caches des ordinateurs de l’utilisateur :- Cf. C:\Windows\Temporary Intern<strong>et</strong> Fi<strong>les</strong>- Cf. avec N<strong>et</strong>scape NAVIGATOR la commande about:cacheou le fichier C:\Program Fi<strong>les</strong>\N<strong>et</strong>scape\Users\Default ou nom-de-l’utilisateur\Cache\2.2. dans <strong>les</strong> caches des ordinateurs de type proxy des serveurs de réseau local ou des FAIFournisseurs d’Accès à Intern<strong>et</strong>2.3. dans <strong>les</strong> caches d’ordinateurs routeurs (<strong>les</strong> nœuds du réseau)...3. la mémoire gigantesque de ce super-contrôleur <strong>et</strong> protecteur qu’est le pare-feu ou firewall<strong>en</strong>registre tout, peut tout connaître si elle est paramétrée ainsi, afin de théoriquem<strong>en</strong>t protéger unréseau interne de tout contact avec l’Intern<strong>et</strong>. Par exemple, tous <strong>les</strong> courriers électroniques qui ytransit<strong>en</strong>t pourrai<strong>en</strong>t techniquem<strong>en</strong>t y être lus <strong>et</strong> analysés.4. <strong>les</strong> serveurs des FAI (Fournisseurs d’Accès à Intern<strong>et</strong>) ou des réseaux internes dispos<strong>en</strong>t presqu<strong>et</strong>ous de fonction de sauvegarde systématique (des tâches effectuées, des courriers...) commemémorisation de secours ou pour conserver l’histoire du travail accompli, ou à des fins de contrôlea posteriori du système afin de l’améliorer. Ainsi des courriers électroniques que l’on croittotalem<strong>en</strong>t disparus <strong>et</strong> effacés peuv<strong>en</strong>t <strong>en</strong>core se trouver dans des <strong>en</strong>registrem<strong>en</strong>ts ignorés desutilisateurs. (Cf. Chap. VI.D. <strong>sur</strong> <strong>les</strong> <strong>devoirs</strong> de contrôle des FAI).5. par <strong>les</strong> adresses des sites consultés mémorisées dans l’historique, partie de la mémoire del’ordinateur conservant <strong>les</strong> étapes des actions <strong>en</strong>treprises. Ces référ<strong>en</strong>ces sont accessib<strong>les</strong>depuis <strong>les</strong> navigateurs <strong>en</strong> déroulant <strong>les</strong> listes <strong>les</strong> concernant. C’est égalem<strong>en</strong>t la raison qui faitque lorsque l’on saisit dans la zone des adresses (URL) <strong>les</strong> premières l<strong>et</strong>tres d’un site déjà visité,le logiciel est programmé pour compléter de lui-même l’adresse auparavant mémorisée. Poureffacer ces r<strong>en</strong>seignem<strong>en</strong>ts il faut savoir utiliser le programme « Regedit » pour atteindre la basede registre <strong>et</strong> modifier <strong>les</strong> informations de HKEY_CURRENT_USER, Software, Microsoft,Intern<strong>et</strong> Explorer, TypedURLs.6. par <strong>les</strong> « espions » ou mouchards ou codes électroniques récupérés par <strong>les</strong> v<strong>en</strong>deurs de logicielsou de matériels, ou qui s’install<strong>en</strong>t lors du remplissage d’un docum<strong>en</strong>t <strong>sur</strong> le web, par exemple ;on parle alors de logiciels de type « spyware » ou de « espiogiciels » (nom quasi officieldésormais <strong>en</strong> France) ou « logiciels mouchards » ou « programmes parasites ». En début 2002,le site http://www.adwarelist.com <strong>en</strong> rec<strong>en</strong>se un millier. C’est un procédé bi<strong>en</strong> <strong>en</strong>t<strong>en</strong>du interdit s’iln’y a pas le cons<strong>en</strong>tem<strong>en</strong>t initial de l’utilisateur (Cf. le communiqué de la CNIL 07/12/2001).De grandes sociétés se sont malheureusem<strong>en</strong>t compromises :6.1. Cf. l’affaire du numéro d’id<strong>en</strong>tification collecté à l’insu des utilisateurs de Windows 98, affairepopularisée <strong>en</strong> début 1999. MICROSOFT pouvait ainsi connaître noms, adresses, type dematériel <strong>et</strong> de logiciels des utilisateurs d’ordinateurs.6.2. Cf. l’affaire <strong>en</strong> 1999 du P<strong>en</strong>tium III d’INTEL qui était égalem<strong>en</strong>t capable de récupérer desInformatique, réseaux <strong>et</strong> Libertés Page n°11 /58

informations <strong>sur</strong> l’ordinateur se connectant à certains sites web...6.3. Cf. l’affaire de SingN<strong>et</strong>, principal fournisseur d’accès de Singapour qui grâce à l’appui del’État s’est introduit <strong>sur</strong> <strong>les</strong> ordinateurs de 200 000 internautes <strong>en</strong> 1999.6.4. Cf. l’affaire Realjukebox de Real-N<strong>et</strong>works <strong>en</strong> 1999 (logiciel de fichiers musicaux) qui« espionnait » ses utilisateurs (-in-Le Nouvel Observateur du 25/11-01/12/1999)6.5 Cf. Au printemps 2001 l’affaire des modems ADSL d’ALCATEL possédant une « portedérobée » pour accéder aux ordinateurs reliés.(-in-Libération 10/04/2001)6.6 d’une manière courante <strong>et</strong> connue, <strong>les</strong> Systèmes d’Exploitation laiss<strong>en</strong>t aujourd’hui des« espions » apparemm<strong>en</strong>t neutres : ce sont <strong>les</strong> numéros uniques d’id<strong>en</strong>tification sous Windows98DE <strong>et</strong> 2000 ou GUID : par exemple HWID id<strong>en</strong>tifie notre ordinateur, <strong>et</strong> MSID garde la trace d<strong>en</strong>otre navigation <strong>sur</strong> le n<strong>et</strong> dans un cookie de MICROSOFT…7. par <strong>les</strong> « mouchards » dans <strong>les</strong> imprimantes. En 2005, <strong>les</strong> chercheurs de l’Electronic FrontierFoundation révèl<strong>en</strong>t que de nombreuses imprimantes du marché insèr<strong>en</strong>t un cryptogramme oufiligrane <strong>sur</strong> chaque imprimé. Il conti<strong>en</strong>t date <strong>et</strong> heure <strong>et</strong> numéro de série du périphérique.ATTENTION (remarque de prud<strong>en</strong>ce) : la DAJ (Direction des Affaires Juridiques) dans sal<strong>et</strong>tre DAJA1 n°01.285 du 19/07/2001 attire notre att<strong>en</strong>tion <strong>sur</strong> le fait que tous <strong>les</strong> logiciels dont lamise à jour se fait « <strong>en</strong> ligne » dispos<strong>en</strong>t d’un programme « back office » susceptible de pr<strong>en</strong>drela commande à distance de notre ordinateur ou de notre serveur, <strong>et</strong> év<strong>en</strong>tuellem<strong>en</strong>t d’explorer lecont<strong>en</strong>u des disques durs.L’ordinateur individuel n°137de mars 2002 dresse une liste de ces espions <strong>et</strong> des méthodespour <strong>les</strong> contrer, ainsi que SVM d’avril 2002.8. par de nombreux logiciels aux noms évocateurs dont le rôle est justem<strong>en</strong>t de contrôler <strong>les</strong>utilisateurs (<strong>les</strong> employés d’une firme, par exemple) : Secureview, Littlebrother, Spymaster,Investigator, Cyberpatrol...9. <strong>et</strong> n’oublions pas <strong>les</strong> traces purem<strong>en</strong>t <strong>informatique</strong>s de fichiers que l’on croyait effacés :6.1. dans la « corbeille », qu’il faut p<strong>en</strong>ser à vider de temps <strong>en</strong> temps.6.2. ou dans le dossier Temp qui conti<strong>en</strong>t souv<strong>en</strong>t des informations que l’utilisateur a oubliées desupprimer définitivem<strong>en</strong>t.6.3. ou dans le m<strong>en</strong>u Docum<strong>en</strong>t, qui affiche <strong>les</strong> derniers fichiers utilisés, conservés dans undossier C:\Windows\Rec<strong>en</strong>t10.ni dans un réseau local le plein pouvoir des administrateurs, qui peuv<strong>en</strong>t :- atteindre toute partie des disques, donc même <strong>les</strong> répertoires dits « confid<strong>en</strong>tiels »- gérer <strong>les</strong> fichiers des utilisateurs , par exemple sous NT on atteint <strong>les</strong> fichiers qui révèl<strong>en</strong>t <strong>les</strong>li<strong>en</strong>s des internautes dans : C:\Winnt\System 32\Logfi<strong>les</strong>...- suivre toute activité : sous NT : Démarrer\Outils d’Administration\Observateur d’événem<strong>en</strong>ts- sans compter <strong>les</strong> logiciels de télémaint<strong>en</strong>ance qui mémoris<strong>en</strong>t toute activité11.<strong>en</strong>fin <strong>les</strong> courriers électroniques ne sont pas à l’abri des investigations <strong>sur</strong>tout ceux <strong>en</strong>voyés dans<strong>les</strong> forums : un moteur de recherches spécialisé comme www.deja.com (repris par Google)excelle dans la recherche des messages, dans le « posting history » de l’expéditeur(regroupem<strong>en</strong>t des messages par thèmes <strong>et</strong> par forum) <strong>et</strong> dans le « thread » qui révèle le suivid’un message <strong>et</strong> donc <strong>les</strong> li<strong>en</strong>s privilégiés <strong>en</strong>tr<strong>et</strong><strong>en</strong>us par certains internautes...12.pour être compl<strong>et</strong>, la « traçabilité » pr<strong>en</strong>d une autre importance avec la multiplication destéléphones portab<strong>les</strong> (dont l’utilisateur peut être localisé par satellite -le GPS- ou par latriangulation GSM). Sur <strong>les</strong> WAP, portab<strong>les</strong> liés au n<strong>et</strong>, <strong>les</strong> outils de localisation sont <strong>en</strong>core plusperfectionnés puisqu’un des objectifs est d’offrir des services à l’internaute, spécialisés <strong>en</strong>fonction de sa localisation. Dans le même ordre d’idée, <strong>les</strong> cartes à puce sont <strong>en</strong> voie dedisposer d’un service de localisation de leurs dét<strong>en</strong>teurs, si on analyse <strong>les</strong> propositionsd’ALCATEL.Informatique, réseaux <strong>et</strong> Libertés Page n°12 /58

13.Quant aux numéros I.P. (Intern<strong>et</strong> Protocol), c’est à dire le nom chiffré de l’ordinateur du g<strong>en</strong>re98.255.12.30, des moteurs de recherches efficaces comme Whois (qui est accessible <strong>sur</strong> le sitehttp://rs.inernic.n<strong>et</strong>) ou Visualroute, peuv<strong>en</strong>t connaître le domaine réel concerné assezsimplem<strong>en</strong>t. Dans le même ordre d’idées, avec la réc<strong>en</strong>te affaire du portail Yahoo pour <strong>les</strong> v<strong>en</strong>tesd’obj<strong>et</strong>s nazis (année 2000), <strong>les</strong> juges adm<strong>et</strong>t<strong>en</strong>t qu’on peut connaître rapidem<strong>en</strong>t <strong>et</strong> à coup sûr laprov<strong>en</strong>ance de 70% des internautes. Sur <strong>les</strong> 30% réc<strong>en</strong>ts, près de 50 % sont vite id<strong>en</strong>tifiab<strong>les</strong>,donc le suivi est désormais réellem<strong>en</strong>t admis <strong>en</strong> terme de jurisprud<strong>en</strong>ce. (TGI de Paris - 20Novembre 2000).2. Ce suivi est théoriquem<strong>en</strong>t illégal ou contrôlé <strong>en</strong> France1. Comme pour tout fichier nominatif, toutes ces collectes devrai<strong>en</strong>t être préalablem<strong>en</strong>t déclarées,contrôlées, limitées év<strong>en</strong>tuellem<strong>en</strong>t. La loi de 1978 <strong>et</strong> la CNIL sont donc ess<strong>en</strong>tiel<strong>les</strong>.2. Ces limites concernant <strong>les</strong> collectes s’adress<strong>en</strong>t égalem<strong>en</strong>t à tout traitem<strong>en</strong>t concernant <strong>les</strong>données, notamm<strong>en</strong>t la recherche de « ciblage commercial » des utilisateurs qui est <strong>en</strong> pleineexpansion avec l’essor du « web marchant ». Il s’agit de ce que l’on appelle segm<strong>en</strong>tation de lacli<strong>en</strong>tèle, datawarehouse <strong>et</strong> datamining... Le terme de plus <strong>en</strong> plus utilisé est celui de CRM -Consumer Relationship Managem<strong>en</strong>t. L’aspect le plus intéressant pour <strong>les</strong> personnes est sansdoute le droit r<strong>en</strong>forcé à accéder aux données de ciblage commercial <strong>les</strong> concernant(Délibération du 06/04/1993). On parle égalem<strong>en</strong>t de profiling puisque avec <strong>les</strong> traces desinternautes, on parvi<strong>en</strong>t à définir leur profil socio-démographique <strong>et</strong> leurs types deconsommation... Il est particulièrem<strong>en</strong>t intéressant de savoir que dans l’affaire de réutilisation defichiers nominatifs, la CNIL t<strong>en</strong>te des contrô<strong>les</strong> de plus <strong>en</strong> plus performants, tout simplem<strong>en</strong>t <strong>en</strong>créant des adresses fictives qui sont autant de pièges pour <strong>les</strong> rev<strong>en</strong>deurs peu scrupuleux. Entous <strong>les</strong> cas, <strong>les</strong> internautes reçoiv<strong>en</strong>t de manière souv<strong>en</strong>t abusive une masse de propositionspublicitaires, <strong>les</strong> Publiciels, à tel point que le Forum des Droits a proposé un texte pour <strong>en</strong> limiter<strong>les</strong> abus (Cf. http://www.forumintern<strong>et</strong>.org/recommandations/lire.phtml?id=1094). Il <strong>en</strong> est demême pour le « ciblage politique » ou « prospection politique » qui se répand <strong>sur</strong> le n<strong>et</strong> <strong>et</strong> agaceprodigieusem<strong>en</strong>t la communauté des internautes : le Forum des Droits s’est s<strong>en</strong>ti obligé derappeler <strong>les</strong> règ<strong>les</strong> <strong>et</strong> de proposer des Recommandations très restrictives (Cf. sa Délibération2006-228 d’octobre 2006).3. Ces collectes devrai<strong>en</strong>t être connues des utilisateurs si l’on suit la Directive europé<strong>en</strong>ne95/46/CE qui r<strong>en</strong>force <strong>sur</strong> ce point la loi française de 1978.4. Les collectes de pages web dans <strong>les</strong> caches sont égalem<strong>en</strong>t une atteinte au droit d’auteur,puisque c’est considéré comme une copie illicite de données. C’est <strong>en</strong> tout cas ce qui ressortiraitdes dernières décisions (début 1999) du Parlem<strong>en</strong>t europé<strong>en</strong> qui dans c<strong>et</strong>te affaire privilégie <strong>les</strong>éditeurs au détrim<strong>en</strong>t des hébergeurs, <strong>et</strong> donc au détrim<strong>en</strong>t de la fluidité du n<strong>et</strong>, puisque <strong>les</strong>caches serv<strong>en</strong>t aussi <strong>et</strong> <strong>sur</strong>tout à accélérer <strong>les</strong> flux <strong>sur</strong> le réseau.5. La CNIL fait du problème des « traces » un des aspects <strong>les</strong> plus inquiétants pour la déf<strong>en</strong>se desindividus dès 1999. Le concept de « traçabilité » (suivi des personnes à leur insu) est déjàlargem<strong>en</strong>t analysé dans le rapport de la CNIL <strong>sur</strong> la voix <strong>et</strong> l’image du 27/02/1996. Son sitepropose de démontrer comm<strong>en</strong>t on peut être « découvert » à distance, <strong>et</strong> comm<strong>en</strong>t cela peut sefaire. Le site états-uni<strong>en</strong>, non institutionnel, de JUNKBUSTERS fait exactem<strong>en</strong>t la même chose,mais c’est <strong>en</strong> anglais, pour déf<strong>en</strong>dre notre « web privacy » <strong>et</strong> montrer « How they know where wecame from ?»... Tout un programme.6. Lors de la Fête de l’Intern<strong>et</strong> (1999), une session d’un Parlem<strong>en</strong>t Virtuel avait simulé un proj<strong>et</strong> deloi n°2000 dont l’article 1 spécifiait que « toute personne physique a le droit de s’opposer à ce quesa connexion à Intern<strong>et</strong> l’id<strong>en</strong>tifie. ». Bonne initiative à poursuivre ?7. Enfin l’am<strong>en</strong>dem<strong>en</strong>t réc<strong>en</strong>t du député BLOCHE r<strong>en</strong>force le « droit à l’anonymat ».3. Recherches illéga<strong>les</strong> de traces, référ<strong>en</strong>ces…De multip<strong>les</strong> méthodes sont aujourd’hui utilisées pour récupérer des informations clés quirelèv<strong>en</strong>t de la propriété privée : référ<strong>en</strong>ces personnel<strong>les</strong>, mots de passe, numéros ou codes…Informatique, réseaux <strong>et</strong> Libertés Page n°13 /58

La principale est le « phishing » ou « filoutage » <strong>en</strong> français, c'est-à-dire une méthode quitrompe l’internaute afin de l’am<strong>en</strong>er à communiquer directem<strong>en</strong>t ou indirectem<strong>en</strong>t <strong>les</strong> informationsrecherchées, souv<strong>en</strong>t <strong>en</strong> se faisant passer pour des organismes ou institutions respectab<strong>les</strong>.Il s’agit purem<strong>en</strong>t <strong>et</strong> simplem<strong>en</strong>t le plus souv<strong>en</strong>t d’escroquerie <strong>et</strong> d’abus de confiance, <strong>et</strong>l’utilisateur dispose de multip<strong>les</strong> possibilités pour se déf<strong>en</strong>dre : le Forum des <strong>droits</strong>(Recommandation du 28/09/2006) <strong>en</strong> liste quelques unes :responsabilité civile (article 1382 du Code civil) ;escroquerie (artic<strong>les</strong> 313-1 <strong>et</strong> suivants du Code pénal) ;u<strong>sur</strong>pation d’id<strong>en</strong>tité (article 434-23 du Code pénal) ;atteinte à un système de traitem<strong>en</strong>t automatisé de données (artic<strong>les</strong> 323-1 <strong>et</strong> suivants du Codepénal) ;contrefaçon de marque (article L. 713-1 <strong>et</strong> suivants du Code de la propriété intellectuelle) ;abus de confiance (artic<strong>les</strong> 314-1 <strong>et</strong> suivants du Code pénal)…4. Recherche légale de « traces » <strong>sur</strong> un ordinateurDepuis 1999, de nombreux pays se dot<strong>en</strong>t de lois précises pour combattre la« cybercriminalité ». Par exemple, <strong>en</strong> mai 2000 la République Indi<strong>en</strong>ne a voté une loi <strong>sur</strong> ce point.D’après l’article de Libération du 25/05/2000 ce serait le 13 ème État à le faire. Dans c<strong>et</strong>te loi leParlem<strong>en</strong>t indi<strong>en</strong> autorise <strong>les</strong> perquisitions à domicile (privé ou publics) sans mandat judiciaire cequi légalise des pratiques « liberticides ».En France théoriquem<strong>en</strong>t, un ordinateur personnel à domicile ne peut être « visité » que <strong>sur</strong>mandat judiciaire, dans le cas d’une perquisition classique. La « télé perquisition » (perquisition àdistance) n’est toujours pas permise aux policiers français, mais la proposition <strong>en</strong> est faite <strong>en</strong> 2000.Aux ÉU, la CIA (d’après Libération du 31/08/2001) financerait un site safeweb.com quiperm<strong>et</strong> <strong>en</strong> s’y connectant de garantir l’anonymat des navigations suivantes : l’objectif est bi<strong>en</strong> sûr deperm<strong>et</strong>tre aux internautes de pays pratiquant la c<strong>en</strong><strong>sur</strong>e de naviguer sans risque.Pour <strong>les</strong> administrateurs : normalem<strong>en</strong>t (avis de juristes <strong>et</strong> de responsab<strong>les</strong> de la CNIL), <strong>les</strong> cachescont<strong>en</strong>ant <strong>les</strong> traces des passages d’un internaute <strong>sur</strong> un site ne devrai<strong>en</strong>t pas être contrôléssystématiquem<strong>en</strong>t, car cela peut légitimem<strong>en</strong>t constituer une atteinte à la vie privée. Si cela sefaisait, dans un cas précis ou pour motif pédagogique d’analyse d’une recherche, par exemple, unavertissem<strong>en</strong>t très clair devrait être préalablem<strong>en</strong>t donné aux intéressés.5. Évolution vers le « permissible profiling » :Beaucoup d’opérateurs de la toile, désormais, demand<strong>en</strong>t aux internautes leur accord (oudésaccord) pour utiliser <strong>les</strong> informations qu’ils ont fournies, <strong>en</strong> cochant la case appropriée dans unquestionnaire plein écran. La transpar<strong>en</strong>ce semble donc plus grande.Pour le Forum des <strong>droits</strong> (Recommandation du 22/09/2006), <strong>les</strong> éditeurs doiv<strong>en</strong>t adopter desattitudes éthiques : « Les éditeurs de publiciels doiv<strong>en</strong>t prévoir l’information des utilisateurs <strong>et</strong>recueillir leur cons<strong>en</strong>tem<strong>en</strong>t préalablem<strong>en</strong>t à toute installation, pour se placer <strong>en</strong> conformité avec laloi GODFRAIN du 5 janvier 1988. Ils doiv<strong>en</strong>t égalem<strong>en</strong>t respecter <strong>les</strong> obligations prévues par la loidu 6 janvier 1978, <strong>en</strong> particulier l’information <strong>sur</strong> la collecte des données, la finalité du traitem<strong>en</strong>t, <strong>les</strong>destinataires des informations collectées <strong>et</strong> <strong>les</strong> moy<strong>en</strong>s de s’opposer au traitem<strong>en</strong>t. Les publicitésdoiv<strong>en</strong>t être clairem<strong>en</strong>t id<strong>en</strong>tifiées comme tel<strong>les</strong> <strong>et</strong> ne pas contrev<strong>en</strong>ir aux recommandations duBVP* (Enfant <strong>et</strong> Support Intern<strong>et</strong>), au droit des marques ou provoquer de concurr<strong>en</strong>ce déloyale ».III.PROTEGER LES CREATEURSA. LA PROTECTION DES BIENS INFORMATIQUES : 3 CAS DE FIGURE :1. Les logiciels, programmes ou « software »Informatique, réseaux <strong>et</strong> Libertés Page n°14 /58

Ces produits sont considérés comme des « œuvres de l’esprit » <strong>et</strong> bénéfici<strong>en</strong>t de laprotection selon le droit d’auteur défini par le Code de Propriété Intellectuelle-CPI comme touteautre production à condition qu’elle prés<strong>en</strong>te un « caractère d’originalité » (créations littéraires,artistiques, cinématographiques, créations multimédias du g<strong>en</strong>re site web ou cédérom, logiciels...).L’originalité concerne égalem<strong>en</strong>t souv<strong>en</strong>t <strong>les</strong> adaptations d’œuvres existantes (par exempleaménagem<strong>en</strong>t d’un jardin, ou éclairage sophistiqué d’un lieu public) <strong>et</strong> est donc interprétée demanière très large par <strong>les</strong> juges.Seu<strong>les</strong> <strong>les</strong> idées ne sont pas protégeab<strong>les</strong>.Les sites web <strong>en</strong> Intern<strong>et</strong> ou <strong>en</strong> intran<strong>et</strong> sont soumis aux mêmes règ<strong>les</strong>, sauf si l’intran<strong>et</strong>est totalem<strong>en</strong>t personnel, privé, ce qui est très rarem<strong>en</strong>t le cas. (Cf. DAJ A1 - 17/04/2000 Courrieradressé à un Recteur, reproduit dans la LIJ 45/2000 p.21)Pour le cas particulier d’un logiciel, il y a monopole d’exploitation pour l’auteur, sa vie durant <strong>et</strong>50 ans après sa mort pour <strong>les</strong> ayants droit, sauf si ce logiciel créé r<strong>en</strong>tre dans le cadre d’une de sesobligations de travail <strong>et</strong> de production. C’est le commanditaire qui alors dispose des <strong>droits</strong>.Au niveau mondial, le contrôle se fait par l’OMPI Organisation Mondiale de la PropriétéIntellectuelle créée à Stockholm <strong>en</strong> 1967 <strong>et</strong> dont le site Intern<strong>et</strong> est ess<strong>en</strong>tiel, car il propose toutes<strong>les</strong> conv<strong>en</strong>tions internationa<strong>les</strong> <strong>et</strong> <strong>les</strong> listes des États signataires (http://www.wipo.int/fre/).Remarque : à ces <strong>droits</strong> d’auteurs s’ajout<strong>en</strong>t <strong>les</strong> <strong>droits</strong> voisins pour <strong>les</strong> acteurs-compositeurs, <strong>les</strong>producteurs de phonogrammes <strong>et</strong> de vidéogrammes, <strong>et</strong> <strong>les</strong> <strong>en</strong>treprises decommunication audiovisuelle ;ainsi que <strong>les</strong> <strong>droits</strong> spécifiques (depuis 1998) pour <strong>les</strong> producteurs de bases dedonnées.2. Les machines (ou « hardware ») sont considérées comme « matériels »La protection se fait alors par brev<strong>et</strong> déposé (20 ans d’exclusivité garantie). Cela concerne leDroit de la Propriété Industrielle (Cf. Site INPI).3. Les inv<strong>en</strong>tions = « solutions techniques à un problème technique »Elle dispose de la même protection que <strong>les</strong> machines, par brev<strong>et</strong> déposé.B. DROITS D’AUTEUR ET COPYRIGHT1. La loi française n’imposait aucun dépôt, le droit d’auteur est implicite• Dès la création, le droit d’auteur est immédiat ; il n’y a donc pas besoin de déclaration : il s’agit dela notion de « titularité originaire », qui <strong>en</strong> principe ne concerne que des personnes physiques,ce qui pose des problèmes à l’administration, lorsqu’elle rev<strong>en</strong>dique, comme personne morale, ledroit d’auteur.C’est différ<strong>en</strong>t de la conception anglo-saxonne du copyright, qui ne reconnaît pas le droit moral, <strong>et</strong>qui lors d’une cession de <strong>droits</strong>, donne pratiquem<strong>en</strong>t tous <strong>les</strong> <strong>droits</strong> à l’acquéreur.• Mais possib<strong>les</strong> dépôts pour s’as<strong>sur</strong>er, être mieux déf<strong>en</strong>du... :- à soi même, l<strong>et</strong>tre recommandée, cach<strong>et</strong>ée, <strong>et</strong> devant restée close,- auprès de l’INPI Institut National de la Propriété Intellectuelle,- auprès d’une société d’auteur (SESAM, SACEM, SCAM... Cf. ci-dessous annexe <strong>et</strong> référ<strong>en</strong>cesdes sites),- ou auprès du SNAC Syndicat National des Auteurs-Compositeurs.• Pour <strong>les</strong> logiciels s’applique pour le dépôt la Loi du 20/06/1992.• Aux États Unis, des logiciels ou applications peuv<strong>en</strong>t faire l’obj<strong>et</strong> d’un dépôt de brev<strong>et</strong>, ce qui n’estpas sans poser de nombreux problèmes. Pour pr<strong>en</strong>dre un exemple concr<strong>et</strong>, la firme AOL aInformatique, réseaux <strong>et</strong> Libertés Page n°15 /58

obt<strong>en</strong>u <strong>en</strong> 2003 le brev<strong>et</strong> n°6449344 (demande faite <strong>en</strong> 1997) <strong>sur</strong> la messagerie instantanée ;désormais elle pourrait légalem<strong>en</strong>t réclamer des indemnités auprès des autres firmes…ATTENTION : Depuis la loi 2006-961, l’article 39 impose désormais un dépôt légal« Les logiciels <strong>et</strong> <strong>les</strong> bases de données sont soumis à l'obligation de dépôt légal dès lors qu'ils sontmis à disposition d'un public par la diffusion d'un support matériel, quelle que soit la nature de cesupport.Sont égalem<strong>en</strong>t soumis au dépôt légal <strong>les</strong> signes, signaux, écrits, images, sons ou messages d<strong>et</strong>oute nature faisant l'obj<strong>et</strong> d'une communication au public par voie électronique. »2. L’indication du Copyright ou ©• La m<strong>en</strong>tion n’est qu’une indication non obligatoire, donc sans réelle importance juridique... Maisc<strong>et</strong>te m<strong>en</strong>tion de copyright ou teleright (Nom du titulaire, ©.<strong>et</strong> date de divulgation) est cep<strong>en</strong>dantfortem<strong>en</strong>t recommandée <strong>sur</strong> Intern<strong>et</strong> <strong>sur</strong>tout du fait de sa diffusion internationale.• Solution de remplacem<strong>en</strong>t : L’APP (Ag<strong>en</strong>ce de Protection des Programmes) propose lacertification IDDN (Inter Deposit Digital Number) qui perm<strong>et</strong> de définir <strong>les</strong> <strong>droits</strong> autorisés parl’auteur <strong>sur</strong> une œuvre intellectuelle. (Cf. référ<strong>en</strong>ces LEGALIS ou INTERDEPOSIT <strong>en</strong> annexe).Ceux qui souhait<strong>en</strong>t par exemple <strong>en</strong>registrer légalem<strong>en</strong>t un site web peuv<strong>en</strong>t s’y adresser.3. Marques <strong>et</strong> signatures électroniques• La signature électronique, filigrane numérique ou watermark... est <strong>en</strong> train de se développer ; parexemple l’AFP l’utilise pour ses images depuis le début 1998. Il s’agit <strong>en</strong> quelque sorte de« marquer » une œuvre (image, logiciel, fichier audio...) pour l’auth<strong>en</strong>tifier <strong>et</strong> id<strong>en</strong>tifier l’auteur, <strong>en</strong>lui imposant un code numérique. Att<strong>en</strong>tion : cela n’est pas à confondre avec la signatureélectronique désormais reconnue au même titre qu’une signature manuelle.• En France depuis 2000, la « cyber-signature » est désormais reconnue juridiquem<strong>en</strong>t avec lamodification du Code Civil, dans son article 1316. Le décr<strong>et</strong> n°2001-272 du 30/03/2001 <strong>en</strong>précise <strong>les</strong> modalités. Il applique la loi du 13/03/2000, elle-même transposition de la DirectiveCommunautaire du 13/12/1999.• Depuis le 13/03/2000, l’écrit électronique est un écrit à part <strong>en</strong>tière. La signature est reconnuecomme preuve, comme équival<strong>en</strong>te à un acte sous seing privé... sauf apparemm<strong>en</strong>t pour desactes importants comme l’emprunt bancaire ou le bail d’habitation. La signature électronique estdonc totalem<strong>en</strong>t équival<strong>en</strong>te à une signature manuscrite, même si sa forme est totalem<strong>en</strong>tdiffér<strong>en</strong>te (suite de caractères codés ou chiffrés).• Elle doit cep<strong>en</strong>dant être id<strong>en</strong>tifiée, sécurisée <strong>et</strong> l’acte auth<strong>en</strong>tifié, par le passage par des procédéscryptographiques (aujourd’hui légaux jusqu’à une certaine limite - <strong>les</strong> 128 bits) <strong>et</strong> par utilisation declés publique <strong>et</strong> privée. Le passage par un tiers « certificateur » est obligatoire (pour contrôlerl’auth<strong>en</strong>tification) <strong>et</strong> ce tiers (société de service délivrant un certificat d’auth<strong>en</strong>tification) doitabsolum<strong>en</strong>t être agréé. Le récepteur, <strong>en</strong> contactant la société « auth<strong>en</strong>tificatrice » pourra donccontrôler lui-même l’id<strong>en</strong>tité de son correspondant.• Le contrôle est as<strong>sur</strong>é par le SCSSI (Service C<strong>en</strong>tral de la Sécurité des Systèmesd’Information) <strong>et</strong> par la mise <strong>en</strong> place prochaine d’une Autorité de Contrôle vraisemblablem<strong>en</strong>teuropé<strong>en</strong>ne.• Un des problèmes posés se trouverait dans <strong>les</strong> difficultés d’auth<strong>en</strong>tification de la date desdocum<strong>en</strong>ts électroniques (Cf. LIJ n°55-mai 2001)• Un bon dossier, riche <strong>et</strong> très compl<strong>et</strong>, est proposé par <strong>les</strong> services gouvernem<strong>en</strong>taux :http://www.intern<strong>et</strong>.gouv.fr/francais/index.html.• Pour le Ministère de la jeunesse, de l’éducation nationale <strong>et</strong> de la recherche, « l’usage <strong>et</strong> ledéploiem<strong>en</strong>t de la signature électronique » sont précisés dans la note DPMA A3/MA/n°0144 du29/10/2003. Michel AFFRE est chargé du suivi (Michel.Affre@education.gouv.fr).4. Notion de durée du droit d’auteur après le décès de l’auteur :Informatique, réseaux <strong>et</strong> Libertés Page n°16 /58

• Jusqu’<strong>en</strong> 1993, durée de 50 ans dans la Communauté Europé<strong>en</strong>ne.• Depuis 1993 : durée des seuls « <strong>droits</strong> patrimoniaux » portée à 70 ans, <strong>les</strong> <strong>droits</strong> moraux étantéternels.• ATTENTION : il faut év<strong>en</strong>tuellem<strong>en</strong>t pr<strong>en</strong>dre aussi <strong>en</strong> compte « la prorogation pour temps deguerre » de 4 à 6 ans pour la Première Guerre Mondiale, plus de 8 ans pour la Seconde, voire de30 ans si l’auteur est mort pour la France ! Cela peut porter la durée jusqu’à 100 ans !• En ce qui concerne <strong>les</strong> œuvres anonymes ou sous pseudonyme la durée est de 70 années àpartir du 1° janvier de l’année de publication de l ’œuvre.• Pour <strong>les</strong> œuvres de collaboration, c’est après la mort du dernier des collaborateurs que s’appliquela règle des 70 ans.• Au delà des 70 ans : l’œuvre tombe dans le domaine public, c’est à dire qu’elle est libre de <strong>droits</strong>pour tous, mais cela ne concerne pas forcém<strong>en</strong>t <strong>les</strong> <strong>droits</strong> acquis de distribution, d’interprétation,de traduction... ni <strong>les</strong> « <strong>droits</strong> moraux ».• CAS DES DROITS VOISINS : pour <strong>les</strong> <strong>en</strong>registrem<strong>en</strong>ts de phonogrammes, produits decommunication audiovisuelle & vidéogrammes, <strong>et</strong> tous <strong>les</strong> autres <strong>droits</strong> voisins, la SCPA rappelleque le « domaine public débute 50 ans après la première publication de l’<strong>en</strong>registrem<strong>en</strong>t » ou del’interprétation, pour <strong>les</strong> artistes interprètes. Ainsi une œuvre du domaine public libre de droitd’auteur, mais <strong>en</strong>registrée par exemple depuis 40 ans, doit toujours payer des <strong>droits</strong> pourinterprètes <strong>et</strong>/ou producteurs.Cf. http://www.scpp.fr/SCPP/SCPPWeb.nsf/zRubriquesAlias/51?Op<strong>en</strong>docum<strong>en</strong>t5. Cas particulier des bases de données :• La durée de protection d’une base de données dans l’U.E. est de 15 ans.• Toute modification de la base peut <strong>en</strong>traîner une prolongation de 15 ans, donc une base dedonnées mise à jour régulièrem<strong>en</strong>t serait éternellem<strong>en</strong>t protégée, <strong>et</strong> ne tomberait donc jamaisdans le domaine public. Cf. Courrier de l’Unesco, sept.1999.• Pour <strong>les</strong> bases de données jurisprud<strong>en</strong>tiel<strong>les</strong>, la Déclaration de la CNIL n°01-057 du 29/11/2001recommande de ne pas citer <strong>les</strong> données personnel<strong>les</strong> des parties concernées, pour perm<strong>et</strong>tre derespecter le droit à l’oubli <strong>et</strong> la vie privée.6. Cas particulier des journalistes <strong>sur</strong> Intern<strong>et</strong> <strong>sur</strong> le droit d’auteur :• Depuis le début 1998 (Cf. TGI de Strasbourg) le droit d’auteur est reconnu aux journalistes <strong>sur</strong>Intern<strong>et</strong>, à la suite de l’action m<strong>en</strong>ée à propos des Dernières Nouvel<strong>les</strong> d’Alsace.• En décembre 1999 la Cour d’appel de Lyon donne raison aux journalistes du Progrès : on nepeut pas exploiter leurs artic<strong>les</strong> <strong>sur</strong> Intern<strong>et</strong> sans leur accord.7. Problème : qui a la propriété intellectuelle ?Normalem<strong>en</strong>t, « la règle générale <strong>en</strong> matière de propriété littéraire <strong>et</strong> artistiques’applique à la personne physique seule ».• L’auteur (personne physique) est seul concerné s’il est à son compte <strong>et</strong> indép<strong>en</strong>dant ; l’auteurpeut par contre être une « personne physique ou morale » s’il dirige <strong>et</strong> coordonne une « œuvrecollective ». Une « œuvre collective » se fait sans « collaboration » ou participation autonome <strong>et</strong>originale des membres regroupés par un auteur qui est le plus souv<strong>en</strong>t à la fois le concepteur,l’éditeur <strong>et</strong> le divulgateur. C’est une création de type « vertical ». Les autres auteurs, simp<strong>les</strong>participants « partiels », n’ont alors pas de <strong>droits</strong> d’auteurs distincts <strong>sur</strong> l’œuvre collective.• Un <strong>en</strong>semble d’auteurs ou coauteurs s’il y a « œuvre de collaboration ». L’inspiration <strong>et</strong> lacollaboration sont partagées, <strong>les</strong> <strong>droits</strong> sont <strong>en</strong> indivision, il y a <strong>en</strong> quelque sorte notion de« copropriété ». Une exploitation partielle est possible avec l’accord des autres ayants droit, sicela ne porte pas atteinte à la production globale. Ce serait une création de type « horizontal ».Informatique, réseaux <strong>et</strong> Libertés Page n°17 /58