Partie 2 - Systematic

Partie 2 - Systematic

Partie 2 - Systematic

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

04secutite?&de?fense:Mise en page 1 3/11/08 11:48 Page 92<br />

SYSTEM@TIC PARIS-REGION LES PROJETS DE R&D AU CŒUR DE LA RÉVOLUTION NUMÉRIQUE<br />

///// GT Sécurité & Défense<br />

Sur les cartes à puce, de nombreuses nouvelles attaques sur les algorithmes cryptographies deviennent réalisables, attaques en<br />

observation (ou “SCA”) , attaques en injection (ou “FA”). Pour protéger les implémentations concrètes, les concepteurs doivent<br />

implanter des contremesures.<br />

Pour le civil, Les terminaux mobiles sont des points d’entrées sécurisés à de nombreux services. Pour le militaire, Les dispositifs<br />

d’armes et de guerre électronique doivent résister à des intrusions.<br />

On a donc le même besoin: les systèmes embarqués sécurisés pourraient avoir leurs propres standards, adaptés à ses usages et<br />

ses contraintes. L'objectif du projet est d'établir un environnement complet de développement d’algorithmes spécifiques en<br />

analysant les liens entre les primitives crypto. connues, les contre-mesures connues, l’efficacité des attaques.<br />

////////////////////////////////////////////////////////////////////////////////////////////////////////////////<br />

Contact<br />

Jean-Loup DEPINAY<br />

OBERTHUR TECHNOLOGIES<br />

01 47 85 40 40<br />

jl.depinay@oberthurcs.com<br />

SECURE ALGORITHM<br />

Secure Algorithm for platform subject to physical attacks<br />

////////////////////////////////////////////////////////////////////////////////////////////////////////////////<br />

OBJECTIFS DU PROJETS<br />

><br />

De nouvelles primitives booléennes résistant aux attaques connues<br />

et anticipées<br />

><br />

><br />

La modélisation des attaques<br />

L’évaluation de la performance des primitives en coût (calcul, mémoire)<br />

et en sécurité.<br />

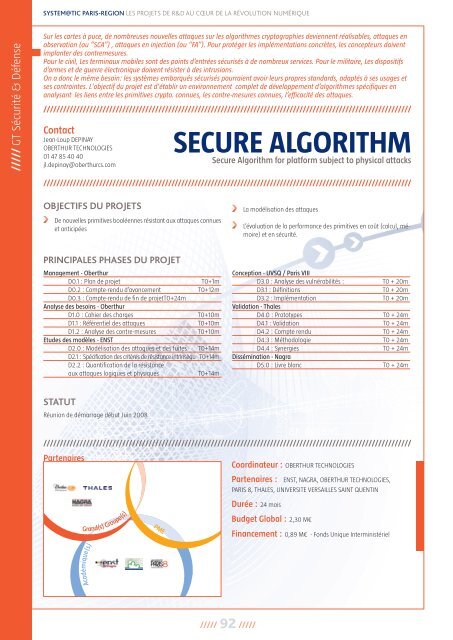

PRINCIPALES PHASES DU PROJET<br />

Management - Oberthur<br />

D0.1 : Plan de projet T0+1m<br />

D0.2 : Compte-rendu d’avancement T0+12m<br />

D0.3 : Compte-rendu de fin de projetT0+24m<br />

Analyse des besoins - Oberthur<br />

D1.0 : Cahier des charges T0+10m<br />

D1.1 : Référentiel des attaques T0+10m<br />

D1.2 : Analyse des contre-mesures T0+10m<br />

Etudes des modèles - ENST<br />

D2.0 : Modélisation des attaques et des fuites T0+14m<br />

D2.1 : Spécification des critères de résistance intrinsèqu T0+14m<br />

D2.2 : Quantification de la résistance<br />

aux attaques logiques et physiques<br />

T0+14m<br />

Conception - UVSQ / Paris VIII<br />

D3.0 : Analyse des vulnérabilités : T0 + 20m<br />

D3.1 : Définitions T0 + 20m<br />

D3.2 : Implémentation T0 + 20m<br />

Validation - Thales<br />

D4.0 : Prototypes T0 + 24m<br />

D4.1 : Validation T0 + 24m<br />

D4.2 : Compte rendu T0 + 24m<br />

D4.3 : Méthodologie T0 + 24m<br />

D4.4 : Synergies T0 + 24m<br />

Dissémination - Nagra<br />

D5.0 : Livre blanc T0 + 24m<br />

STATUT<br />

Réunion de démarrage début Juin 2008<br />

////////////////////////////////////////////////////////////////////////////////////////////////////////////////<br />

Partenaires<br />

Coordinateur : OBERTHUR TECHNOLOGIES<br />

Partenaires :<br />

ENST, NAGRA, OBERTHUR TECHNOLOGIES,<br />

PARIS 8, THALES, UNIVERSITE VERSAILLES SAINT QUENTIN<br />

Grand(s) Groupe(s)<br />

PME<br />

Durée : 24 mois<br />

Budget Global : 2,30 M€<br />

Financement : 0,89 M€ - Fonds Unique Interministériel<br />

Académique(s)<br />

92