NSL KDD - عÙÙ٠اÙØاسÙب ÙاÙرÙاضÙات

NSL KDD - عÙÙ٠اÙØاسÙب ÙاÙرÙاضÙات

NSL KDD - عÙÙ٠اÙØاسÙب ÙاÙرÙاضÙات

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

تحميل المركبات األساسيةفي نظام كشف التطفل الشبكي باستخدام بيانات <strong>NSL</strong>-<strong>KDD</strong>هناء محمد عصماننجالء بديع إبراهيمكلية علوم احلاسوب والرياضياتكلية علوم احلاسوب والرياضيات جامعة املوصلجامعة املوصل UsingPrincipal Component Analysisin Network Intrusion DetectionSystem Using <strong>NSL</strong>-<strong>KDD</strong>ABSTRACTThe increasing of security attacks and unauthorized intrusion havemade network security one of the main subjects that should beconsidered in present data communication environment.Intrusiondetection system is one of the suitable solutions to prevent and detectsuch attacks.This paper aims to design and implement a NetworkIntrusion Detection System (NIDS) based on genetic algorithm.In orderto get rid of redundancy and inappropriatefeatures principle componentanalysis (PCA) is useful for selecting features. The complete <strong>NSL</strong>-<strong>KDD</strong>dataset is used for training and testing data.Number of different experiments have been done. The experimentalresults show that the proposedsystem based on GA and using PCA (forselecting five features) on <strong>NSL</strong>-<strong>KDD</strong> able to speed up the process ofintrusion detectionand to minimize theCPU time cost and reducing timefor training and testing.C# programming language is used for systemimplementation.ان امنية الشبكاتىيالممخصاحدى المواضيع الرئيسيةاالتصاالت الحالية بسبب زيادة التيديدات االمنيةوالتطفالت الغيرالتي يجب االىتمام بيا في بيئةالمخولة. نظم كشف التطفلىي احدى الحمول المناسبة لصد وكشف ىذه اليجمات. ييدف البحث الى تصميم نظام كشفتطفل شبكياالساسية)NIDS(يعتمد عمى الخوارزمية الجينية.تم استخدامخوارزميةلمتخمص من الميزات الفائضة وقميمة الفائدة.تم اعتماد مجموعة بياناتتحميل المركبات<strong>NSL</strong>-PCA<strong>KDD</strong> كاممة في تدريب واختبار البيانات.

أجريت عدد من التجارب المختمفة وأظيرت النتائج التجريبية أ ّنلمخوارزمية الجينية مع باختيار خمس ميزات عمى بيانات<strong>NSL</strong>-<strong>KDD</strong>PCAعممية الكشف عن التطفل وتصنيفيا مع تقميلواالختبار.استخدمتزمنلغة فيجوال سي شارب(2008 #C .(Visualالمعالجالنظام المقترحقادرعمى تسريعوتقميل زمن التدريبكبيرة،.1إناستناداالمقدمةازدادتأكثرفأكثر[1].تعقيد أنظمة الحواسيب الموزعةاستخدمتوأىميتياوموارد المعمومات المتوفرة فييا نمت بسرعةليذه الحقيقة فقد أصبحت الحواسيب وشبكاتيا ىدفاَ لجرائم الحاسوب التييعمل الجدار الناري كمدافع لحمايةوتحديد نقاط الضعف فيالتشفير فإنيضيف عباَبعض التقنيات لحماية البيانات الميمة مثل الجدار الناري والتشفير وألخ.أنظمةأضافياَالتشغيل.البيانات الحساسة ولكنو يقمل الكشف فضال عنإن الرسالة المشفرةعمى المستخدمين والتطبيقات.فك ممكنالمراقبةشفرتياوفضالَ عن ذلكإن أي تقنية أمنية جديدة تحويفي تصميميا عمى بعض العيوب مما يجعميا ىدفا لميجمات، لذلك فإن من الميم أن نممك أنظمةكشف التطفل لحماية البيانات الميمة.[2]اتجو الباحثون إلى استخدام المفاىيم الذكائية لحل مشكالت أمنية الشبكات. تمبتقنيةكشف إساءة االستخدام اختيار الخوارزمية الجينية بسبب خصائصياالجيدة، مثاللمرونة،وعدمالحاجة لمعموماتمرتبةإليجاد حل امثل أو شبو امثل،وقابميةالتعمم الذاتي، واألمثمية معمتغيرات مستمرة أو متقطعة، والتعامل مع عدد كبير من المتغيرات، ومالئمة لمحواسيب المتوازية،والعمل مع مجموعة حمول ال حل منفرد، وتشفير المتغيرات،لذا تتم األمثمية بمتغيرات مشفرة،و العمل مع بيانات مولدة عددياً، وبيانات تجريبية،أو دوال تحميمية ]3,4[.تمدر اسةةةالبةةةةةاحثونفيمشةةكمة كشةةف التطفةةل بشةةكل واسةةع ضةةمن حقةةل أمنيةةة شةةبكة الحاسةةوب،إذ اقتةةرحالسةةةةةنوات السةةةةةابقة عةةةةةدداً مةةةةةن األسةةةةةاليب لتحديةةةةةد المتطفمةةةةةين وكشةةةةةفيم فةةةةةي األنظمةةةةةةالحاسوبية،اسةتخدم الباحةث )AdhityaChittur( ]5[ منيجةاً فريةداً لمكشةف عةن التطفةل باسةتخدامالخوارزميةة الجينيةةة واختبةار كةةون ىةذه الخوارزميةةة خيةارا ممكننةةا لتوليةد النمةةوذج فةي أنظمةةة كشةةفالتطفل، معتمدا عمى الذكاء االصطناعي. وأثبتت النتائج إن الخوارزمية الجينية قادرة بنجةاح عمةىتوليةةد نمةةوذج سةةموكي تجريبةةي دقيةةبنجةاح من بيانات لم يسب التعامل معيا.مةةن تةةدريب البيانةةات والقةةدرة عمةةى تطبيةة المعرفةةة التجريبيةةة

و،ك،]6[في عام 0202 الباحثون(,.al (Mrutyunjaya Panda et.اقترحنموذجاً مبتكراًلنظام كشف التطفل يربط المصنف Naïve Bayesمع ثالثة خوارزميات مختمفة لتقميل الميزات)تحميل المركبات األساسية ،PCA والتقديرالعشوائيRP)RandomProjection) ،)Nominal to Binary (N2B) واستخدمتNaïveمجموعةمختارة منبيانات <strong>KDD</strong>،<strong>NSL</strong>- وأظيرت النتائجكشف عالية دقةلممصنفخوارزمية معN2Bبمغت Bayes )%96.5(ونسبة اإلنذار الكاذب )%3.0(،في حين بمغت دقةالكشف Naïveمع Bayes 81.4%(RP , PCAلممصنفو 94.8%( عمى التوالي، ونسبةاإلنذار الكاذب )12.8%, 4.4%( عمى التوالي.في عام 0202 قدم الباحثون al.Shilpalakhina( et) ]7[ نظام كشف تطفلالشذوذ باستخدام خوارزمية تحميل المركبات األساسية والشبكات العصبيةاالصطناعية)PCANNA(.قممت الخوارزمية المقترحة وقت التدريب واالختبار إلى )40%(-و)70%( عمى التوالي، وقداستخدمتمختارة مجموعةمننماذج التدريبواالختبار<strong>KDD</strong>.<strong>NSL</strong>تماسةتخدام مجةاميع 8[<strong>NSL</strong>-<strong>KDD</strong>[عمةى الةتطفالت التةي أصةبحت معيةاراً فعميةا الختبةارأنظمة كشف التطفل. والغاية من استخدام ىذه البيانات كونيا القاعدة األساسية المشتركة ألغمةبالبةاحثين العةاممين فةي مجةال أنظمةة كشةف التطفةل والتةي مةن خالليةا يةتم المقارنةة بةين التقنيةاتاألخرى.بصورة عامة تتعاملنظم كشف التطفلمع كمية ىائمةة مةن البيانةات حتةى بالنسةبة لشةبكةصغيرة،مماتحوي ميزات زائدةوغيرذات صمة.يمكنليذه الميزاتةأن تجعةل اكتشةاف أنمةاطالسةموكالشةاذ صةعباً ممةا يسةبب عمميةة تةدريب و اختبةار بطيئةة، واسةتيالكاً أعمةى لممصةادر، إضةافةإلةىنسةبة كشةف سةيئة.لذلك يفضةل تقميةل أبعةاد البيانةات الكتشةاف أسةيل وتحميةل أسةرع اعتمةاداً عمةىخوارزمية .]9[PCAمدخل إلى أنظمة كشفالتطفل.0يمكن تصنيف أنظمة كشف التطفلمن ناحية نظريات الكشف :كشةةةةةةف إسةةةةةةةاءة االسةةةةةةةتخدام Detection( Misuse)شةةةةةةةف الشةةةةةةةذوذ(Anomaly(Detection،كشف المحددات Detection( Specification).تقسةم أنظمةكشةف التطفةل ِطبقةاًلمصدرمعموماتيا إلى ثالثة أقسام:

يتطمةب تطبية تحميةل المركبةات األساسةية حسةاب مصةفوفة التبةاين / التبةاين المشةترك) لمميزات، وبعدىا يتم حساب المركبات األساسةية بطريقةة/Variance/Covariance matrix(جاكوبي Method( .) Jacobiيتطمب تحميل المركبات األساسية رياضيا إيجاد مصفوفة التباينالمتوفرة. يتم حساب مصفوفة التباينالتباين المشتركالتباين المشةترك لمميةزاتCovijوف المعادلة )1( :1MNMk1Nl1Xk,lM Xk,lعدد السجالت الموجودة في نماذج التدريب وعةدد الميةزات الموجةودة فةي كةلM i الترتيةب وMii/ijj,i Mjحيث M,N.....(1)سجل عمى الترتيب وو Mىي j المتوسط الحسابي لمميزاتi وjتمثل موقع الميزة لسجل وموقةع السةجل فةي النمةوذج عمةى:)ويمكن حسابيا عمى وف المعادلة )2M N1 Xik,l…… (2)MNk 1 l 1نالحةةةةظ مةةةةن المعادلةةةةة إن قةةةةيم المصةةةةفوفة تكةةةةون تباينةةةةا )Variance( لعناصةةةةر القطةةةةر)الرئيسةي والتبةاين المشةترك Covariance( ) لبقيةة العناصةركذلك إن مصةفوفة Covariance(مصفوفة متناظرة أي إن العناصر فو القطر الرئيسي تكون مساوية بةالقيم لمعناصةر تحةت القطةرnxnn/المناظرليا .وىكذا فةان مصةفوفة التبةاينترتيبيا عمى النحو اآلتيالتبةاين المشةترك لعةدد مةن الميةزات ىةي مصةفوفةويمكةنمتناظرة .aaA . .a1121n1aaa1222..n2..........:i ≠jaaa1n2n..nn..a ij =a ji..(3)وحيث إنلكلفان المصفوفة Aمصفوفة متجو االيكن Tتشت من مصفوفة Aباستخدام طريقة جاكوبي الموضحة فةي/:الفقرة الالحقة والتي نحصل عمييا من D،وتمثل بالمعادلة )4)0D . . 011022..0..........0 0. .. nnإن العناصةةةر القطريةةةةتسةةةمى قيمةةةةالمميزة) لمصةةةفوفة التبةةةاينEigen Value(D...(4)i=1,2,…….,nالتبةاين المشةترك حيةث λ iiلكةلىةي التباينةات لمحةاور المركبةات األساسةية، إن

العناصةر خةارج القطةر )Off-Diagonal( لممصةفوفة D ىةي صةفر ( أو قةريبمن الصةفر ) ممةايدل عمى إن المركبات الخارجة غير مترابطة أي إنيا مستقمة.[14]ِAطريقة جاكوبي jacobis Methodيتم إيجاد اكبر عنصر في مصفوفة معينة مربعةولتكنبحيث ال يكون من.1عناصر القطر الرئيسي أي أنّ Max _element=a ikو,kiىي الصف والعمودi ≠kفي مصفوفة Aو/ 41 arctan 2aik/ a/ 4 2يتم إيجاد الزاوية θوذلك عن طري ما يأتي :ii akk.2………… (6) .3إجةةراء عمميةةة التةةدوير )Rotation( عمةةى المصةةفوفة C وا رجةةاع النةةاتج فةةي مصةةفوفةdkk1 ( a2ii ad ik dkkkiWhenR)dii 0:a > 0 21aii akkRوكما يأتي:حيث يتم إيجاد قيمة Rعمى وف المعادلة اآلتية:………… (10) R ويتم إيجاد قيمةσعمى وف المعادلة اآلتية 1……… (11) 1أمةةةةا بقيةةةةة عناصةةةةر مصةةةةفوفة التةةةةدوير فنجةةةةدىا باسةةةةتخدام المعةةةةادلتين…… d(12) adir a….… kr(13)i,kirir2 2a a aiiififkkaaiiii a a:4 ikkkkkاآلتيتينcos a sinkrsin a cos≠ k rkrو و حيث r ≠ iإعادة الخطوات منتمثل قيمة الصف والعمود داخل المصفوفة .إلى 3عمى المصةفوفة الناتجةة إلةى أن يةتم الحصةول عمةى قةيمikWhen a < 0ik.]14[If aii≠Ifiia =akk ………… (5)akk………… (7)………… (8)………… (9)1عناصر خارج القطر قريبة من الصفر.44.الخوارزمية المقترحةالشكل )0( يوضح معماريةالخوارزمية المقترحة

بيانات التدريب <strong>NSL</strong>-<strong>KDD</strong>تطبيقPCA الختيار )21,10,5(ميزةاختيار جميع الميزات)41)معالجة وتحويل البياناتتطبيع البيانات باستخدام طريقةMin-Maxالتدريب باستخدام GAتوليد قواعد لكشف الهجماتالكشف باستخدام نماذج االختيارالشكل )1(معمارية الخوارزميةالمقترحة1-4أوال :خطوات تنفيذ خوارزمية تحميل المركبات األساسيةقراءة مجموعة نماذج التدريب <strong>NSL</strong>-<strong>KDD</strong>.ثانيا :معالجة بيانات التدريب، حيث يتم تحويل الميزات الحرفية إلى عددية فالميزات)Protocol type ,Service ,Flag(تحويل حقلNormal ( من Attack Typeثالثا :حساب مصفوفة التباين/التباين المشتركيتم تحويميا من ]1 ..عدد القيم ضمن الميزة[، وكذلكوAnomaly( إلى)1,0( عمى التوالي.Variance/ CovarianceMatrixلمميزات الموجودة في كل سجل من نماذج التدريب.رابعا:حساب متجيالمميزة من مصفوفة التباين/التباين المشتركعمى النحو اآلتي:إيجاد أكبر عنصر في المصفوفة.إيجاد زاوية التدوير..0.0

3. إيجاد عناصر مصفوفة التدوير.3إعادة الخطوات من 0إلىعمى المصفوفة الناتجة من الخطوة السابقة حتى يتم.4الحصول عمى عناصر خارج القطر قريبة من الصفر.حساب قيمةمتجيالمميزةمنالمصفوفة الناتجةووضعيا في مصفوفة المميزة.خامسا :سادسا :ترتيب مصفوفةالمميزة.2-4 معالجة البيانات وتطبيعهاعمةى (تحتةويإن قةيم الميةزات ,Flag( Protocol type ,Service بيانةات حرفيةة فيةتمتحويمياإلى بيانات عددية،وتةتمعمميةة التحويةل بإيجةاد تكراراتكةل ميةزة فةي كةل سةجالت االتصةال..تعطى ثمالقيمة الجديدة ضمن المدى ]0عدد القيم ضمن الميةزة[،إذالقيمةة األقةلسةوف تكة اررتأخذ العدد 0األكثر والقيمةتكرار سوف تأخذ عدد مساوي إلى عدد القيم ضةمن الميةزة.كةذلك تةم1,0)(تحويل حقل Attack type من ,Anomaly( Normal) إلى القيمعمى التوالي.تم تطبيع البيانات بطريقة Min-Maxوتقةةةةوم ىةةةةذه الطريقةةةةة بةةةةإجراء عمميةةةةات تحويةةةةلخطيةة عمةى قةيم البيانةات األصةمية، ثةم تطبة المعادلةة الخطيةة عمةى كةل قةيم الميةزة Xلمحصةولعمى القيمة الجديدة،المعادلةاآلتيةتستعمل لتطبيع بيانات التدريب واالختبار[2[:X n = (X - MinX) / ( MaxX – MinX) …… (14)حيةةث إنّ MinXوMaxXىمةةا اقةةل وأكبةةر قيمةةة للدخةةال األصةةمي X عمةةى التةةوالي، X nعممية التطبيع.بعد انتياء المعالجة األولية لبيانات نماذج التدريب يتم إجراء مرحمة التدريب.ىةةي نةةاتج3-4 التدريب باستخدام الخوارزمية الجينيةأوال:ثانيا:إدخال المجتمع االبتدائيحساب دالة التقييم لكل كروموسوم في المجتمع االبتدائييةةتم ذلةةكبمقارنةة كةةل كروموسةةومبسةةجالت نمةةاذج التةةدريب،إذا وجةةد تطةةاب بينيمةةا يةةزدادسجل التطاب بمقدار واحد،وحسب المعادلة اآلتية:F = WT1 * log (NA) + WT2 …… (15)(ىةي عةدد تطةاب الكروموسةومات مةعسةجالتبيانةات التةدريب،WT1وWT2قةيمحيةث NA(ثابتة لمدالة.إنقيم دالة التقييم تتراوح بين0. [0.0 –0[.ثالثاً: االحتفاظ بأفضلاآلباءرابعاً: عممية تكوين األجيال الجديدة

-كبرى .-استخدام عجمة الروليةت الختيةار أفضةل اآلبةاء الةذين لةدييم صةالحية عاليةة باحتماليةةتةةةتم الطفةةةرة بنسةةةبة )5%(، وتسةةةتخدم طريقةةةة التبةةةادل بةةةين قةةةيم الكروموسةةةوم باختيةةةارعشةةوائي لمكروموسةةوم واختيةةار عشةةوائي الثنةةين مةةن قةةيم الكروموسةةوم حيةةث يةةتم التبةةادلبينيما.-حسةةاب دالةةة التقيةةيم لمكروموسةةومات الجديةةدة وترتيبيةةا تصةةاعدياً بعةةد إجةةراء عمميتةةيالتزاوج والطفرة.خامساً: اختبار شرط التوقفيتحقةةشةةرط التوقةةفبانتيةةاء عةةدد األجيةةال أو يةةتم الوصةةول إلةةى عةةدد القواعةةد المطمةةوبتوليةةدىا، إذا لةةم يتحقةة شةةرط التوقةةف يةةتم اسةةتبدال الكروموسةةومات السةةيئة ل بةةاء بالكروموسةةوماتالجيدة،ونسبة اختيار الكروموسومات األفضل ىي 10%.وتتكرر عمميةتكوين األجيال الجديدةبالرجوع إلى الخطوةالرابعةإلى أن يتحق شرط التوقف .4-4 مرحمة االختبار Testing Stageبعةةد انتيةةاء مرحمةةة التةةدريب والحصةةول عمةةى قائمةةة قواعةةد التصةةنيف المكتشةةفة تبةةدأ مرحمةةةتصنيف نماذج االختبار بإتباع مايأتي:أوال: تبدأ عممية التصنيف بإدخال مجموعة نماذج االختبارثانيا :إدخال قواعد التصنيف المكتشفة وعددىا إلى النظام ..(<strong>NSL</strong>-<strong>KDD</strong>)ثالثا :اختيار الميزات)4010010215( ميزة.رابعاً :المعالجة األولية لبيانات نماذج االختبار ثم تطبيع البيانات باستخدام طريقة Min-Max.Normalizationخامساً: في ىذه المرحمة يتم اختبار كل نماذج االختبار المدخمة إلى النظام، حيث إن كل نموذجاختبار يقارن بقواعد التصنيف،فإذا وجد تطاب سوف يحدد نوع اليجوم )طبيعي أو شاذ(..5النتائج و االستنتاجاتاسةةتخدمت تقنيةةات تقميةةل األبعةةاد كتحميةةل المركبةةات األساسةةية مةةع بيانةةات <strong>NSL</strong>-<strong>KDD</strong>لتقميةةل الميةةزات، واعتمةةدت عمةةى طريقةةة جةةاكوبي فةةي إيجةةاد قيمةةة المميةةزة، و أظيةةرت النتةةائج اً انجةةازجيةةداً لتحميةةل المركبةةات األساسةةية الختيةةاره الميةةزات التةةي تحمةةل أعمةةى قةةيم فةةي متجةةو المميةةزة. تةةماختيار )0010215( ميزة، وبذلك تم تقميل تعقيد العمميات الحسابية.

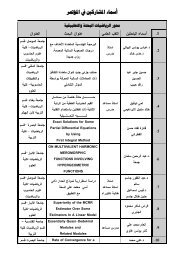

تةةم مقارنةةة نسةةب كشةةف التطفةةل قبةةل تحميةةل المركبةةات األساسةةية وبعةةده كمةةا موضةةح فةةيالشةكل )0( وكةذلك تةمالميزات القميمة قممت وقت التدريب واالختبار.مقارنةة وقةت التةدريب قبةل PCAوبعةده والشةكل )3( يوضةح ذلةك حيةث أنالشكل )0( نسب كشف التطفل قبل تحميل المركبات األساسية وبعدهالشكل)3(وقت التدريبقبل تحميل المركبات األساسية وبعدهقورنةةت النتةةائج التةةي تةةم الحصةةول عمييةةا مةةن التجةةارب مةةع نتةةائج عةةدد مةةن البةةاحثين الةةذينيعممون في المجال نفسو إذ إن الجدول)0(يبين أنّ تطبي الخوارزميةة الجينيةة وخوارزميةة تحميةلالمركبات األساسية باستخدام )5 ميزات(أعطت نتائج جيدة في كشف التطفل.الجدول )1( مقارنةنتائجالخوارزميةالجينيةمع عدد من الباحثينModelData BaseDR %False

alarm%SOM]15]<strong>NSL</strong>-<strong>KDD</strong>64K-Means [15]<strong>NSL</strong>-<strong>KDD</strong>60Online BPN[16]<strong>KDD</strong>91.502.68Ant-Miner[2]<strong>KDD</strong>92.42PCA-GA[14]<strong>NSL</strong>-<strong>KDD</strong>92.690.0.0.3من خالل تصميم النظام المقترح وتطبيقو عمى بيانات ،<strong>NSL</strong>-<strong>KDD</strong> وبعد إجراء التجاربالمختمفة لقياس كفاءة النظام وأداءه،تم استنتاجاآلتي:تم اختبار بيانات <strong>NSL</strong>-<strong>KDD</strong> التي حمت مشةاكل ،<strong>KDD</strong> 99 وأوضةحت التجةارب أنىذه البيانات يمكن وضعيا لمساعدة الباحثين لمقارنة مختمف نماذج كشف التطفل.أوضةةةحت التجةةةارب ان النظةةةام المقتةةةرح قةةةادر عمةةةى تسةةةريع عمميةةةات التةةةدريب واالختبةةةارلكشف وتصنيف التطفل والتي تعمل عمى زيادة سرعة تطبيقات الشةبكة، كمةا قمةل النظةامالمقترح وقت التدريب واالختبار.النظام المقترح المعتمد عمى الخوارزمية الجينية معمن الخوارزمية الجينية بدون PCAPCA.أسرع بالتدريب واالختبارالتوصياتواألعمال المستقبلية.6اعتمةةاد قاعةةدة البيانةةات ،<strong>NSL</strong>-<strong>KDD</strong> بةةالرغم مةةن إنيةةا لةةم تعةةط حمةةوالً لجميةةع المشةةاكلالسةابقة بصةورة كاممةة إال أنيةا أثبتةت فائةدتيا البحثيةة فةي بنةاء نمةاذج كشةف التطفةل عمةىبيئة المحاكاة.اختيار ميزات مناسبة لكل نوع من ىجمات الشبكة.تطوير النظام لكي يعمل عمى البيئة الحقيقية ( On-line. )استخدام تقنيات أخرى في استخالص الميزات واختيار الميزات مثل ،LDA وIDA..0.0.3.4

10. <strong>KDD</strong>Cup 1999 Dataset. Available at:http:// kdd.ics.uci.edu/databases/kddcup1999.html.11. M. Tavallaee, E. Bagheri, W. Lu, and A. Ghorbani, 2009, "ADetailedAnalysis of the <strong>KDD</strong> CUP 99 Data Set", Proceedings of the SecondIEEE Symposium on Computational Intelligence for Security andDefense Applications (CISDA).12. Shilpalakhina, Sini Joseph and BhupendraVerma, 2010,"Feature Reduction Using Principal Component Analysis for EffectiveAnomaly–Based Intrusion Detection on <strong>NSL</strong>-<strong>KDD</strong>", InternationalJournal of Engineering Science and Technology,Vol. 2(6), 1790-1799.13. Ansam O. Abdul-Majeed, 2011, " New Steganographic Method forVQ-Compressed Images", MSc. Thesis,Computer Science College,University of Mosul, Iraq.14. Hana M. Osman, 2012, " Investigation of Applying GeneticAlgorithm Based - Intrusion Detection and Classification System to<strong>NSL</strong>-<strong>KDD</strong> Dataset" MSc. Thesis, Computer Science College,University of Mosul ,Iraq.15. RituRanjani Singh, Prof. Neetesh Gupta, 2010, " To Reduce theFalse Alarm in Intrusion Detection System using selfOrganizingMap", International journal of Computer Science and itsApplications.16.Ibraheem M. Ahmed Al-Haleema, 2011, "Development of Network-Based Intrusion Detection System Using Artificial NeuralNetworks",MSc. Thesis, Computer Science College, University of Mosul, Iraq.