CULTURA DE LA SEGURIDAD - Usac

CULTURA DE LA SEGURIDAD - Usac

CULTURA DE LA SEGURIDAD - Usac

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

<strong>CULTURA</strong> <strong>DE</strong> <strong>SEGURIDAD</strong><strong>DE</strong> <strong>LA</strong> INFORMACION(Parte de este documento fué extraido de la presentación delTaller Regional ISO/IBNORCA ISO/IEC 27001)Ervin Cano

AGENDA1. Ejemplos de incidentes mundiales sobre seguridad dela Información.2. Importancia de la Seguridad de la Información.3. Sistema de Gestión de la Seguridad de la Información -SGSI - bajo el estándar ISO/IEC 27001:2005.4. Como apoya el estándar ISO/IEC 27002:2005 a laimplementación del SGSI.5. Gestión del Riesgo bajo el enfoque de ISO/IEC27005:2011.6. Ley para el Reconocimiento de las Comunicaciones yFirmas Electrónicas.7. Legislación sobre Cibercrimen.

EJEMPLOS <strong>DE</strong> INCI<strong>DE</strong>NTES MUNDIALESSOBRE <strong>SEGURIDAD</strong> <strong>DE</strong> <strong>LA</strong> INFORMACIÓN.VideosNoticia en Prensa Libre Abr. 2012

EJEMPLOS <strong>DE</strong> INCI<strong>DE</strong>NTES MUNDIALESSOBRE <strong>SEGURIDAD</strong> <strong>DE</strong> <strong>LA</strong> INFORMACIÓN.

IMPORTANCIA <strong>DE</strong> <strong>LA</strong> <strong>SEGURIDAD</strong> <strong>DE</strong><strong>LA</strong> INFORMACIÓN.• La Información es un activo “Invaluable”.• El objetivo principal de los ciberpiratas son lascuentas y los datos bancarios (cuesta dinero).• Genera desprestigio y problemas legales.• Garantizar la continuidad del negocio.• Responsabilidad Social.

IMPORTANCIA <strong>DE</strong> <strong>LA</strong> <strong>SEGURIDAD</strong> <strong>DE</strong><strong>LA</strong> INFORMACIÓN.Que información debemos proteger?1. Almacenada en computadoras.2. Transmitida en medios electrónicos.3. Impresa o escrita en papel.4. Enviada por fax.5. Almacenada en cintas o en un disco.6. Almacenada en notebooks.7. Hablada en conversaciones.

IMPORTANCIA <strong>DE</strong> <strong>LA</strong> <strong>SEGURIDAD</strong> <strong>DE</strong><strong>LA</strong> INFORMACIÓN.Como aseguro la información de mi organización?• Activos• Información crítica y sensible• Amenazas• Vulnerabilidades• Riesgos• Valoración y tratamiento del riesgo• Implementación de controles• Seguimiento de los controles implementados• Evaluación de la eficacia de los controles implementados

IMPORTANCIA <strong>DE</strong> <strong>LA</strong> <strong>SEGURIDAD</strong> <strong>DE</strong><strong>LA</strong> INFORMACIÓN.Principales tipos de amenazas:• Acceso no autorizado• Usuarios desleales• Espionaje industrial• "Hackers" de computador• Fraude• Fuego• Persecución y observación de empleados clave• Robo de notebooks

SGSI – ISO/IEC 27001:2005Historia y evolución de la norma ISO/IEC 27001• Febrero de 1998: Primera publicación de la BS 7799-2• Mayo de 1999: Publicación simultánea de las normas BS 7799-1 y BS7799-2• Septiembre de 2002: La BS 7799-2 es publicada por BSI• Abril de 2005: Aprobado en la reunión de Viena la serie ISO/IEC27000• Octubre de 2005: Publicación de la ISO/IEC 27001• En 2008 la ISO/IEC 27001 inicia el proceso de actualización

SGSI – ISO/IEC 27001:2005ESTRUTURA <strong>DE</strong> <strong>LA</strong> NORMA0 Introducción1 Alcance2 Referencias normativas3 Términos y definiciones4 Sistema de gestión de la seguridad de la información5 Responsabilidad de la dirección6 Auditorías internas del SGSI7 Revisión del SGSI por la dirección8 Mejora del SGSI

SGSI – ISO/IEC 27001:2005Guía de requisitos para implementar un SGSI.

SGSI – ISO/IEC 27001:2005Por ser norma ISO garantiza la mejora continua delSGSI.

SGSI – ISO/IEC 27001:2005Dominios de control.1. Política de Seguridad.2. Organización de la Seguridad de la Información.3. Gestión de Activos.4. Seguridad Ligada a los Recursos Humanos.5. Seguridad Física y del Ambiente.6. Gestión de Comunicaciones y Operaciones.7. Control de Acceso.8. Adquisición, Desarrollo y Mantenimiento de Sistemas deInformación.9. Gestión de Incidentes de Seguridad de la Información.10. Gestión de Continuidad del Negocio.11. Cumplimiento.

SGSI – ISO/IEC 27001:2005SGSI.• Definir el alcance y límites del SGSI• Definir una política de SGSI• Definir el enfoque organizacional para la evaluación del riesgo• Identificar los riesgos• Analizar y evaluar los riesgos• Identificar y evaluar las opciones para el tratamiento de losriesgos.

SGSI – ISO/IEC 27001:2005DOCUMENTOS EXIGIDOS POR EL SGSI.• Declaraciones documentadas de la Política de Seguridad de laInformación.• Alcance del SGSI.• Reporte de evaluación de riesgos.• Plan de tratamiento de riesgos.• Procedimientos documentados para asegurar la operación y elcontrol de los procesos en Seguridad de la Información.• Registros exigidos por la Norma.• Declaración de aplicabilidad.

SGSI – ISO/IEC 27001:2005EJEMPLO <strong>DE</strong> REGISTROS <strong>DE</strong>L SGSI.• Revisión de la Política de Seguridad de la Información• Atas de las reuniones mensuales del Comité de Gestión deSeguridad de la Información• Reporte de los incidentes de Seguridad de la Información• Lista de los activos de SGSI• Plan de tratamiento de riesgos• Reporte de evaluación de riesgos• Pruebas de los planes de continuidad del negocio• Reporte de la auditoria interna del SGSI• Reporte de revisión del SGSI por la dirección.

SGSI – ISO/IEC 27001:2005AUDITORÍAS INTERNAS <strong>DE</strong> SGSI.La organización debe realizar auditorías internas del SGSI aintervalos planificados, para determinar si los objetivos decontrol, controles, los procesos y los procedimientos de su SGSI:• Cumplen con los requisitos de la ISO IEC 27001 y con lareglamentación o legislación pertinentes• Cumplen los requisitos identificados de seguridad de lainformación• Están implementados y mantenidos de manera eficaz• Tiene un desempeño acorde con lo esperado

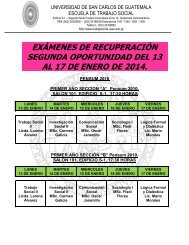

SGSI – ISO/IEC 27001:2005ETAPAS <strong>DE</strong> UNA IMPLEMENTACIÓN EFICAZ <strong>DE</strong> UN SGSI.ACTIVIDA<strong>DE</strong>SP<strong>LA</strong>ZO<strong>DE</strong>FINICIÓN <strong>DE</strong>L ALCANCE <strong>DE</strong>L SGSI MES 1EVALUACIÓN <strong>DE</strong> RIESGOS EN <strong>LA</strong>S ÁREAS Y PROCESOS <strong>DE</strong>L SGSI MES 2 A 4DIAGNÓSTICO <strong>DE</strong>L SGSI MES 1 A 2<strong>DE</strong>C<strong>LA</strong>RACIÓN <strong>DE</strong> APLICABILIDAD MES 6IMPLEMENTACIÓN <strong>DE</strong> LOS CONTROLES <strong>DE</strong>FINIDOS EN <strong>LA</strong> EVALUACIÓN Y TRATAMIENTO <strong>DE</strong> LOS RIESGOS MES 3 A 11SEMINARIO SOBRE CONCIENTIZACIÓN EN <strong>SEGURIDAD</strong> <strong>DE</strong> <strong>LA</strong> INFORMACIÓN MES 3 A 7CURSO SOBRE <strong>LA</strong>S NORMAS ISO/IEC 27001 Y 27002 MES 2 A 4DOCUMENTACIÓN <strong>DE</strong>L SGSI MES 2 A 11FORMACIÓN <strong>DE</strong> <strong>LA</strong>S PERSONAS INVOLUCRADAS EN <strong>LA</strong> DOCUMENTACIÓN <strong>DE</strong>L SGSI. MES 2 A 8AUDITORÍA INTERNA <strong>DE</strong>L SGSI MES 10IMPLEMENTACIÓN <strong>DE</strong> ACCIONES PREVENTIVAS Y CORRECTIVAS MES 10 A 11REVISIÓN <strong>DE</strong>L SGSI POR <strong>LA</strong> DIRECCIÓN MES 11EVALUACION <strong>DE</strong>TAL<strong>LA</strong>DA <strong>DE</strong>L SGSI MES 11

SGSI – ISO/IEC 27002:2005Historia y evolución de la norma ISO/IEC 27002• Febrero de 1995: publicación de la BS 7799-1• Mayo de1999: publicación conjunta de las normas BS 7799-1 y BS7799-2• Agosto de 1999: consulta del BSI a los países miembros de la ISOsobre la aprobación de la BS 7799-1 como norma internacional• Octubre de 2000: reunión de la ISO en Tokio aprueba la BS 7799-1como norma ISO• Diciembre de 2000: ISO IEC 17799 es oficialmente publicada enGinebra• Octubre de 2001: el Comité ISO IEC SC 27 inicia el proceso deactualización de la ISO IEC 17799• Junio de 2005: la ISO publica en Ginebra la nueva versión de la17799• En el 2007: la ISO IEC 17799 fue renumerada como ISO IEC 27002• En el 2008:la ISOIEC 27002 inicia el proceso de actualización

SGSI – ISO/IEC 27002:2005¿Que es ISO/IEC 27002?Código de buenas prácticas para la gestión de la seguridad de lainformación.POLITICA <strong>DE</strong><strong>SEGURIDAD</strong> <strong>DE</strong><strong>LA</strong> INFORMACIÓNCODIGO <strong>DE</strong> ETICAMANUAL SGSIPROCESOS <strong>DE</strong> GESTIONPROCESOS OPERACIONALESREGISTROS

SGSI – ISO/IEC 27002:2005POR QUÉ ADOPTAR <strong>LA</strong> ISO/IEC 27002• NORMA ISO/IEC - Consenso Mundial Mejor Código de Práctica enSeguridad de la Información existente en el mercado• Aplicable a todos los sectores de la economía• Implementado en la mayoría de los países

SGSI – ISO/IEC 27002:2005PROTEGIENDO <strong>LA</strong> INFORMACIÓN <strong>DE</strong> <strong>LA</strong> ORGANIZACIÓN• CASO 01:BANCO EXTRANJERO• El Banco tenía dos oficinas funcionando en el World TradeCenter, y sus sistemas operaron casi completamente al díasiguiente del atentado terrorista del 11 de septiembre• Controles de la Norma ISO/IEC 27002:• Respaldo de la información (10.5.1).• Gestión de la continuidad del negocio (14): Estos requisitosdefinen reglas para evitar la interrupción del negocio y protegerlos procesos críticos contra efectos de fallas o desastressignificativos• Resultado: atendido - Dimensión preservada: disponibilidad

SGSI – ISO/IEC 27002:2005PROTEGIENDO <strong>LA</strong> INFORMACIÓN <strong>DE</strong> <strong>LA</strong> ORGANIZACIÓN• CASO 02:USO NO AUTORIZADO <strong>DE</strong> INSTA<strong>LA</strong>CIONES<strong>DE</strong> PROCESAMIENTO <strong>DE</strong> INFORMACIÓN• Los principales archivos y procesos de los clientes de una oficina enSan Pablo fueron copiados usando una USB, en el momento en el queel usuario del computador se apartó del mismo para ir a unareunión, dejando su computador encendido y sin bloquear.• Controles de la Norma ISO/IEC 27002:• Áreas seguras (9.1.1/9.1.2/9.1.3)• Política de escritorio y pantalla limpios (11.3.3)• Proceso de autorización para las instalaciones de procesamiento deinformación (6.1.4)• Resultado: No atendido - Dimensión no preservada: confidencialidad

SGSI – ISO/IEC 27002:2005PROTEGIENDO <strong>LA</strong> INFORMACIÓN <strong>DE</strong> <strong>LA</strong> ORGANIZACIÓN• CASO 03:Ministerio de Defensa Británico• En abril de 2001 un notebook del Ministerio de Defensa Británico, quecontenía los secretos de estado sobre la seguridad nacional, fue dejado en untaxi por un oficial del ejercito. En marzo del 2000, agentes de servicios deseguridad, perdieron laptops con datos confidenciales• Controles de la Norma ISO IEC 27002:• Acuerdo de confidencialidad (6.1.5)• Concientización, educación y formación en seguridad de la información (8.2.2)• Proceso disciplinario (8.2.3)• Seguridad del equipamiento fuera de las instalaciones de la organización (9.2.5)• Informática y comunicaciones móviles (11.7.1)• Dimensión no preservado: confidencialidad

SGSI – ISO/IEC 27002:2005PROTEGIENDO <strong>LA</strong> INFORMACIÓN <strong>DE</strong> <strong>LA</strong> ORGANIZACIÓN• CASO 04:GRUPO <strong>DE</strong> ESTUDIO• Hola a todos: Ayer no pudimos acceder a nada en todosnuestros equipos, debido a una perdida la noche anterior porladrones que se llevaron los servidores principales y todos losLaptop de un ala del edificio. Cualquier cosa que me hayanenviado entre 05/03/2002 y 20/03/2002 todavía no se harecuperado• Controles de la Norma ISO IEC 27002:• Áreas seguras (9.1.1/9.1.2/9.1.3)• Respaldo de la información (10.5.1)• Resultado: no atendido

SGSI – ISO/IEC 27002:2005PROTEGIENDO <strong>LA</strong> INFORMACIÓN <strong>DE</strong> <strong>LA</strong> ORGANIZACIÓN• CASO 05:ROBO <strong>DE</strong> DOCUMENTOS CONFI<strong>DE</strong>NCIALES• Un contratista robó documentos confidenciales que conteníanlos planes de negocio de una empresa, tales como las fusionesy adquisiciones, y luego los envió para la competencia.• Controles de la Norma:• Acuerdo de confidencialidad (6.1.5)• Proceso disciplinario (8.2.3)• Áreas de Seguridad (9.1.1/9.1.2/9.1.3)• Política de escritorio y pantalla limpios (11.3.3)• Resultado: no atendido

SGSI – ISO/IEC 27002:2005RESUMEN• 0. INTRODUCCIÓN• 1. OBJETO• 2. TÉRMINOS Y <strong>DE</strong>FINICIONES• 3. ESTRUCTURA <strong>DE</strong> ESTA NORMA• 4. EVALUACIÓN Y TRATAMIENTO <strong>DE</strong> RIESGOS

SGSI – ISO/IEC 27002:2005ESTRUCTURA <strong>DE</strong> <strong>LA</strong> NORMA• 11 CAPÍTULOS <strong>DE</strong> CONTROL <strong>DE</strong> <strong>LA</strong> <strong>SEGURIDAD</strong>• 39 CATEGORÍAS PRINCIPALES <strong>DE</strong> <strong>SEGURIDAD</strong>• 133 CONTROLES <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> <strong>LA</strong> INFORMACIÓN

SGSI – ISO/IEC 27005:2011Gestión de Riesgos de Seguridad de la Información.Objeto:• Provee directrices para la gestión del riesgo de seguridad dela información.• Apoya los conceptos generales establecidos en ISO/IEC 27001.• Esta diseñada para asistir en la implantación satisfactoria dela seguridad de la información basada en un enfoque degestión del riesgo.• El conocimiento de los conceptos, de los modelos, de losprocesos y de las terminologías descritas en ISO/IEC 27001 eISO/IEC 27002 es importante para una comprensión total deesta Norma.• Esta norma es aplicable a todo tipo de organización• Considera análisis cuantitativos y cualitativos.• Revisión solo para alienar con la ISO 31000.

SGSI – ISO/IEC 27005:2011Gestión de Riesgos de Seguridad de la Información.

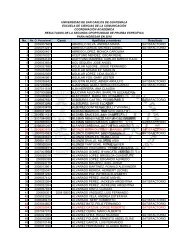

SGSI – ISO/IEC 27005:2011Clasificación de activos:Requisitos de Confidencialidad (C)Valor del activo Clasificación Descripción1- BAJO Pública Información no sensible e instalaciones deprocesamiento de la información y sistemas adisposición del público.2- MEDIO Interna La información se restringe al uso interno,basadas en las necesidades del negocio.3- ALTO Confidencial La información es sensible y las instalacionesde procesamiento de la información estánbasadas solamente en el concepto “necesidadde conocer”

SGSI – ISO/IEC 27005:2011Clasificación de activos:Requisitos de Integridad (I)Valor del activo Clasificación Descripción1- BAJO IntegridadBaja2- MEDIO IntegridadMedia3- ALTO IntegridadAlta o MuyAltaEl daño o modificación no autorizada deinformación no es crítica para las aplicacionesdel negocio y su impacto es insignificante omenor.El daño o modificación no autorizada a lainformación no es crítica pero es sensible a lasaplicaciones y de impacto en el negocio esimportante.El daño o modificación no autorizada de lainformación es fundamental para lasaplicaciones del negocio y el impacto esimportante y podría dar lugar a infraccionesgraves o total de aplicaciones de negocio.

SGSI – ISO/IEC 27005:2011Clasificación de activos:Requisitos de Disponibilidad (I)Valor del activo Clasificación Descripción1- BAJO DisponibilidadBaja2- MEDIO DisponibilidadMedia3- ALTO DisponibilidadAlta o MuyAltaEs posible que por un máximo de un día noesté disponible un activo (información,procesamiento de la información, los recursosdel sistema / servicios de conexión, personal,etc ).Es posible que por un máximo de medio día aun día no esté disponible, el activo(información, procesamiento de lainformación, los recursos del sistema /servicios de conexión, personal, etc).Es imposible que por un máximo de un par dehoras no esté disponible, el activo(información, procesamiento de lainformación, los recursos del sistema /servicios de conexión, personal, etc).

SGSI – ISO/IEC 27005:2011Valoración Individual:Amenazas1. baja probabilidad2. media probabilidad3. probabilidad de que ocurraVulnerabilidad1. Difícil de explotar, existen buenos controlesimplementados2. Posibilidad de ser explotada3. Fácil de ser explotada, poca protección

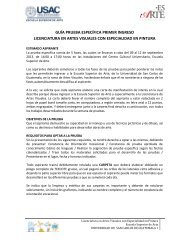

SGSI – ISO/IEC 27005:2011Valoración Individual:Valor delActivoProbabilidad deOcurrencia –AmenazaFacilidad deExplotaciónBaja Media AltaB M A B M A B M A0 0 1 2 1 2 3 2 3 41 1 2 3 2 3 4 3 4 52 2 3 4 3 4 5 4 5 63 3 4 5 4 5 6 5 6 74 4 5 6 5 6 7 6 7 8

SGSI – ISO/IEC 27005:2011Riesgo al que el activo es expuesto:Impacto en elNegocioProbabilidaddelescenariode unIncidenteMuy Bajo(Muy pocoprobable)Bajo(Pocoprobable)Medio(Posible)Alto(Probable)Muy Alto(Frecuente)Muy Bajo 0 1 2 3 4Bajo 1 2 3 4 5Medio 2 3 4 5 6Alto 3 4 5 6 7Muy Alto 4 5 6 7 8

<strong>DE</strong>CRETO 47-2008MARCO REGU<strong>LA</strong>TORIO eFIRMA.• Ley para el Reconocimiento de las comunicacionesy Firmas electrónicas. Decreto 47-2008 delCongreso de la República de Guatemala.• Reglamento de la Ley para el Reconocimiento delas Comunicaciones y Firmas Electrónicas,aprobado mediante Acuerdo Gubernativo número135-2009 y su reforma según Acuerdo Gubernativo262-2009.

<strong>DE</strong>CRETO 47-2008OBJETO <strong>DE</strong>CRETO 47-2008.PROPORCIONAR <strong>LA</strong>S REG<strong>LA</strong>S EN RE<strong>LA</strong>CIÓN A:• Comercio y Contratación Electrónica• Firmas y documentos electrónicos. La firma electrónica ofirma electrónica avanzada que haya sido producida por undispositivo seguro de creación de firma, tendrá, respecto delos datos consignados en forma electrónica, el mismo valorjurídico que la firma manuscrita en relación con losconsignados en papel y será admisible como prueba en juicio.Art. 33 de LPRCFE.• Otorgar certeza jurídica a los medios electrónicos.

<strong>DE</strong>CRETO 47-2008OBJETO <strong>DE</strong>CRETO 47-2008.• Reconoce y otorga validez legal a los medios de comunicaciónelectrónicos;• Reconoce los derechos u obligaciones adquiridos cuandoéstos surgen como consecuencia del intercambio electrónicode datos;• Crea la admisibilidad con valor probatorio de lascomunicaciones electrónicas, de conformidad con los criteriosreconocidos por la legislación para la apreciación de la prueba;

<strong>DE</strong>CRETO 47-2008CARACTERÍSTICAS <strong>DE</strong> <strong>LA</strong> eFIRMA AVANZADA – FEA -• I<strong>DE</strong>NTIDAD: estar seguro que se está realizando el negocio conla persona deseada.• CONFI<strong>DE</strong>NCIALIDAD: estar seguro que solo los participantesdel negocio tienen acceso a la negociación.• INTEGRIDAD: estar seguro que los documentos electrónicos dela negociación son los originales (No han sido alterados,manipulado o falsificados).• NO REPUDIO: de la utilización los mensajes de datos comootra forma válida de manifestar la voluntad (contratos) ycomo otro medio de prueba.

<strong>DE</strong>CRETO 47-2008<strong>DE</strong>FINICIONES• Certificado: Todo mensaje de datos u otro registro que confirme el vínculo entre unfirmante y los datos de creación de la firma, usualmente emitido por un tercero diferentedel originador y el destinatario.• Firma Electrónica: Los datos en forma electrónica consignados en una comunicaciónelectrónica o adjuntados o lógicamente asociados al mismo, que puedan ser utilizadospara identificar al firmante con relación a la comunicación electrónica e indicar que elfirmante aprueba la información recogida en la comunicación electrónica.• Firma Electrónica Avanzada: La firma electrónica que cumple con los requisitossiguientes:a. Estar vinculada al firmante de manera única;b. Permitir la identificación del firmante;c. Haber sido creada utilizando los medios que el firmante puede mantener bajo su exclusivo control;d. Estar vinculada a los datos a que se refiere, de modo que cualquier cambio ulterior de los mismos seadetectable.• Prestador de Servicios de Certificación: Se entenderá la entidad que expidecertificados y puede prestar otros servicios relacionados con las firmas electrónicas.

<strong>DE</strong>CRETO 47-2008REGISTRO <strong>DE</strong> PRESTADORES <strong>DE</strong> SERVICIOS <strong>DE</strong> CERTIFICACIÓN –RPSC -• BASE LEGAL:• Artículo 49 de la Ley para el Reconocimiento de lasComunicaciones y Firmas Electrónicas. El Registro dePrestadores de Servicios de Certificación es una entidadadscrita al Ministerio de Economía.• Es el Órgano Competente del Estado para atribuircompetencia a una persona, órgano o entidad pública oprivada, para determinar qué firmas electrónicas cumplencon las normas y criterios internacionales reconocidos.• http://www.rpsc.gob.gt

<strong>DE</strong>CRETO 47-2008FIRMA-e, PRIMER PRESTADOR <strong>DE</strong> SERVICIOS <strong>DE</strong> CERTIFICACIÓN• Cumplimiento con los más altos estándares internacionalesexigidos por:• American Institute of Certified Public Accountants (AICPA).• Canadian Institute of Chartered Accountants (CISA).Las operaciones de Data Centers: Auditados por• Firma internacional Deloitte .• Sello WEB TRUST - https://cert.webtrust.org/ViewSeal?id=750

<strong>DE</strong>CRETO 47-2008Reconocimiento de nuestros productos y servicios por:• Microsoft• Fundación de Mozilla• Otras plataformas tecnológicas a nivel mundial.Sistema de Gestión de Calidad y Seguridad de Informacióncertificados dentro de los estándares ISO.http://www.firma-e.com.gthttp://www.facebook.com/firmaegt

<strong>DE</strong>CRETO 47-2008<strong>DE</strong>MANDA <strong>DE</strong> SERVICIOS EN LOS QUE SE PODRÍA INCORPORAR <strong>LA</strong>FIRMA ELECTRÓNICA AVANZADA• Pago y declaración de Impuestos.• Facturas.• Transacciones Bancarias.• E-gobierno.• Servicios Registrales (Mercantil, Propiedad, Propiedad Intelectual).• Servicios de Salud.• Contratos.• Intercambio Electrónico de Datos.• Votaciones.• Notificaciones o citaciones.• Negociaciones Comerciales (Importaciones y Exportaciones).• Pago de Servicios.• Seguridad en Tarjetas de Crédito.• Transacciones a través de Celular.• Identificación ciudadana.• Subastas publicas.• Suministro o intercambio de bienes o servicios.• Transporte de mercancías o de pasajeros por vía aérea, marítima y férreao carretera.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENCONVENIO EUROPEO SOBRE CIBERCRIMINALIDAD.Mandato: 1997 Creación Comité de expertosFormación: 45 países + EEUU + Canadá + Sudáfrica + JapónFirmado en Budapest el 23 de noviembre de 2001.Ratificación: Albania (20-6-02), Croacia (17-10-02), Estonia(12-5-03), Hungría (4-12-03), Lituania (2-03-04) y Rumania(12-5-04)Medidas de derecho penal sustantivo quedeberán adoptarse a nivel nacionalMedidas de derecho procesal que deberánadoptarse a nivel nacional

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENCONVENIO EUROPEO SOBRE CIBERCRIMINALIDAD.Capítulo I. Terminología.Capítulo II. Medidas que deben ser adoptadas a nivelnacional.• Sección 1. Derecho penal material.• Título 1. Infracciones contra la confidencialidad, la integridady la disponibilidad de los datos y sistemas informáticos.• Título 2. Infracciones informáticas.• Título 3. Infracciones relativas al contenido.• Título 4. Infracciones vinculadas a los atentados a la propiedadintelectual y a los derechos afines.• Título 5. Otras formas de responsabilidad y sanción.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENCONVENIO EUROPEO SOBRE CIBERCRIMINALIDAD.Capítulo II. Medidas que deben ser adoptadas a nivelnacional.• Sección 2. Derecho procesal.• Título 1. Disposiciones comunes.• Título 2. Conservación inmediata de datos informáticosalmacenados.• Título 3. Mandato de comunicación.• Título 4. Registro y decomiso de datos informáticosalmacenados.• Título 5.Recogida en tiempo real de datos informáticos.• Sección 3. Competencia.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENCONVENIO EUROPEO SOBRE CIBERCRIMINALIDAD.Capítulo III. Cooperación internacional• Sección 1- Principios generales.• Título 1- Principios generales relativos a la cooperacióninternacional.• Título 2. Principios relativos a la extradición.• Título 3- Principios generales relativos a la colaboración.• Título 4.- Procedimientos relativos a las demandas deasistencia en ausencia de acuerdo internacional aplicable.• Sección 2. Disposiciones específicas.• Título 1. Cooperación en materia de medidas cautelares.• Título 2. Asistencia en relación a los poderes de investigación.• Título 3. Red 24/7.Capítulo IV. Cláusulas finales

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENINICIATIVA <strong>DE</strong> LEY 4055.TÍTULO I. DISPOSICIONES GENERALES YCONCEPTUALES.• SECCIÓN 1- OBJETO, ÁMBITO Y PRINCIPIOS.• Artículo 1. Objeto de la ley. Protección integral de laspersonas, sus bienes y derechos en cuanto a la informacióncontenida en sistemas informáticos.• SECCIÓN 2. <strong>DE</strong>FINICIONES.• Artículo 4. Definiciones.• Datos de Tráfico. Designa todos los datos que tienen relación conuna comunicación por medio de un sistema informático, producidospor este último, en cuanto elemento de la cadena de comunicación,indicando el origen, el destino, el itinerario, la hora, la fecha, eltamaño y la duración de la comunicación o el tipo de serviciosubyacente.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENINICIATIVA <strong>DE</strong> LEY 4055.TÍTULO I. DISPOSICIONES GENERALES YCONCEPTUALES.• SECCIÓN 2. <strong>DE</strong>FINICIONES.• Artículo 4. Definiciones.• Infoestructura. Infraestructuras conocidas como el medio generadorpor el cual una nación convierte los activos, ya sean materiales enbruto, tecnologías o ideas, en productos de valor y servicios.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENTÍTULO II. <strong>DE</strong> LOS <strong>DE</strong>LITOS.• CAPÍTULO I- <strong>DE</strong>LITOS CONTRA <strong>LA</strong> CONFI<strong>DE</strong>NCIALIDAD, <strong>LA</strong>INTEGRIDAD Y <strong>LA</strong> DISPONIBILIDAD <strong>DE</strong> LOS DATOS YTECNOLOGÍAS <strong>DE</strong> <strong>LA</strong> INFORMACIÓN.• Artículo 5. Acceso ilícito. Quien acceda a sistema que hagauso de tecnologías de la información, sin autorización oexcediéndola, será sancionado con prisión de dos a cuatro añosy multa de cien a quinientas veces el salario mínimo legalvigente.• Artículo 8. Dispositivos fraudulentos. Quien produzca, utilice,comercialice u ofrezca sin autorización o causa legítima, uno ovarios programas informáticos, equipo, material o dispositivocuyo uso principal sea el de emplearse como herramienta omedio para cometer los delitos regulados en la presente ley(penas de tres a ocho años)

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENTÍTULO II. <strong>DE</strong> LOS <strong>DE</strong>LITOS.• CAPÍTULO II- <strong>DE</strong>LITOS CONTRA <strong>LA</strong> PERSONA.• Artículo 15. Delitos de Pornografía Infantil. Cuando se comentan lasinfracciones estipuladas en el Código Penal y la Ley Contra la ViolenciaSexual a través del empleo de sistemas que utilicen Tecnologías de laInformación y sus componentes.• Artículo 16. Control de Acceso a Pornografía Infantil. Los ISPsdeberán de establecer normas mínimas para el bloquear el acceso aredes de pornografía infantil.• Artículo 18. Uso de identidad ajena. Quien haga uso de identidadajena a través de medios que utilicen tecnologías de la información(de 3 a 7 años de prisión y multa de 300 a 700 salarios mínimosvigentes.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENTÍTULO II. <strong>DE</strong> LOS <strong>DE</strong>LITOS.• CAPÍTULO III– <strong>DE</strong>LITOS CONTRA <strong>LA</strong> NACIÓN Y ACTOS <strong>DE</strong>TERRORISMO.• Artículo 19. Delitos contra la Nación. Sabotaje, espionaje o proveerinformación no autorizada (de 10 a 20 años de prisión y multa de 1,000a 10,000 salarios mínimos vigentes).• Artículo 20. Actos de Terrorismo Informático. (de 10 a 20 años deprisión y multa de 1,000 a 10,000 salarios mínimos vigentes).

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENINICIATIVA <strong>DE</strong> LEY 4055.TÍTULO III. ORGANISMOS COMPETENTES Y REG<strong>LA</strong>S <strong>DE</strong><strong>DE</strong>RECHO PROCESAL.• CAPÍTULO I- ORGANISMOS COMPETENTES.• Artículo 21. Comité de Respuesta a Incidentes de SeguridadInformática para Guatemala.• Artículo 22. Organización del CSIRT-gt.• Comité Director.• Ministerio de la Defensa.• Ministerio de Relaciones Exteriores.• Ministerio Público.• Ministerio de Gobernación.• Superintendencia de Bancos.• Superintendencia de Telecomunicaciones; y• Secretaría Técnica del Consejo Nacional de Seguridad.

LEGIS<strong>LA</strong>CIÓN CIBERCRIMENINICIATIVA <strong>DE</strong> LEY 4055.TÍTULO III. ORGANISMOS COMPETENTES Y REG<strong>LA</strong>S <strong>DE</strong><strong>DE</strong>RECHO PROCESAL.• CAPÍTULO II- MEDIDAS CAUTE<strong>LA</strong>RES Y PROCESALES.TÍTULO IV. COOPERACIÓN INTERNACIONAL Y ASISTENCIAJURÍDICA MUTUA.TÍTULO V. DISPOSICIONES FINALES.

PREGUNTAS Y RESPUESTAS.“No podemos garantizar un mundo libre de incidentes deSeguridad de la Información, pero podemos hacer de esteun Mundo más seguro día a día”cano.ervin@gmail.comTwitter: @cano_ervin