MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

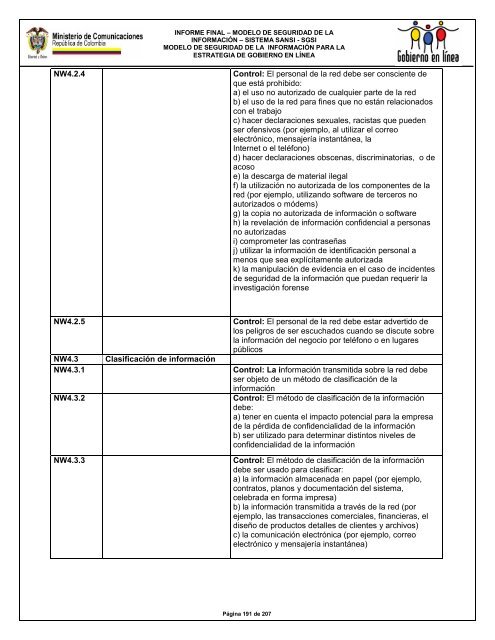

NW4.2.4 Control: El personal de la red debe ser consci<strong>en</strong>te de<br />

que está prohibido:<br />

a) el uso no autorizado de cualquier parte de la red<br />

b) el uso de la red para fines que no están relacionados<br />

con el trabajo<br />

c) hacer declaraciones sexuales, racistas que pued<strong>en</strong><br />

ser of<strong>en</strong>sivos (por ejemplo, al utilizar el correo<br />

electrónico, m<strong>en</strong>sajería instantánea, la<br />

Internet o el teléfono)<br />

d) hacer declaraciones obsc<strong>en</strong>as, discriminatorias, o de<br />

acoso<br />

e) la descarga de material ilegal<br />

f) la utilización no autorizada de los compon<strong>en</strong>tes de la<br />

red (por ejemplo, utilizando software de terceros no<br />

autorizados o módems)<br />

g) la copia no autorizada de información o software<br />

h) la revelación de información confid<strong>en</strong>cial a personas<br />

no autorizadas<br />

i) comprometer las contraseñas<br />

j) utilizar la información de id<strong>en</strong>tificación personal a<br />

m<strong>en</strong>os que sea explícitam<strong>en</strong>te autorizada<br />

k) la manipulación de evid<strong>en</strong>cia <strong>en</strong> el caso de incid<strong>en</strong>tes<br />

de seguridad de la información que puedan requerir la<br />

investigación for<strong>en</strong>se<br />

NW4.2.5 Control: El personal de la red debe estar advertido de<br />

los peligros de ser escuchados cuando se discute sobre<br />

la información del negocio por teléfono o <strong>en</strong> lugares<br />

públicos<br />

NW4.3 Clasificación de información<br />

NW4.3.1 Control: La información transmitida sobre la red debe<br />

ser objeto de un método de clasificación de la<br />

información<br />

NW4.3.2 Control: El método de clasificación de la información<br />

debe:<br />

a) t<strong>en</strong>er <strong>en</strong> cu<strong>en</strong>ta el impacto pot<strong>en</strong>cial para la empresa<br />

de la pérdida de confid<strong>en</strong>cialidad de la información<br />

b) ser utilizado para determinar distintos niveles de<br />

confid<strong>en</strong>cialidad de la información<br />

NW4.3.3 Control: El método de clasificación de la información<br />

debe ser usado para clasificar:<br />

a) la información almac<strong>en</strong>ada <strong>en</strong> papel (por ejemplo,<br />

contratos, planos y docum<strong>en</strong>tación del sistema,<br />

celebrada <strong>en</strong> forma impresa)<br />

b) la información transmitida a través de la red (por<br />

ejemplo, las transacciones comerciales, financieras, el<br />

diseño de productos detalles de cli<strong>en</strong>tes y archivos)<br />

c) la comunicación electrónica (por ejemplo, correo<br />

electrónico y m<strong>en</strong>sajería instantánea)<br />

Página 191 de 207