MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

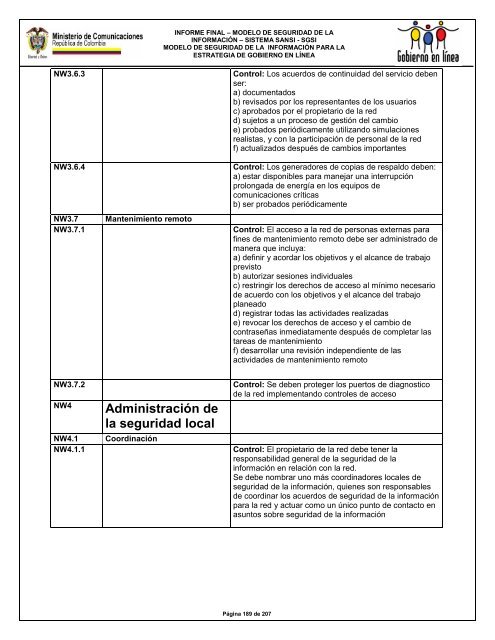

NW3.6.3 Control: Los acuerdos de continuidad del servicio deb<strong>en</strong><br />

ser:<br />

a) docum<strong>en</strong>tados<br />

b) revisados por los repres<strong>en</strong>tantes de los usuarios<br />

c) aprobados por el propietario de la red<br />

d) sujetos a un proceso de gestión del cambio<br />

e) probados periódicam<strong>en</strong>te utilizando simulaciones<br />

realistas, y con la participación de personal de la red<br />

f) actualizados después de cambios importantes<br />

NW3.6.4 Control: Los g<strong>en</strong>eradores de copias de respaldo deb<strong>en</strong>:<br />

a) estar disponibles para manejar una interrupción<br />

prolongada de <strong>en</strong>ergía <strong>en</strong> los equipos de<br />

comunicaciones críticas<br />

b) ser probados periódicam<strong>en</strong>te<br />

NW3.7 Mant<strong>en</strong>imi<strong>en</strong>to remoto<br />

NW3.7.1 Control: El acceso a la red de personas externas para<br />

fines de mant<strong>en</strong>imi<strong>en</strong>to remoto debe ser administrado de<br />

manera que incluya:<br />

a) definir y acordar los objetivos y el alcance de trabajo<br />

previsto<br />

b) autorizar sesiones individuales<br />

c) restringir los derechos de acceso al mínimo necesario<br />

de acuerdo con los objetivos y el alcance del trabajo<br />

planeado<br />

d) registrar todas las actividades realizadas<br />

e) revocar los derechos de acceso y el cambio de<br />

contraseñas inmediatam<strong>en</strong>te después de completar las<br />

tareas de mant<strong>en</strong>imi<strong>en</strong>to<br />

f) desarrollar una revisión indep<strong>en</strong>di<strong>en</strong>te de las<br />

actividades de mant<strong>en</strong>imi<strong>en</strong>to remoto<br />

NW3.7.2 Control: Se deb<strong>en</strong> proteger los puertos de diagnostico<br />

de la red implem<strong>en</strong>tando controles de acceso<br />

NW4 Administración de<br />

la seguridad local<br />

NW4.1 Coordinación<br />

NW4.1.1 Control: El propietario de la red debe t<strong>en</strong>er la<br />

responsabilidad g<strong>en</strong>eral de la seguridad de la<br />

información <strong>en</strong> relación con la red.<br />

Se debe nombrar uno más coordinadores locales de<br />

seguridad de la información, qui<strong>en</strong>es son responsables<br />

de coordinar los acuerdos de seguridad de la información<br />

para la red y actuar como un único punto de contacto <strong>en</strong><br />

asuntos sobre seguridad de la información<br />

Página 189 de 207