MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

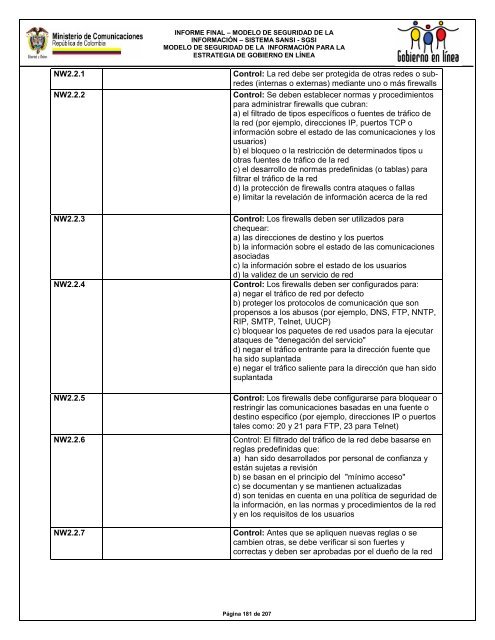

NW2.2.1 Control: La red debe ser protegida de otras redes o subredes<br />

(internas o externas) mediante uno o más firewalls<br />

NW2.2.2 Control: Se deb<strong>en</strong> establecer normas y procedimi<strong>en</strong>tos<br />

para administrar firewalls que cubran:<br />

a) el filtrado de tipos específicos o fu<strong>en</strong>tes de tráfico de<br />

la red (por ejemplo, direcciones IP, puertos TCP o<br />

información sobre el estado de las comunicaciones y los<br />

usuarios)<br />

b) el bloqueo o la restricción de determinados tipos u<br />

otras fu<strong>en</strong>tes de tráfico de la red<br />

c) el desarrollo de normas predefinidas (o tablas) para<br />

filtrar el tráfico de la red<br />

d) la protección de firewalls contra ataques o fallas<br />

e) limitar la revelación de información acerca de la red<br />

NW2.2.3 Control: Los firewalls deb<strong>en</strong> ser utilizados para<br />

chequear:<br />

a) las direcciones de destino y los puertos<br />

b) la información sobre el estado de las comunicaciones<br />

asociadas<br />

c) la información sobre el estado de los usuarios<br />

d) la validez de un servicio de red<br />

NW2.2.4 Control: Los firewalls deb<strong>en</strong> ser configurados para:<br />

a) negar el tráfico de red por defecto<br />

b) proteger los protocolos de comunicación que son<br />

prop<strong>en</strong>sos a los abusos (por ejemplo, DNS, FTP, NNTP,<br />

RIP, SMTP, Telnet, UUCP)<br />

c) bloquear los paquetes de red usados para la ejecutar<br />

ataques de "d<strong>en</strong>egación del servicio"<br />

d) negar el tráfico <strong>en</strong>trante para la dirección fu<strong>en</strong>te que<br />

ha sido suplantada<br />

e) negar el tráfico sali<strong>en</strong>te para la dirección que han sido<br />

suplantada<br />

NW2.2.5 Control: Los firewalls debe configurarse para bloquear o<br />

restringir las comunicaciones basadas <strong>en</strong> una fu<strong>en</strong>te o<br />

destino especifico (por ejemplo, direcciones IP o puertos<br />

tales como: 20 y 21 para FTP, 23 para Telnet)<br />

NW2.2.6 Control: El filtrado del tráfico de la red debe basarse <strong>en</strong><br />

reglas predefinidas que:<br />

a) han sido desarrollados por personal de confianza y<br />

están sujetas a revisión<br />

b) se basan <strong>en</strong> el principio del "mínimo acceso"<br />

c) se docum<strong>en</strong>tan y se manti<strong>en</strong><strong>en</strong> actualizadas<br />

d) son t<strong>en</strong>idas <strong>en</strong> cu<strong>en</strong>ta <strong>en</strong> una política de seguridad de<br />

la información, <strong>en</strong> las normas y procedimi<strong>en</strong>tos de la red<br />

y <strong>en</strong> los requisitos de los usuarios<br />

NW2.2.7 Control: Antes que se apliqu<strong>en</strong> nuevas reglas o se<br />

cambi<strong>en</strong> otras, se debe verificar si son fuertes y<br />

correctas y deb<strong>en</strong> ser aprobadas por el dueño de la red<br />

Página 181 de 207