MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

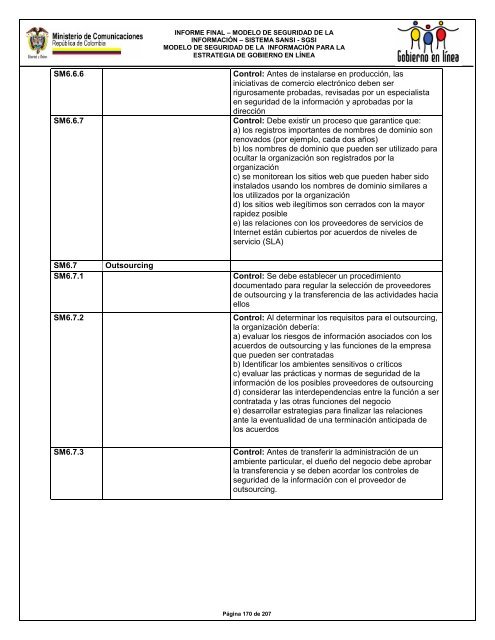

SM6.6.6 Control: Antes de instalarse <strong>en</strong> producción, las<br />

iniciativas de comercio electrónico deb<strong>en</strong> ser<br />

rigurosam<strong>en</strong>te probadas, revisadas por un especialista<br />

<strong>en</strong> seguridad de la información y aprobadas por la<br />

dirección<br />

SM6.6.7 Control: Debe existir un proceso que garantice que:<br />

a) los registros importantes de nombres de dominio son<br />

r<strong>en</strong>ovados (por ejemplo, cada dos años)<br />

b) los nombres de dominio que pued<strong>en</strong> ser utilizado para<br />

ocultar la organización son registrados por la<br />

organización<br />

c) se monitorean los sitios web que pued<strong>en</strong> haber sido<br />

instalados usando los nombres de dominio similares a<br />

los utilizados por la organización<br />

d) los sitios web ilegítimos son cerrados con la mayor<br />

rapidez posible<br />

e) las relaciones con los proveedores de servicios de<br />

Internet están cubiertos por acuerdos de niveles de<br />

servicio (SLA)<br />

SM6.7 Outsourcing<br />

SM6.7.1 Control: Se debe establecer un procedimi<strong>en</strong>to<br />

docum<strong>en</strong>tado para regular la selección de proveedores<br />

de outsourcing y la transfer<strong>en</strong>cia de las actividades hacia<br />

ellos<br />

SM6.7.2 Control: Al determinar los requisitos para el outsourcing,<br />

la organización debería:<br />

a) evaluar los riesgos de información asociados con los<br />

acuerdos de outsourcing y las funciones de la empresa<br />

que pued<strong>en</strong> ser contratadas<br />

b) Id<strong>en</strong>tificar los ambi<strong>en</strong>tes s<strong>en</strong>sitivos o críticos<br />

c) evaluar las prácticas y normas de seguridad de la<br />

información de los posibles proveedores de outsourcing<br />

d) considerar las interdep<strong>en</strong>d<strong>en</strong>cias <strong>en</strong>tre la función a ser<br />

contratada y las otras funciones del negocio<br />

e) desarrollar estrategias para finalizar las relaciones<br />

ante la ev<strong>en</strong>tualidad de una terminación anticipada de<br />

los acuerdos<br />

SM6.7.3 Control: Antes de transferir la administración de un<br />

ambi<strong>en</strong>te particular, el dueño del negocio debe aprobar<br />

la transfer<strong>en</strong>cia y se deb<strong>en</strong> acordar los controles de<br />

seguridad de la información con el proveedor de<br />

outsourcing.<br />

Página 170 de 207