MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

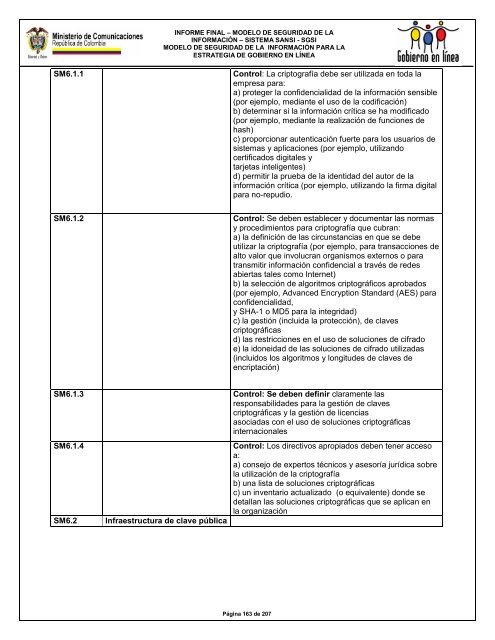

SM6.1.1 Control: La criptografía debe ser utilizada <strong>en</strong> toda la<br />

empresa para:<br />

a) proteger la confid<strong>en</strong>cialidad de la información s<strong>en</strong>sible<br />

(por ejemplo, mediante el uso de la codificación)<br />

b) determinar si la información crítica se ha modificado<br />

(por ejemplo, mediante la realización de funciones de<br />

hash)<br />

c) proporcionar aut<strong>en</strong>ticación fuerte para los usuarios de<br />

sistemas y aplicaciones (por ejemplo, utilizando<br />

certificados digitales y<br />

tarjetas intelig<strong>en</strong>tes)<br />

d) permitir la prueba de la id<strong>en</strong>tidad del autor de la<br />

información crítica (por ejemplo, utilizando la firma digital<br />

para no-repudio.<br />

SM6.1.2 Control: Se deb<strong>en</strong> establecer y docum<strong>en</strong>tar las normas<br />

y procedimi<strong>en</strong>tos para criptografía que cubran:<br />

a) la definición de las circunstancias <strong>en</strong> que se debe<br />

utilizar la criptografía (por ejemplo, para transacciones de<br />

alto valor que involucran organismos externos o para<br />

transmitir información confid<strong>en</strong>cial a través de redes<br />

abiertas tales como Internet)<br />

b) la selección de algoritmos criptográficos aprobados<br />

(por ejemplo, Advanced Encryption Standard (AES) para<br />

confid<strong>en</strong>cialidad,<br />

y SHA-1 o MD5 para la integridad)<br />

c) la gestión (incluida la protección), de claves<br />

criptográficas<br />

d) las restricciones <strong>en</strong> el uso de soluciones de cifrado<br />

e) la idoneidad de las soluciones de cifrado utilizadas<br />

(incluidos los algoritmos y longitudes de claves de<br />

<strong>en</strong>criptación)<br />

SM6.1.3 Control: Se deb<strong>en</strong> definir claram<strong>en</strong>te las<br />

responsabilidades para la gestión de claves<br />

criptográficas y la gestión de lic<strong>en</strong>cias<br />

asociadas con el uso de soluciones criptográficas<br />

internacionales<br />

SM6.1.4 Control: Los directivos apropiados deb<strong>en</strong> t<strong>en</strong>er acceso<br />

a:<br />

a) consejo de expertos técnicos y asesoría jurídica sobre<br />

la utilización de la criptografía<br />

b) una lista de soluciones criptográficas<br />

c) un inv<strong>en</strong>tario actualizado (o equival<strong>en</strong>te) donde se<br />

detallan las soluciones criptográficas que se aplican <strong>en</strong><br />

la organización<br />

SM6.2 Infraestructura de clave pública<br />

Página 163 de 207