MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

MODELO DE SEGURIDAD - Gobierno en línea.

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

INFORME FINAL – <strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA<br />

INFORMACIÓN – SISTEMA SANSI - SGSI<br />

<strong>MO<strong>DE</strong>LO</strong> <strong>DE</strong> <strong>SEGURIDAD</strong> <strong>DE</strong> LA INFORMACIÓN PARA LA<br />

ESTRATEGIA <strong>DE</strong> GOBIERNO EN LÍNEA<br />

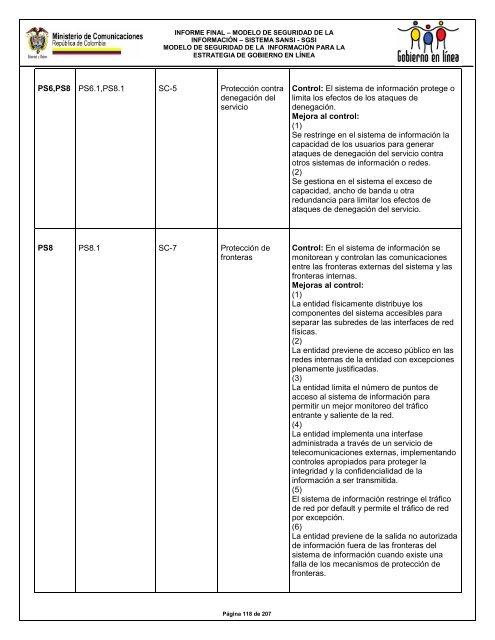

PS6,PS8 PS6.1,PS8.1 SC-5 Protección contra<br />

d<strong>en</strong>egación del<br />

servicio<br />

PS8 PS8.1 SC-7 Protección de<br />

fronteras<br />

Página 118 de 207<br />

Control: El sistema de información protege o<br />

limita los efectos de los ataques de<br />

d<strong>en</strong>egación.<br />

Mejora al control:<br />

(1)<br />

Se restringe <strong>en</strong> el sistema de información la<br />

capacidad de los usuarios para g<strong>en</strong>erar<br />

ataques de d<strong>en</strong>egación del servicio contra<br />

otros sistemas de información o redes.<br />

(2)<br />

Se gestiona <strong>en</strong> el sistema el exceso de<br />

capacidad, ancho de banda u otra<br />

redundancia para limitar los efectos de<br />

ataques de d<strong>en</strong>egación del servicio.<br />

Control: En el sistema de información se<br />

monitorean y controlan las comunicaciones<br />

<strong>en</strong>tre las fronteras externas del sistema y las<br />

fronteras internas.<br />

Mejoras al control:<br />

(1)<br />

La <strong>en</strong>tidad físicam<strong>en</strong>te distribuye los<br />

compon<strong>en</strong>tes del sistema accesibles para<br />

separar las subredes de las interfaces de red<br />

físicas.<br />

(2)<br />

La <strong>en</strong>tidad previ<strong>en</strong>e de acceso público <strong>en</strong> las<br />

redes internas de la <strong>en</strong>tidad con excepciones<br />

pl<strong>en</strong>am<strong>en</strong>te justificadas.<br />

(3)<br />

La <strong>en</strong>tidad limita el número de puntos de<br />

acceso al sistema de información para<br />

permitir un mejor monitoreo del tráfico<br />

<strong>en</strong>trante y sali<strong>en</strong>te de la red.<br />

(4)<br />

La <strong>en</strong>tidad implem<strong>en</strong>ta una interfase<br />

administrada a través de un servicio de<br />

telecomunicaciones externas, implem<strong>en</strong>tando<br />

controles apropiados para proteger la<br />

integridad y la confid<strong>en</strong>cialidad de la<br />

información a ser transmitida.<br />

(5)<br />

El sistema de información restringe el tráfico<br />

de red por default y permite el tráfico de red<br />

por excepción.<br />

(6)<br />

La <strong>en</strong>tidad previ<strong>en</strong>e de la salida no autorizada<br />

de información fuera de las fronteras del<br />

sistema de información cuando existe una<br />

falla de los mecanismos de protección de<br />

fronteras.