NJW Neue Juristische Wochenschrift

NJW Neue Juristische Wochenschrift

NJW Neue Juristische Wochenschrift

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Beilage <strong>NJW</strong> 2001, Heft 14 13*<br />

niert worden war und andererseits dass das Dokument nach der<br />

Signierung nicht veråndert worden ist.<br />

Wer Dokumente digital signieren will, benætigt also einen<br />

eigenen privaten Schlçssel. Dieser Schlçssel muss besonders geschçtzt<br />

aufbewahrt werden und sollte andererseits fçr den Besitzer<br />

çberall verfçgbar sein. Reine Software-Læsungen kænnen die<br />

an die Geheimhaltung zu stellenden Anforderungen nicht erfçllen<br />

106 . Ûblich sind heute Chipkarten als Trågermedium des privaten<br />

Schlçssels. Die unten c zu skizzierenden rechtlichen Rahmenbedingungen<br />

legen fest, welche technischen Verfahren zur<br />

Erzeugung und Sicherung dieses privaten Schlçssels jeweils welche<br />

rechtlichen Folgerungen auslæsen kænnen, z. B. der Ersatz<br />

der gesetzlich vorgeschriebenen bzw. vertraglich vereinbarten eigenhåndigen<br />

Unterschrift oder auch beweisrechtliche Konsequenzen.<br />

Mit dem korrespondierenden æffentlichen Schlçssel des<br />

Absenders erfolgt die Verifizierung 107 .<br />

Im Gegensatz zum nachfolgend beschriebenen Verschlçsselungsverfahren<br />

benætigt der Empfånger einer digital signierten<br />

Nachricht also keinen eigenen privaten Schlçssel, sondern muss<br />

sich nur den æffentlichen Schlçssel des Absenders beschaffen.<br />

b) Verschlçsselung (Kryptographie). Hierbei geht es um<br />

die Absicherung vor unbefugter Einsichtnahme durch<br />

Dritte. Das verschlçsselte Dokument soll nur von einem<br />

bestimmten Empfånger entschlçsselt und damit lesbar gemacht<br />

werden kænnen. Hierzu dient ein der digitalen<br />

Signierung reziprokes Verfahren. Da nur ein bestimmter<br />

Empfånger in der Lage sein darf, die Verschçsselung rçckgångig<br />

zu machen, muss ± im Gegensatz zur Signierung ±<br />

nicht der Absender sondern der Empfånger im Besitz eines<br />

eigenen privaten Schlçssels sein. Der Absender benætigt<br />

keinen eigenen Schlçssel; er benætigt vielmehr den æffentlichen<br />

Schlçssel des Empfångers108 .<br />

Wenn bspw. Rechtsanwalt A seinem Kollegen B eine E-Mail<br />

verschlçsselt çbersenden will, so benætigt er den æffentlichen<br />

Schlçssel von B. Hiermit verschlçsselt er das Dokument vor dem<br />

Absenden. B verwendet seinen eigenen privaten Schlçssel, um<br />

das Dokument zu entschlçsseln. Dieses Prinzip hat zur Folge:<br />

Wer verschlçsselte Nachrichten senden will, benætigt auf dem<br />

eigenen Rechner so viele æffentliche Schlçssel, wie er als Empfånger<br />

verschlçsselter Nachrichten bedienen will.<br />

Fçr jeden Empfånger benætigt man dessen æffentlichen<br />

Schlçssel. Die Schlçssel låsst man sich vom jeweiligen<br />

Empfånger çbermitteln. Dies ist kein Sicherheitsrisiko<br />

und kann online geschehen, weil der æffentliche Schlçssel<br />

vom seinem Prinzip her frei verfçgbar ist und deshalb<br />

auch zum Download im Internet bereit gehalten werden<br />

kann. Manche Anwålte und viele Gewerbebetriebe sehen<br />

dies bereits heute auf ihren Websites vor109 .<br />

c) Signaturgesetz. Das geltende Signaturgesetz110 verwendet<br />

bereits in der Langform seines Namens, aber auch<br />

innerhalb des Gesetzestextes, den Begriff der digitalen<br />

Signatur und beschreibt damit das oben dargestellte asymmetrische<br />

Schlçsselverfahren. <strong>Neue</strong>re Gesetzesvorhaben<br />

verwenden dagegen den Begriff der elektronischen Signatur,<br />

nåmlich auf europåischer Ebene die Signatur-Richtlinie111<br />

sowie im deutschen Gesetzeswortlaut der durch<br />

das Fernabsatzgesetz geschaffene § 361 a BGB. Dieser Begriff<br />

ist offen und dçrfte, wenn auch genauere gesetzliche<br />

Regelungen fehlen, auch gånzlich andere Sicherheitsverfahren<br />

wie z. B. den ¹elektronischen Fingerabdruck`` und<br />

vielleicht auch die elektronische Iriskontrolle, die elektronische<br />

Unterschrift auf einem Grafik-Tablett112 oder gar<br />

die bloû eingescannte Unterschrift umfassen. Nach Art. 2<br />

Nr. 1 Signatur-Richtlinie bezeichnet nåmlich der Ausdruck<br />

¹elektronische Signatur`` Daten in elektronischer<br />

Form, die anderen elektronischen Daten beigefçgt oder<br />

logisch mit ihnen verknçpft sind und die zur Authentifizierung<br />

dienen. Solche beigefçgten oder logisch verknçpften<br />

Daten kænnen auch mit anderen als den oben beschriebenen<br />

Schlçsselverfahren fçr die digitale Signatur<br />

erzeugt werden.<br />

Nach noch geltendem Recht mçssen digitale Signaturen,<br />

um die Rechtsfolgen des Gesetzes auszulæsen, von<br />

amtlich genehmigten Zertifizierungsstellen ausgestellt<br />

werden, §§ 2, 4 SigG. Bis zum IuKDG-Evaluierungsbericht<br />

der Bundesregierung vom 18. 6. 1999 113 war erst<br />

eine einzige private Zertifizierungsstelle in Betrieb. Potentielle<br />

Betreiber von Zertifizierungsstellen und Hersteller<br />

technischer Komponenten haben das in der Signaturverordnung<br />

vorgegebene maximale Sicherheitsniveau teilweise<br />

als zu hoch bezeichnet. Die aktuelle Rechtsentwicklung<br />

fçhrt schrittweise mit dem Inkrafttreten eine Reihe<br />

neuer gesetzlicher Regelungen zu abgestuften technischen<br />

Anforderungen.<br />

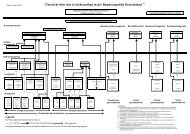

d) Regelungsmodell der Signatur-Richtlinie. Die Richtlinie<br />

enthålt ein schwer çberschaubares System elektronischer<br />

Signaturen mit unterschiedlichen damit verknçpften<br />

Rechtsfolgen. Zunåchst differenziert die Richtlinie<br />

zwischen der oben bereits beschriebenen ¹einfachen``<br />

elektronischen Signatur und der ¹fortgeschrittenen`` elektronischen<br />

Signatur gem. Art. 2 Nr. 2 114 . Letztere enthålt<br />

vier Elemente: Sie ist ausschlieûlich dem Unterzeichner<br />

zugeordnet; sie ermæglicht die Identifizierung des Unterzeichners;<br />

sie wird mit Mitteln erstellt, die der Unterzeichner<br />

unter seiner alleinigen Kontrolle halten kann; sie ist so<br />

mit den Daten, auf die sie sich bezieht, verknçpft, dass<br />

eine nachtrågliche Verånderung der Daten erkannt werden<br />

kann. Diese Voraussetzungen reichen jedoch noch<br />

nicht aus, die Rechtsfolgen nach Art. 5 der Richtlinie und<br />

damit auch nach deutschen Recht gem. § 361 a I BGB<br />

i. V. mit Art. 229 § 2 II EGBGB 115 auszulæsen. Die fortgeschrittene<br />

elektronische Signatur muss zur Erreichung der<br />

Rechtswirkungen nach Art. 5 auf einem qualifizierten<br />

Zertifikat beruhen und von einer sicheren Signaturerstellungseinheit<br />

erstellt worden sein. Die Anforderungen an<br />

ein qualifiziertes Zertifikat wiederum werden in Anh. I<br />

detailliert beschrieben, die Anforderungen an Zertifizierungsdiensteanbieter,<br />

die solche Zertifikate ausstellen dçrfen,<br />

in Anh. II, und die Anforderungen an sichere Signaturerstellungseinheiten<br />

in Anh. III.<br />

Grundlegend ist der Unterschied zum noch geltenden<br />

Signaturgesetz insbesondere bei der Kontrolle der Diensteanbieter.<br />

Die Richtlinie sieht im Gegensatz zu § 4 SigG<br />

keine Verpflichtung zur Vorab-Genehmigung vor, sondern<br />

untersagt in Art. 3 den Mitgliedstaaten ausdrçcklich,<br />

diese Genehmigung zu verlangen. Andererseits dçrfen die<br />

Mitgliedstaaten Akkreditierungssysteme nach deutschem<br />

Muster einfçhren bzw. beibehalten. Die Rechtsfolgen<br />

106) Roûnagel/Pordesch, in: Roûnagel (Hrsg.) (o. Fuûn. 105), § 14<br />

SigG Rdnr. 79.<br />

107) Wer mit diesem Prinzip der asymmetrischen Schlçssel noch<br />

nicht vertraut ist, es aber einmal praktisch kennenlernen will, kann dies<br />

mit der bereits erwåhnten Sammlung der Entscheidungen des BVerfG<br />

ausprobieren. Der æffentliche Schlçssel des BVerfG wird ihm çber das<br />

Internet unter der oben Fuûn. 104 angegebenen Adresse zum Download<br />

zur Verfçgung gestellt.<br />

108) Roûnagel, in: Roûnagel (Hrsg.) (o. Fuûn. 105), Einl. SigG<br />

Rdnr. 13.<br />

109) Das bekannteste Verschlçsselungsprogramm, das kostenlos erhåltlich<br />

ist, nennt sich ¹Pretty good privacy`` bzw. in Kurzform ¹PGP``<br />

und steht zum Download unter www. pgpi.org bereit.<br />

110) Ges. z. digitalen Signatur, Art. 3 IuKDG.<br />

111) Richtlinie 1999/93/EG des Europåischen Parlaments und des<br />

Rates v. 13. 12. 1999 çber gemeinschaftliche Rahmenbedingungen fçr<br />

elektronische Signaturen (ABlEG Nr. L 13/12 vom 19. 1. 2000.<br />

112) Ein auch in Deutschland bekanntes Beispiel: Unterschrift auf einem<br />

Grafik-Tablett von Post- und UPS-Zustellern. Es gibt aber auch<br />

technisch weit fortgeschrittene Entwicklungen beispielsweise fçr die<br />

Kreditwirtschaft.<br />

113) BT-Dr 14/1191.<br />

114) Ausf. Geis, MMR 2000, 667.<br />

115) Beide eingefçhrt durch das FernAbsG.