Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Filterung von ICMP<br />

ICMP besitzt zwar Optionen als Argument, diese bezeichnen aber keine Portnummern,<br />

sondern beziehen sich auf Codes. Eine Invertierung, wie bei obigen Protokollen, ist nicht<br />

erlaubt.<br />

ICMP Codebezeichnungen sind recht lang, daher werden häufig nur die<br />

Kurzbezeichnungen angegeben.<br />

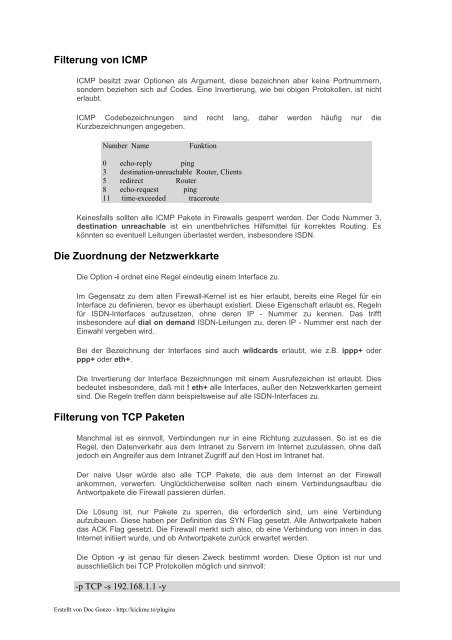

Number Name Funktion<br />

0 echo-reply ping<br />

3 destination-unreachable Router, Clients<br />

5 redirect Router<br />

8 echo-request ping<br />

11 time-exceeded traceroute<br />

Keinesfalls sollten alle ICMP Pakete in <strong>Firewall</strong>s gesperrt werden. Der Code Nummer 3,<br />

destination unreachable ist ein unentbehrliches Hilfsmittel <strong>für</strong> korrektes Routing. Es<br />

könnten so eventuell Leitungen überlastet werden, insbesondere ISDN.<br />

Die Zuordnung der Netzwerkkarte<br />

Die Option -i ordnet eine Regel eindeutig einem Interface zu.<br />

Im Gegensatz zu dem alten <strong>Firewall</strong>-Kernel ist es hier erlaubt, bereits eine Regel <strong>für</strong> ein<br />

Interface zu definieren, bevor es überhaupt existiert. Diese Eigenschaft erlaubt es, Regeln<br />

<strong>für</strong> ISDN-Interfaces aufzusetzen, ohne deren IP - Nummer zu kennen. Das trifft<br />

insbesondere auf dial on demand ISDN-Leitungen zu, deren IP - Nummer erst nach der<br />

Einwahl vergeben wird.<br />

Bei der Bezeichnung der Interfaces sind auch wildcards erlaubt, wie z.B. ippp+ oder<br />

ppp+ oder eth+.<br />

Die Invertierung der Interface Bezeichnungen mit einem Ausrufezeichen ist erlaubt. Dies<br />

bedeutet insbesondere, daß mit ! eth+ alle Interfaces, außer den Netzwerkkarten gemeint<br />

sind. Die Regeln treffen dann beispielsweise auf alle ISDN-Interfaces zu.<br />

Filterung von TCP Paketen<br />

Manchmal ist es sinnvoll, Verbindungen nur in eine Richtung zuzulassen. So ist es die<br />

Regel, den Datenverkehr aus dem Intranet zu Servern im Internet zuzulassen, ohne daß<br />

jedoch ein Angreifer aus dem Intranet Zugriff auf den Host im Intranet hat.<br />

Der naive User würde also alle TCP Pakete, die aus dem Internet an der <strong>Firewall</strong><br />

ankommen, verwerfen. Unglücklicherweise sollten nach einem Verbindungsaufbau die<br />

Antwortpakete die <strong>Firewall</strong> passieren dürfen.<br />

Die Lösung ist, nur Pakete zu sperren, die erforderlich sind, um eine Verbindung<br />

aufzubauen. Diese haben per Definition das SYN Flag gesetzt. Alle Antwortpakete haben<br />

das ACK Flag gesetzt. Die <strong>Firewall</strong> merkt sich also, ob eine Verbindung von innen in das<br />

Internet initiiert wurde, <strong>und</strong> ob Antwortpakete <strong>zurück</strong> erwartet werden.<br />

Die Option -y ist genau <strong>für</strong> diesen Zweck bestimmt worden. Diese Option ist nur <strong>und</strong><br />

ausschließlich bei TCP Protokollen möglich <strong>und</strong> sinnvoll:<br />

-p TCP -s 192.168.1.1 -y<br />

Erstellt von Doc Gonzo - http://kickme.to/plugins