Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Firewall Handbuch für LINUX 2.0 und 2.2 - zurück

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

overflows führen. Für die <strong>Firewall</strong> bedeutet dies, daß Sie UDP Traffic auf dem PORT<br />

31375 ebenfalls zulassen muß, was bedeutet, daß ein Angreifer mit BO von der <strong>Firewall</strong><br />

unbemerkt Arbeitsstationen im Intranet fernsteuern kann, sofern es ihm gelingt ein solches<br />

trojanisches Pferd einzuschleusen. Der Systemadministrator erfährt trotz aktiver <strong>Firewall</strong><br />

nichts von einem Angriff. Damit ist der Sinn einer <strong>Firewall</strong> völlig in Frage gestellt. In der<br />

Praxis kann man bei vielen Clients jedoch den Bereich von Ports einschränken, was aber<br />

prinzipiell nichts ändert, da sich auch Programme wie BO anpassen lassen.<br />

19. <strong>Firewall</strong> mit bastion host <strong>und</strong> DMZ<br />

Dieses Kapitel beschreibt die Problematik der Architektur von mehrstufigen <strong>Firewall</strong>s mit<br />

DMZ (De-Militarisierte Zone). Es sehr komplex, diese Regeln aufzusetzen <strong>und</strong> vor allem<br />

zu verstehen, da nicht immer klar wird, warum diese Regeln genau so implementiert<br />

werden müssen. Nach der Liste folgen die Erklärungen. Es ist eine gute Übungsaufgabe,<br />

eine einzige willkürlich gewählte Regel zu entfernen, <strong>und</strong> zu überlegen, was dann passiert.<br />

Z.B. ist FTP 7 eine häufig vergessene Regel. Welche Angriffe werden möglich ? Erst wer<br />

diese Frage genau beantworten kann, der sollte eine <strong>Firewall</strong> mit DMZ installieren.<br />

19.1 Innere <strong>Firewall</strong> mit bastion host <strong>und</strong> Grenznetz<br />

Die innere <strong>Firewall</strong> ist im Gr<strong>und</strong>e das letzte Hindernis, welches einen Angreifer noch vom<br />

internen Netzwerk trennt. Die Server im Grenznetz müssen aufgr<strong>und</strong> ihrer Anfälligkeit <strong>für</strong><br />

Angriffe im Prinzip als unsicher betrachtet werden. Es empfiehlt sich <strong>für</strong> diese Server eine<br />

Fernwartung mit einem verschlüsselten Client, wie z.B. SSH von einer Arbeitsstation aus.<br />

Für einen Angreifer ist es auch nach einem Angriff wesentlich schwieriger, seinen Angriff<br />

über einen solchen SSL Client fortzusetzen. Fernwartung von einem Server sollte streng<br />

vermieden werden. Als Filter sollte mindestens ein dynamischer Paketfilter zum Einsatz<br />

kommen, normale Router reichen heutzutage keinesfalls mehr aus. Die <strong>Firewall</strong> sollte<br />

darüber hinaus mit der äußeren <strong>Firewall</strong> verb<strong>und</strong>en werden. Zwischen den Logfiles von<br />

innerer <strong>und</strong> äußerer <strong>Firewall</strong> sollte stets ein Abgleich der Logeinträge stattfinden. Wir so<br />

ein Einbruch in einen Server in der DMZ bemerkt, so sind beide <strong>Firewall</strong>s komplett zu<br />

sperren. Es muß danach eine Untersuchung der Server erfolgen.<br />

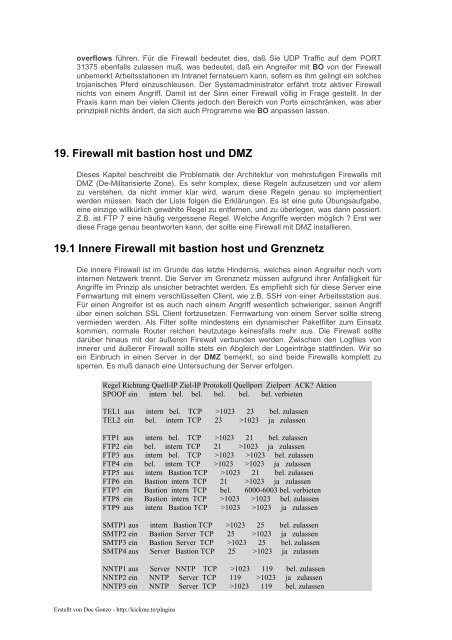

Regel Richtung Quell-IP Ziel-IP Protokoll Quellport Zielport ACK? Aktion<br />

SPOOF ein intern bel. bel. bel. bel. bel. verbieten<br />

TEL1 aus intern bel. TCP >1023 23 bel. zulassen<br />

TEL2 ein bel. intern TCP 23 >1023 ja zulassen<br />

FTP1 aus intern bel. TCP >1023 21 bel. zulassen<br />

FTP2 ein bel. intern TCP 21 >1023 ja zulassen<br />

FTP3 aus intern bel. TCP >1023 >1023 bel. zulassen<br />

FTP4 ein bel. intern TCP >1023 >1023 ja zulassen<br />

FTP5 aus intern Bastion TCP >1023 21 bel. zulassen<br />

FTP6 ein Bastion intern TCP 21 >1023 ja zulassen<br />

FTP7 ein Bastion intern TCP bel. 6000-6003 bel. verbieten<br />

FTP8 ein Bastion intern TCP >1023 >1023 bel. zulassen<br />

FTP9 aus intern Bastion TCP >1023 >1023 ja zulassen<br />

SMTP1 aus intern Bastion TCP >1023 25 bel. zulassen<br />

SMTP2 ein Bastion Server TCP 25 >1023 ja zulassen<br />

SMTP3 ein Bastion Server TCP >1023 25 bel. zulassen<br />

SMTP4 aus Server Bastion TCP 25 >1023 ja zulassen<br />

NNTP1 aus Server NNTP TCP >1023 119 bel. zulassen<br />

NNTP2 ein NNTP Server TCP 119 >1023 ja zulassen<br />

NNTP3 ein NNTP Server TCP >1023 119 bel. zulassen<br />

Erstellt von Doc Gonzo - http://kickme.to/plugins