Kryptographie und Kryptoanalyse

Kryptographie und Kryptoanalyse

Kryptographie und Kryptoanalyse

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

3 Klassische Verfahren – MM-Substitutionen<br />

• Analyse von MM-Substitutionen<br />

- Analyse der Häufigkeiten einzelner Buchstaben<br />

- Analyse der Häufigkeiten von Bi- <strong>und</strong> Trigrammen<br />

- Nutzung der Red<strong>und</strong>anz zur Ermittlung fehlender<br />

Zeichen<br />

- bei bekannten Wortgrenzen: Identifikation kurzer<br />

Wörter, Vorsilben, Endungen, Anfangs- <strong>und</strong><br />

Endbuchstaben<br />

Beispiel:<br />

QOTC RQXVUXZX FXAFX SHXVVXV KOZTCQOB DHV KXV<br />

TCQZQSFXZWBFWBTCXV XWUXVBTCQJFXV KXZ DXZLXVKXFXV<br />

BEZQTCX QGLXWTCXV QRRXZKWVUB WBF XB WY<br />

QRRUXYXWVXV VWTCF YHXURWTC NXKX<br />

TCQZQSFXZWBFWBTCX XWUXVBTCQJF XWVXZ BEZQTCX MO<br />

DXZYXWKXV OVK BWTC KXVVHTC WV KWXBXZ BEZQTCX<br />

QOBMOKZOXTSXV<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

3 Klassische Verfahren – MM-Substitutionen<br />

Analyse von Transpositionen<br />

• statistische Eigenschaften des Klartextes nur teilweise<br />

erhalten<br />

• einfache Analyse bei Klartext-Schlüsseltext-Angriff<br />

• ansonsten: Rekonstruktion der Bi- <strong>und</strong> Trigramme<br />

• zunächst Ermittlung der Blocklänge<br />

Beispiel<br />

CESVLRHEESUUSLLGANOSGMIHRSTU<br />

CESVLRH EESUUSL LGANOSG MIHRSTU<br />

Reduktion der möglichen Kombinationen:<br />

EVLRSCH, EVRLSCH, …, VELRSCH, ...<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

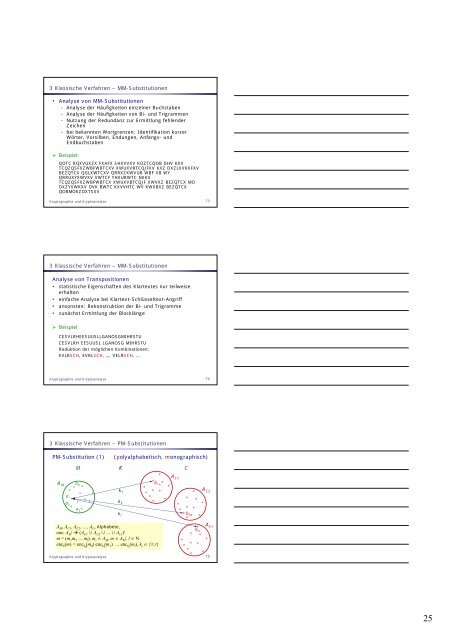

3 Klassische Verfahren – PM-Substitutionen<br />

PM-Substitution (1) (polyalphabetisch, monographisch)<br />

A M<br />

a i<br />

a 3<br />

M K C<br />

a 0<br />

a 2<br />

k 1<br />

b 14<br />

A M, A C1, A C2, …, A Cr Alphabete,<br />

enc: A M l (AC1 » A C2 » … » A Cr) l<br />

m = (m 1m 2 … m l), m i A M, m A M l ,l N<br />

enc k(m) = enc k (m 0)enc k (m 1) … enc k (m l), k j {1:r}<br />

0 1 l<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

k 2<br />

k r<br />

A C1<br />

b 20<br />

b r1<br />

73<br />

74<br />

A C2<br />

A Cr<br />

75<br />

25