Kryptographie und Kryptoanalyse

Kryptographie und Kryptoanalyse

Kryptographie und Kryptoanalyse

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

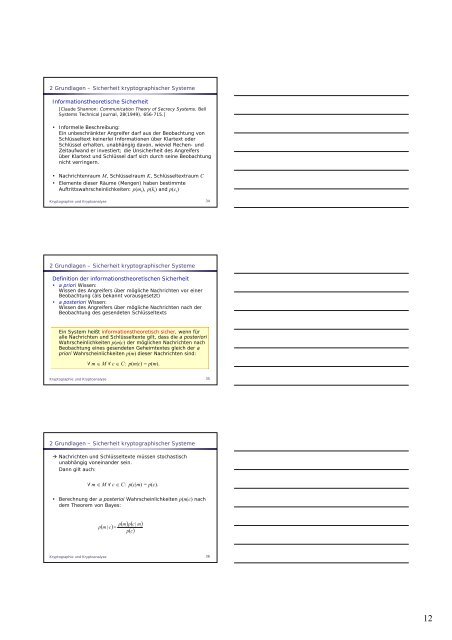

2 Gr<strong>und</strong>lagen – Sicherheit kryptographischer Systeme<br />

Informationstheoretische Sicherheit<br />

[Claude Shannon: Communication Theory of Secrecy Systems. Bell<br />

Systems Technical Journal, 28(1949), 656-715.]<br />

• Informelle Beschreibung:<br />

Ein unbeschränkter Angreifer darf aus der Beobachtung von<br />

Schlüsseltext keinerlei Informationen über Klartext oder<br />

Schlüssel erhalten, unabhängig davon, wieviel Rechen- <strong>und</strong><br />

Zeitaufwand er investiert; die Unsicherheit des Angreifers<br />

über Klartext <strong>und</strong> Schlüssel darf sich durch seine Beobachtung<br />

nicht verringern.<br />

• Nachrichtenraum M, Schlüsselraum K, Schlüsseltextraum C<br />

• Elemente dieser Räume (Mengen) haben bestimmte<br />

Auftrittswahrscheinlichkeiten: p(m i), p(k i) and p(c i)<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

2 Gr<strong>und</strong>lagen – Sicherheit kryptographischer Systeme<br />

Definition der informationstheoretischen Sicherheit<br />

• a priori Wissen:<br />

Wissen des Angreifers über mögliche Nachrichten vor einer<br />

Beobachtung (als bekannt vorausgesetzt)<br />

• a posteriori Wissen:<br />

Wissen des Angreifers über mögliche Nachrichten nach der<br />

Beobachtung des gesendeten Schlüsseltexts<br />

Ein System heißt informationstheoretisch sicher, wenn für<br />

alle Nachrichten <strong>und</strong> Schlüsseltexte gilt, dass die a posteriori<br />

Wahrscheinlichkeiten p(m|c) der möglichen Nachrichten nach<br />

Beobachtung eines gesendeten Geheimtextes gleich der a<br />

priori Wahrscheinlichkeiten p(m) dieser Nachrichten sind:<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

" m M " c C: p(m|c) = p(m).<br />

2 Gr<strong>und</strong>lagen – Sicherheit kryptographischer Systeme<br />

Nachrichten <strong>und</strong> Schlüsseltexte müssen stochastisch<br />

unabhängig voneinander sein.<br />

Dann gilt auch:<br />

" m M " c C: p(c|m) = p(c).<br />

• BBerechnung h der d a posterioi t i i WWahrscheinlichkeiten h h i li hk it p(m|c) ( | ) nach h<br />

dem Theorem von Bayes:<br />

<strong>Kryptographie</strong> <strong>und</strong> <strong>Kryptoanalyse</strong><br />

p<br />

p | <br />

mc mpc| m<br />

p<br />

c<br />

34<br />

35<br />

36<br />

12