IT Security März/April

Die Industrie sicherer machen – Sicherheit in Echtzeit für zeitkritische Produktionsverfahren

Gravierende Folgen des neuen SAP-Lizenzmodells – Ungeprüfte Berechtigungen: Gefährlich – und nun auch teuer!

KI-basierte Angriffserkennung – Möglichkeiten und Grenzen

RBAC ist tot – lang lebe PBAC? Warum RBAC nicht stirbt

Die Industrie sicherer machen – Sicherheit in Echtzeit für zeitkritische Produktionsverfahren

Gravierende Folgen des neuen SAP-Lizenzmodells – Ungeprüfte Berechtigungen: Gefährlich – und nun auch teuer!

KI-basierte Angriffserkennung – Möglichkeiten und Grenzen

RBAC ist tot – lang lebe PBAC? Warum RBAC nicht stirbt

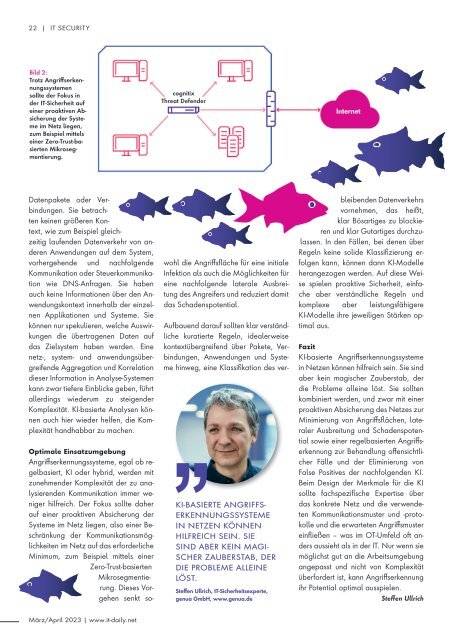

22 | IT SECURITY Bild 2: Trotz Angriffserkennungssystemen sollte der Fokus in der IT-Sicherheit auf einer proaktiven Absicherung der Systeme im Netz liegen, zum Beispiel mittels einer Zero-Trust-basierten Mikrosegmentierung. cognitix Threat Defender Internet Datenpakete oder Verbindungen. Sie betrachten keinen größeren Kontext, wie zum Beispiel gleichzeitig laufenden Datenverkehr von anderen Anwendungen auf dem System, vorhergehende und nachfolgende Kommunikation oder Steuerkommunikation wie DNS-Anfragen. Sie haben auch keine Informationen über den Anwendungskontext innerhalb der einzelnen Applikationen und Systeme. Sie können nur spekulieren, welche Auswirkungen die übertragenen Daten auf das Zielsystem haben werden. Eine netz-, system- und anwendungsübergreifende Aggregation und Korrelation dieser Information in Analyse-Systemen kann zwar tiefere Einblicke geben, führt allerdings wiederum zu steigender Komplexität. KI-basierte Analysen können auch hier wieder helfen, die Komplexität handhabbar zu machen. Optimale Einsatzumgebung Angriffserkennungssysteme, egal ob regelbasiert, KI oder hybrid, werden mit zunehmender Komplexität der zu analysierenden Kommunikation immer weniger hilfreich. Der Fokus sollte daher auf einer proaktiven Absicherung der Systeme im Netz liegen, also einer Beschränkung der Kommunikationsmöglichkeiten im Netz auf das erforderliche Minimum, zum Beispiel mittels einer Zero-Trust-basierten Mikrosegmentierung. Dieses Vorgehen senkt sowohl die Angriffsfläche für eine initiale Infektion als auch die Möglichkeiten für eine nachfolgende laterale Ausbreitung des Angreifers und reduziert damit das Schadenspotential. Aufbauend darauf sollten klar verständliche kuratierte Regeln, idealerweise kontextübergreifend über Pakete, Verbindungen, Anwendungen und Systeme hinweg, eine Klassifikation des ver- KI-BASIERTE ANGRIFFS- ERKENNUNGSSYSTEME IN NETZEN KÖNNEN HILFREICH SEIN. SIE SIND ABER KEIN MAGI- SCHER ZAUBERSTAB, DER DIE PROBLEME ALLEINE LÖST. Steffen Ullrich, IT-Sicherheitsexperte, genua GmbH, www.genua.de bleibenden Datenverkehrs vornehmen, das heißt, klar Bösartiges zu blockieren und klar Gutartiges durchzulassen. In den Fällen, bei denen über Regeln keine solide Klassifizierung erfolgen kann, können dann KI-Modelle herangezogen werden. Auf diese Weise spielen proaktive Sicherheit, einfache aber verständliche Regeln und komplexe aber leistungsfähigere KI-Modelle ihre jeweiligen Stärken optimal aus. Fazit KI-basierte Angriffserkennungssysteme in Netzen können hilfreich sein. Sie sind aber kein magischer Zauberstab, der die Probleme alleine löst. Sie sollten kombiniert werden, und zwar mit einer proaktiven Absicherung des Netzes zur Minimierung von Angriffsflächen, lateraler Ausbreitung und Schadenspotential sowie einer regelbasierten Angriffserkennung zur Behandlung offensichtlicher Fälle und der Eliminierung von False Positives der nachfolgenden KI. Beim Design der Merkmale für die KI sollte fachspezifische Expertise über das konkrete Netz und die verwendeten Kommunikationsmuster und -protokolle und die erwarteten Angriffsmuster einfließen – was im OT-Umfeld oft anders aussieht als in der IT. Nur wenn sie möglichst gut an die Arbeitsumgebung angepasst und nicht von Komplexität überfordert ist, kann Angriffserkennung ihr Potential optimal ausspielen. Steffen Ullrich März/April 2023 | www.it-daily.net

mehr als nur tägliche IT-News! SCAN ME

- Seite 1 und 2: Detect. Protect. Respond. März/Apr

- Seite 3 und 4: INHALT | 3 COVERSTORY 04 40 Inhalt

- Seite 5 und 6: COVERSTORY | 5 Uwe Gries, Country-M

- Seite 7 und 8: IT SECURITY | 7 SAP ? Selbst wenn m

- Seite 9 und 10: IT SECURITY | 9 Fälschung oder Rea

- Seite 11 und 12: IT SECURITY | 11 Infrastrukturen so

- Seite 13 und 14: IT SECURITY | 13 endpunktsicherheit

- Seite 15 und 16: IT SECURITY | 15 mentierung des Dat

- Seite 17 und 18: IT SECURITY | 17 sich dabei um ein

- Seite 19 und 20: IT SECURITY | 19 bungen eindringen

- Seite 21: IT SECURITY | 21 sich damit kaum ne

- Seite 25 und 26: IT SECURITY | 25 Bild 2: Die Umwand

- Seite 27 und 28: IT SECURITY | 27 zum Betrieb ganzer

- Seite 29 und 30: IT SECURITY | 29 Unabhängig davon

- Seite 31 und 32: 04.08.21 09:49 is IT IT NEWS Der t

- Seite 33 und 34: IT SECURITY | 33 direkt erstellt un

- Seite 35 und 36: IT SECURITY | 35 Das PBAC-Modell fr

- Seite 37 und 38: IT SECURITY | 37 beruht vor allem a

- Seite 39 und 40: Data Lake: Die etwas ANDERE ART des

- Seite 41 und 42: IT SECURITY | 41 hin zur Entdeckung

- Seite 43 und 44: IT SECURITY | 43 Passwortmanager wi

- Seite 45 und 46: IT SECURITY | 45 blematisch werden,

- Seite 47 und 48: IT SECURITY | 47 DIE GRÖSSTEN RISI

22 | <strong>IT</strong> SECUR<strong>IT</strong>Y<br />

Bild 2:<br />

Trotz Angriffserkennungssystemen<br />

sollte der Fokus in<br />

der <strong>IT</strong>-Sicherheit auf<br />

einer proaktiven Absicherung<br />

der Systeme<br />

im Netz liegen,<br />

zum Beispiel mittels<br />

einer Zero-Trust-basierten<br />

Mikrosegmentierung.<br />

cognitix<br />

Threat Defender<br />

Internet<br />

Datenpakete oder Verbindungen.<br />

Sie betrachten<br />

keinen größeren Kontext,<br />

wie zum Beispiel gleichzeitig<br />

laufenden Datenverkehr von anderen<br />

Anwendungen auf dem System,<br />

vorhergehende und nachfolgende<br />

Kommunikation oder Steuerkommunikation<br />

wie DNS-Anfragen. Sie haben<br />

auch keine Informationen über den Anwendungskontext<br />

innerhalb der einzelnen<br />

Applikationen und Systeme. Sie<br />

können nur spekulieren, welche Auswirkungen<br />

die übertragenen Daten auf<br />

das Zielsystem haben werden. Eine<br />

netz-, system- und anwendungsübergreifende<br />

Aggregation und Korrelation<br />

dieser Information in Analyse-Systemen<br />

kann zwar tiefere Einblicke geben, führt<br />

allerdings wiederum zu steigender<br />

Komplexität. KI-basierte Analysen können<br />

auch hier wieder helfen, die Komplexität<br />

handhabbar zu machen.<br />

Optimale Einsatzumgebung<br />

Angriffserkennungssysteme, egal ob regelbasiert,<br />

KI oder hybrid, werden mit<br />

zunehmender Komplexität der zu analysierenden<br />

Kommunikation immer weniger<br />

hilfreich. Der Fokus sollte daher<br />

auf einer proaktiven Absicherung der<br />

Systeme im Netz liegen, also einer Beschränkung<br />

der Kommunikationsmöglichkeiten<br />

im Netz auf das erforderliche<br />

Minimum, zum Beispiel mittels einer<br />

Zero-Trust-basierten<br />

Mikrosegmentierung.<br />

Dieses Vorgehen<br />

senkt sowohl<br />

die Angriffsfläche für eine initiale<br />

Infektion als auch die Möglichkeiten für<br />

eine nachfolgende laterale Ausbreitung<br />

des Angreifers und reduziert damit<br />

das Schadenspotential.<br />

Aufbauend darauf sollten klar verständliche<br />

kuratierte Regeln, idealerweise<br />

kontextübergreifend über Pakete, Verbindungen,<br />

Anwendungen und Systeme<br />

hinweg, eine Klassifikation des ver-<br />

KI-BASIERTE ANGRIFFS-<br />

ERKENNUNGSSYSTEME<br />

IN NETZEN KÖNNEN<br />

HILFREICH SEIN. SIE<br />

SIND ABER KEIN MAGI-<br />

SCHER ZAUBERSTAB, DER<br />

DIE PROBLEME ALLEINE<br />

LÖST.<br />

Steffen Ullrich, <strong>IT</strong>-Sicherheitsexperte,<br />

genua GmbH, www.genua.de<br />

bleibenden Datenverkehrs<br />

vornehmen, das heißt,<br />

klar Bösartiges zu blockieren<br />

und klar Gutartiges durchzulassen.<br />

In den Fällen, bei denen über<br />

Regeln keine solide Klassifizierung erfolgen<br />

kann, können dann KI-Modelle<br />

herangezogen werden. Auf diese Weise<br />

spielen proaktive Sicherheit, einfache<br />

aber verständliche Regeln und<br />

komplexe aber leistungsfähigere<br />

KI-Modelle ihre jeweiligen Stärken optimal<br />

aus.<br />

Fazit<br />

KI-basierte Angriffserkennungssysteme<br />

in Netzen können hilfreich sein. Sie sind<br />

aber kein magischer Zauberstab, der<br />

die Probleme alleine löst. Sie sollten<br />

kombiniert werden, und zwar mit einer<br />

proaktiven Absicherung des Netzes zur<br />

Minimierung von Angriffsflächen, lateraler<br />

Ausbreitung und Schadenspotential<br />

sowie einer regelbasierten Angriffserkennung<br />

zur Behandlung offensichtlicher<br />

Fälle und der Eliminierung von<br />

False Positives der nachfolgenden KI.<br />

Beim Design der Merkmale für die KI<br />

sollte fachspezifische Expertise über<br />

das konkrete Netz und die verwendeten<br />

Kommunikationsmuster und -protokolle<br />

und die erwarteten Angriffsmuster<br />

einfließen – was im OT-Umfeld oft anders<br />

aussieht als in der <strong>IT</strong>. Nur wenn sie<br />

möglichst gut an die Arbeitsumgebung<br />

angepasst und nicht von Komplexität<br />

überfordert ist, kann Angriffserkennung<br />

ihr Potential optimal ausspielen.<br />

Steffen Ullrich<br />

<strong>März</strong>/<strong>April</strong> 2023 | www.it-daily.net