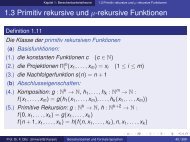

Kryptographie in Theorie und Praxis - Universität Kassel

Kryptographie in Theorie und Praxis - Universität Kassel

Kryptographie in Theorie und Praxis - Universität Kassel

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

E<strong>in</strong>ige Angriffsszenarien <strong>in</strong> der <strong>Kryptographie</strong><br />

� Passives Abhören (Vertraulichkeit)<br />

B<br />

L<br />

Alice Eve Bob<br />

� Aktive Manipulation (Vertraulichkeit <strong>und</strong> Integrität)<br />

Alice<br />

B<br />

Mallory<br />

k<br />

Bob<br />

� Maskerade (Authentizität)<br />

� Abstreiten der Beteiligung (Verb<strong>in</strong>dlichkeit)<br />

� Sabotage/Denial of Service (Verfügbarkeit)<br />

� Ungerechte Ressourcenverteilung (Fairness)<br />

� Identifizierung (Anonymität)