Kryptographie in Theorie und Praxis - Universität Kassel

Kryptographie in Theorie und Praxis - Universität Kassel

Kryptographie in Theorie und Praxis - Universität Kassel

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

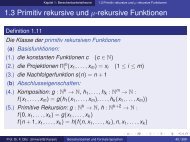

Public-Key <strong>Kryptographie</strong> (1)<br />

Allgeme<strong>in</strong>e Funktionsweise: asymmetrische Verfahren<br />

öffentlicher Schlüssel<br />

Klartext<br />

Vor- <strong>und</strong> Nachteile:<br />

e<br />

privater Schlüssel<br />

Geheimtext d<br />

� Teillösung für das Schlüsselverteilungsproblem<br />

Klartext<br />

Voraussetzung: ” Authentifizierter Kanal“ zum Prüfen des<br />

öffentlichen Schlüssels bzw. vertrauenswürdiger Verzeichnisdienst<br />

� Berechnung von e, d ist aufwändig � hybride Verfahren<br />

Beispiele: RSA (Faktorisierung), ElGamal (diskreter Logarithmus),<br />

DH (diskreter Logarithmus), Rab<strong>in</strong> (Faktorisierung), DSA, EC<br />

Schutzziele: Vertraulichkeit, Integrität <strong>und</strong> Authentizität<br />

(Digitale Signatur), Verb<strong>in</strong>dlichkeit, Anonymität (Mix-Netze)<br />

Anwendungen: OpenPGP, S/MIME, SSH, SSL/TLS, ePass, eGK