3ureohph - IT-Dienstleistungszentrum Berlin

3ureohph - IT-Dienstleistungszentrum Berlin

3ureohph - IT-Dienstleistungszentrum Berlin

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

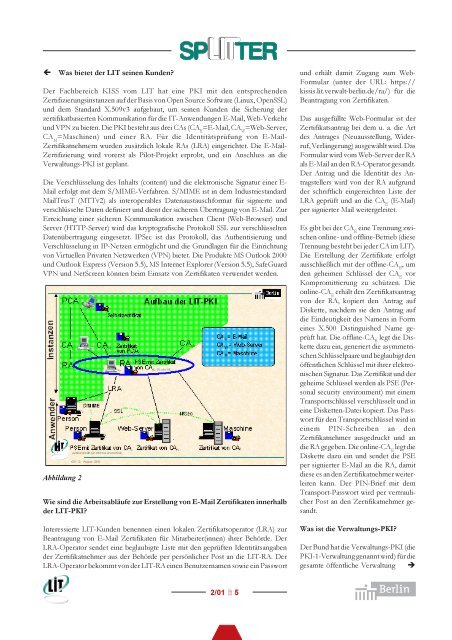

ç Was bietet der L<strong>IT</strong> seinen Kunden?<br />

Der Fachbereich KISS vom L<strong>IT</strong> hat eine PKI mit den entsprechenden<br />

Zertifizierungsinstanzen auf der Basis von Open Source Software (Linux, OpenSSL)<br />

und dem Standard X.509v3 aufgebaut, um seinen Kunden die Sicherung der<br />

zertifikatbasierten Kommunikation für die <strong>IT</strong>-Anwendungen E-Mail, Web-Verkehr<br />

und VPN zu bieten. Die PKI besteht aus drei CAs (CA E =E-Mail, CA W =Web-Server,<br />

CA M =Maschinen) und einer RA. Für die Identitätsprüfung von E-Mail-<br />

Zertifikatnehmern wurden zusätzlich lokale RAs (LRA) eingerichtet. Die E-Mail-<br />

Zertifizierung wird vorerst als Pilot-Projekt erprobt, und ein Anschluss an die<br />

Verwaltungs-PKI ist geplant.<br />

Die Verschlüsselung des Inhalts (content) und die elektronische Signatur einer E-<br />

Mail erfolgt mit dem S/MIME-Verfahren. S/MIME ist in dem Industriestandard<br />

MailTrusT (MTTv2) als interoperables Datenaustauschformat für signierte und<br />

verschlüsselte Daten definiert und dient der sicheren Übertragung von E-Mail. Zur<br />

Erreichung einer sicheren Kommunikation zwischen Client (Web-Browser) und<br />

Server (HTTP-Server) wird das kryptografische Protokoll SSL zur verschlüsselten<br />

Datenübertragung eingesetzt. IPSec ist das Protokoll, das Authentisierung und<br />

Verschlüsselung in IP-Netzen ermöglicht und die Grundlagen für die Einrichtung<br />

von Virtuellen Privaten Netzwerken (VPN) bietet. Die Produkte MS Outlook 2000<br />

und Outlook Express (Version 5.5), MS Internet Explorer (Version 5.5), SafeGuard<br />

VPN und NetScreen können beim Einsatz von Zertifikaten verwendet werden.<br />

Abbildung 2<br />

Wie sind die Arbeitsabläufe zur Erstellung von E-Mail Zertifikaten innerhalb<br />

der L<strong>IT</strong>-PKI?<br />

Interessierte L<strong>IT</strong>-Kunden benennen einen lokalen Zertifikatsoperator (LRA) zur<br />

Beantragung von E-Mail Zertifikaten für Mitarbeiter(innen) ihrer Behörde. Der<br />

LRA-Operator sendet eine beglaubigte Liste mit den geprüften Identitätsangaben<br />

der Zertifikatnehmer aus der Behörde per persönlicher Post an die L<strong>IT</strong>-RA. Der<br />

LRA-Operator bekommt von der L<strong>IT</strong>-RA einen Benutzernamen sowie ein Passwort<br />

2/01 2 5<br />

und erhält damit Zugang zum Web-<br />

Formular (unter der URL: https://<br />

kissis.lit.verwalt-berlin.de/ra/) für die<br />

Beantragung von Zertifikaten.<br />

Das ausgefüllte Web-Formular ist der<br />

Zertifikatsantrag bei dem u. a. die Art<br />

des Antrages (Neuausstellung, Widerruf,<br />

Verlängerung) ausgewählt wird. Das<br />

Formular wird vom Web-Server der RA<br />

als E-Mail an den RA-Operator gesandt.<br />

Der Antrag und die Identität des Antragstellers<br />

wird von der RA aufgrund<br />

der schriftlich eingereichten Liste der<br />

LRA geprüft und an die CA E (E-Mail)<br />

per signierter Mail weitergeleitet.<br />

Es gibt bei der CA E eine Trennung zwischen<br />

online- und offline-Betrieb (diese<br />

Trennung besteht bei jeder CA im L<strong>IT</strong>).<br />

Die Erstellung der Zertifikate erfolgt<br />

ausschließlich mit der offline-CA E , um<br />

den geheimen Schlüssel der CA E vor<br />

Kompromittierung zu schützen. Die<br />

online-CA E erhält den Zertifikatsantrag<br />

von der RA, kopiert den Antrag auf<br />

Diskette, nachdem sie den Antrag auf<br />

die Eindeutigkeit des Namens in Form<br />

eines X.500 Distinguished Name geprüft<br />

hat. Die offline-CA E legt die Diskette<br />

dazu ein, generiert die asymmetrischen<br />

Schlüsselpaare und beglaubigt den<br />

öffentlichen Schlüssel mit ihrer elektronischen<br />

Signatur. Das Zertifikat und der<br />

geheime Schlüssel werden als PSE (Personal<br />

security environment) mit einem<br />

Transportschlüssel verschlüsselt und in<br />

eine Disketten-Datei kopiert. Das Passwort<br />

für den Transportschlüssel wird in<br />

einem PIN-Schreiben an den<br />

Zertifikatnehmer ausgedruckt und an<br />

die RA gegeben. Die online-CA E legt die<br />

Diskette dazu ein und sendet die PSE<br />

per signierter E-Mail an die RA, damit<br />

diese es an den Zertifikatnehmer weiterleiten<br />

kann. Der PIN-Brief mit dem<br />

Transport-Passwort wird per vertraulicher<br />

Post an den Zertifikatnehmer gesandt.<br />

Was ist die Verwaltungs-PKI?<br />

Der Bund hat die Verwaltungs-PKI (die<br />

PKI-1-Verwaltung genannt wird) für die<br />

gesamte öffentliche Verwaltung è<br />

7