- Seite 1 und 2:

Verfassungsschutzbericht des Landes

- Seite 3 und 4:

Vorwort Verfassungsschutzbericht de

- Seite 5 und 6:

Eskalierende Gewaltbereitschaft Ral

- Seite 7 und 8:

Inhaltsverzeichnis Verfassungsschut

- Seite 9 und 10:

Verfassungsschutzbericht des Landes

- Seite 11 und 12:

Vorbemerkung Verfassungsschutzberic

- Seite 13 und 14:

Verfassungsschutzbericht des Landes

- Seite 15 und 16:

Verfassungsschutzbericht des Landes

- Seite 17 und 18:

Verfassungsschutzbericht des Landes

- Seite 19 und 20:

Verfassungsschutzbericht des Landes

- Seite 21 und 22:

1.3 Ausländerextremismus 6 KONGRA-

- Seite 23 und 24:

Verfassungsschutzbericht des Landes

- Seite 25 und 26:

2 Themen im Fokus Verfassungsschutz

- Seite 27 und 28:

Verfassungsschutzbericht des Landes

- Seite 29 und 30:

Verfassungsschutzbericht des Landes

- Seite 31 und 32:

Verfassungsschutzbericht des Landes

- Seite 33 und 34:

Verfassungsschutzbericht des Landes

- Seite 35 und 36:

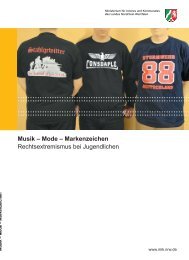

Verfassungsschutzbericht des Landes

- Seite 37 und 38:

2.2.4 Fazit Verfassungsschutzberich

- Seite 39 und 40:

Verfassungsschutzbericht des Landes

- Seite 41 und 42:

Verfassungsschutzbericht des Landes

- Seite 43 und 44:

Verfassungsschutzbericht des Landes

- Seite 45 und 46:

Verfassungsschutzbericht des Landes

- Seite 47 und 48:

Der Islam als Feindbild und „Tür

- Seite 49 und 50:

Verfassungsschutzbericht des Landes

- Seite 51 und 52:

Verfassungsschutzbericht des Landes

- Seite 53 und 54:

Verfassungsschutzbericht des Landes

- Seite 55 und 56:

Verfassungsschutzbericht des Landes

- Seite 57 und 58:

Verfassungsschutzbericht des Landes

- Seite 59 und 60:

Verfassungsschutzbericht des Landes

- Seite 61 und 62:

Verfassungsschutzbericht des Landes

- Seite 63 und 64:

Verfassungsschutzbericht des Landes

- Seite 65 und 66:

Verfassungsschutzbericht des Landes

- Seite 67 und 68:

Verfassungsschutzbericht des Landes

- Seite 69 und 70:

Verfassungsschutzbericht des Landes

- Seite 71 und 72:

Verfassungsschutzbericht des Landes

- Seite 73 und 74:

Verfassungsschutzbericht des Landes

- Seite 75 und 76:

Verfassungsschutzbericht des Landes

- Seite 77 und 78:

Verfassungsschutzbericht des Landes

- Seite 79 und 80:

Verfassungsschutzbericht des Landes

- Seite 81 und 82:

Verfassungsschutzbericht des Landes

- Seite 83 und 84:

Verfassungsschutzbericht des Landes

- Seite 85 und 86:

Verfassungsschutzbericht des Landes

- Seite 87 und 88:

Szene Aachen/Düren Verfassungsschu

- Seite 89 und 90:

Verfassungsschutzbericht des Landes

- Seite 91 und 92:

Verfassungsschutzbericht des Landes

- Seite 93 und 94:

Verfassungsschutzbericht des Landes

- Seite 95 und 96:

Verfassungsschutzbericht des Landes

- Seite 97 und 98:

Verfassungsschutzbericht des Landes

- Seite 99 und 100:

Verfassungsschutzbericht des Landes

- Seite 101 und 102:

Verfassungsschutzbericht des Landes

- Seite 103 und 104:

Verfassungsschutzbericht des Landes

- Seite 105 und 106:

Verfassungsschutzbericht des Landes

- Seite 107 und 108:

Verfassungsschutzbericht des Landes

- Seite 109 und 110:

Verfassungsschutzbericht des Landes

- Seite 111 und 112:

Bedeutung des Themenfeldes Revision

- Seite 113 und 114:

4 Linksextremismus 30 Verfassungssc

- Seite 115 und 116:

Verfassungsschutzbericht des Landes

- Seite 117 und 118:

Verfassungsschutzbericht des Landes

- Seite 119 und 120:

Verfassungsschutzbericht des Landes

- Seite 121 und 122:

Verfassungsschutzbericht des Landes

- Seite 123 und 124:

Verfassungsschutzbericht des Landes

- Seite 125 und 126:

Verfassungsschutzbericht des Landes

- Seite 127 und 128:

Verfassungsschutzbericht des Landes

- Seite 129 und 130:

Verfassungsschutzbericht des Landes

- Seite 131 und 132:

4.1.2 Deutsche Kommunistische Parte

- Seite 133 und 134:

Verfassungsschutzbericht des Landes

- Seite 135 und 136:

Verfassungsschutzbericht des Landes

- Seite 137 und 138:

Verfassungsschutzbericht des Landes

- Seite 139 und 140:

Verfassungsschutzbericht des Landes

- Seite 141 und 142:

Verfassungsschutzbericht des Landes

- Seite 143 und 144:

Das '...ums Ganze!*'-Bündnis Verfa

- Seite 145 und 146:

Verfassungsschutzbericht des Landes

- Seite 147 und 148:

Verfassungsschutzbericht des Landes

- Seite 149 und 150:

„Hacking“-Angriffe Verfassungss

- Seite 151 und 152:

Verfassungsschutzbericht des Landes

- Seite 153 und 154:

4.2.3 Themenfeld Antimilitarisierun

- Seite 155 und 156:

Verfassungsschutzbericht des Landes

- Seite 157 und 158:

Verfassungsschutzbericht des Landes

- Seite 159 und 160:

Verfassungsschutzbericht des Landes

- Seite 161 und 162:

Verfassungsschutzbericht des Landes

- Seite 163 und 164:

Verfassungsschutzbericht des Landes

- Seite 165 und 166:

Verfassungsschutzbericht des Landes

- Seite 167 und 168:

Verfassungsschutzbericht des Landes

- Seite 169 und 170:

Strafverfolgungsmaßnahmen Verfassu

- Seite 171 und 172:

Hintergrund Die 'Arbeiterpartei Kur

- Seite 173 und 174:

Verfassungsschutzbericht des Landes

- Seite 175 und 176:

Anschläge in Nordrhein-Westfalen V

- Seite 177 und 178:

Verfassungsschutzbericht des Landes

- Seite 179 und 180:

Verfassungsschutzbericht des Landes

- Seite 181 und 182:

Situation in Sri Lanka Verfassungss

- Seite 183 und 184:

Verfassungsschutzbericht des Landes

- Seite 185 und 186:

6 Islamismus Verfassungsschutzberic

- Seite 187 und 188:

Entwicklungsgeschichte Verfassungss

- Seite 189 und 190:

Verfassungsschutzbericht des Landes

- Seite 191 und 192:

Verfassungsschutzbericht des Landes

- Seite 193 und 194:

Verfassungsschutzbericht des Landes

- Seite 195 und 196:

Ideologietransfer Verfassungsschutz

- Seite 197 und 198:

Verfassungsschutzbericht des Landes

- Seite 199 und 200:

Verfassungsschutzbericht des Landes

- Seite 201 und 202:

Verfassungsschutzbericht des Landes

- Seite 203 und 204:

Verfassungsschutzbericht des Landes

- Seite 205 und 206:

Verfassungsschutzbericht des Landes

- Seite 207 und 208:

Verfassungsschutzbericht des Landes

- Seite 209 und 210:

Hintergrund und Ziele Verfassungssc

- Seite 211 und 212:

6.2.4 Hizb Allah (Partei Gottes) Ve

- Seite 213 und 214:

Verfassungsschutzbericht des Landes

- Seite 215 und 216: Verfassungsschutzbericht des Landes

- Seite 217 und 218: Hintergrund Verfassungsschutzberich

- Seite 219 und 220: Verfassungsschutzbericht des Landes

- Seite 221 und 222: Verfassungsschutzbericht des Landes

- Seite 223 und 224: Verfassungsschutzbericht des Landes

- Seite 225 und 226: Aktuelle Entwicklung Verfassungssch

- Seite 227 und 228: Verfassungsschutzbericht des Landes

- Seite 229 und 230: Struktur Verfassungsschutzbericht d

- Seite 231 und 232: Foto: P. Beucker / taz Verfassungss

- Seite 233 und 234: Verfassungsschutzbericht des Landes

- Seite 235 und 236: Verfassungsschutzbericht des Landes

- Seite 237 und 238: Nach Phänomenbereichen unterschied

- Seite 239 und 240: Verfassungsschutzbericht des Landes

- Seite 241 und 242: Politisch motivierte Kriminalität-

- Seite 243 und 244: Verfassungsschutzbericht des Landes

- Seite 245 und 246: Verfassungsschutzbericht des Landes

- Seite 247 und 248: Verfassungsschutzbericht des Landes

- Seite 249 und 250: Verfassungsschutzbericht des Landes

- Seite 251 und 252: 9 Spionageabwehr 9.1 Überblick Ver

- Seite 253 und 254: Verfassungsschutzbericht des Landes

- Seite 255 und 256: Verfassungsschutzbericht des Landes

- Seite 257 und 258: Ministry of State Security (MSS) Ve

- Seite 259 und 260: Verfassungsschutzbericht des Landes

- Seite 261 und 262: Verfassungsschutzbericht des Landes

- Seite 263 und 264: Verfassungsschutzbericht des Landes

- Seite 265: Verfassungsschutzbericht des Landes

- Seite 269 und 270: Verfassungsschutzbericht des Landes

- Seite 271 und 272: Verfassungsschutzbericht des Landes

- Seite 273 und 274: Verfassungsschutzbericht des Landes

- Seite 275 und 276: Verfassungsschutzbericht des Landes

- Seite 277 und 278: Verfassungsschutzbericht des Landes

- Seite 279 und 280: Freie Kameradschaften 82, 85 ff., 1

- Seite 281 und 282: Marxistisch-Leninistische Partei De

- Seite 283 und 284: Türkische Volksbefreiungs- partei/

- Seite 285 und 286: Verfassungsschutzbericht des Landes

- Seite 287 und 288: Hinweis Diese Druckschrift wird im