Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

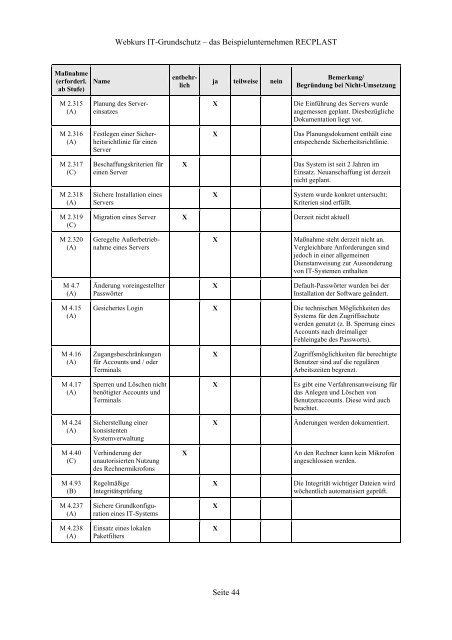

Maßnahme<br />

(erforderl.<br />

ab Stufe)<br />

M 2.315<br />

(A)<br />

M 2.316<br />

(A)<br />

M 2.317<br />

(C)<br />

M 2.318<br />

(A)<br />

M 2.319<br />

(C)<br />

M 2.320<br />

(A)<br />

M 4.7<br />

(A)<br />

M 4.15<br />

(A)<br />

M 4.16<br />

(A)<br />

M 4.17<br />

(A)<br />

M 4.24<br />

(A)<br />

M 4.40<br />

(C)<br />

M 4.93<br />

(B)<br />

M 4.237<br />

(A)<br />

M 4.238<br />

(A)<br />

Webkurs IT-Grundschutz – das <strong>Beispielunternehmen</strong> <strong>RECPLAST</strong><br />

entbehr- Bemerkung/<br />

Name ja teilweise ne<strong>in</strong><br />

lich Begründung bei Nicht-Umsetzung<br />

Planung des Servere<strong>in</strong>satzes<br />

Festlegen e<strong>in</strong>er <strong>Sicherheit</strong>srichtl<strong>in</strong>ie<br />

<strong>für</strong> e<strong>in</strong>en<br />

Server<br />

Beschaffungskriterien <strong>für</strong><br />

e<strong>in</strong>en Server<br />

Sichere Installation e<strong>in</strong>es<br />

Servers<br />

X Die E<strong>in</strong>führung des Servers wurde<br />

angemessen geplant. Diesbezügliche<br />

Dokumentation liegt vor.<br />

X <strong>Das</strong> Planungsdokument enthält e<strong>in</strong>e<br />

entspechende <strong>Sicherheit</strong>srichtl<strong>in</strong>ie.<br />

X <strong>Das</strong> System ist seit 2 Jahren im<br />

E<strong>in</strong>satz. Neuanschaffung ist derzeit<br />

nicht geplant.<br />

X System wurde konkret untersucht:<br />

Kriterien s<strong>in</strong>d erfüllt.<br />

Migration e<strong>in</strong>es Server X Derzeit nicht aktuell<br />

Geregelte Außerbetriebnahme<br />

e<strong>in</strong>es Servers<br />

Änderung vore<strong>in</strong>gestellter<br />

Passwörter<br />

X Maßnahme steht derzeit nicht an.<br />

Vergleichbare Anforderungen s<strong>in</strong>d<br />

jedoch <strong>in</strong> e<strong>in</strong>er allgeme<strong>in</strong>en<br />

Dienstanweisung zur Aussonderung<br />

von IT-Systemen enthalten<br />

X Default-Passwörter wurden bei der<br />

Installation der Software geändert.<br />

Gesichertes Log<strong>in</strong> X Die technischen Möglichkeiten des<br />

Systems <strong>für</strong> den Zugriffsschutz<br />

werden genutzt (z. B. Sperrung e<strong>in</strong>es<br />

Accounts nach dreimaliger<br />

Fehle<strong>in</strong>gabe des Passworts).<br />

Zugangsbeschränkungen<br />

<strong>für</strong> Accounts und / oder<br />

Term<strong>in</strong>als<br />

Sperren und Löschen nicht<br />

benötigter Accounts und<br />

Term<strong>in</strong>als<br />

Sicherstellung e<strong>in</strong>er<br />

konsistenten<br />

Systemverwaltung<br />

Verh<strong>in</strong>derung der<br />

unautorisierten Nutzung<br />

des Rechnermikrofons<br />

Regelmäßige<br />

Integritätsprüfung<br />

Sichere Grundkonfiguration<br />

e<strong>in</strong>es IT-Systems<br />

E<strong>in</strong>satz e<strong>in</strong>es lokalen<br />

Paketfilters<br />

X Zugriffsmöglichkeiten <strong>für</strong> berechtigte<br />

Benutzer s<strong>in</strong>d auf die regulären<br />

Arbeitszeiten begrenzt.<br />

X Es gibt e<strong>in</strong>e Verfahrensanweisung <strong>für</strong><br />

das Anlegen und Löschen von<br />

Benutzeraccounts. Diese wird auch<br />

beachtet.<br />

X Änderungen werden dokumentiert.<br />

X An den Rechner kann ke<strong>in</strong> Mikrofon<br />

angeschlossen werden.<br />

X Die Integrität wichtiger Dateien wird<br />

wöchentlich automatisiert geprüft.<br />

X<br />

X<br />

Seite 44

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)