Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Das Beispielunternehmen RECPLAST - Bundesamt für Sicherheit in ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

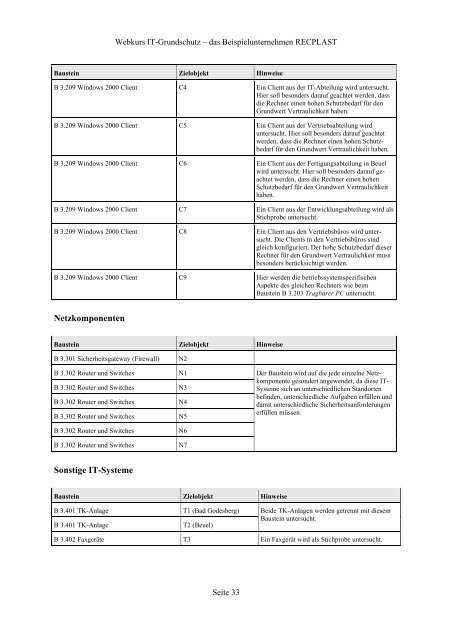

Webkurs IT-Grundschutz – das <strong>Beispielunternehmen</strong> <strong>RECPLAST</strong><br />

Bauste<strong>in</strong> Zielobjekt H<strong>in</strong>weise<br />

B 3.209 W<strong>in</strong>dows 2000 Client C4 E<strong>in</strong> Client aus der IT-Abteilung wird untersucht.<br />

Hier soll besonders darauf geachtet werden, dass<br />

die Rechner e<strong>in</strong>en hohen Schutzbedarf <strong>für</strong> den<br />

Grundwert Vertraulichkeit haben.<br />

B 3.209 W<strong>in</strong>dows 2000 Client C5 E<strong>in</strong> Client aus der Vertriebsabteilung wird<br />

untersucht. Hier soll besonders darauf geachtet<br />

werden, dass die Rechner e<strong>in</strong>en hohen Schutzbedarf<br />

<strong>für</strong> den Grundwert Vertraulichkeit haben.<br />

B 3.209 W<strong>in</strong>dows 2000 Client C6 E<strong>in</strong> Client aus der Fertigungsabteilung <strong>in</strong> Beuel<br />

wird untersucht. Hier soll besonders darauf geachtet<br />

werden, dass die Rechner e<strong>in</strong>en hohen<br />

Schutzbedarf <strong>für</strong> den Grundwert Vertraulichkeit<br />

haben.<br />

B 3.209 W<strong>in</strong>dows 2000 Client C7 E<strong>in</strong> Client aus der Entwicklungsabteilung wird als<br />

Stichprobe untersucht.<br />

B 3.209 W<strong>in</strong>dows 2000 Client C8 E<strong>in</strong> Client aus den Vertriebsbüros wird untersucht.<br />

Die Clients <strong>in</strong> den Vertriebsbüros s<strong>in</strong>d<br />

gleich konfiguriert. Der hohe Schutzbedarf dieser<br />

Rechner <strong>für</strong> den Grundwert Vertraulichkeit muss<br />

besonders berücksichtigt werden.<br />

B 3.209 W<strong>in</strong>dows 2000 Client C9 Hier werden die betriebssystemspezifischen<br />

Aspekte des gleichen Rechners wie beim<br />

Bauste<strong>in</strong> B 3.203 Tragbarer PC untersucht.<br />

Netzkomponenten<br />

Bauste<strong>in</strong> Zielobjekt H<strong>in</strong>weise<br />

B 3.301 <strong>Sicherheit</strong>sgateway (Firewall) N2<br />

B 3.302 Router und Switches N1<br />

B 3.302 Router und Switches N3<br />

B 3.302 Router und Switches N4<br />

B 3.302 Router und Switches N5<br />

B 3.302 Router und Switches N6<br />

B 3.302 Router und Switches N7<br />

Sonstige IT-Systeme<br />

Bauste<strong>in</strong> Zielobjekt H<strong>in</strong>weise<br />

B 3.401 TK-Anlage T1 (Bad Godesberg)<br />

B 3.401 TK-Anlage T2 (Beuel)<br />

Der Bauste<strong>in</strong> wird auf die jede e<strong>in</strong>zelne Netzkomponente<br />

gesondert angewendet, da diese IT-<br />

Systeme sich an unterschiedlichen Standorten<br />

bef<strong>in</strong>den, unterschiedliche Aufgaben erfüllen und<br />

damit unterschiedliche <strong>Sicherheit</strong>sanforderungen<br />

erfüllen müssen.<br />

Beide TK-Anlagen werden getrennt mit diesem<br />

Bauste<strong>in</strong> untersucht.<br />

B 3.402 Faxgeräte T3 E<strong>in</strong> Faxgerät wird als Stichprobe untersucht.<br />

Seite 33

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)