Infografik mal anders Infografik mal anders - since

Infografik mal anders Infografik mal anders - since

Infografik mal anders Infografik mal anders - since

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

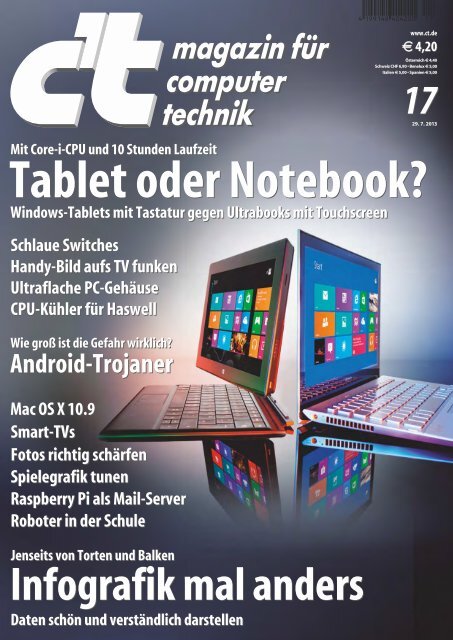

magazin fürcomputertechnikwww.ct.dee 4,20Österreich e 4,40Schweiz CHF 6,90 • Benelux e 5,00Italien e 5,00 • Spanien e 5,001729. 7. 2013Mit Core-i-CPU und 10 Stunden LaufzeitTablet oder Notebook?Windows-Tablets mit Tastatur gegen Ultrabooks mit TouchscreenSchlaue SwitchesHandy-Bild aufs TV funkenUltraflache PC-GehäuseCPU-Kühler für HaswellWie groß ist die Gefahr wirklich?Android-TrojanerMac OS X 10.9Smart-TVsFotos richtig schärfenSpielegrafik tunenRaspberry Pi als Mail-ServerRoboter in der SchuleJenseits von Torten und Balken<strong>Infografik</strong> <strong>mal</strong> <strong>anders</strong>Daten schön und verständlich darstellen

cSchreib’s ins Wiki!Wie ist das eigentlich bei Ihnen mit Urlaubs -anträgen? Telefon weiterleiten, Vertreterbenennen und so weiter - da gibt es doch sicherdefinierte Arbeitsabläufe? Nun liegt derletzte Urlaub oft so weit zurück, dass man sichnicht genau erinnert. Falls Sie nicht mehrwissen, wo Sie das PDF finden, auf dem Sie denWunsch nach ein paar freien Tagen notieren -nicht schlimm! Es steht doch im Wiki.Das Wort Wiki stammt aus dem Hawaiianischen undbedeutet übersetzt: "schnell". Das ist die Idee:Es soll schnell gehen. Kein langes Blättern inveralteten Handbüchern, kein Wühlen in Merk -zetteln, kein Suchen nach dem Kollegen aus demBüro nebenan. Mit einem Wiki ist man autark, dakann man jederzeit alles nachschlagen.Das Nachschlagen ist in der Tat nicht dasProblem. Schwierig wird es dagegen oft mit demFinden. Da Wikis Gemeinschaftswerke sind, indenen sich jeder verewigen kann, folgen sienicht unbedingt einer konsequenten Logik.Jeder dockt seine Weisheiten da an, wo sie ihmam besten aufgehoben scheinen. Das muss aberdurchaus nicht die Stelle innerhalb des wirrenInformationsgeflechts sein, an der andereMenschen einen solchen Beitrag vermuten. Fort -geschrittene legen ohnehin mehrere Wikis an,vorzugsweise zu sich überschneidenden Themen.In diesem Fall hat in der Regel jedes Wiki seineganz eigene Struktur, die Hilfe zur Bedienungfindet sich also beispielsweise ein<strong>mal</strong> vorne,ein<strong>mal</strong> am Ende und dann wieder über dengesamten Inhalt verteilt.Der typische Wiki-Vielschreiber ist quirlig,mitteilsam und immer unter Strom. Oft macht erErfahrungen, die er unbedingt jetzt sofortdokumentieren möchte. Er hat selten Zeit undMuße, vorher noch nachzuprüfen, ob sichin den Tiefen des Wikis bereits eine ähnlicheHandreichung verbirgt. Stattdessen wird rascheine Parallelbelehrung getextet. Geduldige Wiki-Leser, die über konkurrierende Einträge zumselben Thema stolpern, müssen sich entscheiden,welchem davon sie Glauben schenken. Das Datumder jüngsten Änderung hilft hier bei derOrientierung. Das ist leicht zu finden: essteht meist ganz weit unten, ganz klein undin sehr hellem Hellgrau vermerkt.Um ehrlich zu sein: Ich glaube nicht so rechtan Wikis. Die Idee ist prima, die Umsetzungfast immer katastrophal. Meistens habe ich inWikis die Information vor lauter Verzeichnis -bäumen nicht mehr gesehen. Deshalb klingt derRat "Das kannst Du doch im Wiki nachlesen!" fürmich immer ein wenig nach "Ich weiß es zwar,aber ich verrate es Dir nicht." Und "Schreib’sins Wiki!" bedeutet "Komm, halt hier bittekeine langen Vorträge!" Am Ende geht es danndoch am schnellsten, den freundlichen Kollegenvon nebenan zu fragen - wenn der das Problemmit dem Urlaubsantrag nicht längst gelöst hatund schon irgendwo am Strand liegt.Dorothee Wiegand

aktuellSSL-Verschlüsselung: Microsofts Hintertür in Windows 16Kernel-Log: Linux for Workgroups 3.11 17Linux: Neue Treiber für alte Kernel, Wine 1.6 18Prozessorgeflüster: Intels Datacenter Day 20SIM-Karten gehackt: Handy-Nutzer in Gefahr 22Sicherheit: Android-Lücken, Lecks bei Apple und Ubuntu 23Internet: NSA-Skandal, Porno-Filter, Chrome 29 24Hardware: Schnelle SSDs, Streit um Übertaktung 26Embedded: Industrie-Tablets, Mini-PC 28Peripherie: Virtual Reality, Beamer, Monitore, Drucker 30Mobiles: 41-MPixel-Smartphone, HTC One mini 32Apps: Navi für Windows Phone, Mediaplayer VLC 33Apple: Schriftenverwaltungen, Lightning-Adapter 34Server & Storage: Erste NVMe-SSDs 35Netze: PrivacyDongle, OpenVPN, VDSL-Vectoring 36Audio/Video: Wasserdichte MP3-Spieler, Logic Pro X 38Forschung: EU-Investitionen, Klinik-Engineering 403D-Druck: Maschinen, Angebote und Anwendungen 42Technische Anwendungen: CAD, 3D-Scan, Teamwork 44Ausbildung: Mikroelektronik-Kurs, neue Studiengänge 45Anwendungen: Office, DTP, 3D-Paket, Malprogramm 46Magazin80Tablet oder Notebook?Windows-Tablets mit Core-i-CPU und SSD sind vollwertige PCs für unterwegs:Schnell und leise, alle gängigen Windows-Anwendungen laufen und eineTastatur ist auch dabei. Im Vergleichstest müssen sie sich Ultrabooks mitTouchscreen und Hybridgeräten stellen.Vorsicht, Kunde: Ausgesperrt vom Mail-Provider 68Android-Trojaner: Wie groß ist die Gefahr wirklich? 70Roboter in der Schule: Technikunterricht beleben 75Recht: Keine unverschlüsselten Auskünfte mailen 140Bücher: Mediendesign, SQL, Forentrolle 177Story: Spidermonkey von Martin Jenny 184InternetFacebook: „Rasterfahndung“ mit Graph Search 74Surf-Tipps: Live-Ticker, Teleskopbau, CSS3-Code 176SoftwareRaw-Erweiterung für Photoshop 54CRM-System: Kundenmanagement und mehr 54Virenschutz: Bitdefender Total Security 55Synthie-App: Waldorf Nave für iPad 56Roboter in der Schule 75Smart-TVs 90Ultraflache PC-Gehäuse 96CPU-Kühler für Haswell 116Schlaue Switches 120Mac OS X 10.9 128Handy-Bild aufs TV funken 148Fotos richtig schärfen 15070Übungstool für Musiker: Loopster für Mac OS 56Audio/MIDI-Sequencer: Reason 7 geht ins Detail 56Videokorrektur: Action-Clips entzerren und entwackeln 64iOS 7: Multitasking, Kontrollzentrum, neue Optik 126Mac OS X 10.9: Schneller, sparsamer, komfortabler 128Android-TrojanerDie Cyber-Mafia hat Android als zentrales Ziel ihrer Smartphone-Trojanerauserkoren und Hersteller von Antiviren-Software schildern die Gefahr in grellenFarben. Wie groß ist die Bedrohung wirklich und wie kann man sich schützen?

Leserforum | Briefe, E-Mail, HotlineLESERFORUMNervig wie U-Bahn-MusikEditorial „Das letzte Update“ zur Adobe CreativeCloud, c’t 16/13, S. 3Adobe nervt alle. Nicht nur die Kunden vonPhotoshop und anderer teurer Software,auch die nichtzahlende Kundschaft. Fast wöchentlichkommt ein Flash-Player-Update,das nach meinem Empfinden maxi<strong>mal</strong> umständlichist, so als wolle Adobe mit Gewaltauf sich aufmerksam machen: Laden Sie dieDatei herunter, klicken Sie OK, wollen Sieauch diese Zusatzsoftware installieren usw.Ich bin sicher, das ginge auch still im Hintergrund.Ich frage mich, ob ich diesen Flash-Player überhaupt brauche oder ob ich in Zukunftzu einer bezahlten Flash-Lizenz wechselnkann, die sich vollautomatisch aktualisiert.Dieses Prinzip kenne ich ja schon vonden Musikern in der U-Bahn, die erst aufhören,wenn man bezahlt.Prof. A. KilianHilflosigkeit der RegierungenKommentare und Nachfragen– zu Artikeln bitte an xx@ct.de („xx“ steht für dasKürzel am Ende des jeweiligen Artikeltextes).– zu c’t allgemein oder anderen Themen bitte anredaktion@ct.de.Technische Fragen an die Redaktion bitte nurunter www.ct.de/hotline oder per Telefon währendunserer täglichen Lesersprechstunde.Anschrift, Fax- und Telefonnummern, weitereMail-Adressen im Impressum.Die Redaktion behält sich vor, Zuschriften und Ge -sprächsnotizen gekürzt zu veröffentlichen.Antworten der Redaktion sind kursiv gesetzt.Klartext, Irrtümer in Sachen Netzneutralität,c’t 16/13, S. 68Der Artikel zeigt am Fall der Netzneutralitätdie Hilflosigkeit der Regierungen, mit modernemWettbewerb einerseits und einer sinnvollenRegulierung von Märkten andererseitsumzugehen. Aus rein finanziellen Erwägungen(es ist nicht genug Geld bei der öffentlichenHand da, ebenfalls ein folgenschwererIrrtum) sucht man das Heil im Wettbewerbund vergisst dabei, dass auch der Staat Aufgabengegenüber seinen Bürgern hat.In einer frei verfassten Gesellschaft ist esunabdingbar, dass jeder freien Zugang zuEnergie, Kommunikation, Verkehr usw. hat.Wie auch immer sie das anstellt, hat die Regierungden Auftrag, die notwendige Infrastrukturin Form von Netzen bereitzustellen.Diese Aufgabe kann der Wettbewerb nichterfüllen, denn es wird immer Quasi-Monopolistenoder oligopolistische Strukturengeben, die wirksamen Wettbewerb in diesemFeld verhindern. Wichtigster Punkt hierbeiist, den Inhalt von der Technik strikt zutrennen. Es interessiert auch kaum jemanden,welche Spedition gerade welche Warevon welchem Lieferanten zu welchem Kundenwie auch immer über die Autobahn Xbefördert. Was im Straßennetz (noch) Nor<strong>mal</strong>itätist, wird in anderen Netzen mehr undmehr verwässert und einem vermeintlichenWettbewerb geopfert. Um in der Analogiezu bleiben: Wenn die Spediteure auchgleichzeitig Betreiber des Straßennetzeswären, sähe es für einen freien Zugang zumVerkehr für Lieschen Müller bald schlechtaus.Christian LauerDann aber bitte konsequentEs sollte in diesem Zusammenhang auch dasviel bemühte Lieschen Müller zu Wort kommen.Es ist grundsätzlich positiv, wenn Lieschenaus Sicht der Telekom nun künftigkeine „Power-User“ mehr subventionierensoll. Es stellt sich dann aber die Frage, warumLieschen Müller mit ihrem „… bis zu 16.000kBit/s“-Tarif, bei dem sie aber nur maxi<strong>mal</strong>6000 kBit/s bekommt, weiterhin die glücklichen16.000 kBit/s-User im gleichen Vertragzu den gleichen Kosten und Bedingungensubventionieren sollte. Wenn konsequent,dann richtig.Joachim GrimmAlles halb so schlimmBlau ange<strong>mal</strong>t – Die Vorabversionvon Windows 8.1 im Test, c’t 16/13, S. 76So wirklich kann ich all die Aufregung umWindows 8 nicht nachvollziehen: Mit installierter„Classic Shell“ hat die Umstellung inunserem Backoffice (vorher auf XP) reibungslosgeklappt, man merkt praktisch keinenUnterschied zu einem Win-7-Arbeitsplatz.Nach der Anmeldung (mit lokalem Domänenkonto!)landet man auf dem Desktop, diemeisten der im Artikel beschriebenen „Neuerungen“sind für einen Büronutzer ohnehinnicht relevant, es ist also quasi alles wie früher.Freilich: ohne die Möglichkeit das Startmenünachzurüsten, hätten wir uns fürWindows-7-Lizenzen entschieden.Frank GrönwaldLebensdauer GPS-SportuhrenLaufend auf dem Laufenden, GPS-Sportuhrenmit Rechneranbindung, c't 16/13, S. 102Als Sportler interessiere ich mich für eineGPS-Sportuhr und habe Ihren Bericht in derc'tˇ16/13 gelesen. Ich tendiere zum Modellvon Garmin. Ein Kollege von mir hat gesagt,er wisse nicht, wie schnell diese Geräte veraltenbzw. wie lange es Updates dafür gibt,z.ˇB. um Fehler zu korrigieren. Können Sie mirAuskunft geben?Tim BührerNach unserer Erfahrung gehören GPS-Sport -uhren eher zu den langlebigen Produkten. Beispielsweisedurften wir gerade erleben, dass Suuntound Garmin auch noch für quasi „steinalte“Uhren nicht nur Bug-Fixes, sondern sogar Funktions-Upgradeskostenlos parat hatten. Trotzdem:Beliebig verallgemeinern lässt sich das sicherlichnicht.Wir wollen es nicht <strong>anders</strong>Globaler Abhörwahn, Wie digitale Kommu -nikation belauscht wird, c’t 16/13, S. 112Zwang zum Umdenken? Es geht für einigeWochen ein Rauschen durch den Blätterwald,Politiker schieben sich eifrig gegenseitigden schwarzen Peter zu, und ein paarHipster ziehen sich T-Shirts mit SnowdensKonterfei an – um Fotos davon umgehendauf Facebook zu posten. Es ändert sich – garnichts. Wenn ich heute erkläre, dass ich keinKonto bei einem „sozialen“ Netzwerk habe,ernte ich immer noch die gleichen verständnislosenReaktionen wie eh und je. „Ist aberdoch so praktisch“, „Hat aber doch jeder“,„Ich achte aber doch darauf, was ich dortschreibe“. Und auch der von Ihnen angeführteEvergreen: „Einem Otto-Nor<strong>mal</strong>-Nutzerkann das doch egal sein mit der Datensammelei“ist eben nicht tot.Wer von dem „Spionage-Skandal“ ernsthaftüberrascht wurde, weil er nicht angenommenhat, dass ein solches Verhalten beigewissen Leuten Begehrlichkeiten weckt, derlässt wahrscheinlich auch einen 500-Euro-Schein auf einer Parkbank liegen und gehtfest davon aus, ihn am nächsten Tag dortwiederzufinden. Mit einsamen Rufern in derWüste wie Peter Schaar muss man – geradedieser Tage – ein unbändiges Mitleid empfinden.Sein Job muss so ähnlich sein, wie eineRunde Lemmings mit auf den Rücken gebundenenHänden zu spielen.Wo ist denn die breite Entrüstung darüber,dass Microsoft – kaum dass die Schlagzeilengetrocknet sind, die das Unternehmenals willfährigen Vollstreckungsgehilfen derNSA anprangerten – ein Betriebssystem-Updatevorstellt, in dem es die Windows-Anmeldungmit Microsoft-Konto und damit dieVerknüpfung aller MS-Dienste und ihrer Nutzerdatennoch weiter forciert (siehe selbe c’tS. 79)? Aber nein, da müssen sich die Redmonderkeine Sorgen machen, dass das jemandenstört, es gibt ja weit wichtigere Themen,die den User bewegen. Zum BeispielKacheln.Es ändert sich nichts. Wenn ich in (wohlnicht allzu ferner) Zukunft einem Google-Glass-bebrillten Hanswurst in der Bahn gegenübersitzeund ihn auffordere, seine Überwachungsausrüstungin meiner Gegenwartdoch bitte abzunehmen, wird er mich anschauen,als hätte ich altmodischer, bornierterSpielverderber nicht mehr alle Latten amZaun. Gestehen wir es uns doch ein, bei allerhochberechtigter Empörung gegenüber Regierungenund Geheimdiensten: Opfer sindwir auch deshalb, weil wir es nicht <strong>anders</strong>wollen.Ansgar Horstmann10 c’t 2013, Heft 17

Leserforum | Briefe, E-Mail, Hotline„Rote Pille“ nötigWillkommen in der wirklichen Welt! Ihre aktuelleArtikelserie zeigt im Rundumschlagüber fast alle schon ein<strong>mal</strong> berichteten Themendas gesamte Spektrum der Datenschutzbelangeauf, dessen man sich heutebewusst sein sollte, wenn man IT zur Kommunikationeinsetzt. Wurde in früheren Artikelnüber einzelne aktuelle Abhörmethodenberichtet, so sind dies<strong>mal</strong> sieben (!) Artikelzum Daten-Selbstschutz erforderlich, weildie Bedrohung der Privatsphäre auch in derKombination der Methoden liegt. Das rechtstaatlichePrinzip der Unschuldsvermutunghindert die meisten Regierungen jedenfallsnicht daran, das technisch Machbare auchweltweit umzusetzen. Die Artikelreihe zeigtauch, dass es möglich ist, sich der Überwachungzumindest teilweise zu entziehen. DasWissen dafür zu erwerben, respektive dieMethoden dafür anzuwenden, ist meines Erachtensaber eine Hürde, die leider nichtmehr von jedem genommen werden kann.So sind wir also endgültig in der Überwachungsmatrixaufgewacht und ich warteschon <strong>mal</strong> auf die rote Pille in Form eines c’t-Specials über den Daten-Selbstschutz.Matthias BackhausDas von Ihnen prognostizierte c’t-Special ist bereitsgedruckt und erscheint parallel zu der vorliegendenc’t-Ausgabe (siehe Hinweis auf S. 24).Gefundene FressenAm 05. Juli habe ich noch <strong>mal</strong> sämtliche Kunden,Lieferanten, Anwälte und Steuerberaterangeschrieben und sie gebeten, alles wasüber ein „Hallo, wie gehts“ hinaus geht, entwederals E-Mail zu verschlüsseln oder als S-Mail (Snail-Mail) zu senden. Ich habe auchmeine Hilfe angeboten, falls Rückfragen zudem Thema bestehen. Das Ergebnis bisherwar mehr als frustrierend: Genau eine Nachfrageeines Steuerberaters kam! Und der hatsich mit „Systemumstellung“ entschuldigt.In diesem Zusammenhang hatte ich bereitsfrüher versucht, einer befreundeten Steuerberaterindie Themen „Sichere Plattform“ und„Verschlüsselung“ schmackhaft zu machen.Viele Steuerberater arbeiten mit der DATEVzusammen, über Citrix Terminal Services, überdie auch die E-Mail läuft. Die wenigsten Beraterhaben damit direkten physischen Zugriffauf ihr Mailfrontend. Und können praktischnichts anderes einsetzen als Windows, daDatev nichts anderes unterstützt, und nachmeinen Erfahrungen zum Beispiel Linux alsFrontend nur halbherzig (Citrix Receiver) odergar nicht (Go-To Meeting) unterstützt wird.Axel BraunRechtsverrenkungPlastikparagrafen, Welche Rechte bei der Arbeitmit 3D-Objekten zu beachten sind, c’t 16/13, S. 162Die Verrenkungen von Patent- und Urheberrechtsind schon erstaunlich. Wenn ich meinenVW-Bus aus eigenen Fotos digital rekonstruiereund als 3D-Modell auf meiner Webseitezugänglich machen will, muss ich alsodas Einverständnis von Volkswagen einholen,weil ich „in die Rechte des Markeninhabers“eingreife, eventuell schon wegen Abfotografierensdes VW-Logos, das mir die Firmamitverkauft hat? Was ist, wenn ich mein Autoper Anzeige verkaufen will (ob bei Autoscout24oder privat) und eine selbstgemachteFotografie des Fahrzeugs hinzufüge – istdoch durchaus üblich? Es wäre mir neu, dassich dazu den Autohersteller- oder Händlerkontaktieren müsste. Gilt für 3D ein anderesRecht als für 2D?Günther SigleGrundsätzlich wird es im Markenrecht immerproblematisch, wenn man sich im geschäftlichenBereich bewegt. Die Veräußerung des 3D-Modells beziehungsweise der Vorlage des geschütztenVW-Busses ist daher verboten, soweitkeine Erlaubnis von VW vorliegt. Eine Ausnahmeliegt beim Weiterverkauf vor. Soll der einsterworbene originale VW-Bus verkauft werden,können Bilder des Busses der Verkaufsanzeigebeigefügt werden. Ein 3D-Modell davon wurdeaber eben gerade nicht ursprünglich vom Herstellererworben, sodass hier kein Weiterverkaufvorliegt. Das Veröffentlichen von Bildernauf einem privaten Blog ist hingegen unbedenklich,auch wenn Sie mit dem Kauf einesVW-Busses keine Nutzungsrechte am Logo erwerben.Weiter als der gesetzliche RahmenEnges Korsett, Google Analytics und staatlicheVorgaben, c’t 15/13, S. 146Die Pflicht, den Nutzer frühzeitig auf das Trackinghinzuweisen (§ 15 Abs. 3, § 13 Abs. 1TMG), gilt nicht nur für Anbieter, „die geschäftlichim Web präsent sind“, sondern fürsämtliche Anbieter, insbesondere auch Privatpersonenund öffentliche Stellen, deren SeitenNutzer verfolgen (§ 1 Abs. 1 Satz 2 TMG).Für öffentliche Stellen der Länder ist dasAngebot von Google Analytics nicht beanstandungsfreiim Sinne der hamburgischenVorgaben nutzbar, da Google keine Verträgezur Auftragsdatenverarbeitung schließt, dieder jeweiligen Landesdatenschutzgesetzgebunggenügen.Der Artikelautor meint, wenn die Kürzungder IP-Adresse erfolgt, wäre die Frage, ob IP-Adressen personenbezogen sind, nicht mehrrelevant. Im Sinne des Bundesdatenschutzgesetzesist die Kürzung jedoch eine Verarbeitungder IP-Adresse (§ 3 Abs. 4 Nr. 2,Abs. 6) durch Google im Auftrag und schondeshalb sehr wohl ein „Fall fürs BDSG“.Mit der Einbindung des Analysecodes veranlasstder Seitenanbieter eine Übertragungeiner Vielzahl von weiteren Daten an Google(https://panopticlick.eff.org). Hinzu kommtein Cookie, den Google auf dem Rechner desNutzers zur Wiedererkennung speichert.Andreas WestfeldUnschuldsvermutung giltZum Leserbrief „Unmut gegen Glass-Träger,c’t 16/13, S. 10Ich beziehe mich auf den Leserbrief vonHerrn Unbekannt, der seinen Namen nichtnennen wollte. Er argumentiert, dass manaufgrund mangelnder Sichtbarkeit, ob eineKamera nun aufnimmt oder nicht, einenGlass-Leser auffordern dürfe, sein Gerät abzunehmen.Dagegen sprechen aus meinerSicht gleich zwei Dinge:1.ˇEs gilt in Deutschland (hoffentlich) im mernoch die Unschuldsvermutung, will heißen,solange man dem Träger nicht nachweist, dasser einen filmt oder fotografiert, kann man ihnnicht zur Abnahme zwingen. Da eine entsprechendeSignalisierung fehlt, dass die Kameraaktiv ist, darf man nicht davon ausgehen.2.ˇHeutzutage hat jedes Smartphone undjedes Tablet eine Kamera an Bord. Sollte manergo jeden Benutzer auffordern dürfen, welcherdas Gerät zwecks Lesbarkeit direkt vorseinem Gesicht hält, selbiges herunterzunehmen?Es wäre interessant mit anzusehen, wiesich die Leute in der Bahn gegenseitig der verbotenenLichtbildaufnahme bezichtigen …Michael Schauberger, Bad VilbelSensation: TV in BrilleAls langjähriger c’t-Abonnent möchte ich miteinem köstlichen „Sensationsfund“ beitragen,den ich in einer 20 Jahre alten Ausgabeder Zeitschrift „video“ beim Ausmisten wiederentdeckte.Die Neuheit „Fernseher in der Brille“ wirdauf der Titelseite exklusiv als Sensation ausden USA angekündigt und mehrseitig mitmühevoll bebilderten Anwendungsmöglichkeitenillustriert – jedoch auch nach 20 Jahrenohne durchschlagenden Erfolg. Sehr interessantauch das „Konkurrenzmodell“ mitdem futuristisch angehauchten Namen„Goggle Vox“. Ist die Google-„Kamera in derBrille“ wirklich interessanter als der Goggle-„Fernseher in der Brille“? In 20 Jahren wissenwir – und die NSA – mehr …Owe BungerGanz großes Kino schon vor 20 Jahren:die Videobrille Goggle Vox12 c’t 2013, Heft 17

c’t | SchlagseiteRitsch & Renn, Wienc’t 2013, Heft 1715

aktuell | Windows-VerschlüsselungMicha Borrmann, Jürgen SchmidtMicrosofts HintertürZweifelhafte Updates gefährden SSL-VerschlüsselungWas macht Windows, wenn es auf ein Verschlüsselungszertifikat trifft,dessen Echtheit es nicht überprüfen kann? Es schlägt nicht etwa Alarm,sondern fragt bei Microsoft nach, ob man dort zufällig jemanden kennt,der das Zertifikat für echt erklären möchte.Auf die Verschlüsselung von Windowskann man sich nicht wirklich verlassen.Denn über eine weitgehend unbekannteFunktion kann Microsoft – etwa im Auftragder NSA – dem System jederzeit und unsichtbarfür den Anwender neue Zertifikate unterschieben.Zertifikate kommen beispielsweisezum Einsatz, um bei https-Verbindungen dieÜbertragung wichtiger Daten zu verschlüsselnund so vor Lauschern zu schützen.Damit Ihr Browser auch sicher sein kann, dasser am anderen Ende einer solchen SSL-Verbindungtatsächlich mit Ihrer Bank spricht,muss das von der Bank beim Aufruf der Webseitepräsentierte Zertifikat von einer vertrauenswürdigenZertifizierungsstelle (CA)ausgestellt worden sein. Um das zu checken,hat jeder Browser eine Liste von vertrauenswürdigenStammzertifikaten; Internet Explorerverwendet die von Windows.Doch kaum jemand weiß, dass das CryptoAPIvon Windows einen Mechanismus enthält,der die Liste der Stammzertifikate dynamischaktualisiert, wenn das gerade benötigtenicht auf dem System vorgefunden wird.Microsoft hat dieses „Automatic Root CertificatesUpdate“ ohne großes Aufsehen bereitsvor Jahren eingeführt und bei allen Win -dows-Versionen standardmäßig aktiviert [1].Behauptet das Zertifikat eines Servers wiehttps://www.correo.com.uy, dass es voneiner Zertifizierungsstelle beglaubigt wurde,die der Browser nicht kennt, lädt Windowsüber den Windows-Update-Server die Datei„authrootstl.cab“ herunter. Sie enthält digitalsignierte Informationen zu weiteren Stammzertifizierungsstellen;findet sich die gesuchte– also für obigen Server die „Correo Urugayo– Root CA“ – in der Liste, wird derenZertifikat heruntergeladen und im Zertifikatsspeicherdes Systems als vertrauenswürdigerHerausgeber installiert.In Windows-Ver -sionen mit Gruppen -richtlinieneditorkann man das Auto-Update der CA-Listeeinfach abstellen.Windows informiert den Benutzer überdiesen Vorgang nicht. Der Import geschiehtunsichtbar im Hintergrund durch einen Systemprozessfür das ganze System. Selbst aufeinem Windows Server 2008 kann also einNutzer ohne besondere Privilegien durchden Aufruf einer URL eine neue Root-CA imSystem verankern; er kann diese dann auchnicht mehr aus dem System entfernen.Wer jetzt denkt, das beträfe nur den InternetExplorer und er sei mit Chrome oder Safariauf der sicheren Seite, der irrt. BeideBrowser nutzen die Krypto-Infrastruktur desBetriebssystems – unter Windows also ebenfallsdas KryptoAPI – und zeigen somit genaudas gleiche Verhalten wie der Internet Ex -plorer. Einzig Mozilla pflegt seine eigenenKrypto-Bibliotheken. Diese Network SecurityServices (NSS) enthalten weder die CA ausUruguay noch einen vergleichbaren, dy -namischen Update-Mechanismus. Folglichzeigt Firefox beim Aufruf der oben aufgeführtenURL wie erwartet eine Sicherheitswarnungan.Das Problem mit den dynamisch nachgeladenenCA-Zertifikaten ist, dass sich damit dieTLS/SSL-Verschlüsselung einfach aus hebelnlässt. Prinzipiell ist es damit möglich, bestimmtenPersonen oder Gruppen jederzeitzusätzliche Zertifikate unterzuschieben, dieein Aufbrechen der Verschlüsselung als Man-In-The-Middle erlauben. Mit einem heimlichnachinstallierten CA-Zertifikat könnte etwadie NSA den kompletten SSL-verschlüsseltenNetzwerkverkehr einer Zielperson mitlesen.Selbstverständlich kann eine solche CA dannauch S/MIME-verschlüsselte Mails kompromittierenoder Trojaner so signieren, dass sie alslegitime Treiber-Software durchgehen.Es geht hier wohlgemerkt um CAs, die selektivund quasi unsichtbar auf einzelnen PCsnachinstalliert werden, die bestimmte Zertifikateüberprüfen. Das ist etwas ganz anderesals dokumentierte, öffentlich einsehbareUpdates der Vertrauensbasis der Krypto-Infrastrukturetwa über den globalen Win -dows-Update-Mechanismus. Auf unsere Fragen,warum man zusätzlich einen dynamischenNachlade-Mechanismus implementierthat, antwortete Microsoft nicht.Welche CAs auf diesem Weg nachinstallliertwerden, weiß man nicht so genau. Esgibt zwar ein Wiki mit einer Liste der fürWindows 8 zertifizierten CAs [2]; ob diesewirklich vollständig ist, kann man jedochbestenfalls hoffen. Derzeit enthält die inDeutschland ausgelieferte dynamische Listeauthsrootstl.cab etwa 350 Zertifizierungs -stellen. Doch selbst wenn diese mit der Listeim Microsoft-Wiki übereinstimmen sollte,weiß man nicht, ob sich diese Liste bei Bedarfändert.Schon jetzt werden die Zertifikatslistenüber das Content Distribution Network vonAkamai ausgeliefert, sodass es auch kein Problemwäre, etwa Anwendern in China oderDeutschland eine andere Liste zu präsentierenals US-Bürgern. Angesichts der im Rahmenvon PRISM bereits dokumentierten Zusammenarbeitzwischen Microsoft und derNSA muss man annehmen, dass auch solcheHintertüren in Verschlüsselungsfunktionenfür das Sammeln von Informationen genutztwerden.SelbsthilfeDas automatische Aktualisieren der Stammzertifizierungsstellenlässt sich zwar übereine Gruppenrichtlinie anpassen, die manmit dem Editor gpedit.msc erstellen kann(siehe Bild). Auf einem Windows 8 ohneGruppenrichtlinieneditor stellte das Erzeugeneines DWord-Werts DisableRootAutoUpdate=1in der Registry unter HKLM\Software\Policies\Microsoft\SystemCertificates\AuthRootdie unerwünschtenautomatischen CA-Updates ab. Doch ganzproblemlos ist das nicht. Denn Microsoft liefertetwa bei Windows 8 nur noch einen sehrreduzierten Satz an CA-Zertifikaten mit.Schon der Aufruf der Webseite der Telekom-CA https://www.telesec.de, der Firefox vonHaus aus vertraut, führt damit zu einem Fehlerin IE, Safari und Chrome.Gegen nachhaltige Zweifel, ob die SSL-Verschlüsselung in Windows wirklich nochden erwarteten Schutz vor unerwünschtenLauschern bieten kann, hilft damit letztlichnur der Wechsel des Betriebssystems. Werden scheut, kann zumindest auf Firefox umsteigen,der seine eigenen Krypto-Dienstemitbringt.(ju)Literatur[1] Automatic Root Certificates Update Configurationhttp://technet.microsoft.com/en-us/library/cc733922(v=ws.10).aspx[2] Windows and Windows Phone 8 SSL RootCertificate Program (Member CAs): http://social.technet.microsoft.com/wiki/contents/articles/14215.windows-and-windows-phone-8-ssl-root-certificate-program-member-cas.aspx16 c’t 2013, Heft 17

aktuell | Kernel-LogThorsten LeemhuisKernel-LogFunktionsumfang von„Linux for Workgroups“ 3.11 stehtBessere Unterstützung für dieStromspartechniken modernerGrafikchips und ein Supercomputer-Dateisystem zählen zu den wichtigs -ten Neuerungen des im Septembererwarteten Linux-Kernel 3.11.Der beimBooten angezeigteTuxträgt beiLinux 3.11eine Fahnemit Windows-3.11-Logo.Schon beim Sprung auf die 3.x-Nummerierungwitzelte Linus Torvalds: „Ichdenke, ich werde die 3.11er-Version Linuxfor Workgroups nennen.“ Das hat er nunwahr gemacht und dem beim Start angezeigtenTux auch gleich noch ein Fähnchenin die Hand gedrückt, das an das Logo des1993 veröffentlichten Windows for Workgroups3.11 erinnert. Es war das erste Win -dows, das einen 386er erforderte – eine Prozessorklasse,die Linux seit Kernel 3.8 nichtmehr unterstützt.Mit der ersten Vorabversion befindet sichdas Anfang September erwartete Linux 3.11jetzt in der Stabilisierungsphase, daher sindalle wesentlichen Neuerungen dieser Versionjetzt absehbar. Dank einer Sammlungvon über 150 Patches wird Linux AMDs DynamicPower Management (DPM) sowie dasin der PCIe-Spezifikation definierte ASPM(Active State Power Management) bei nahezuallen Radeon-HD-GPUs nutzen. Diesevon AMDs proprietärem Grafiktreiber Catalystschon länger verwendeten Technikenkönnen den Stromverbrauch deutlich senken,wenn die GPU wenig zu tun hat. Dievon einem AMD-Entwickler beigesteuerteDPM-Unterstützung gilt noch als experimentellund wird erst aktiv, wenn man demKernel-Grafiktreiber radeon den Parameter„dpm=1“ mitgibt.Der Kernel 3.11 erhält auch Unterstützungfür den Grafikkern Bonaire und dieNotebook-APUs der Kabini-Reihe; Ersterersitzt auf der Radeon HD 7790, Letztereunter anderem auf AMDs Prozessoren A4-5000 und A6-5200. Durch diese Erweiterungensoll der Treiber auch den Grafikkernder Kaveri-Prozessoren ansprechen können– das sind Desktop- und Notebook-Prozessorenmit der neuen „Steamroller“-Architektur,die AMD noch dieses Jahr einführenwill. Basis-Unterstützung für all diese Grafikkerneist auch schon in den OpenGL-Radeon-Treiber im Entwicklerzweig vonMesa 3D eingezogen, aus dem im Augustdie Version 9.2 hervorgehen soll.Dort finden sich neuerdings auch Treiber,die einige für Linux 3.11 aufgenommeneSchnittstellen des Nouveau-Treibersnutzen, um H.264 und MPEG-2 mitHilfe des Video-Beschleunigers derGPUs NV84 bis NV96 und NVA0 zudekodieren; solche verwenden einige,aber längst nicht alle Grafikkartenzwischen GeForce 8300 GS und Ge-Force GTX 295.Der Intel-Grafiktreiber soll dieStromsparfunktionen in IntelsHaswell-Prozessoreneffizienter nutzen, dieIntel unter anderem alsCore-i-CPUs der viertenGeneration verkauft. DieUnterstützung für denGrafikkern der im Herbsterwarteten Silvermont-SoCs gilt jetzt als fertig.Diese System-on-Chip-Architektur will Intel nicht nur bei neuenAtom-Prozessoren verwenden, sondern auchbei den J- und D-Ausführungen von Celeronund Pentium.ReaktionsschnellDurch „Low-latency Ethernet device polling“können Anwendungen den Kernel3.11 auffordern, besonders häufig beimNetzwerkchip nachzufragen, ob neue Datenvorliegen. Das reduziert die Zeit zwischenEintreffen und Verarbeitung von Netzwerkpaketen,was in manchen Situationen wichtigerist als die höhere Prozessorlast, diesolch ein hochfrequentes Pollen erzeugt.Das für Software-Defined Networking (SDN)genutzte Open vSwitch beherrscht jetzt dasTunneln mit Hilfe von Generic Routing Encapsulation(GRE).Dem Kernel liegen jetzt Treiber für Keyboardund Trackpad des 2013er-Modells desMacBook Air bei. Neu ist auch der Treiberath10k für die WLAN-Bausteine aus der vonQualcomm Atheros gefertigten ChipfamilieQCA988x. Der Kernel kann jetzt mehr als 32Audio-Geräte ansteuern. Linux 3.11 unterstütztauch Intels Rapid Start Technology –eine vor allem bei Notebooks mit Intel-Prozessorenund SSDs anzutreffende Technik,bei der die Firmware ein schon länger imSuspend-To-RAM schlafendes System kurzstartet, um es in den Suspend-To-Disk zuschicken und so den Stromverbrauch weiterzu reduzieren.Mit Hilfe des neuen Open-Flags O_TMPFILEkönnen Anwendungen temporäre Dateienanlegen, die im Dateisystem nicht sichtbarsind. Das kann Symlink-Attacken und einigeandere Tricks unterbinden, mit denen sichAngreifer höhere Rechte verschaffen. Ext4und Btrfs erhalten einige Performance-Verbesserungen.Der Code für die vierte Generationdes Network File System (NFS) kannSecurity Label ablegen, wodurch das Dateisystemnun auch die für SELinux nötigen Sicherheitskontext-Informationenspeichernkann.Zum Kernel stößt auch ein Treiber für dieConnect-IB PCI Express Infiniband HostChannel Adapter von Mellanox. Das bei vielenSupercomputern der Top-500-Liste eingesetzteCluster-Dateisystem Lustre ziehtin den Staging-Zweig ein; dort liegt unreiferCode, der die Qualitätsansprücheder Kernel-Entwickler nicht erfüllt.Diesen Bereich verlässt Zswap –eine weiterhin als experimentelleingestufte Funktion, die Arbeitsspeicherinhaltezu komprimierenversucht, die der Kernelsonst in den Swap-Bereichauslagern würde. Einigeandere Änderungen sollenAussetzer vermeidenhelfen, die bislang gelegentlichbeim Swappenentstehen, wenn der Kernelparallel große Datenmengenwegschreibt.Neu ist die Unterstützung für den KompressionsalgorithmusLZ4. Er soll laut Messwertender Entwickler Daten etwas wenigerdicht packen als LZO, diese aber deutlichflotter dekodieren. Das macht LZ4 zum Komprimierenvon Kernel-Binary und Initramfs interessant,was Linux 3.11 ebenso unterstütztwie eine Verwendung von LZ4 über dasCrypto API.Der ARM- und ARM64-Code wird erst<strong>mal</strong>sUnterstützung für Hugetblfs und TransparentHuge Pages (THP) bieten, über die sichgroße Speicherseiten nutzen lassen. Neu istUnterstützung für die von ARM selbst ent -wickelte IOMMU (I/O Memory ManagementUnit). Der im Kernel integrierte HypervisorKVM wird nun auf ARM64-Prozessoren virtualisierenkönnen; das gelingt auch mit Xen,wenn man Linux 3.11 mit der Version 4.3 desHypervisors paart.BenehmenKurz nach der Freigabe der ersten Vorabversionvon Linux 3.11 lief eine über zweihundertMails lange Diskussion auf der Mailinglisteder Kernel-Entwickler, in der ausgiebigüber den Umgangston auf der eben dieserListe diskutiert wurde. Speziell Torvalds,aber auch einige andere Entwickler wurdenkritisiert, sie würden Neulinge mit Direktheit,Fluchen und gelegentlichen Beleidigungenabschrecken. Es ist nicht die ersteDiskussion dieser Art, aber eine, die in derÖffentlichkeit deutlich mehr Aufmerksamkeiterregte als frühere. Sonderlich einsichtigzeigte sich Torvalds zwar nicht, aber erwill das Thema auf dem diesjährigen „KernelSummit“ noch <strong>mal</strong> mit den anderen Kernel-Entwicklernvon Angesicht zu Angesichtdiskutieren.(thl)c’t 2013, Heft 1717

aktuell | LinuxVirtualBox 4.2.16behebt FehlerOracle hat im Rahmen eines sogenanntenMaintenance Releaseverschiedene Fehler in seiner VirtualisierungslösungVirtualBoxbehoben. Neue Funktionen bietetdie Version 4.2.16 nicht. DieFehlerkorrekturen betreffen vorallem die EFI-Emulation. Einerdavon führte zu Abstürzen vonVirtualBox, wenn Windows als64-Bit-Gast auf einem 32-Bit-Wirtssystem gestartet wurde.Auch beim Einbinden des physischenDVD-Laufwerks des Wirtssystemskonnte es zum Absturzkommen, wenn das Laufwerk inein laufendes Gastsystem eingefügtwurde, jedoch kein Mediumeingelegt war. Weitere Abstürzetraten beim Einlesen von Dateneines SATA-DVD-Laufwerks auf,auch diese sollen mit der neuenVersion 4.2.16 behoben sein.VirtualBox 4.2.16 gibt es alsQuellpaket und als Binärpaketefür Linux, Solaris, Win dows undMac OS X.(mid)www.ct.de/1317018Wine 1.6 mitschnellerer GrafikDie neue Version 1.6 des Win -dows-(Nicht-)Emulators Wine enthältetliche Verbesserungen beider OpenGL-Unterstützung, auchhaben die Entwickler die Direct3D-Implementierung komplett überarbeitet– beides soll Spielen zumehr Performance verhelfen.Zudem arbeiteten die Entwickleran der DIB-Engine (Device IndependentBitmap), sie soll nun Textund Bitmaps schneller rendern.Zu den wichtigen Neuerungenvon Wine 1.6 zählt auch dernative Treiber für Mac OS X: Ersorgt für eine bessere Integra -tion der Anwendungsfenster inden Desktop, zudem entfällt dieNotwendigkeit für einen X-Server,was die Performance derWindows-Anwendungen deutlichsteigern dürfte.Die Quellen von Wine stehenauf der Projektseite zum Down -load, zudem stellen MaintainerBinärpakete für etliche Distributionenbereit – bei Redaktionsschlussgab es aber noch keinePakete der Version 1.6. (mid)www.ct.de/1317018Mini-PC mit ARM-Quad-Core-CPUNeue Treiberfür alte KernelDas Projekt „Linux Kernel Backports“will ab jetzt Quellcode-Archivefreigeben, über die sich dieTreiber neuer Linux-Kernel unterälteren Kernel-Versionen einrichtenlassen. Die erste Version ist„backports-3.10-2“ und enthältrund 830 Treiber des Anfang Julifreigegebenen Kernel 3.10; diemeisten der Treiber sollen sichmit Linux-Versionen bis hin zuKernel 2.6.24 verwenden lassen.Unter den Treibern sind vielefür WLAN-, Ethernet- und Bluetooth-Hardware– etwa einige fürIntels WLAN-Module der 7000er-Serie, die sich vorwiegend in Haswell-Notebooksfinden, oder einNetzwerktreiber für die von QualcommAtheros gefertigten Ethernet-ChipsAR8161, AR8162,AR8171 und AR8172. Das Backports-Archiventhält auch eineReihe von Treibern des Media-Subsystems, das Unterstützungfür DVB-Empfänger, TV-Kartenund Webcams samt zugehörigerRed Hat Enterprise Linux (RHEL)5.10 wird voraussichtlich mitMySQL 5.5 ausgeliefert, die MitteJuli veröffentlichte Beta-Versionder Linux-Distribution enthieltbereits die aktualisierten Paketeder freien SQL-Datenbank. DerVersionswechsel ist vor allem fürDer Utilite soll in der kleinsten Aus -führung mit nur einem ARM-A9-Cortex-Kern 99 US-Dollar kostenund mit Android und Ubuntu als Betriebssystemen arbeiten.Die israelische Firma CompuLabhat einen Mini-Computer namensUtilite angekündigt, der miteinem Freescale-i.MX6-Prozessorausgestattet und ab August zubestellen sein soll. Geplant sinddrei CPU-Varianten: Mit einem,zwei und vier ARM-A9-Cortex-Kernen und einer Taktfrequenzvon bis zu 1,2 GHz. Als Betriebssystemesind sowohl Androidals auch Ubuntu geplant. Diekleinste Ausführung soll 99 US-Dollar kosten.Der Hersteller will den Mini-Rechner als Thin Client oder sparsamenDesktop anbieten, dieLeistungsaufnahme soll bei nur3 bis 8 Watt liegen. Ein Lüfter istoffenbar nicht vorgesehen, in denvorab veröffentlichten Gehäusebildernsind jedenfalls keine Kühlschlitzezu erkennen.Als Maxi<strong>mal</strong>ausstattung sindbis zu 4 GByte Arbeitsspeicherund eine mSATA-SSD mit512 GByte Platz geplant, alternativsoll der Mini-Rechner miteiner maxi<strong>mal</strong> 128 GByte großenMicro-SD-Karte ausgerüstet werdenkönnen. An Schnittstellensollen vier USB-2.0-Anschlüsse,zwei Gigabit-Ethernet-Ports, 5.1-Sound via SPDIF oder HDMI, einWLAN-Adapter (IEEE 802.11n)und ein Bluetooth-Adapter zurNeues MySQL-Datenbankformat bei RHEL 5.10 BetaAnwender wichtig, die MySQL5.0 verwenden, weil sich das Datenbankformatverändert. BestehendeDatenbanken müssen zunächstmit der älteren Version5.1 von MySQL konvertiert werden,bevor sie sich mit MySQL5.5 nutzen lassen. Zu diesemVerfügung stehen. Der Grafikkerndes Freescale-Prozessorssoll OpenGL ES 1.1 und 2.0 sowieOpenVG 1.1 und OpenCL EP unterstützenund Videos mit Full-HD-Auflösung in den FormatenH.264, VC1, RV10 und DivX dekodierenkönnen. Der Utilite soll mitje einem DVI- und einem HDMI-Ausgang ausgestattet sein, überdie sich gleich zwei Monitore mitFull-HD-Auflösung anschließenlassen sollen.(mid)www.ct.de/1317018Mit den Linux Kernel Backports lassen sich Treiber aus dem Kernel3.10 auch in ältere Kernel-Versionen integrieren.Fernbedienungen enthält. Auchalle für moderne PCs relevantenKernel-Grafiktreiber sind dabei;auf diese sind die Open-Source-Grafiktreiber von Mesa 3D undX.org angewiesen, um die 3D-Beschleunigungund eine Reihe andererFunktionen moderner Grafikkernezu nutzen.Das Backports-Projekt und diedort genutzten Techniken sindaus compat-wireless hervorgegangen,mit dem sich schon seitJahren die WLAN-Treiber einesLinux-Kernels unter älteren Kernel-Versionenübersetzen ließen.Die Einrichtung der Backports-Treiber ähnelt der eines neuenKernels: Anwender wählen diezu übersetzenden Treiber über„make menuconfig“ oder vordefinierteMake-Targets aus, um sieanschließend zu übersetzen undzu installieren; nach einem Neustartlassen sich die Treiber dannverwenden. Wenn der Distributorein Kernel-Update herausgibt,um etwa eine Sicherheitslücke zustopfen, muss man die Backports-Treiberneu einrichten. (thl)Zweck findet sich auch MySQL5.1 in den Paket-Repositoriesvon RHEL 5.10 Beta. Grund zurEile für die Umstellung scheint esaber noch nicht zu geben: RedHat hat bislang nicht angekündigt,den Support für MySQL 5.0einstellen zu wollen. (mid)18 c’t 2013, Heft 17

aktuell | InternetSonderheft c’t SecurityDen Schutz gegen den Abhörwahnüberlassen Politiker derzeitden Bürgern, und auchgegen andere Angreifer mussman sich selbst das passendeKraut suchen. Als Hilfe zurSelbsthilfe hat die c’t-Redak tionTipps und Anleitungen zur di -gitalen Sicherheit im ab sofortbestellbaren Sonderheft c’tSecurity zusammengestellt.Einen einfachenund für alle Zeitensicheren Schutzkönnen wir nicht versprechen,doch ge -ben wir Ihnen mitdiesem SonderheftRezepte und Toolsan die Hand, um esGeheimdiensten undOnline-Kriminellen soschwer wie möglichzu machen.Für den Rundumschutzgegen Angriffealler Art ha benwir die in der Re dak -tion stetig wei terent -wickelten SicherheitspaketeDesinfec’t, c’tBankix und c’t Surfixzum ersten Mal zusammenauf einer Heft-DVDversammelt. c’t-Security-Leserkönnen außerdem mit Jon -Donym kostenlos anonym surfen(Premiumdienst mit 1,5-GByte-Kontingent, nutzbar bis31. Januar 2014). Das Security-Sonderheft ist 170 Seiten dickund kostet 9,90 Euro (als E-Paper 8,99 Euro). (hob)Britische Regierung erzwingt Porno-FilterGroßbritannien erhält nach demWillen seiner Regierung landesweitFilter für Online-Pornografie.Sie sollen für alle Privatkundenvon Zugangsanbietern per Voreinstellungeingeschaltet sein,bis ein Erwachsener den Wunschnach Abschaltung bekundet.Nach dem Beschluss der britischenRegierung sollen die Providerbis Ende 2014 jeden Haushaltmit Internetanschluss befragen,ob der Zugang zu pornografischenInhalten explizit gewünschtist. De facto müssen sichdie Kunden damit gegenüberihrem Provider zum Pornokonsumbekennen. Bei der Einrichtungvon neuen Zugängen wirddie Abfrage dem Beschluss zufolgebereits ab Ende 2013 erfolgen.Bei Mobilfunkverträgen sollab 2014 für den Pornozugriff einVolljährigkeitsnachweis nötigsein. Und bei öffentlichenWLANs sollen die Filter ab sofortan allen Orten aktiv sein, beidenen die Anwesenheit von Kindernwahrscheinlich ist. Hotelsund Geschäfte könnten dannkünftig mit einem speziell dafürentworfenen Logo für „familienfreundlichesWLAN“ werben,erklärte Premierminister DavidCameron. Die Regulierungsbe -hörde Ofcom solle überwachen,wie gut die Provider die Maßnahmeumsetzen. Das Gesetz zudiesem Beschluss soll später imlaufenden Jahr in Kraft treten.Cameron begründete die Maßnahmenmit dem Kinderschutz.In einer Rede am 22. Juli argumentierteer, dass Online-Pornografiedie „Kindheit zersetzt“ unddem Nachwuchs eine falsche Vorstellungvon Liebe und Intimitätgebe. Abgesehen davon gebe esin den „dunklen Ecken des Internet“Inhalte, die ausgemerzt werdenmüssen, sagte Cameron inBezug auf illegale Formen wieKinderpornografie.Welche Methode der Filterungbei den britischen Providernzum Einsatz kommt, istbislang unklar. Wahrscheinlichhandelt es sich um das von BTentwickelte Hybrid-FiltersystemCleenfeed. Dieses nutzt dieBlacklist der Internet WatchFoundation (IWF) und ist längstnicht so leicht zu umgehen wieein einfacher DNS-Filter. Bürgerrechtlerin Großbritannien schlugenAlarm. Sie befürchten eineArt Zensur, weil die Filter viel zuunscharf seien und neben PornografieGlücksspielseiten, heftigereWeb-Foren und Sites mitextremen politischen Äußerungenausblendeten. (hob)NSA-Skandal: Deutsche Geheimdienste unter DruckDeutsche Geheimdienste nutzendie Ausspähdatenbankendes US-MilitärnachrichtendienstesNSA stärker als bisher bekannt.Das berichtete das Nachrichtenmagazin„Der Spiegel“unter Berufung auf geheimeUnterlagen der NSA. Demnachsetzen der AuslandsgeheimdienstBND und das Bundesamtfür Verfassungsschutz (BfV) eineNSA-Spähsoftware mit demNamen „XKey score“ ein. DieDienste räumten mittlerweileein, dass sie „eine von der NSAzur Verfügung gestellte Software“nutzen. Derzeit teste mandie Software aber nur.Dem Spiegel zufolge erfasstdie NSA in dem Programm einenTeil der monatlich bis zu 500 MillionenDatensätze aus Deutschland,auf die sie Zugriff hat.XKeyscore ist einer als „top secret“klassifizierten NSA-Präsentationzufolge eine Datenbankmit verschiedenen Spionage-Daten: Unter anderem werdendarin Metadaten wie Telefonnummern,E-Mail-Adressen undZeitstempel von Nutzeraktivitätengespeichert. Laut Spiegellässt sich damit rückwirkendauch sichtbar machen, welcheStichwörter eine Person in eineSuchmaschine eingegeben hat.Darüber hinaus könne man überXKeyscore das zukünftige Mitschneidenvon Kommunika -tionsinhalten für einen bestimmtenZeitraum veranlassen.Den internen Dokumentenzufolge lobten die USA immerwieder die Zusammenarbeit mitdem BND, dessen Mitarbeiter dieAmerikaner als „Schlüsselpartner“bezeichneten. Der Partnerhabe insbesondere im Jahr 2012einen großen „Eifer“ an den Taggelegt und für die Zusammen -arbeit sogar Risiken in Kauf genommen,heißt es in den Papieren.Weiter verbuche die NSAdarin als Erfolgsgeschichte, dassdie Bundesregierung ihre Aus -legung des G-10-Gesetzes ge -ändert habe, um die Weitergabegeschützter Daten an ausländischeGeheimdienste zu ermöglichen.Das G10-Gesetz regelt dieBefugnisse der Geheimdienstezum Abhören der Bundesbürger.Angesichts der neuen Erkenntnissewurden Forderungennach Konsequenzen laut. Linken-Politiker legten den Präsidentenvon BND und Verfassungsschutzden Rücktritt nahe, falls sie dieneuesten Berichte über eine Kooperationnicht aufklären könnten.SPD-Chef Sigmar Gabrielbrachte eine Ablösung von BND-Präsident Gerhard Schindler insGespräch. Unions-InnenpolitikerHans-Peter Uhl nahm ihn dagegenin Schutz.Der Linke-BundestagsabgeordneteSteffen Bockhahn beklagte,dass das ParlamentarischeKontrollgremium über eineKooperation der deutschen Geheimdienstemit der NSA nichtinformiert worden sei. „Das gehtso nicht“, sagte das Gremiumsmitgliedder MitteldeutschenZeitung. Die Grünen fordertenweitere Aufklärung. Grünen-Chef Cem Özdemir sagte derSüddeutschen Zeitung, er fragesich, „wie lange die Kanzlerinnoch bei ihrem Motto bleibt:Mein Name ist Merkel, ich weißvon nichts.“Der Vorsitzende des ParlamentarischenKontrollgremiums,Thomas Oppermann (SPD), warfder Kanzlerin vor, den BND nichtim Griff zu haben. „Der Vorgangoffenbart, dass Frau Merkel dieKontrolle über den ihr unterstelltenBND völlig entglitten ist. Hierwedelt der Schwanz mit demHund“, sagte er der Welt. Vonder Piratenpartei hieß es, es seiallerhöchste Zeit, „dass die Bundesregierungmit dem plumpenVersuch aufhört, das ganze Volkzu täuschen“. Bernd Schreiner,Bundestagskandidat der Piratenaus Thüringen, fordert ein Misstrauensvotumgegen die amtierendeBundesregierung. (hob)24 c’t 2013, Heft 17

aktuell | InternetChrome 29 Beta: Mobile VideochatsGoogle hat eine neue Beta-Ver -sion seines Browsers Chromeveröffentlicht. Version 29 bringtvor allem in der Android-VarianteVeränderungen mit sich, darunterdie Unterstützung desWebRTC-Frameworks. Es ermöglichtVideochats ohne zu -sätz liche Plug-ins direkt imBrowser. Auch das Web-Audio-API wurde implementiert: Mitihm können Entwickler „professionellenSound“ beispielsweisebei Spielen umsetzen. Derzeitfunktioniert das API auf Mobil -geräten nur, wenn diese einenARM-Prozessor mit NEON-Erweiterungan Bord haben. In derDesktop-Variante von Chrome 29fällt die Autovervollständigungbei Suchanfragen persönlicheraus: Die Vorschläge basieren auf„kürzlich besuchten Webseiten“,wodurch relevantere Ergebnissegeliefert werden sollen. Mit derneuen Beta unterstützt GooglesBrowser den Video-Codec VP9,der im Dateiformat WebM eingesetztwird. Im Vergleich zum VorgängerVP8 soll der neue Codecgleiche Qualität bei halber Bitrateliefern.(dbe)Experimentelle Apps zeigen, was Chrome 29 alleskann: Ein Synthesizer im Browser ist genauso möglichwie Videochats mit WebRTC.Internet-Werbung für Kinder verbotenDer Bundesgerichtshof (BGH)hat entschieden, dass in InternetspielenKinder nicht zumKauf von Spielzubehör animiertwerden dürfen. Eine gewisseZurückhaltung sei auch im Internetzum Schutz von Kindernnötig, entschied das Gericht ineinem noch nicht rechtskräftigenUrteil. Der Bundesverbandder Verbraucherzentralen (vzbv)hatte gegen die Gameforge AGwegen ihrer Werbung zumFantasy-Rollenspiel „Runes ofMagic“ geklagt (Aktenzeichen:I ZR 34/12).Das Spiel selbst ist gratis(„Free-to-play“). Erst die zusätzlicheAusstattung der Spielfigurkostet Geld. Diese kostenpflichtigenExtras bewarb Gameforgemit dem Slogan „Schnapp’ Dirdie günstige Gelegenheit undverpasse Deiner Rüstung & Waffendas gewisse ‚Etwas’“. Durchdie Wortwahl sei der Text anKinder gerichtet, entschied derBGH.(dbe)c’t 2013, Heft 1725

aktuell | Mobile HardwareO2 und E-Plus wachsen zusammenDer Konzern Telefonica Deutschland übernimmtden Mobilfunkanbieter E-Plus vomniederländischen Unternehmen KPN. Für dieÜbernahme zahlt Telefonica 5 Milliarden Eurosowie 17,6 Prozent an eigenen Aktien, teilteKPN in einer Stellungnahme mit.Telefonica, die in Deutschland den E-Plus-Konkurrenten O2 betreibt, gehört dann derdritt- und der viertgrößte MobilfunkanbieterKleines Highend-Smartphone von HTCHTCs neues Android-Smartphone heißt Onemini. So klein und kompakt wie der Name vermutenlässt, ist es aber gar nicht: Die Diagonaledes Displays misst 4,3 Zoll, das Gehäuse ist13,2 cm x 6,3 cm x 0,9 cm groß. Damit ist esnur unwesentlich kleiner als sein großer BruderHTC One, das ein 4,7-Zoll-Display hat undeinen halben Zentimeter höher und breiter ist.Das HTC One mini ist ein wenig kleiner alsdas HTC One und genauso schick.mit eigenem Netz. Gemeinsam haben sie mit23,4 Millionen (E-Plus) und 19,3 Millionen (O2)rein rechnerisch mehr Kunden als Telekom(36,6 Millionen) und Vodafone (33,9 Millionen)– wenn man <strong>mal</strong> davon absieht, dass einigeKunden bei beiden Anbietern Verträge haben.O2 und E-Plus versprechen sich von demZusammenlegen der Netze Kostenersparnissezwischen 5 und 5,5 Milliarden Euro. (acb)Das Display löst mit 1280 x 720 Bildpunktenein ganzes Stück niedriger auf, kommtaber immer noch auf scharfe 342 ppi. Es arbeitetmit einem älteren Dual-Core-Prozessormit 1,4 GHz, 1 GByte RAM und 16 GByte Flash– da kann es mit den aktuellen Smartphone-Flaggschiffen nicht mithalten.Ein microSD-Slot fehlt wie beim One – derist wohl dem metallenen Unibody-Designzum Opfer gefallen. Denn das One minikommt im edlen Alu-Look, hat Front-Lautsprecherund eine wahlweise silberne oderschwarze Metallrückseite.HTC setzt auch beim One mini eine niedrigauflösende 4-Megapixel-Kamera mit großemSensor ein. Anders als das One hat es keinenoptischen Bildstabilisator, der sich vor allem indunkler Umgebung auszahlt. Das One minifunkt in den hierzulande üblichen LTE-Frequenzen.Installiert ist Android 4.2.2 in Kombinationmit HTCs eigener Oberfläche Sense 5inklusive News-Startbildschirm Blinkfeed.Das HTC One mini soll ab Anfang Augustin Deutschland für 450 Euro in den Handelkommen und wenig später auch in Österreichund der Schweiz. Ein erstes Hands-on-Video finden Sie über den c’t-Link. (acb)∫ Mobil-NotizenGoogle hat den Webauftritt seines AppundMedien-Shop Play Store überarbeitet.Das Design ist schicker, allerdings sindpraktische Funktionen zur Verwaltungvon Geräten und Apps weggefallen.Ausverkauf bei Microsoft: Das Unternehmenreagiert offenbar auf schleppendeVerkaufszahlen und verlangt für dasARM-Tablet Surface RT ab sofort nurnoch 330 Euro für die 32-GByte-Version –150 Euro weniger als zuvor.Geeksphone will eine neue Version seinesFirefox-OS-Smartphone Peak herausbringen.Details zum Peak+ sind noch nicht bekannt,es soll sich aber <strong>anders</strong> als der Vorgängerexplizit auch an nor<strong>mal</strong>e Nutzerund nicht bloß an Entwickler richten.Die Telekom-Tochter congstar bietet alserster Provider ein Smartphone mit FirefoxOS ab Herbst in Deutschland an, dasAlcatel One Touch Fire.Der Elektronikkonzern NEC will sich offenbarkomplett aus dem Smartphone-Geschäft zurückziehen, berichtet dieNachrichtenagentur Nikkei. In Deutschlandwar NEC ohnehin schon länger nichtmehr mit Smartphones vertreten.Ubuntu-Hersteller Canonical sammeltGeld für ein Ubuntu Phone. 32 MillionenUS-Dollar will Canonical über eineCrowdsourcing-Plattform zusammenbekommen,als Starthilfe zur Produktion fürein Smartphone mit dem Open-Source-Betriebssystem Ubuntu.Windows Phone mit 41-Megapixel-KameraNokia kombiniert die Kameratechnik desPureview 808 mit Microsofts MobilbetriebssystemWindows Phone: Im neuen FlaggschiffLumia 1020 steckt dessen 41-Megapixel-Sensor.Der soll besonders scharfe Bilder und Videosmit vielen Details machen, was zumindestdie Tests der Pureview-808-Kamera inden c’t-Labors bestätigten (siehe c’t-Link).An der Kamera-Technik hat sich im Vergleichzum Pureview 808 wenig verändert.Hinter dem Objektiv mit 6 Einzellinsen stecktder gleiche Sensor, ein heller Xenon-Blitzsorgt für gute Bilder bei Dunkelheit. Nachgerüstethat Nokia den optischen Bildstabilisatorder 920er-Modelle. Die maxi<strong>mal</strong>e Auflösungder Bilder beträgt 38 Megapixel im 4:3-Format (7712 x 5360) und 34 Megapixel bei16:9; der Sensor wird also nicht bis zum theoretischenMaximum genutzt.Wie beim 808 werden Bilder mit der vollenund einer 5-MP-Auflösung zugleich gespeichert.Bei Letzterer fasst die Software mehrerePixel des Sensors zu einem „Superpixel“zusammen, sodass man auch bei den kleinerenBildformaten vom großen Bildsensorprofitiert. Durch das Oversampling kann manaußerdem in Bilder weiter hineinzoomenohne die bei digitalem Zoom übliche Unschärfe.Das Oversampling kommt ebenfallsbei Videoaufnahmen in Full HD zum Einsatz.In der neuen Kamera-App lassen sichFokus, die Belichtungszeit und die ISO-Wertemanuell einstellen. Nokia Pro Camera bringtaußerdem erweiterte Funktionen für Hobby-Fotografen mit und wirkt deutlich schickerals die Vorgänger-Version.Neu sind die 2 GByte Arbeitsspeicher – sovielbesitzt bisher kein anderes WindowsPhone. Die übrigen technischen Spezifika -tionen heben sich kaum von anderenSmartphones mit Windows Phone 8 ab. AlsProzessor verwendet Nokia einen QualcommSnapdragon S4 mit zwei Kernen und 1,5 GHz.Das 4,5 Zoll große AMOLED-Display hat1280 x 768 Pixel, genauso wie das des VorgängersLumia 925. Der interne Speicher ist32 GByte groß, Platz für eine SD-Karte gibt esnicht. Das LTE-Modem funkt mit bis zu 100MBit/s und unterstützt die drei in Deutschlandgenutzten Bänder.In den USA soll das Nokia Lumia 1020Ende Juli beim Mobilfunkanbieter AT&T erhältlichsein. In einigen europäischen Märktenund China soll das Gerät spätestens bisEnde September starten, einen Preis fürDeutschland nannte Nokia noch nicht. (asp)www.ct.de/1317032Highlight des Nokia Lumia 1020 istdie 41-Megapixel-Kamera.32 c’t 2013, Heft 17

aktuell | AppsNokia-Navigation für alleNokias Navi-App Here Drive steht jetzt in derfinalen Version als Download im Marketplacefür Windows Phone 8 bereit. Bisherhatte Nokia die Software, diemit lokal gespeichertem Kartenmaterialauch ohne Internetverbindungnavigiert, exklusiv fürseine Lumia-Geräte angeboten.In der kostenlosen Varianteführt Here Drive online in diversenLändern, offline aber nur inDeutschland, Österreich und der Schweiz.Das weltweite Kartenmaterial kostet ein<strong>mal</strong>ig15,49 Euro, auf den Nokia-Smart phones925, 920, 820 und 620 sind die weltweitenKarten schon installiert.Neues Google Maps für Android und iOSAlle Links für Ihr Handywww.ct.de/1317033Google hat seinen Kartendienst Maps unddie dazugehörigen Apps für Android undiOS komplett überarbeitet.Maps bietet nun eine Explore-Funktion, die einem beim Findeninteressanter Orte in der Umgebunghilft – zum Beispiel Restaurantsoder Hotels. Außerdemhaben die Apps jetzt detaillierteVerkehrsmeldungen parat undgeben beispielsweise an, ob essich aufgrund eines Unfalls oder einer Baustellestaut.Neu ist die Tablet-optimierte Ansicht, diedie Karten schöner auf großen Displays anzeigt.Die Android-Version entscheidet sichje nach Panel-Größe automatisch fürSmartphone- oder Tablet-Layout, fürs iPadgibt es eine Extra-iPad-App.Google hat aber auch einiges wegfallenlassen: So empfinden viele die reduzierteOberfläche als komplizierter zu bedienenoder ärgern sich, dass der OrtungsdienstLatitude nicht mehr enthalten ist. (acb)Mediaplayer VLC wieder im App StoreGoogle Maps zeigt auf dem SmartphoneUrsachen für Verkehrsbehinderungen an.Kostenloses Offline-Navi: Here DriveMit dem Sprung von beta auf final hat sicheiniges in der App getan: Sie zeigt nun dieaktuelle Verkehrsdichte und informiert überdie Reisedauer von regelmäßig gefahrenenStrecken. Sind dabei Verzögerungen zu erwarten,kann die App alternative Routen vorschlagen.Eine neue Live-Kachel zeigt dieFahrtdauer auf dem Startbildschirm. (asp)Chrome für iOS bindetGoogle-Dienste einDie neue Version des Google-BrowsersChrome für iOS bringt die unterschiedlichenGoogle-Dienste besser zusammen. Links zuGoogle Maps, Google+, Google Drive undYouTube öffnet der Browser nun in der jeweiligenApp statt im Browser – sofern diepassende App installiert ist.Ein „Sparmodus“ soll den Datenverkehr reduzieren,indem der Browser Web-Inhalteüber einen Google-Proxy umleitet – noch istdie Funktion laut Google nicht für alle Nutzerfreigeschaltet. Neu sind außerdem ein Vollbildmodusfürs iPad und Verbesserungen beider Sprachsuche. Der kostenlose Browser läuftauf allen Geräten mit iOS 5 oder höher. (acb)Lange hat es gedauert: Der populäre Open-Source-Mediaplayer VLC ist zurück im AppStore. Eine erste Version hatte Apple vor zweiJahren aus dem Store genommen aufgrundeiner Beschwerde, dass die App-Store-Richt -linien eigentlich nicht mit der GPL-Lizenz desPlayers vereinbar seien.Die hinter VLC stehende OrganisationVideolan hat die Anwendung nun unter demNamen „VLC für iOS“ komplett überarbeitetund die Lizenz auf das weniger strikte LGPLv2.1 umgestellt.VLC für iOS spielt weit mehr Videoformateund -container ab als der native Media-Playerauf iPhones, iPod touch und iPad, zumBeispiel AVI, MOV und MP4. Neu hinzugekommenist eine direkte Anbindung zuDropbox sowie die Unterstützung von Airplay.VLC erfordert iOS ab Version 5.1 und istkostenlos.(acb)Universaltalent auf iPhone und iPad:Der Media-Spieler VLC beherrscht fastalle gängigen Formate.∫ App-NotizenUpdate für WhatsApp auf dem iPhone: DerMessenger speichert Chatverläufe nun inder iCloud. Außerdem hat er sein Geschäftsmodellgeändert: Die App ist nun imersten Jahr kostenlos, danach kostet dieNutzung jährlich 89 Cent.Die Linux Foundation, Intel und Samsunghaben einen Wettbewerb für Tizen-Appsausgerufen: Mit den insgesamt 4 MillionenDollar Preisgeld wollen sie Entwickler animieren,Apps für das quelloffene Betriebssystemzu entwickeln. Die ersten Tizen-Smartphones könnten auf der IFA im Septembervorgestellt werden.Laut einem Blackberry-Manager will dasUnternehmen seinen Messenger-DienstBBM ab September auch für Android-Smartphones anbieten.c’t 2013, Heft 1733

aktuell | AppleÜberarbeitete SchriftverwaltungenMonotype und Extensis haben neue Versionenihrer Font-Ma nager FontExplorer X Pro 4und Suitcase Fusion 5 vorgestellt. Beide integrierennun einen Browser, der Webseitenin der gewünschten Schriftart simuliert. Mitder Anbindung an Google Fonts, einemVerzeichnis für kostenlose und lizenzfreieSchriften, gibt es direkten Zugriff auf über1000 Schriftschnitte, ohne diese manuellherunterladen und installieren zu müssen.Weiterhin bieten beide Hersteller passendeServer-Versionen und jeweils auch Versionenfür Windows an.Der vor<strong>mal</strong>s unter der Marke Linotype vertriebeneFontExplorer X Pro 4 unterstütztnun den Import und die Vorschau von Webfontsim WOFF- und EOT-Format. Das neueSlideshow-Fenster zeigt eine Diashow ausgewählterSchriften mit einem frei einzugebendenText an. Dank des wahlweise transparentenHintergrunds lässt sich die Wirkung aufFenster anderer Programme testen.Ähnlich iTunes reduziert die Mini View denFontExplorer zu einem sch<strong>mal</strong>en Fenster mitwenigen Bedienelementen. Selbst zusammengestellteVorlagen der Schriftmuster-Druckfunktionlassen sich jetzt exportieren und importieren.Im Vorschaubereich ist direkt ersichtlich,welche OpenType-Funktionen, zumBeispiel Ligaturen, eine Schrift unterstützt.Die automatische Schriftaktivierung überPlug-ins funktioniert bislang nur bis AdobeCS6 und QuarkXPress 9, Unterstützung fürMit dem integriertenBrowser in FontExplorer XPro 4 und Suitcase Fusion 5testet man, wie ver -schiedene Fonts auf einerWebseite wirken.die Adobe Creative Cloud willder Hersteller mit einem Updatenachreichen.FontExplorer arbeitet direktmit der Software MonotypeSkyFonts zusammen.Diese synchronisiert gemie -tete Schriften auf bis zu fünfComputern und deinstalliert diese automatischnach Ablauf der Mietfrist. Eine 5-Minuten-Fristist für viele Schriften kostenlos.Die Vollversion kostet rund 75 Euro, das Upgrade33 Euro. Für Abonnenten der Pro- undMaster-Tarife des Schriftkatalogs fonts.comist die Software kostenlos.Suitcase Fusion 5 unterstützt bereits dieautomatische Schriftaktivierung in den Creative-Cloud-ProgrammenInDesign, InCopy,Photoshop und Illustrator. Zudem erweitertes die Grafikprogramme um das ExtensisFont Panel, welches Zugriff auf alle verfüg -baren Schriften verschafft, ohne diese gesondertaktivieren zu müssen.Extensis bietet mit WebINK einen Katalogvon zirka 6500 Webfonts an. Dieser ist nundirekt in Suitcase Fusion integriert, so dassman über das Font Panel alle verfügbarenSchriften direkt im Dokument ausprobierenkann, zum Beispiel in Photoshop.Mit der neuen QuickComp-Ansicht lässtsich die Schriftwirkung anhand verschie -dener Layouts testen. Jeder Überschrift undSpalte kann eine eigene Schriftart zugewiesenwerden. In der zweispaltigen Ansichtlassen sich so zwei Schriften direkt vergleichen.Wie FontExplorer darf Suitcase Fusion 5nun auf einem weiteren Computer installiertwerden. Die Vollversion kostet rund 106Euro, das Upgrade knapp 53 Euro. (wre)www.ct.de/1317034Lightning-Adapter für die HosentascheGleich zwei Hersteller haben kompakte USBauf-Lightning-Adaptervorgestellt. Im Formateiner Kreditkarte präsentiert sich dieChargeCard. Sie hat die doppelte Dicke einerüblichen Kreditkarte und ein innenliegendesflexibles USB-Kabel. Die ChargeCard ist allerdingsnicht „Made for iPhone/iPad/iPod“zertifiziert. Sie ist ab Ende Juli ver fügbar undkostet 25 US-Dollar. Das Kii von Blueloungeist ein Schlüsselanhänger, dessen Kap peden Adapter festhält und schützt. Durch diestarre Bauform eignet er sich nur für USB-Anschlüsse, bei denen das zu ladende Gerätdirekt auf der Tischoberfläche liegen kann.Der Adapter ist von Apple zertifiziert undkostet 40 Euro.(wre)www.ct.de/1317034Dank der Lightning-AdapterChargeCard und Kii sollenvergessene Lade kabel derVergangenheit angehören.∫ Apple-NotizenApple reagierte auf Hinweise zu Menschenrechtsverletzungenbei der Zinngewinnungund sandte ein Untersuchungsteamauf die Bangka-Inseln in Indonesien. Presseberichtenzufolge gab es beim Einsturz einerillegalen Mine mehrere Tote. Zinn befindetsich in zahlreichen Produkten des Herstellers.Das MacBook Air (Mid 2013) Software Update1.0 beseitigt beim aktuellen MacBookAir Bildschirmflackern in Photoshop, Lautstärkeschwankungenund WLAN-Verbindungsprobleme.RSS-Reader, Späterlesen- und Bookmark-Client ReadKit für OS X unterstützt mit Version2.2 nun auch die Google-Reader-AlternativeFeedly. Weitere Dienste sind Insta -paper, Pocket, Readability, Pinboard, Delicious,Fever, NewsBlur, Feed Wrangler undFeedbin.Microsoft behebt mit dem Update 14.3.6 fürMac Office 2011 einen Fehler in Word, derdas Speichern auf SMB-Freigaben verhinderte.Outlook reagiert nun korrekt, wenn derServer zu große Nachrichten ablehnt undfriert nicht mehr ein, wenn ein andererClient viele Mails auf dem Server löscht.Mit Locationary und HotStop kauft Applezwei Spezialisten für Orts- und Branchen -daten sowie Nahverkehrs-Informationen.Bei de Dienstleister setzen auf die Mithilfe derNutzer, um bessere und aktuellere Daten liefernzu können. Apple machte keine Angaben,wie die Zukäufe konkret zur Verbesserungihrer Kartendienste beitragen sollen.www.ct.de/131703434 c’t 2013, Heft 17

aktuell | Server & StorageVerteilter Speicher für Cloud und Big DataBelWü mit 100 GBit/sCleversafe bietet unter dem Namen DSneteine flexible Kombination von Hard- undSoftware für Storage. DSnet arbeitet mit ObjectStorage File System, das laut Herstellergegenüber dem verbreiteten Hadoop DistributedFile System (HDFS) höhere Ausfall -sicherheit bei weniger Verschnitt für Redundanzbieten soll. Auch die Anfälligkeit desbei HDFS wichtigen NameNode besitztDSnet nicht.Neben dem DSnet-Manager umfasst dasAngebot die beiden Hardware-Module Accesserund Slicestor. Letzterer nimmt dieFestplatten auf, es gibt Versionen für 12 Plattenals 2-HE-Einschub (Slicestor 2210, maxi<strong>mal</strong>36 TByte) oder für 48 Laufwerke (1440:4 HE/144 TByte). Ein oder mehrere Dsnet Accesserpro Rack verbinden das Speichersystemmit dem Netzwerk, entweder per Gigabit-Ethernet(Accesser 2100) oder per 10GbE(Accesser 3100). Schließlich gibt es auch dieManager-Knoten in zwei Ausführungen,nämlich für maxi<strong>mal</strong> 10 Petabytes oder fürbis zu 100.(ciw)Mitte Juli hat das LandeshochschulnetzBelWü in Baden-Württemberg den erstenproduktiven Betrieb mit 100 GBit/s aufgenommen.Mit dieser Performance verbindetes zunächst das KIT in Karlsruhe mit der UniversitätHeidelberg. Die anderen Universi -täten und Hochschulen in Baden-Württembergsollen im Laufe der nächsten Jahre auf100 GBit/s aufgerüstet werden. Wie BelWü-Leiter Professor Stefan Wesner berichtete,will man – auch passend zum aktuellen Anlass– die Datensicherheit von solchen High-Speed-Netzen erproben, sowie SoftwareDefined Networking (SDN) und Network asa Service (NaaS). Vor allem hat Wesner auchschon die nächste Stufe mit 1TByte/s insAuge gefasst.Experimentell sind dem das Leibniz -rechenzentrum in Garching bei Münchenund die Universität Dresden schon nähergekommen, und zwar über Landesgrenzenhinweg. Mit Unterstützung der Telekomhaben sie eine stabile Verbindung von 400GBit/s hergestellt, die sie während der internationalenSupercomputer-Konferenz demonstrierten.(as)Erste PCIe-SSDs nach den NVMe-SpezifikationenMehrere Jahre hat die NVM (Non-VolatileMemory) Express Work Group daran gearbeitet,ein schnelles PCIe-Interface für SSDs zuspezifizieren. Insgesamt 80 Firmen sinddaran beteiligt, darunter Cisco, Dell, EMC,IDT, Intel, LSI, Marvell, Micron, NetApp, Oracle,Samsung, SanDisk and STEC.Im März 2011 war bereits die SpezifikationNVMe 1.0 fertig, im Herbst 2012 folgte Fassung1.1 – nun kommen die ersten Produkte,die direkt an PCIe über mehrere Lanes ankoppeln.Die Spezifikation V1.1 basiert nochLange hat es gedauert, nun bringtSamsung die ersten PCIe-SSD XS1715nach den NVMe-Spezifikationen.auf PCIe 2.1, erlaubt aber auch modernereFassungen. Treiber für Windows und Linuxsind fertig, für VMware, Solaris und UEFI nochin Arbeit.Allen voran hat Samsung neben denneuen EVO-SSDs (S. 26) und PCIe-SSDs fürNotebooks nun auch die NVMe SSD XS1715für Enterprise Storage vorgestellt, die in derzweiten Jahreshälfte auf den Markt kommensollen – Preise sind noch unbekannt.Die 2.5-Zoll-SSDs soll laut Samsung mitPCIe 3.0x4 arbeiten. Es gibt sie in den dreiGrößen 400, 800 und 1600 GByte. Sie erreicheneine sequenzielle Lesegeschwindigkeitvon 3 GByte/s. Gegenüber anderen Produktenmit ähnlichen Spezifikationen soll siedamit laut Samsung um Faktor 14 schnellerschnell sein, beziehungsweise sechs<strong>mal</strong> soschnell wie Samsungs bisherige High-EndEnterprise Storage SSD.Für Random-Read gibt Samsung bis zu740ˇ000 IOPS an – etwa zehn<strong>mal</strong> so viel wiedie derzeit verfügbaren High-End-Storage-SSDs. Das Ei ist also (nahezu) da, jetzt fehlennoch die Hühner, sprich die Server mitNVMe-Schnittstelle – sinnvollerweise ebenfallsPCIe-3.0-tauglich. Dell hat schon verkündet,dass die aktuellen Server der 12. Generationmit Modulen mit den SFF-8639-Steckernfür NVMe bestückt werden könnenund EMC hat einen mit NVMe arbeitendenPrototypen namens „Thunder Storage“ gezeigt.Hewlett-Packard hingegen ist bei derNVMe Work Group nicht dabei, sondern setztmehr auf SCSI Express.(as)c’t 2013, Heft 1735

aktuell | NetzeAnonymes Surfen via PrivacyDongleDer Verein Digitalcourage (vor<strong>mal</strong>sFoeBud) hat eine neue Versionseines PrivacyDongles angekündigt:Auf dem USB-Stick istdas Tor-Browser-Bundle eingerichtet,das unter Mac OS X undWindows ohne Installation direktvom Stick läuft. Die Softwareschleust alle Browser-Verbindungendurch das AnonymisierungsnetzTor und eignet sichzum Beispiel zum anonymenSurfen in Internet-Cafés. DesWeiteren gehört ein angepassterFirefox-Browser samt dem Addon„Torbutton“ sowie der Tor-Oberfläche Vidalia dazu. Der PrivacyDonglekostet 25 Euro. (rek)Draytek-Router jetzt mit OpenVPNDraytek rüstet über ein kosten -loses Firmware-Update seineRouter Vigor2850, Vigor2830und Vigor3200 mit der quelloffenenVPN-Software OpenVPNnach. Die Geräte bauen nun zusätzlichzu den bisherigen VerfahrenIPsec, L2TP oder PPTP biszu zehn Tunnel mittels OpenVPNMobilgeräte aus der Ferne steuernauf. Der OpenVPN-Server desRouters akzeptiert zur AuthentifizierungPre-shared Keys sowieZertifikate und verschlüsselt denVPN-Tunnel mit 128 oder 256 Bitper AES. Für Windows-Clientshat Draytek zudem den lizenzfreienSmart VPN Client im Programm.(rek)Mit dem Privacy -Dongle vom Digital -courage e.V surftman anonym – zumBeispiel im Internet-Café.IPv6: Microsoft probt Teredo-AbschaltungWie geplant hat Microsoft zwischendem 9. und 15. Juli 2013den in Windows voreingestelltenServer teredo.ipv6.microsoft.comaus dem Domain Name Systemgenommen. Damit war die eherfür Notfälle und als unzuverlässiggeltende IPv6-Tunneltechnik Teredoin Windows ohne Modifikationunbenutzbar. Laut Microsoft-MitarbeiterChristopher Palmerwollte das Unternehmendamit testen, wie viele Windows-Nutzer tatsächlich auf Teredobeim IPv6-Internetzugang setzen.Microsoft erwäge, den Teredo-Dienstwegen der geringenBedeutung auf lange Sicht abzuschalten.Allerdings spiele dieTechnik in Umgebungen wie DirectAccessweiterhin eine Rolle,versicherte Palmer. (rek)Mit der PC-Software Team -viewer 8 lassen sich nun auchSmartphones und Tablets ausder Ferne verwalten und steuern.Dafür benötigen sie dieTeamviewer-QuickSupport-App,die auf allen Plattformen Screenshotsaufnimmt, Geräteeinstellungenanpasst sowie Dateienund Textnachrichten überträgt.Die weiteren Funktionen hängenvom Betriebssystem und Gerätetypab: Auf Android kannman auch noch Apps deinstallierenund Prozesse stoppen. Fernsteuernund das Auf-den-Bildschirm-guckenkann man lautHersteller derzeit nur bei Gerätenvon Samsung, Sony, Medion undAlcatel One Touch/TCL. Die iOS-Version überträgt lediglich Konfigurationsprofileauf das Mobilgerät,sodass sich E-Mail, Kalenderund Kontakte (inklusive Exchange)einrichten, VPNs erstellenund Restriktionen für die Nutzungdes Geräts vorgeben lassen.Das und vieles mehr erledigtauch der Mac-OS-X-Server, dermit 15 Euro deutlich günstiger ist.Für den Zugriff per Team -viewer benötigt man eine kostenpflichtigeLizenz, deren Preisvon der aktuellen Teamviewer-Lizenz abhängt. Die Preise beginnenbei 350 Euro, währendder derzeit laufenden Einführungzahlt man wenigstens300ˇEuro. Auf den mobilen Gerätenmuss mindestens Android2.3 oder iOS 5.0 laufen. Die kostenloseApp findet sich in ApplesApp Store sowie bei Google Play.(rek)Reiko KapsVectoring-Kompromiss lässt Fragen offenDSL-Anbieter haben den neuen Entscheidungsentwurf der Bundesnetzagentur zum VDSL-Vectoring begrüßt, der den Telekom-Zugriff einschränkt. Investitionen andererUnternehmen werte er aber ab. Mittels Vectoring will die Telekom bis zu 100 MBit/s aufVDSL-Anschlüssen übertragen, benötigt dafür jedoch die volle Kontrolle über dasLeitungsbündel im Kabelverzweiger.VDSL-Vectoring nutzt alle Kupfer -adern eines Kabelbündels vomKabelverzweiger (KVz) mit Outdoor-DSLAMzum Kundenanschlussgemeinsam und reduziertdamit Störungen. DankVectoring kann die Telekomihren Kunden Internet-Geschwindigkeitenanbieten, die bishernur über TV-Kabel und Glasfasermöglich sind. Zudem kostetVDSL-Vectoring <strong>anders</strong> als derGlasfaserausbau nur wenig, dennErdarbeiten braucht man nicht.Im ersten Vectoring-Entwurfbilligte die Bundesnetzagentur(BNetzA) der Telekom das Rechtzu, alle Konkurrenten von derNutzung ihrer Leitungen undVerteiler auszuschließen. Lautder aktuellen Vorlage darf sieeinem Wettbewerber den Zugangzur „letzten Meile“ (Teilnehmeranschlussleitung,TAL)an einem Kabelverzweiger nichtverweigern oder kündigen,wenn der Wettbewerber einestaatliche Förderung ganz oderteilweise zurückzahlen müsste,die er für den Breitbandausbauan diesem KVz erhalten hat. FürNetCologne, HTP und EWE Telbesteht damit zwar wieder Investitions-und Planungssicherheitbeim VDSL/Glasfaser-Ausbau.EWE Tel beklagt jedoch,dass die Telekom unter diesenVoraussetzungen weiterhin Mitbewerbernden Zugang zueinem KVz verwehren kann.„Damit werden die angekündigtenInvestitionen der Telekomgegenüber den getätigten Investitionenanderer Unternehmenprivilegiert“, erklärt EWE-Tel-GeschäftsführerNorbert Westfal.Zur Kontrolle soll die Telekomden VDSL-Vectoring-Ausbau ineinem Register (Vectoring-Liste)dokumentieren. Dabei sollen Informations-und Eingriffsrechteder BNetzA den möglichen Missbrauchverhindern – etwa durchden Nichtausbau vorher reservierterKVz.Für Netcologne liegt das Augenmerkauf der Beobachtungder von der Telekom verwaltetenVectoring-Liste, denn diese stelledie Chancengleichheit bei derAusbauplanung für alle Wettbewerbersicher, erklärte Dr. HansKonle gegenüber c’t. Nach Meinungdes hannoverschen AnbietersHTP verlieren besonders kleineund mittelgroße Städte, diebereits teilweise durch Kabel-Anbieterwie Kabel Deutschlandversorgt werden. In diesen Gemeindenlohnen sich für andereAnbieter Investitionen in VDSLoder gar Glasfaser-Netze nicht.Das zeigt etwa der gescheiterteGlasfaser-Ausbau in Münster.Dort brach die Telekom ihrenAusbau ab, nachdem sie nur wenigeKunden gewinnen konnte.Der neuerliche BNetzA-Entwurfändert nichts an dieser konkurrenzhemmendenSituation: Erstärkt die Telekom nicht nur gegenüberden Kabel-Internet-Betreibern,sondern auch gleichgegen kleine DSL-Anbieter. Derauf lange Sicht notwendige Ausbaueiner vollständigen Glasfaserversorgungbis ins Wohnzimmergerät damit sogar eher insStocken.(uma/rek)www.ct.de/131703636 c’t 2013, Heft 17

aktuell | 30 Jahre c’t, Audio/Video30 Jahre c’t: Wettbewerbe & Ausgabenzum DurchstöbernDer c’t-Programmierwettbewerb „Browser-Zauber“ geht in die Schlussphase: Die c’t-Redaktion hat zwölf der eingereichten Beiträgefürs Finale ausgewählt und auf derWettbewerbsseite unterwww.ct.de/mitmachenzur Online-Abstimmung durch die Leser gestellt.Nun sind Sie gefragt, bis zum 9. Augustzu bestimmen, wer die schönste Grafikdemofür Webbrowser programmiert hat.Die auf der Bewertungsseite verlinktenDemos laufen auf jeden Fall unter GoogleChrome in voller Pracht; wer dennicht extra installieren will, kannsich die zugehörigen Vorschau -videos anschauen. Bewertenlohnt sich auf jeden Fall, dennalle Teilnehmer am Voting habendie Chance, eine Einladung zuunserer 30-Jahre-Party am 1. Novemberin Hannover zu gewinnenund – wenn sie mögen – vorherdie Redakteure in ihrer natürlichen Umgebungzu erleben. Anfahrt und Übernachtungmüssten Sie allerdings selbst bezahlen.Außerdem können Sie noch bis zum4. September eine 3D-Collage mit eingebautemc’t-Logo für unseren Wettbewerb„30 Jahre – 3 Dimensionen“ schicken, umwie bei den anderen Aktionen Tablets, dasc’t-Gesamtarchiv und Jahresabos zu ergattern.Alle Details zu den laufenden und bereitsabgeschlossenen Wettbewerben findenSie auf der oben genannten Wettbewerbsseite.c’t im QuerschnittAngefangen bei der Erstausgabeund den Heften, die c’t-Geschichtegeschrieben haben, bis hin zuAusgaben aus der jüngsten Vergangenheitstellen wir insgesamt30 Hefte zum Stöbern als kostenfreiePDF-Downloads bereit:www.ct.de/30hefteVielleicht erinnern Sie sich beim Blättern jaan Ihre erste c’t oder eine Geschichte, die Siemit c’t verbindet? Dann schreiben Sie uns einpaar Zeilen dazu und mailen diese an denKollegen Jo Bager, der Anekdoten für das c’t-Blog sammelt (www.ct.de/blog). Auch dasdort gemachte Angebot von Achim Barczokgilt weiterhin: Der Einsender der bestenAnekdote erhält eine Originalausgabe derersten c’t als Sammlerstück auf echtem Papier.(vza)WasserspielerPassend zur Sommerzeit erweitert das niederländischeUnternehmen Difrnce (www.difrnce.nl) sein Portfolio um zwei wasserdichteMP3-Spieler. Das Einstiegsmodell, der60 Euro teure MPW 710, ist mit 4 GByte Flash-Speicher ausgestattet und misst 31 mm x87 mm x 16 mm. Er wird via USB 2.0 mitMusik im MP3- oder WMA-Format befüllt.Der Akku mit 180 mAh soll für etwa 15 StundenMusikwiedergabe genügen.Für 10 Euro mehr bekommt man denMPW 810. Er ist etwas größer (65 mm x46 mm x 25 mm), dafür aber mit einemOLED Display mit 128 x 64 Bildpunkten undeinem integrierten Pedometer ausgestattet.Die Laufzeit gibt Difrnce ebenfalls mit15 Stunden an. Beiden Musikspielern liegenwasserfeste Ohrhörer bei. MPW 710 und 810sollen bis zu einer Tauchtiefe von drei Meternwasserdicht sein. Die Player sind ab sofortim Fachhandel verfügbar. (sha)Mobiler Multimedia-ServerDie MAS Elektronik AG erweitert ihr Produktsortimentum ein Akku-gespeistesWLAN-Festplattengehäuse für eine 2,5"-SATA-HDD mit einer Speicherkapazität vonbis zu 2 TByte. Das Xoro HWD 300 lässt sicham heimischen PC per USB 3.0 mit Medieninhaltenbefüllen. Unterwegs gibt es sich alsWLAN-Access-Point (802.11 g/b/n) und erlaubtden drahtlosen Zugriff durch bis zufünf mobile Endgeräte. Eine Ladung des integriertenAkkus mit 3000 mAh soll – je nacheingebauter Festplatte – eine Laufzeit vonbis zu 5 Stunden ermöglichen. Der Zugriff erfolgtWPA2-verschlüsselt.Die Funkverbindung lässt sich auch daheimnutzen- In diesem Fall verbindet sichdas HWD 300 mit dem Router und erlaubtper WLAN verbundenen Geräten den parallelenZugriff auf den Multimedia-Server undaufs Internet. Das Xoro HWD 300 ist ab sofortfür 50 Euro erhältlich.(sha)VLC Player unter iOS erhältlichNachdem eine erste iOS-Portierung des beliebtenMediaplayers VLC Anfang 2011wegen Lizenzstreitigkeiten aus dem AppStore genommen worden war, hat die Videolan-Organisationselbst nun eine offizielleAnwendung veröffentlicht. Bei der Gratis-App handelt es sich um Version 2.0.1 der2011 von Applidium hergestellten Anwendung.Sie hört auf den Namen „VLC for iOS“und ist als Universalversion für iPhone, iPodtouch und iPad mit iOS ab Version 5.1, alsoauch für die erste iPad-Generation geeignet.VLC für iOS soll „die meisten“ Videoformateohne Konvertierung abspielen.Zu den enthaltenen Funktionen gehört eineDropbox-Unterstützung, um Videos mit Macund PC abzugleichen, sowie Support für AirPlayund Bluetooth-Wiedergabe via A2DP. EinWLAN-Upload ist ebenfalls eingebaut. WeitereDetails und Links zum Quellcode finden sichauf dem Entwicklerportal videolan.org. (bsc)Bis drei Meter Tiefe soll derMPW 810 dichthalten.Das WLAN-FestplattengehäuseHWD 300 lässt sich als portablerMedien-Server nutzen.∫ Audio/Video-NotizenDas zusätzliche HD-Angebot von Skylässt sich nicht mit preisreduziertem HD-Abo empfangen. Wer Sender wie SkySport HD 4, 5 und 6 empfangen will, musszuvor auf ein reguläres HD-Abo updaten.Parrots Android-Autoradio AsteroidSmart spielt nun nach dem Anschaltender Zündung gleich Musik. Das entsprechendeUpdate auf Version 2.1.1 steht imService-Bereich auf parrot.com bereit.38 c’t 2013, Heft 17