Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Na dann,gute NachtHöchste Zeit, dass Junior ins Bett kommt.Freiwillig schlafen geht er natürlich nicht."Papa, erzähl mir noch mal, wie Edward Snowdendie Welt gerettet hat.""Och nicht schon wieder. Das habe ich dir schonmindestens zehn Mal erzählt • . • ""Ja, aber die Geschichte ist doch so schön!"Also gut. "Es war einmal ein Mann, der hießEdward Snowden. Der hatte gemerkt, dass dieGeheimdienste der ganzen Welt ganz viele Datenspeicherten, um Terroristen zu überwachen. Dassind so bärtige Leute mit Turban."Der Junge nickt ernst. Terroristen kennt er, dassind im Kinderprogramm immer die Bösen."Snowden fand heraus, dass viel mehr Datengespeichert wurden, als man gegen Terroristenbrauchte. Als die Leute das erfuhren, fordertensie, dass das geändert wird.""Was wollten sie denn ändern?""Genau das war das Problem. Natürlich konnteman die Überwachung nicht einfach abschalten.Sonst hätte man ja keinen Schutz mehr vorden Terroristen gehabt. Also kam die Regierungauf eine andere Idee."Betreibern sozialer Netzwerke zusammen. Zusammengründeten sie unsere Volksdatenbank.""Und dann wurde alles gut!""Genau. Die Volksdatenbank fasst alles zusammen,was die Geheimdienste und die Privatfirmenwissen. Seitdem kann uns die Regierung vielbesser vor Terroristen schützen. Und die Privatfirmenkönnen viel besser auf die Wünsche ihrerKunden eingehen.""Und deshalb weiß mein Fernseher jetzt immer,was ich gucken will?""Und die Kinder-Webseiten werben nur noch fürSpielzeug,das du wirklich haben willst.""Und alles wegen Edward Snowden!""Alles dank Edward Snowden. Und jetzt schlafein."Brav legt der Junge den Kopf auf das Kissenund lässt sich zudecken. Papa gibt ihm einenGutenachtkuss und schaltet das Licht aus. Dieschöne Geschichte hat nicht nur dem Jungengefallen. Draußen erklingt das beruhigendeSummen einer weiterfliegenden Drohne."Kommt jetzt der schöne Teil?""Die Regierung setzte sich mit den Musikfirmen,den Filmemachern,den Netzanbietern und denGerald Himmelein

TOUCH ME!Arbeiten Sie vollkommen flexibel mitTouch, Maus oder Tastatur.Apps vom Wmdows Store;differoeren Je Gebiet.TERRA ALL-IN-ONE-PC 2411mit Intel® Core"' i3 Prozessor.• Intel Core1M i3-3240 Prozessor(3M Cache. 3.40 GHzl• Windows 8 Pro 64-Bit• 61 cm (24.. 1 Display 16:9-Format,Touch 10 Point, Full HO Auflösung• Intel HO 2500 Graphics• Webcam + Mikrofon integriert• WLAN + Bluetooth• LAN 10/100/1000• 4 GB DDR3 RAM• 180GB SATA-3 SSD, 2.5""• Slim DVD±RW Brenner SATA• 24 Monate Bring-ln GarantieArtikel-Nr.: 10093671.089,- €brullo onkl. gesetzt MwSt.\lbTOUCH... 10POINTI/1 RESOLUTIONFull HO/•• LIGHTLEOftCAMI 1.3 MPDiese und weitere TERRA Produkte erhalten Sie direkt bei Ihrem kompetenten Fachhandels-Partner Vor-Ort: TERRA PC-Fabrok. 01097Dresden, Tel 0351/8002800 • Krlesten GmbH. 01445 Radebeul. Tel. 0351/8328626 • lndat GmbH. 10707 Berlon. Tel 030/8933393 • IBN Gesellschaft fur Systemtechnik mbH. 14478Potsdam. Tel 0331/888400 • Camputer-Servoce-Buchhalt GmbH. 21244 Buchholz o d.N . Tel 04181/137373 • HCR Hamburg, 22525 Hamburg. Tel. 040/41116930 • mocra camputersystemhaus Koel GmbH. 24118 Koel. Tel. 0431/661730 • Calografoka, 26133 Oldenburg. Tel 0441/9250095 • Doseher IT·Service, 26215 Woefelstede. Tel. 04402/974090 • T&S CamputechGmbH, 30175 Hannover, Tel. 0511/884817 • B l.T. Datentechnik GmbH, 31675 BiJckeburg, Tel 05722/95040 • Systemhaus Przykapanski, 31848 Bad Münder, Tel. 05042/933160 • KPSSystemhaus GmbH 32120 Hiddenhausen. Tel 05221/68370 • MBörso-Computer GmbH 33100 Paderborn. Tel 05251/28818-0 • Mocrotec GmbH, 33649 Boelefeld 0521/9455274 • anybotltk·servtces. 38229 Saltgoller, Tel. 05341/85166·0 • BESSIN Bura- und Datensysteme GmbH. 38304 Wolfenbüttel, Tel. 05331 92450 • RODIAC EOV·Systemhaus. GmbH 42551 Velbert.Tel. 020511989000 • ServeNet Campulervertroeb. 42279 Wuppertal, Tel 0202/266166 • Rase Compute r GmbH. 46395 Bochall. Tel 02871/244400 • K ortenbrede Oatentcchnok GmbH.48161 Münster, Tel 02533/930802 • Sprung System haus, 48712 Gescher, Tel 02542/93160 • Großbecker & Nord! Burotcchnlk-Handets-GmbH, 50859 Kdtn, Tel 02234/40890 • Franken& Vogel GmbH. 55124 Mao nz. Tel 06131/14406-34 • SURE DataSystems, 57627 Hachcnburg. Tel 02662/95830 • Computer Sommer GmbH. 59557 Loppstadt, Tel 02941/28700 • J.S.EOV-Systemberatung GmbH, 63843 Noedernberg. 06028/97450 • LANTech lnformatoonstechn GmbH, 63911 Klongenberg, Tel. 09372/94510 • Jeltnek IT·Systemhaus, 64331 Weoterstadt,Tei.06151/9383-0 • Pauly BOromaschonen Vertroebs GmbH, 65555 Lomburg, Tel 06431/500466 • hecom TK + IT Losungen, 67071 Ludwogshalcn, Tel 0621/6719070 • LohmannElektronik. 67346 Speyer. Tel 06232/28746 • Kneger Gmbh & Co KG. 68163 Mannheom. Tel 0621/833160 • G•S Computer GmbH 68519 Voernheom, Tel 06204/607921 • Kai Müller

WORTMANN AG empfiehlt Windows 8 Pro.Volker KapsProduktmanager PC+EXTREM KLEIN?.QA \/Ef;A-l*c..lp\c..h.spc.. c..vvk; c,.v-.Z..Vbi1TERRA MOBILE ULTRABOOK 1450 IImit Intel® Core i3 Prozessor.Ultrabook. Eine Idee von Intel.• Intel$ Core i3-3217U Prozessor[3M Cache, 1.80 GHzl• Windows 8 Pro 64-Bil• 35,5 cm [14'') HO [1366x768lNon Glare LED Display• Intel* HO 4000 Grafik integriert• 4GB OOR3 RAM• 120GB S-ATA SSO• 333 x 229.5 x 19 mm, 1.6 kg• 24 Monate Pick-Up-Return ServiceArtikel-Nr.: 1220230699,- €brullo tnkl. gesetzt MwStTERRA PC-MINI 5000 Silentmit Intel® Core i3 Prozessor.oIntel., Core i3-3240 Prozessor[3M Cache, 3.40 GHzlo Windows 7 Professional64-Bito 4GB OOR3 RAMo 120GB SATA SSO, 2.5"oIntel HO 2500 Graphicso WLAN. 2x LAN 10/100/1000o SO Cardreaderoonur 1,33 Liter GehäusevolumenMaße: 165 x 43 x 190 mm24 Monate Bring-in GarantieArtikel-Nr: 1009356659, €brutto inkl. gesetzl. MwSt.VGmbH. 72574 Bad Urach·Hengen. Tel 07125/946880 • Danner lt·Systemhaus GmbH. 72760 Reultngen. Tel 07121/56780 • MP·Datentechnlk GmbH. 73730 Esslmgen. 0711/3609163 •Restn GmbH & Co KG. 79589 Btnzen. Tel. 07261/6660 • Olloce Komplell. 79666 Wehr Tel 07762/ 708860 • Dr Levante GmbH & Co KG. 79639 Grenzach Wyhlen. Tel. 0762'1916710 • DerComputer·M•chel e K .. 88167 Rothenbach. Tel 08384/82370 • Glöckler & Lauer System haus. 89231 Neu·Uim. Tel. 0731/974010 • Schwarz Computer Systeme GmbH. 92318 Neumarkt.Tel 09181/48550 • K&L electromcs GmbH. 95,66 Weidenberg. 09278/98610·0 •'Änderungen und IrrtUrner vorbehalten. Solange der Vorrat reteht. 21 OEM Verston m11CO oder DVD. zum Teil als Recovery oder 8105 Lock. OEM Vers•on, nur in Verbindung mlleinem TERRA Computersystem erhallltch 31 Kostenlose TestverSion lür 60 Tage 'I OhneMedium aur Festplalle, belnhallet 180 Tage Paltern UpdateIntel. das Intel Logo. lnlellns•de, Intel Core. Ullrabook. und Core Inside s•nd Marken derIntel Corpora11on in den USA und anderen Ländernwww.wortmann.deWORTMANN AGIT. MADE IN GERMANY.

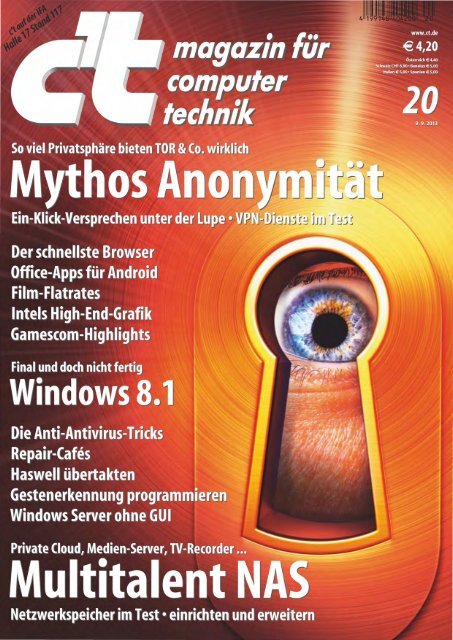

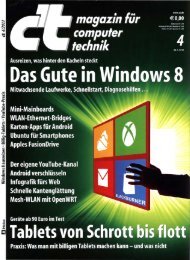

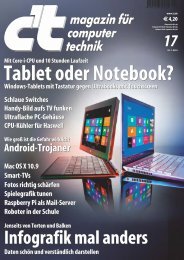

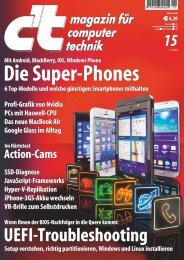

aktuellWindows 8.1: Final und doch nicht fe rtig 16Microsoft: Ballmer ka uft Nokia und geht in Rente 20Prozessorgeflüster: lntels Atom C2000 22Hot Chips: Xbox One, Monster-CPUs, Flash-Zukunft 24Server: Xeon-E3-Mainboards, Marktfü hrer 26Embedded: Handy-Chips, Mini-Board, Hasweii-CPUs 28OLED-TVs: Multiview zeigt zwei Ka näle gleichzeitig 30Hardware: Gaming-PCs, Thunderbolt 2, hUMA nur fü r PS4 32Grafikeffekte: Ambient-Occlusion-Technik HBAO+ 34Peripherie: LED-Beamer, hochauflösender 27"-Monitor 35Mobiles: Smartphones, Ta blets, E-Book-Reader 36Spiele-Entwicklung: Kritik an Ausbildungssituation 40Windows 8: Falsche Benchmarkergebnisse 41AudioNideo: Video deluxe 2014, Nintendo 2DS 42Sportelektronik mit Bluetooth 4.0 LE, Smartwatch 44Unternehmens-Anwendungen: Data Mining, Groupwa re 46Datenschutz: Herausforderung Big Data 48Sicherheit: Neue Virenjäger, Ggp4win, Hashcat-Pius 50Netze: WLAN-Bridge mit Audio, Viei-Port-Router 51Linux: Neue Arch-Linux-Derivate, Kerne I 3.11, exFAT 52Anwendungen: Bildbearbeitung, E-Book-Tool53Internet: Wahi-0-Mat, Leak-Piattform, Facebock54Mythos AnonymitätTechnische Anwendungen: Geodaten-RechnerApple: Zwei Ja hre Tim Cook, AirPrint·DruckerMagazin5556Was Sie im Internet tun, geht niemanden etwas an. Dennoch schn üffelnIhnen dort Geheimdienste, Firmen und Behörden hinterher ... Anonym surfenper Knopfd ruck" oder .,Internet-Ta rnkappe fü r 65 Euro" sind da verlockendeVersprechen. Doch ka nn sie jemand halten?Vorsicht, Kunde: Gebühren fü r gekündigtes KontoDemoszene: Highlig hts von der Evoke 20137276Repair-Cafes: Techniker reparieren fü rs Gemeinwohl 78Netzneutralität: Pressefreiheit fü r Netzbetreiber? 82Wie viel Anonymität ist möglich?Gefahren der Tor-NutzungVPN-Dienste im Test96102104Gamescom: Xbox One, PS4 und frische Spielideen88Repair-Cafes 78Office-Apps für Android 144Bücher: XML-Einstieg, Spieleforschung, Sicherheit202Gamescom-Highlights 88Haswell Übertakten 152Story: Tiefer Riss von Uwe Post210lntels High-End-Grafik 110Windows Server ohne GUI 180InternetFilm-Fiatrates 138Gestenerkennung programmieren 196Mythos Anonymität: Wie viel ist möglich?96Gefahren der Tor-NutzungVPN-Dienste im Test102104Windows8.1Film-Fiatrates: Video-on-Demand-DiensteWeb-Tipps: Manning, Zugradar, KündigungenSoftwareVideorestauration: VHS-Kassetten rettenNoten-OCR: SmartScore X2 Pro3D-Druckvorbereitung: netfa bb Private 5Notiz- und Tagebuch: Lifeogra ph fü r Linux13820062626363Die OEM-Herstellerhaben es schon bekommen,aber fe rtigist es noch nicht:Microsoft gibt selbstzu, an Windows 8.1noch zu basteln. EinBlick auf die ausgelieferteVersion zeigt,welche Baustellennoch offen sind.Linux-Distribution: ElementaryOSBrowser: Performance, Standards, Usability6713216

Der schnellsteBrowserOffice-Apps fü r Android-GeräteLinux-Distributionen fü r ServerSpiele: The Bureau- XCOM Declassified, Space Hulk144176204Sie sind Videoplayer, Spieleplattformund Laufzeitumgebungfü r Anwendungenaller Art: Webbrowserentwickeln sich so schnellweiter wie ka um eine andereSoftwa regattung. Chrome,Internet Explorer & Co. aufdem Prüfstand.Die Anti-Antivirus-Trickslndie- und Freeware-Tipps20SKiller is Dead, The Wonderfu l 101206Kinder: Sachbuch fü r tiptoi, Tierpflege-Simulation 208HardwareVDSL-Router: Asus DSL-N66U mit Dualband-WLAN 58WLAN-Router: Sitecom WLR-7100 59WLAN-Repeater: Asus RP-N53 fü r zwei Funkbänder 59Videobrille: Sony HMZ-T3 mit OLED-Technik60USB-2.0-Stick mit großem und Micro-USB-Stecker 60Um Antiviren-Softwa re und- fa st noch wichtiger- dem aufmerksamen Blickdes Virenforschers zu entgehen, haben sich Malware-Coder jede MengeAnti-Analyse-Techniken ausgedacht. Und zu manchen gibt es auch schonwieder Anti-Anti-Tricks.DJ-Contoller: Traktor Kontrol X1 MK2Tastatur & Maus: Microsoft Sculpt Comfort DesktopAndroid-Smartphone mit Riesen-Display616164Hybridgrafik: Höhere Bildraten bei Optimus-Notebooks 66Prozessor: Core i7-4960X fü r LGA201 1 -Boards 68Grafikeinheit: lntels Iris Pro 5200 mit Top-Leistung 110Multitalent NAS: Günstige Netzwerkspeicher 116Know-howInternet-Tuning: Queue-Management mit CoDe I 184Anti-Antivirus: Die Tricks der Trojaner 190Multitalent NASNetzwerkspeicher stellen Terabytes zur gemeinsamen Nutzung im Netzbereit. Moderne NAS-Geräte kön nen aber noch viel mehr: Sie steuernDrucker und Webcams, zeichnen TV-Sendungen auf oder hasten Webseiten.Mit Zusatzsoftware vergrößert sich der Funktionsumfang noch weiter.Gestensteuerung mit dem Leap Motion Controller 196PraxisMultitalent NAS: Einrichtungs-Ti pps122NAS-Geräte mit zusätzlicher Software aufwerten 128Overclocking: Hasweii-Prozessoren übertakten152Hotline: Ti pps und Tricks156FAQ: Google Play Store3D-Drucke glätten mit Hausmitteln1601623D-Drucker: Selbstbaugerät richtig einstellen 164Sandboxie: Verdächtige Programme isolieren 168•'i'· II I •IWindows: Besser fi nden mit dem Explorer-Suchfeld 172Schnitzeljagd per Smartphone mit Actionbound 174Windows Server ohne GUI: Ti pps zur Core-lnstallation 180Internet-Tuning mit der Firewaii-Appliance IPFire 188Ständige RubrikenEditorial3116LeserforumSchlagseiteSeminareStellenmarkt1015222223Günstige Netzwerkspeicher im TestEinrichtungs-Tipps116122InserentenverzeichnisImpressum228229NAS mit zusätzlicher Softwa re aufwerten128Vorschau230

Leserforum I Briefe, E-Mail, HotlineLESERFORUM30 Sekunden pro E-MailErzwungene Fortbildung, Editorial von KristinaBeer über Phishing, c't 19/13, S. 3Super, das Editorial. Ich habe einen Kollegen,der hält's jetzt schon so: "Wenn ich nicht in30 Sekunden erkenne, ob die E-Mail wirklichecht ist, oder wenn einer Daten von mirhaben will, dann lösch ich sie. Wenn's wirklichwichtig war, wird derjenige sich sichernochmal melden." E-Mail als Kommunikationsmittelist schon fast unbrauchbar geworden.Ja, ist mir klar, dass ich gerade eineE-Mail schreibe ...Zufall oder Absicht?Schlagseite, c't 19/13, S. 1 SRudolf MeierDie Sprechblase fehlt auf der Schlagseite, istaber unter der Rubrik Hotline im (ziemlich)kleinen Bild im Zusammenhang mit einer Photoshop-Fragevorhanden. Zufall oder Absicht?Reinhard ReißAbsicht. Wir haben diese Schlagseite mit verschiedenenTexten an der Redaktion ausprobiert.Das Gelächter bei der Version ohneKommentare und Nachfragen- zu Artikeln bitte an xx@ct.de ("xx" steht für dasKürzel am Ende des jeweiligen Artikeltextes).- zu c't allgemein oder anderen Themen bitte anredaktion@ct.de.Technische Fragen an die Redaktion bitte nurunter www.ct.de/hotline oder perTelefon währendunserer täglichen Lesersprechstunde.Anschrift, Fax- und Telefonnummern, weitereMai I-Adressen im Impressum.Die Redaktion behält sich vor, Zuschriften und Gesprächsnotizengekürzt zu veröffentlichen.Antworten der Redaktion sind kursiv gesetzt.Sprechblase hat uns überzeugt, die Seite so zudrucken. Da sich viele Leser darüber wunderten,haben wir auf Facebook und Google+nach Textvorschlägen gefragt. Unser Favorit:G+-Nutzer Christoph S.: Lass sofort das Huhn los!SpaßfaktorvernachlässigtLichtfalle, Praxiserfahrungen mit einer MiniSolaranlage, c't 19/13, S. 86Soll dieser Artikel der Abschreckung dienen?Sicherlich sind Amortisationszeit und Renditewichtige Faktoren zur Entscheidung prooder contra Photovoltaikanlage. Doch ist beisolchen Mini-Anlagen wohl eher der Spaßfaktortreibende Kraft. Und wenn nicht bloßein Panel, sondern zwei mit je 2SO Wp aneinem Kompaktwechselrichter angeschlossenwerden, sieht die Bilanz schon wesentlichbesser aus.Mit der Mini-Anlage auf der richtigenPhase, an der die Hauptstromkonsumenten(Gefrierschrank, Kühlschrank, Waschmaschine,Trockner ... ) hängen, kann dann schoneffektiv der Strombezug reduziert werden,wenn die Geräte bei Sonneneinstrahlung genutztwerden. Klar ist ein Festanschluss besserals über Steckdose anzuschließen, einSteckdoseneinsatz ist aber schnell gegeneine Klemmleiste getauscht. Was dabei zuFehlfunktionen am RCD führen soll, erschließtsich mir nicht.Konrad StetterDie Anbieter der Mini-Anlagen stellen nicht denSpaß, sondern den Spareffekt in den Vordergrund.Manche Wechselrichter können Gleichströmeins Netz speisen, wofür spezielle RCDTypen (Typ 8) vorgeschrieben sind.PV-Panels gebraucht kaufenAus meiner Sicht erfreulich, dass Sie sehr objektivauf die Risiken einer solche Plugin-Anlagehingewiesen haben, insbesondere aufdie bestehende Rechts- und Vorschriftenlagein Deutschland. Ich selbst betreibe eine größereAnlage mit 2400 Wp bestehend ausmehreren der genannten Mikrowechselrichterder Firma Enecsys und 240-Wp-Modulender Firma Siliken. Die Wahl fiel auf Mikrowechselrichter,da meine Flächen sehr unterschiedlichbeschattet werden und so einZentralwechselrichter nicht effektiv wäre.Die mir entstandenen Kosten und im folgendenZeitraum anstehende Gebührenwird die Anlage im Idealfall in 11 Jahren einspielen.Da ist die Garantie abgelaufen.Meine Kalkulation geht auch nur auf, weil ichwesentlich günstigere Zweite-Wahl-Modulegekauft habe. Dabei gab der Hersteller volle(Leistungs-)Garantie, die Module sind lediglicham Rahmen zerkratzt oder die Antireflexionsschichtist ungleichmäßig. Solche Modulevieler Hersteller kann man etwa überwww.secondsol.de beziehen.Matthias ScheinPhishing-Mails erkennenSu per-Ph ish i ng-Angst -Maschine,Betrügerische Mails erkennen, c't 19/13, S.154Ich nutze an jeder Stelle eine andere E-MailAdresse. Bekomme ich nun eine PhishingMail, kann ich anhand der Empfängeradresseerkennen, wenn die Mai I nicht vom vermeintlichenAbsender stammt - sofern der Phishernicht die Kundendaten entwendet hat. Hierzunutze ich eine eigene Domain, die es fürein paar Euro im Jahr gibt, sodass ich beliebigviele Adressen nutzen kann. Die Adressenenthalten den Namen des Anbieters oder derWebsite, sodass ich auf einen Blick erkenne,ob Absender und Mailadresse zusammenpassen,z. B. heise-online@meine-domain.de.Auf diese Weise kann man außerdem auchganz leicht bei Spam erkennen, wo der Datenschutznicht eingehalten wurde, unddurch das Deaktivieren dieser einen Adresseden Spam wieder loswerden. Auf diese Weisebin ich spam-frei, ohne Spam-Filter einzusetzen.Und Phishing-Mails erkenne ich miteinem Blick ohne die beschriebenen Nachforschungen.Oliver ReimannPhishing-Mails ins Leere schickenBei einem kostenlosen Webmailer unterhalteich ein temporäres Postfach (z. B. xyz@providera.de).Inzwischen nutze ich mehrere temporärePostfächer - sortiert nach BelästigungsKategorie der Absender. Den diversen Online-Diensten,Versandhäusern, entferntenBekannten und allen, die partout meine MaiiAdresse haben müssen, gebe ich lediglichmeine temporäre Adresse. Absender, derenMails mir wichtig sind, trage ich in die automatischeWeiterleitung zu meinem persönlichenPostfach (z. B. mein-name@providerb.de)ein. Normalerweise öffne ich nur meinpersönliches Postfach und nur dieses synchronisiereich mit meinen Mobilgeräten. Nurfür den Fall, dass ich eine erwartete Mai I nichtbekomme, suche ich gezielt im temporärenPostfach danach und trage den Absenderggf. in meine Weiterleitungsliste ein. Wird mirdie Maii-Fiut in meinem persönlichen Postfachschließlich doch zu viel, lösche ich dastemporäre Postfach und erstelle ein neues.Erweiterte Phishing-AnalyseRupert MeierBei einem verdächtigen Link einfach malRechtsklick und "Ziel speichern unter ... " machen,dann die gespeicherte Seite mit einemeinfachen Text-Editor öffnen. Auch mit wenigenHTML-Kenntnissen lassen sich im Quelltextder verlinkten Seite gefährliche Dingeentdecken - automatische Weiterleitung mitmeta http-equiv="refresh" auf eine Seite miteiner anderen Domain - Laden von JavaScript von Quellen mit verdächtigen Adressen- Links auf ausführbare Dateien etc.Paui Lenz10c't 2013, Heft 20

www.bmwgroup.com/itjobsIT KÖNNEN VIELE.SIE VORANBRINGEN WENIGE.TEILE DEINE LEIDENSCHAFT. IN EINER STARKEN IT.Komplexe Systeme brauchen sorgfältige PAege, um zuverlässig zu arbeiten und auf die Zukunft vorbereitetzu sein. Hier kommen Menschen ins Spiel, die mit guten Ideen, ausgeprägtem Teamgeist und auf Basisperfekter Arbeitsbedingungen brillieren. Erst sie machen eine TT stark. Und onne eine souveräne IT wäredie Innovationskraft der BMW Group undenkbar. Damit das auch so bleibt, suchen wir zur Verstärkungunserer TeamsIT-Spezialisten (m/w)Ob Sie in den Segmenten lT-Architektur, lT-Projektmanagement oder IT-Anforderungsmanagement beiuns einsteigen, Ihr Know-how als LT-Multiprojekt-Manager einbringen oder anspruchsvolle JT-Projekteleiten: Mit Ihrem Können haben Sie die Chance, gemeinsam mit uns neue Maßstäbe zu setzen. NutzenSie die ganze Vielfalt der IT bei der BMW Group, um den Fortschritt voranzutreiben. Die Perspektivensind so vielfältig wie die Aufgaben spannend.[!] ft MW .Bewerben Sie sich online auf diese Stelle unter www.bmwgroup.jobs... Dort erfahren Sie auch mehr i.iber uns als Arbeitgeber, unsere EinstiegsPcogcamme und w.;te

Leserforum I Briefe, E-Mail, HotlineBitcoin: Größe der Blockehain-DateiCoins für alle Fälle, c't 19/1 3, S. 78Sie schreiben von einer stark anwachsendenBlockehain-Datei von mittlerweile 9,5 GByte.Das ist eine erstaunliche Größe bei einer verhältnismäßigläppischen Anzahl von bisherigenTransaktionen. Wenn ich jetzt davonausgehe, dass BitCoins reales Geld (z. B. Eurooder USO) verdrängen soll und ich die Anzahlder dann stattfindenden Transaktionenauf die Blockehain-Datei umrechne, dannwird diese wohl innerhalb weniger Jahre auf(mehrere) TeraByte Größe anwachsen. Sollendann alle User eine zusätzliche Festplattekaufen? SmartPhones können die dann sowiesonicht mehr fassen. Ob Off-Chains dasProblem beseitigen, wage ich zu bezweifeln.Die stark wachsende Blockehain-Datei ist einProblem, das bei der Besprechung von Bitcoinsim Allgemeinen stark heruntergespieltoder sogar überhaupt nicht erkannt wird.Michael HärtfelderDer klassische Bitcoin-Ciient bitcoin-qt setzt inder Tat voraus, dass die Nutzer das gesamteZahlungsverzeichnis namens Blockehain herunterladen.Es gibt aber auch AlternativCiients für den Desktop wie Electrum, bei denendie Blockehain auf vorgeschalteten Servern desAnbieters für den jeweiligen Nutzer vorgehaltenwird. Ein eigener Komplett-Download istdamit nicht mehr nötig. Ähnliche Angebotegibt es auch für Smartphones. Anwendungenwie die im Artikel beschriebene App von AndreasSchildbach sind wiederum sogenannteSPV-Ciients (Simple Payment Verification), dienur die für die eigenen Transfers relevantenDaten aus der Blockehain laden - das Datenaufkommenliegt je nach Nutzung ungefährbei dem einer Maii-App.Server-EinsatzBenjamin Benz, Wünsch Dir was Sparsames,Bauvorschlag für einen richtig flotten 1 0-Watt-PC,c't 19/1 3, S. 146Zu dem PC interessiert mich: Könnte manden auch als Server einsetzen? Ich meinedamit: einfach 24/7 laufen lassen, wenn manihn nicht zur Arbeit braucht. Zugriffe übersNetzwerk im Privatbereich, also recht seltenam Tag. Würde sich dann der StromverbrauchRichtung Leerlauf bewegen, also dieangegebenen ca. 1 0 Watt?Wolfgang RauhEr sollte im Wesentlichen mit 10 W auskommen.Der PC besteht aber halt aus DesktopKomponenten. Ein professioneller Server würdemit redundantem Netzteil, ECC-Fehlerschutzfür das RAM und vom Betriebssystem unabhängigerFernwartung, Hot-Swap-Technik undmehr aufwarten. Wir gehen dennoch davonaus, dass unser Bauvorschlag auch kontinuierlichenBetrieb bei geringer bis mäßiger Lastlange aushält. Für Dauer-Voll/ast ist er nichtausgelegt. Leistungsaufnahme und Lautstärkewürden vor allem beim Einbau weiterer 3,5-Zoii-Piatten (3 bis 6 Watt pro Platte) steigen.Schlüsselprozess LithographieBenjamin Benz, Vom Sand zum Chip, So entstehtein moderner Prozessor, c't 18/1 3, S. 76Zum Punkt Lithographie (Abschnitt "mit Verzerrungenleben") habe ich ein paar Anmerkungen:Die Lithographie ist einer derSchlüsselprozesse bei der Fertigung. Diehierzu notwendigen, übrigens genauestenOptiken der Welt sind "made in Germany"(Fa. Carl Zeiss SMT GmbH überkochen).Die Anstrengungen zum Wechsel von193 nm auf die EUV-Lithographie (1 3 nm)sind gewaltig. Das hängt damit zusammen,dass einerseits "Linsen", von denen Sie imArtikel sprechen, gar nicht mehr in Fragekommen, denn diese "weiche Röntgenstrahlung"lässt sich durch herkömmliche optischeLinsen-Materialien nicht mehr fokussieren.Daher kommen nur noch optische Spiegelin Frage, die auf Licht dieser Wellenlängein gewünschter Weise wirken. Diese müssenim Betrieb aktiv manipuliert und geregeltsein, um die optischen Effekte zu erzielenund unerwünschte thermische Effekte zuunterdrücken. Erschwerend kommt hinzu,dass diese Spiegelobjektive im Hochvakuumbetrieben werden müssen, da bereits Gasewie einfache Luft absorbierend auf die EUVStrahlung wirken und damit zu wenig biskeine Leistung am Wafer ankommen würde,von möglichen Ionisations-Effekten ganz zuschweigen.Carl Zeiss hat bereits ein optisch performantesEUV-Spiegei-Objektiv entwickelt undproduziert dieses in Serie. Auch ASML kannbereits einen Wafer-Stepper basierend aufdiesem Objetiv anbieten. Die meisten namenhaftenChip-Hersteller greifen bereitsauf diese Technologie zurück, um ihre künftigenProzesse damit zu entwickeln und zutesten. Einige Hürden gilt es indes noch zunehmen: Sehr kritisch ist beispielsweise nochdie Leistung der 13-nm-Lichtquelle, welchefür sich wiederum eine faszinierende Technologiedarstellt.Holger SahlmannTücken des 30-Drucker-HypesAlles zum Anfassen, Backautomat, Tests vonzwei 3D-Druckern, c't 1 9/1 3, S. 66 und S. 68Die Tests zu den Druckern Velleman K8200und Freesculpt EX1 scheinen Vorurteile zubestätigen. Immer mehr Hersteller wollenvon der derzeitigen Hype des 30-Druckensprofitieren. Bei der übereilten Entwicklungder Mechanik, Elektronik und Unterstützungs-Softwarebleibt die Sorgfalt auf derStrecke, die für ein Consumer-Produkt miteinem breiten Spektrum an Anwendern unabdingbarist.Das trifft für den Freesculpt-Drucker in höheremMaße zu als für den K8200: OffensichtlicheFehlleistungen beim Betrieb,schwankende Druckqualität, störendes Betriebsgeräusch,nur Vorabversion der Software,kein beheiztes Druckbett und nochandere Probleme. Der Velleman-Druckerkommt etwas besser weg, ist aber auch nichtohne Macken. Nach Ihrer Ansicht könnten einigeProbleme durch Software-Updates undkleinere Änderung in der Mechanik behobenwerden. Auch die Erhöhung der DruckbettTemperatur dürfte machbar sein.Qualität hat ihren Preis, wie die beidenTests im Vergleich mit den anderen getesteten3D-Druckern wieder einmal zeigen.Wolf-Dieter RaseErgänzungen & BerichtigungenUnwissentlich Empfang bestätigtSuper-Phishing-Angst-Maschine, BetrügerischeMails erkennen, c't 19/1 3, S.154Wenn, wie im Artikel geraten, die verdächtigenWebseiten unter die Lupe genommenwerden, sollten Sie sich dessen bewusst sein,dass hiermit dem Absender der mutmaßlichenPhishingmail bestätigt wird, dass seineMail angekommen ist. Deshalb sollten Sievor dem Aufruf besagter Links den personalisiertenTeil der URL entfernen, also etwadie Parameter hinter dem ersten Fragezeichenoder hinter dem letzten Schrägstrich,und im Zweifelsfall nur die Haupt-Domainaufrufen, also den vorderen Teil der Adressebis zur Endung .de oder .com. GegenüberPhishern und Spammern wird der Empfangihrer E-Mails ebenfalls bestätigt, wenn etwaThunderbird erlaubt wird, Bilddateien nachzuladen.Bibliotheks-AppsVirtuelle Folianten, Von der Bestandsbibliothekzur virtuellen Bücherhalle, c't 19/1 3, S. 82Die erwähnten Bibliotheks-Apps "FamousBocks" und "Ludwig II." stammen nicht, wieangegeben, von der Berliner Staatsbibliothek,sondern von der Bayerischen Staatsbibliothek."Famous Bocks" bietet Zugang zu52 besonders bekannten Büchern aus demBestand der Bayerischen Staatsbibliothek,"Ludwig II." liefert multimediale Informationenzu dem bayerischen König und bietetper Augmented Reality Hinweise zu 140Orten mit Bezug zu Ludwig II.Schnäppchenjagd mit 7 Zoll7- und 8-Zoii-Tablets mit Android bis 200 Euro,c't 19/1 3, S. 104ln dem Balkendiagramm auf Seite 106 untenhat sich ein Fehler eingeschlichen: Der Balkenunten rechts beim Nexus 7 (2013) fürden GLBenchmark "Egypt HD offscreen" istzu kurz. Der angegebene Wert von 40 fpsist korrekt, damit müsste der Balken viermalso lang sein wie der der anderen Geräte um10 fps.Kurz nach Redaktionsschluss erreichtenuns zwei weitere Exemplare des HP Slate 7.Sie zeigten die gleichen Unschärfen im Displayglas,es handelte sich also nicht um einenEinzelfall.12c't 2013, Heft 20

NEU!KOSTENLOSUND UNVERBINDLICHVORBESTELLEN!*

IHR IU51NE55fY I] [!]]Bringen Sie Ihr Businessjetzt auf die nächste Stufe!Unsere Cloud-lösungen arbeiten für Sie und nicht umgekehrt.HYBRID CLOUDSchnelle und flexible Cloud-Lösungenzum Abfangen von LastspitzenINDIVIDUAL PRIVATE CLOUDMaßgeschneiderte Cloud-Lösungenfür Ihre Anforderungen• bis zu 64 Cores• bis zu 512 GB RAM• Bereitstellung Next Business Day• 1 Monat Mindestvertragslaufzeit• in klassische IT-Infrastrukturen integrierbar• bis zu 1024 Cores• bis zu 48 TB RAM• Bereitstellung je nach Aufwand• 12-36 Monate Mindestvertragslaufzeit·in klassische IT-Infrastrul

c't I Schlagseite1 5c't 2013, Heft 20

aktuell I Windows 8.1Axel VahldiekFinal und dochnicht fertigWindows 8.1 erreicht den RTM-StatusWie geplant hat Microsoft Windows 8.1 fertiggestellt undEnde August mit der Auslieferung an die großen OEM-PCHersteller begonnen (RTM: Release To Manufacturing).Keineswegs geplant war hingegen, dass nur wenige Tagespäter der Release to Tauschbörse folgte. Denn eigentlichsollen Kunden und Entwickler noch bis Oktober aufWindows 8.1 warten. Trotz "RTM"-Status ist die neue Versionnoch nicht fertig, wie Microsoft selbst einräumt.enn Microsoft früher verhat, dass ein BeWkündettriebssystem den RTM-Status erreichthat, dann galt es als fertig.Das ist nun anders: Windows 8.1wurde zwar wie geplant Ende Augustan die großen OEM-PC-Herstellerausgeliefert, doch gleichzeitigverkündete Oliver Gürtler,Leiter des GeschäftsbereichsWindows bei Microsoft Deutschland,dass "im Zeitalter von Cloudund Mobile Computing mit derMarkteinführung eines Produktesdie Produktentwicklung nichtabgeschlossen ist." Mit anderenWorten: Der Code der Installationsmedienist zwar fertig, undtrotzdem entwickelt MicrosoftWindows 8.1 weiter.Erst am 17. Oktober soll mitder Auslieferung an die zahlendeKundschaft begonnen werden.Vorher soll niemand außer denOEMs drankommen, also wederPrivatkunden noch Kunden mitVolumenverträgen oder MSDNundTechnet-Abonnenten. Für dieEntwickler bedeutet das, dasssie bis dahin offiziell nicht feststellenkönnen, ob ihre Softwaremit Windows 8.1 wirklich funktioniert.Bei Problemen könnensie also auch erst dann mit demReparieren beginnen und ziehensich in der Zwischenzeit womöglichden Unmut der Nutzer ihrerSoftware zu. Um so etwas zu vermeiden,war es bei Microsoft bislanggute Sitte, den Entwicklernvor der Veröffentlichung einerfertigen Version für die Allgemeinheiteinige Monate Vorlaufzu gewähren, in denen sie ihreProdukte an die neue Versionanpassen können.Die Geheimnistuerei verärgertnicht nur Entwickler, sondernwirkt auch etwas albern.Microsoft hat bereits oft genugerlebt, dass das ohnehin nichtklappt. Und so kam es auch diesmal:Nur wenige Tage nach derFertigstellung der RTM-Versiontauchten in den einschlägigenTauschbörsen die ersten Leaksauf. Bis Redaktionsschluss warzwar keine deutschsprachigeVersion dabei, dafü r aber dieenglischsprachigen Versionenvon Windows 8 und Windows 8Pro jeweils als 32- und 64-Bit-Variantesowie die passendendeutschen Sprachpakete. Daranlässt sich leicht erkennen, wonoch Baustellen offen sind. Wirhaben einen Blick auf die RTMBuilds geworfen und sie mit derEnde Juni von Microsoft selbstoffiziell veröffentlichten Preview[1] verglichen.Die in den Tauschbörsen kursierendeRTM-Version bezeichnetsich selbst als "Version 6.3(Build 9600)". Wer sie in Umlaufgebracht hat, war bis Redaktionsschlussunbekannt. Entgegenden ursprünglichen Vermutungenlässt sich der Leak nichtmit herkömmlichen Windows-8.0-CD-Keys installieren, es istein spezieller Key erforderlich.Ein 8.0er-Schlüssel lässt sich abernach der Installation eingebenund dann auch aktivieren.Touch-KursEiner der Kritikpunkte an Windows8.0 ist, dass zu oft unklarbleibt, was man machen muss,um eine bestimmte Aktion auszulösen.Windows 8.1 versucht,es dem Anwender beizubringen.Nach der Installation tauchen beimanchen Handgriffen Pfeile auf,die auf Ecken oder Ränder zeigenund erklären, was ein Wisch oderKlick dort bringt. Diese Anleitungenverschwinden erst, wennman die beschriebenen Anweisungeneinmal durchexerzierthat. Je nachdem, ob TouchEingabe zur Verfügung steht, erklärtWindows die Bedienung mitMaus- oder Wischgesten.Weitere Hilfestellung soll dieApp "Help & Tips" gewähren, diees bislang nur in englischer Sprachegibt - das dürfte sich biszum 17. Oktober ändern. Videoserläutern die elementaren Handgriffe.Falls Windows ein TouchDisplay erkannt hat, zeigen dieVideos die Touch-Handgriffe.Auf die Videos für die Mausschaltet man dann am unterenRand der App um. Auf herkämmliehenGeräten gibt es nurdie Maus-Videos.Kachel-UmbautenDie Startseite stellt Kacheln in vierGrößen dar. Sie bietet schon seitder Preview bei ausreichenderDisplay-Auflösung in den Eigenschafteneinen Schalter namens"Weitere Kacheln zeigen". Dannzeigt die Startseite eine weitereKachelreihe, wobei die Kachelnkleiner werden. Doch auch in derRTM-Version gibt es hier nochVerbesserungspotenzial: Auf demVorserienmodell eines 8, 1-ZoiiTablets (Acer lconia W3) fühlt sichdie Startseite von Windows 8.1zwar besser benutzbar an undsah auch besser aus, weil die Ränderweniger Platz verschwendeten.Auf einem Surface Pro hingegenwurde der obere Rand durchdas Aktivieren der Option nochgrößer, also noch mehr Platz verschenkt.Der Sperrbildschirm hat neueHintergrundbilder spendiert bekommen,sonst wurde nichtsmehr geändert. Er erscheint alsoweiterhin überflüssigerweiseauch auf PCs ohne TouchDisplay. Wischt man ihn nachunten weg, startet die Kamera,ohne dass man sich vorher erstanmelden müsste.Die einblendbare Bildschirmtastaturbietet in der QuertzAnsicht nun zusätzlich Schnellzugriffauf die Ziffern 0 bis 9.Dazu tippt man beispielsweiseauf das "u" und wischt anschließendnach oben, woraufhin imEingabefeld eine 7 erscheint. Mitetwas Übung funktioniert dasganz gut. Wischt man nicht nachoben, sondern waagerecht oderschräg zur Seite, erscheinen andereBuchstaben. Vom "u" ausgeht es waagerecht nach linksbeispielsweise zum ü, vom snach oben gewischt erscheintdas ß. Lässt man den Finger aufeinem Buchstaben, erscheinteine Auswahl der möglichenBuchstaben. Meist sind das Variantenmit Akzent, bei Punkt,Komma, Fragezeichen und Co.sind es andere Satzzeichen.Ganz persönlichMicrosoft drängt die Nutzer beiWindows 8.1 noch mehr als bei8.0 dazu, sich nicht mit einemherkömmlichen lokalen Benutzerkontoanzumelden, sondernmit einem Microsoft-Konto - ehemalsLive-ID oder Passport Das16c't 2013, Heft 20

aktuell I Windows 8.1geht schon bei der Installationlos: Das Setup-Programm bietetetwas anderes gar nicht erst an.Der bei Windows 8.0 noch vorhandeneLink zum Erstellen eineslokalen Benutzerkontos ist verschwunden.Es gibt ihn abertrotzdem noch: Wenn man einenicht existierende Maii-Adresseund irgendwas Beliebiges alsPasswort eingibt, erscheint derLink in der folgenden Fehlermeldung.Alternativ kann man wiebei Windows 8.0 vor der Installationden Netzwerkstecker ziehen;dann erscheint automatisch derDialog für das lokale Konto.Die RTM-Version macht deutlich,warum das Unternehmenauf die Verwendung eines Microsoft-Kontosdrängt: Das steigertnicht nur den Komfort für denAnwender, weil Windows ihmdann das Anmelden an die einzelnenApps abnimmt und vieleDaten und Einstellungen automatischzwischen seinen Gerätensynchronisiert. Darüber hinaus erhältMicrosoft auch Zusatzeinnahmendurch personalisierteWerbung. Einige Apps wie "Wetter"oder "Nachrichten" sind inder RTM-Version erstmals daraufvorbereitet (auch wenn sie bislangkeine Werbung zeigen). DieEinstellungen dieser Apps bietenaber Schalter zum Deaktivieren.Das muss man dann aber in jederApp einzeln erledigen. Vollständigdeaktiviert man die personalisierteWerbung unter https://choice.microsoft.com. Alternativmeldet man sich einfach miteinem lokalen Benutzerkonto an.Noch personalisierter wird dieWerbung dadurch, dass Appseine eindeutige "Werbungs-ID"Taskle1sten und NavigationseigenschaftenTaskll!!sto Navigation SprungOstEn SymbollolstenEd

...aktuell I Windows 8.1spendiert, die alle Nachrichtenaus verschiedenen Accounts zusammenfasst.Die finalen Versionen derApps werden nicht über dieWindows-Update-Funktion ausgeliefert,sondern über den Store:Unter Windows 8.1 installiert erautomatisch Updates für vorhandeneApps.DesktopAuf den ersten Blick scheint sich Windows 8 nichtohne Microsoft-Konto installieren zu lassen.Schon in der Preview von Windows8.1 wurde deutlich, dassMicrosoft die Kritik am Bedienkonzeptvon 8.0 gehört hat, aberkeineswegs gewillt ist, darauf inallen Bereichen einzugehen. Sokehrt zwar der Startknopf zurück,doch führt er auch in der RTMVersion nur zur Startseite. DasStartmenü fehlt weiterhin. Werdarauf nicht verzichten mag,muss weiter alternative Startmenüsbemühen wie die im c'tAIItag bewährte Open-SourceSoftware "Ciassic Shell" (www.classicshell.net).An anderer Stelle kommt Microsoftden Kritikern durchausentgegen. Im Systemsteuerungselement"Taskleiste und Navigation"konnte man Windowsschon in der Preview anweisen,direkt zum Desktop durchzustartenoder die "aktiven Ecken" zudeaktivieren. Jetzt sorgt die Optionzum Durchbooten zum Desktopauch dafür, dass man beimSchließen einer App ebenfallswieder auf dem Desktop landet das spart Desktop-Benutzern denUmweg über die Desktop-Kachel.Die Tastenkombination Windows+Xlässt weiterhin ein rudimentäresStartmenü erscheinen,das seit der Vorabversion nochetwas dazugelernt hat: Nun kannsich der Nutzer darüber auchabmelden.ln der Systemsteuerung fä lltauf, dass die "Work Folders" ausder Preview jetzt "Arbeitsordner"heißen. Über diese DropboxAlternative können Mitarbeitervertrauliche Firmendaten aufihre privaten Geräte laden, ohnedass der Administrator die Kontrolleüber deren Verbreitungverliert. Voraussetzung ist einWindows Server 201 2 R2.Sauber bleibenln puncto Sicherheit gibt es gegenüberder Preview keine sichtbarenVeränderungen. Das ver-wundert, denn der mitgelieferteVirenschutz Defender soll ja nuneine Verhaltenserkennung mitbringen.Im von uns beauftragtenLabortest von AV-Test erkannteer allerdings wie schonbei der Preview nur exakt soviele Schädlinge wie sein Pendantunter Windows 8 ohne Verhaltenserkennung.Es sieht also ganz so aus, alswürde man nicht unmittelbarvon der versprochenen Verhaltensüberwachungprofitieren.Wir vermuten, dass der Defenderzwar durchaus verdächtigeVerhaltensmuster in Datei-, Registry-,Prozess- und Netzwerkaktivitätenfindet, diese Fundejedoch nicht an den Nutzer meldet,sondern an einen MicrosoftServer. Anschließend prüft derRedmonder Softwarekonzern,ob der Schädling in die Signaturdatenbankaufgenommen wird.So hat es der Virus dann zumindestin Zukunft schwerer, neueWirte zu finden, und das Opferlammhat einer guten Sache gedient.Laut und buntMedia Player und Co. habenlediglich eine neue Versionsnummerbekommen, sonst hatsich nichts Sichtbares getan.Das Media Center lässt sich unterWindows 8.1 Pro weiterhin nachinstallieren.Das funktioniert erstaunlicherweisederzeit auchnoch mit den bis Ende Januarvon Microsoft verschenkten lnstallationsschlüsseln[2], selbstwenn man sie bisher nicht benutzthat. Eigentlich hätte mansie bis Ende Januar aktivierensollen.Unabhängig von Windows 8.1hat Microsoft den Xbox LiveMarketplace in "Xbox GamesStore" um benannt und somit namentlichan Xbox Music undXbox Video angepasst. Außerdemwurde die virtuelle WährungMicrosoft Points abgeschafftund durch die jeweiligeLandeswährung ersetzt.Hyper-VDie den 64-Bit-Pro- und -Enterprise-Versionenbeiliegende VirtualisierungssoftwareHyper-Vhatte bereits bei der Vorabversiondazugelernt. Als Firmwareder virtuellen Maschinen (VMs)kann nicht mehr nur das klassi-..,... .. .... ... .d, .,.,.._.w::on - Starw:b't hl-om.ICIIIpenonldlf.an .. r«ttt pef1Qrlllctl w.t--s..naan--· - ---Eingabeaufforderung - W1k'1ped1a--Jpedr.a.-Cif1Wul"'i! "" ""'l- ---)bt l!lll k'gflft aaaemll .n:l-ldiiU4nllde:tlft--M-5.1eer "..,.... M'Idrl .. IIQIIDin ...." Oitwl'SaleSearchHld'I!'Je.ti'" IRIV*al fl'

aktuell I Windows 8.1sehe BIOS dienen, sondern auchUEFI. Dazu stuft man die VMbeim Erstellen als Generation 2(UEFI) ein, was sich nachträglichnicht mehr ändern lässt.Eine "Erweiterte Sitzung" isteine Art Remotedesktop-Verbindungmit einer VM, die sich mitnur einem Mausklick aufbauenlässt. Dann kann man komfortabelDateien per Copy & Paste einfügen,außerdem werden Soundund Drucker in die VM durchgereicht.Voraussetzung ist allerdings,dass auch in der VM einWindows 8.1 Pro oder Enterpriseläuft. Mit der Core-Version gehtes also nicht; ihr fehlt weiterhinder Remotedesktop-Server.Die RTM-Version enthält dieaktuelle Version der Hyper-VAdd-ons ",ntegrationsdienste",bei einer Installation in einerHyper-V-VM ist also derzeit keinNachinstallieren nötig. Gut möglichaber, dass sich das bis zum17. Oktober wieder ändert.Harte Wareln Bezug auf PC-Hardware bringtdie RTM-Version nur kleine Neuerungen,darunter die bessere Einbindungvon Hybrid-Festplatten,sogenannten SSHDs: Das HintingProtokoll nach SATA-Spezifikation3.2 soll die Nutzung desFlash-Pufferspeichers optimieren,der in dieser Sonderform vonMagnetfestplatten eingebaut ist.Microsoft verlangt in SSHDs einenFlash-Cache von mindestens 8GByte, besser 16 GByte Größe.Bisher ist allerdings noch keineSSHD im Einzelhandel erhältlich,die Hybrid Hinting unterstützt.Adverti:Slng..uJ,.U!tt.lrw-..-., IMt\nlt.tt.IMIIfii Y.N•GonDHIC..CIMI·w..Mn .._ IQT·W J lllJ•• Jtt!Sl1'U\l' .. l1I M.II; hoWJculllMibpfld!l lw.r-HIAl'liJ'tz ..., llt .. v..t..• Gondlafit•rvni G!rllll1- Mihfl'l'ldlt "'--. ... ll f.O«:& .. ... tt• OI Muo"tkllr ...Die überarbeitete Maii-App verschiebt Mails per Drog & Dropin andere Ordner oder markiert sie, wenn sie auf der kleinenFlagge landen....gehörige Kommandozeilen-Programmwinsat.exe weiterhin enthaltenist und auch die in Windows8 unter "System" (Windows+Pause)erreichbaren Messwerteliefert, wenn man "winsatformal" aufruft.Das Tempo der RTM-Versiongleicht dem seiner Vorgänger.Bei unseren Messungen mit 7-Zip, Cinebench, PhotoUne (Bildbearbeitung)und Avidemux (Videotranscoding)waren die Ergebnisseidentisch. Das Kopierengroßer Dateien lokal und übersNetz geht hingegen etwas flotterals bei Windows 8 und ist nunwieder genauso schnell wie beiWindows 7 [3].NachgereichtEinige Änderungen an Windows8.1 steckten schon in derPreview. So ist die "Windows-7-Dateiwiederherstellung" verschwunden,mit der man unteranderem Systemabbilder undSystemreparaturdatenträger erstellenkonnte wie unter Windows7. Letztere Funktion heißtnun "Wiederherstellungslaufwerkerstellen"; zum Erstellen einesImages kann man Dism.exe verwenden[4].Die Systeminformationen (msinfo32.exe)liefern nun direkt aufder ersten Seite Hinweise zuHyper-V: Dort erfährt man etwa,ob der Prozessor Second-LevelAddress Tanslation (SLAT) unterstütztund ob die HardwareVirtualisierungsfunktionen (AMDV/Intel VT-x) im BIOS-Setup beziehungsweisein der UEFI-Firmwareaktiv sind.Partitionen können nun mitdem bislang dem Server 201 2vorbehaltenen Dateisystem ReFSformatiert werden. Das gelingtaber nur bei Datenpartitionen.AusblickDie RTM-Version zeigt deutlich,dass es vor allem die TouchOberfläche ist, an der Microsoftnoch schraubt. Es bleibt spannend,ob die Entwickler dieArbeiten daran bis zum 17. Oktoberabschließen können. AufWindows 8.1-Rechnern werdendie Änderungen dann automatischüberspielt. Das passiert entwedervia Windows Update oderüber den Store, der die bereitsinstallierten Apps nun auchautomatisch aktualisiert. Ohnediese beiden Funktionen hätteMicrosoft sich kaum getraut,trotz der Baustellen bereits eineRTM-Version auszuliefern.Mit dem Start von Windows8.1 dürften auch einige neueTablets erscheinen. So stehenneue Varianten der MicrosoftProdukte Surface RT und SurfacePro an. Spekuliert wurde bereitsüber zwei Ausgaben des SurfaceRT2 mit viel schnelleren ARMSoCs von Nvidia (Tegra 4) undQualcomm (Snapdragon S800},letztere mit L TE. Das Surface mitx86-Prozessor könnte eine CPUaus lntels jüngster Hasweii-Generationbekommen: Seit kurzemliefert Intel auch V-Versionen vonCore i3-4000, Core iS-4000 undCore i7-4000 mit 11,5 Watt ThermalDesign Power und speziellenStromsparmodi, die lüfterloseKühlung ermöglichen. Ferner willIntel auch neue Atom-Prozessorenvorstellen - die "Bay Traii"Piattform -, die lüfterlose undbezahlbare Windows-Tablets mitakzeptabler Rechenleistung versprechen.(axv)Literatur[1] Axel Va hldiek, Blau angemalt, DieVorabversion von Windows 8.1im Test, c't 16/1 3, S. 76[2] Stephan Bäcker, Florian Müssig,Axel Va hldiek, Startschuss, Windows8 ist da, und mit ihm kommenneue Hardware und alteTücken, c't 24/1 2, S. 42[3] Axel Vahldiek, Frisch verfugt, Dasfe rtige Windows 8 in der Praxis,c't 19/1 2, 5. 96[4] Axel Va hldiek, Zum Andocken,Windows 8 auf USB-Laufwerkeninstallieren. c't 12/1 3, S. 160www.d.de/13200 16c't 2013, Heft 2019

aktuell I MicrosoftVolker BrieglebLetzte AmtshandlungBallmer ka uft Nokias Handysparte und geht in RenteKurz vor dem Ruhestand lässt Steve Ballmer es noch einmal richtig krachen:Microsoft macht Ernst mit dem Umbau zum Gerätehersteller und verleibt sichdas Kerngeschäft von Nokia ein.So klingt Understatement. "Es ist ein mutigerSchritt in die Zukunft", sagt Steve Ballmer.Endlich ist Schluss mit dem Spiel auf Sicherheit,das man ihm gemeinhin vorwirft:Microsoft übernimmt Nokias Handysparte fürinsgesamt 5,44 Milliarden Euro. Die Übernahmemarkiert das Ende einer Ära und läutetden Abschied von einer weltweit vertrautenMarke ein.Zwei Jahre arbeiten Microsoft und Nokiaschon zusammen. Die Finnen hatten Ende2010 ihren neuen CEO in Redmond rekrutiert:Stephen Elop sollte den angeschlagenen Tankerwieder auf Kurs bringen. Der Kanadiersetzte auf das Betriebssystem WindowsPhone und eine enge Partnerschaft mit Microsoft.Seither wurde immer wieder darüberspekuliert, dass Microsoft den Traditionsherstellerauch gleich übernehmen könnte.Microsoft zahlt 3,79 Milliarden Euro fürNokias Gerätesparte mit den Marken"Lumia" und "Asha". Den Namen Nokia darfMicrosoft noch ein paar Jahre für Einfachhandysnutzen. Für weitere 1,65 MilliardenEuro erwirbt der US-Konzern Nutzungsrechtefür Nokias umfangreiches Patent-Portfolio,darüber hinaus tritt Nokia seineLizenzen für Quakomm-Patente ab. Auchdie Kartendienste der Finnen, erst kürzlichunter der Marke HERE neu aufgestellt, kannMicrosoft künftig einsetzen, muss dafüraber extra bezahlen.32 000 Mitarbeiter sollen von Nokia zu Microsoftwechseln. Stephen Elop kehrt nachHause zurück und soll Microsofts neueHandysparte leiten. Jo Harlow, bei Nokia bisherfür Smartphones verantwortlich, wechseltebenso den Arbeitgeber wie Timo Toikkanen,der für Einfachhandys zuständig ist.Auch der deutsche Designer Stefan Pannenbeckergeht zu Microsoft. Der Übernahmemüssen Aktionäre und AufsichtsbehördenMit ihrerPartnerschaftlegten Elopund Ballmerschon 201 1den Grundsteinfür dieÜbernahme.noch zustimmen, die Unternehmen rechnenmit einem Abschluss im ersten Quartal 2014.Nokias Kerngeschäft ist schon seit Jahrenauf dem absteigenden Ast. Der Umsatz war imzweiten Quartal um 32 Prozent auf 2,72 MilliardenEuro eingebrochen, der Absatz um27 Prozent auf 61 Millionen Handys. ImSmartphone-Geschäft, das ohne Nokia heuteso nicht existieren würde, geben inzwischendie Asiaten, Apple und Android den Ton an.Daran konnte auch Elop bisher nichts ändern.Mit 7,4 Millionen verkauften Lumias hängtNokia der Konkurrenz hinterher: SpitzenreiterSamsung hat über 71 Millionen Smartphonesabgesetzt, Apple fast 32 Millionen.Ende einer ÄraNokia bleibt das Netzwerkgeschäft. Nokia Solutionsand Networks, wie es seit Übernahmedes Siemens-Anteils heißt, hat bei 2,78 MilliardenEuro Umsatz zuletzt immerhinschwarze Zahlen geschrieben. Dazu verbleibendie Kartendienste im Konzern. NokiasAufsichtsratschef Risto Siilasmaa übernimmtübergangsweise die Leitung des Unternehmens,das 1865 als Papierfabrik gegründetwurde. Später stand der Name Nokia für dieschon sprichwörtlichen Gummistiefel. DerUmbau zum Technologiekonzern und langeführenden Handyhersteller begann erst inden 1970er Jahren.Für Nokia endet eine Ära, während Microsoftein spannendes neu es Kapitel aufschlägt.Steve Ballmer hat die Übernahme von Nokiaeingefädelt, noch bevor die Entscheidungüber seinen Rücktritt gefallen war. Genützthat es ihm nichts mehr; er soll die Führungdes Software-Konzerns binnen eines Jahresabgeben, sobald die Nachfolge geregelt ist."Jetzt ist die richtige Zeit", lässt sich Ballmerzitieren. Dieser Ansicht war vor allem der Aufsichtsrat:Der Rückzug erfolgt nicht ganz soselbstbestimmt, wie es die offizielle Sprachregelungsuggerieren will. Ballmer hätte denvon ihm angestoßenen Umbau des Konzernsgerne noch länger mitgestaltet doch daswird ihm offenbar nicht mehr zugetraut.Microsoft hat sich mit den Herausforderungender jüngsten Zeit schwergetan. DieAussichten auf dem PC-Markt, an dem fürden Konzern viel hängt, sind alles andere alsrosig. Windows Phone bekommt bisher keinBein auf die Erde, die Surface-Tablets verkaufensich nicht gut und für Windows 8 gab esviel Kritik. Diese Schwierigkeiten werden Ballmerangelastet, seine Erfolge wie die SpielkonsoleX box und das gelungene Windows 7stehen im Schatten zahlreicher Flops.Abtritt eines BerserkersBill Gates hatte den oft hemdsärmeligen Harvard-Absolventen1980 ins Unternehmen geholt.Ballmer war der 30. Microsoft-Mitarbeiterund der erste, der sich ausdrücklich nur umsGeschäft kümmern sollte. Der Konzerngründerhat ihn mal als seinen besten Freund bezeichnet.Seit Bill Gates im Jahr 2000 die Führungabgegeben hat, steht Ballmer an der Spitzedes Unternehmens. Seine Auftritte sind Legende:Er tobt über die Bühne und brüllt ins Publikum:"Developers, Developers, Developers."Ein Mikrofon braucht er eigentlich nicht.Ballmer versieht seine Aufgaben als CEOmit vollem Körpereinsatz und pflegt einenfreundlich grundierten Kasernenhofton. DasWirtschaftsmagazin Forbes nannte ihn einmalden "George Patton der Softwarebranche".Der General tritt nun etwas vorzeitig in den Ruhestand.Ewig wollte der heute 57-Jährige denSpitzenjob bei Microsoft nicht machen: Nochneun oder zehn Jahre, dann sollte Schluss sein,hat er einmal gesagt. Das war 2008.Bleibt die Frage, wer ihn beerbt. EinenKronprinzen, wie Ballmer selbst es unter CEOGates war, gibt es nicht - umso heftiger wirddaher spekuliert. Mit Stephen Elop kehrteiner der aussichtsreichsten Kandidaten insUnternehmen zurück. Der 49-Jährige kenntden Konzern als ehemaliger Chef der OfficeSparte von innen. Die Frage ist, ob er langegenug weg war und genug Microsoft-Ballastabwerfen konnte. Der Umbau erforderteinen unverstellten Blick aufs Ganze, derKandidaten aus dem inneren Führungszirkelnicht zugetraut wird. Das spricht gegen ExSkype-CEO Tony Bates, COO Kevin Turner,Satya Nadella, Terry Myerson und WindewsChefin Julie Larson-Green.Wer auch immer es sein wird, tritt einschweres Erbe an. Nicht nur, weil Microsoftgerade in einer entscheidenden Phase ist:Ballmer macht große Fußstapfen. Als CEOdes größten Softwarekonzerns der Weitmusste der Berserker Ballmer sich zwarimmer ein bisschen zügeln, doch um Klartextist er nie verlegen. ln Zeiten, in denen Wirtschaftsbossewie Politiker reden, sind Menschenwie Ballmer eine Rarität. Die Lücke, dieer hinterlässt, wird größer sein, als die vielenSpötter jetzt glauben.(vbr)20c't 2013, Heft 20

•• •'•

aktuell I ProzessorenAndreas StillerProzessorgeflüsterVon Coke und PepsiEinen Tag, nachdem Microsoft dieMobile-Sparte von Nokia aufgekaufthatte, brachte Intel die neue AtomFamilie mit Silvermont-Architekturoffiziell heraus, zunächst in derVersion für Mikroserver.ährend IBM und Fujitsu ihre neuen diEisen und AMD und MicrosoftWckenihren Xbox-Prozessor auf der Hot-Chips-Konferenzin Palo Alto vorstellten (siehe Seite 24),hielt sich Intel dort mit weitergehenden Informationenzu neuen Chips zurück- kein Wunder,hat man doch nur kurze Zeit später mitdem Entwicklerforum IDF eine eigene Plattformfür Ankündigungen aller Art. ln derzweiten Septemberwoche wird hier Intel jedeMenge über den Tablet-Chip Bay Trail, überdie neuen lvy-Bridge-Xeons und über vieleweitere Dinge verraten. Man erwartet darunterauch Infos zum geplanten SmartphoneProzessor Medfield, für den sich auch sicherlichder frisch gebackene Handy-GroßkonzernMicrosoft interessieren dürfte. Bislang,so scheint es, läuft Windows auf x86 immernoch etwas flüssiger als auf ARM. Möglicherweisesind dann die nächsten Microsoft-Lumiasmit x86 und nicht mit Qualcomm-Snapdragonsbestückt.Noch vor dem IDF kam jetzt ein anderermit Spannung erwarteter Prozessor offiziellheraus, der ARM den Einzug in die Serverweltschwer machen soll. Als erster Vertreter derneuen Atom-Generation mit Silvermont-Architekturdurfte der Serverchip Aveton mitbis zu acht Kernen debütieren, zusammenmit seinem Bruder, dem für Netzwerkaufgabenoptimierten Rangeley. Fünf Atom-C2000-Familienmitglieder sind es beim Aveton undgar acht beim Rangeley, weil es jenen mitund ohne Krypto-Engine (Quick Ass ist) gibt.Das Spitzenprodukt der Familie ist derAtom C2750 mit acht Kernen und 2,4 GHzBasistakt (2,6 GHz Turbo) bei 20 W TOP. Jedereinzelne Kern ist bei SPECint_2006basenahezu doppelt so schnell wie derjenigeseines Vorgängers Atom S1260 mit Code-namen Centerton. Okay, mit 13,9 Punktenschafft selbst er nur etwa ein Viertel dessen,was so ein kleiner Hasweii-Notebook-Prozessorleisten kann (siehe Seite 11 0).Der alte Atom S1260 packte lediglich zweiKerne auf einen Chip, der neue C2750 hingegenderer acht. Bei der Durchsatz-Messungauf allen Töpfen ist der C2750 mit 97 SPECint_rate2006baseum den Faktor 5,1 besser,eine durchaus ordentliche Steigerung. Da helfennicht nur die vielen Kerne mit, sondernauch die weitaus bessere Speicher-Performance(Stream-Triad von 16,6 GByte/s), diebislang bei schlappen 4 GByte/s dümpelte.Über die Gleitkomma-Performance verrietIntel bislang nichts, kein einziges Wort zuSPECfp oder Linpack - es heißt ja, dass Gleitkommavon der Silvermont-Architektur ziemlichstiefmütterlich behandelt werde, möglicherweisenicht einmal out of order läuft.Aber für High Performance Computing ist derProzessor auch nicht gedacht, sondern fürMikroserver, bei denen Gleitkomma keinegroße Rolle spielt: Web-, Applikations-, Memcache-und Datenbank-Server. Und die in diesemEinsatzbereich erzielten Werte lassendurchaus aufhorchen, zumindest im Vergleichzum Centerton. lmmerhin geht es hierhinauf bis zum Faktor 14,4, erzielt mit demaktuellen Java-Benchmark SPECjbb2013.GegenspielerDagegengehalten wird von Intel zudem nochein armer ARM-9-Prozessor, und zwar derQuad-Core Marvell XP MV76480 mit 1,33 GHz,der laut lntel 1 ,8 GByte/s im Stream erzielt undgerade mal 6 im SPECint_rate2006base - dasindes auf nur zwei Kernen, denn mehr speicherhungrigeCPU2006-Threads kriegt manauf dem 32-Bit-Prozessor nicht zum Laufen.Doch auch der kommende 64-bittigeHauptkonkurrent ARMv8 wird von Intelschon im Vorfeld attackiert, etwa in Gestaltdes achtkernigen X-Gene-Prozessors vonApplied Micro. Den hatte Applied Micro auf115 SPECint_rate2006 geschätzt. Es gibtallerdings einige Hinweise auf einen höherenEnergieverbrauch. Intel rechnete jedenfallsaus den Angaben von Applied Micro aus derGesamtleistung eines X-Gene-Cioud-ServerRacks von 19 kW eine "Knotenleistung" von59,3 Watt pro Knoten heraus. Die neuenAtoms hingegen sollen sich in lntels MohonPeak-Piattform zusammen mit 16 GByteDDR3 und einer 250-GByte-SATA-SSD proKnoten auf nur 28 Watt Knotenleistung beschränken.Demnach wäre der Intel-Chip inder Performance-pro-Watt-Disziplin um Faktor1,8 effizienter. Ganz vorne ist der C2750Hübsch bunt: Neben den vier Doppelkernensind noch der Silvermont SystemAgent und die zahlreichen Interfacesauf dem Chip zu finden (PCie 2.0, 1 G/2,5GEthernet, USB 2.0, SATA II und 6G ... ).damit aber dennoch nicht, er muss sich nämlichder hausinternen Konkurrenz knapp geschlagengeben: Der Hasweii-Xeon E3-1 230Lv3 ist mit 135 SPECint_rate2006 und 38 WattKnotenleistung noch einen Tacken effizienter.Allerdings liegt der kleine Bruder desC2570, der C2530, der mit nur 1,7 GHz arbeitet,mit 18 Watt Knotenleistung und 69 SPECint_rate2006noch etwas besser.Intel nutzte den Stapellauf der AtomC2000-Famile auch gleich für ein weiteres zuMikroservern passendes neues Produkt, denEthernet Switch FM5224 für 2,5GbE SoftwareDefined Network, sowie für eine Demonstrationdes ersten Vertreters der vor wenigenWochen angekündigten Rack Scale Architecture,ausgestattet mit lntels Silicon Photoniesund der Glasfasertechnik von Coming.Damit sollen Transfer-Geschwindigkeiten von1,6 Terabit/s über 300 Meter möglich sein.Vielleicht wird es ja bald einen neuen altenMitspieler im Segment der hocheffizientenProzessoren geben, einen Mitspieler, der dererste überhaupt mit 54-Bit-Mikroprozessorenwar, nämlich MI PS. Die Firma wurde im letztenJahr von der britischen GrafikchipschmiedeImagination Technologies für 100 MillionenDollar eingekauft und bekundete auf der HotChips-Konferenz, dass sie nicht zum Alteisengehört. "Wo Coke ist, da gibts auch Pepsi", sohatte Imagination-Chef Yassaie in Bezug aufARM philosophiert. Im nächsten Jahr soll derMIPS Warrior 5 als "Best-in-Ciass Performanceand Efficiency" herauskommen, der sowohlbei den Smartphones als auch bei den kleinerenServern mitmischen soll.Da kann man nun sehr gespannt sein, wieBrian Krzanich auf seinem ersten IDF als Chefdarauf reagieren und lntels zukünftige Liniedarstellen wird.(as)Die C2000-Familie AvotonAtom Kerne Takt TOP(2750 2.4/2,6 GHz 20 W(2550 2A/2,6 GHz 13W(2730 1,7/2,0 GHz 10-12W(2530 1,7/2,0 GHz 9WC2350 1,7/2,0 GHz 6WAvotons Integer-Leistung und die KonkurrenzProzessor SPECint_rate2006base beser ..,_ Knotenleistung )Watt) ... besser Effizienz [Punkte/Watt) b@sser ..,_Atom 51260 - 18,7 - 20 - 0,94Atom C2730 69 - 19 3,63Atom C2750 97 28 3.46Xeon E3-1230L v3 135 38 3,55X-Gene (ARMv8) 115 59,3 1,9422c't 2013, Heft 20

lnfraStruxure -die nächste GenerationOb Konsolidierung nach e1ner Firmenübernahme oder IT-Virtuahs1erungfür verbesserte EnergieeffiZienz - d1e Anforderungen an Ihre IT·Infrastruktursteigen. Ist Ihr Rechenzentrum e1n wen1g in die Jahre gekommen, kannd1e Infrastruktur mit den Veränderungen n1cht Schritt halten. Und da kommtAPC by Schneider Electnc1M 1ns Spl91, m1t lnfraStruxure, der le1stungsfäh1gen,skalierbaren. und modularen Al-Infrastruktur. Nur mit lnfraStruxure kÖilnenSie Ihr Rechenzentrum effizient und schnell an die unterschiedlichstenGeschäftsanforderungen anpassen und dam11 W1Cht1ge Probleme lösen. Danlberh1naus erhalten Sie m11 lnfraStruxure mtl1che FunktJOOen für d1e Überwachungund proaktiVes Management Ihres Rechenzentrums - e1ne wich t1ge Voraussetzung,um langfnstJQ einen störungsfreJen Betrl9b zu gewährleiSten.Das lnfraStruxure Rechenzentrum - die Basis für Ihr BusinessEin Rechenzen!Ium ist die Basis fül lhr Business. wenn es ohne Ausfälle rundum die Uhr verfügbar ist und Jederzelt Höchstl9lstungen erbnngt: wenn es genauso schnell wte Ihr Bus1ness wächst: wenn Sie d1e Kapaz1tät bei Bedarf ohnelog1st1SChe Verzögerungen erwertem können: wenn die Energieeff izienz stetJQverbessert wird - von der Planung bis zum Betrieb. Außerdem ermöglichtdie offene Architektur umfassende Kompatibilität zu IT-Systemen unterschiedlichsterHersteller, so dass S1e Upgrades und Mod1flkat1onen e1nfach und schnellvomahmen können.lnfraOtruxureVorteile von lnfraStruxure:1) High-Density ist kein Problem2) Kühlkapazität flexibel erweitern3) Proaktive Überwachung4) Upgrades statt Neuinstallation5) Konsolidierter Überblick6) Szenarien für Kapazitätsänderungen7) IT folgt geschäftlichen Anforderungen8) Neue Systeme schnell integrierenDas dreifache Versprechen von lnfraStruxurelnfraStruxure erfüllt durch die überlegene Ouahtät der Lösung drei zentraleAnforderungen: 1 . Hohe Verfügbarkeil für den Schutz der Geschäftskontinultät.2. Schnelhgkett fur d1e ze1tnahe und komfortable Anpassung der IT-Umgebungan geschäftliChe Anforderungen. 3. Kostenersparnis durch d1e Verbesserungder Energieeffiztenz. So löst lnfraStruxure unser dreiiaches Versprechen enLaden Sie das White Paper "Oie Umsetzung energiesparenderDatencenter" herunter und gewinnen Sie ein iPhone 5!Besuchen Sie uns dazu unter www.SEreply.comund geben Sie den Keycode 37816p ein.Deutschland: 0800 101 0067

aktuell I Hot ChipsBenjamin BenzHeiße EisenStelldichein der Halbleiterszene: ZwischenSpielkonsole und Server-ProzessorenWährend Microsoft und AMD Milliarden von Transistorenin die Spielkonsole Xbox One stopfen, wetteifern Fujtsu,Oracle und IBM um die Krone für den dicksten Server-Chip.Unterdessen steuern die Hersteller von Flash-Speichermunter auf scheinbar unüberwindliche Barrieren zu.ie Hot-Chips-Konferenz locktDjedes Jahr (PU-Architektenvon allen namhaften Halbleiterherstellernins sonnige Kalifornien- dieses Jahr wieder auf denmalerischen Campus der StanfordUniversity. Dort verraten mitschöner Regelmäßigkeit IBM,Oracle und Fujitsu, was ServerProzessoren können (sollen).Wenig Neues hatten unterdessendie Vortragenden von AMDund Intel im Gepäck: So fiel imHasweii-Vortrag von Per Harmmalundlediglich ein Gruppenporträtvon acht verschiedenenHasweii-Dice auf. Damit erteilteer implizit allen, die auf per Softwarefreischaltbare Ressourcengehofft hatten, eine Absage.AMD konzentrierte sich zusammenmit Qualcomm undARM auf das halbtägige Tutorialzur Heterogeneaus System Architecture.HSA soll die Programmierungunabhängiger von derHardware machen. Unter anderemdank OpenCL sollen Grafik-,x86-, ARM- oder spezialisierte Rechenkerne Hand in Hand arbeiten.Zu den PC-Prozessoren gabes nur je einen Überblick überdie längst bekannten Architekturender Kombiprozessoren Richlandund Kabini.Flash-Nemesisln der zweiten Tutoriai-Sessionging es um die Zukunft vonFlash-Speicher und SSDs. FürJohn Handy von Objective Analysiskönnte bereits bei 4 Bit proZelle das Ende der Fahnenstangefür Flash-Speicher erreichtsein. Immerhin gilt es dann,schon 16 Zustände sauber voneinanderzu unterscheiden. Ausheutiger Sicht ist die ultimativeGrenze für die Strukturverkleinerungvon Flash-Speicher erreicht,wenn auf ein Floating-Gate nichtmehr genug Elektronen passen.Für 201 5 rechnet er mit der vermutlichletzten Generation vonplanaren Flash-Zellen. Diesekönnten 201 7 von Flash-Chipsmit 3D-Strukturen abgelöst werden,deren Fertigung Samsunggerade aufgenommen hat. Aberauch für diese Flucht in die dritteDimension sieht er nach zweiweiteren Generationen wenigZukunft. Etwa 2023 müsse eineTechnik wie RRAM, FRAM, MRAModer PCM Flash ablösen. Bereitsbei einer Strukturgröße von 8 nmwird seiner Meinung nach einmit einer solchen "New Technology"gespeichertes Bit billigersein als ein in Flash-Zellen eingesperrtes.Er glaubt außerdemnicht daran, dass SSDs pro Gigabyteje billiger werden als magnetischeFestplatten.John Davis von Microsoft Researchgab sich etwas zuversichtlicherund zog seine Zeitleiste biszu einer 16-TByte-SSD mit TripieLevel Cells für das Jahr 2024. Erstimmte aber zu, dass man beider Strukturverkleinerung nichtmehr beliebig weit unter 10 nmkommen werde. Mit Single LevelCells wären zwar noch etwas kleinereStrukturen erreichbar, dieGesamtkapazität aber trotzdemschon bei etwas über 4 TByte erreicht.Zudem wies er darauf hin,dass mit schrumpfenden Strukturender Aufwand für einenSchreibvorgang steigt, also dieLatenzen zunehmen - TripieLevel Cells betrifft das viermalmehr als Zellen, die nur ein Bitspeichern müssen.Die Zukunft von Flash siehtJohn Handy als zusätzliche Stufezwischen DRAM und Festplatten- allerdings nicht in Form vonSATA- oder SAS-SSDs, sondernnäher an den Hauptspeicher angebunden.Monster in der KonsoleDen ersten richtig großen Chipoder genauer ein paar neue Detailsdazu durfte Microsofts "PartnerHardware Architect" JohnSeil vorstellen. Das System-onChip der Xbox One besteht aus5 Milliarden Transistoren undentsteht in einem 28-nm-Prozess(High Performance) bei TSMC.Ein gehöriger Teil der 363 mm2großen Chipfläche dürfte auf dieinsgesamt 47 MByte Pufferspeicherentfallen.Das Design stammt von derFirma AMD - für die John Seil übrigenszuvor gearbeitet hat - undist verwandt mit den Kombiprozessorender Baureihen Kabiniund Temash. Allerdings steckenin dem SoC der Xbox gleich achtU ."' pUfpoMI pnK41..0flootno•d CPU I GPUJaguar-Kerne sowie ein Grafikkernmit der Architektur GraphicsCore Next (GCN). Dieser bestehtaus zwölf Rechengruppen mitinsgesamt 768 Shader-Rechenkernenund 48 Textureinheiten.Das auf der Hot Chips vorgelegteBlockdiagramm zeigt, dass32 MByte des über vier jeweils256 Bit breite Schnittstellen (1 09bis 204 GByte/s) angebundenenCaches weder direkt am Speicher-Controllernoch der CacheKohärenz-Einheit der CPU hängen,sondern näher an denGrafikkernen.Die Anbindung der 500-GByte-Festplatte, des Blu-rayLaufwerks (beide per SATA-11),des Flash-Speichers (eMMC 4.5)und der USB-Peripherie (Kamera,WLAN) übernimmt der Chipsatz.Die Game-Controller kommunizierenper WLAN mit der Xbox.Auch der HDMI-Eingang hängtam Chipsatz, während der HDMIAusgang direkt aus dem HauptSo( kommt. Den Gigabit-Netzwerkchipversorgt das SoC selbstper PCie.DatenbankmonsterOracle will mit dem SPARC M6nicht nur an alte Sun-Erfolge anknüpfen,sondern vor allem einKomplettpaket aus Servern undDatenbanksoftware schnüren. Sogeht es beim neuesten SPARCSprößling nicht nur um Kerne,Cache und RAM, sondern auchum Zuverlässigkeit und ClustertauglicheInfrastruktur. Gegenüberdem Vorgänger hat sich dieAnzahl der Kerne pro Chip von 6auf 12 verdoppelt, reicht aberAlty DRAM d•t. u n tMeoMI•nl wllh CPU CkhHIntel fertigt mindestens acht verschiedene Hasweii-Dice.Es gibt sie mit zwei oder vier Kernen, drei verschiedenen Grafikeinheiten(GT1, GT2, GT3) und unterschiedlichen Cache-Größen.Während die Grafikeinheit in der Xbox One ziemlich direktauf 32 der 47 MByte Cache zugreifen kann, gelingt das der CPUnur über Umwege.24c't 2013, Heft 20

aktuell I Hot ChipsMem. CtrlCore Core CoreL2 L2 L2: IM LJ •sr,.g .... . "'"CoreL2CoreL2. ... . = =L3 Coche & C h ip lnterconnect=r,. o0 cL2 L2 L2 - L2oll!.. ..o t:Core Core Core Core- ,=-immer noch nicht an die 16 desSPARC T5 heran. Die Anzahl derThreads (alias Strands), die einSPARC-S3-Kern gleichzeitig ausführt,bleibt bei acht. Auch ander Speichermenge pro Sockel(1 TByte) und dem Cache (48MByte) ändert Oracle nichts.Allerdings kann man nun biszu 96 Prozessoren miteinanderverschalten. Beim T5 sind es 8,beim M5 immerhin 32. Jeder Prozessorkommuniziert über siebenCoherence Links direkt mit anderenProzessoren; bei 2- und 4-Wege-Systemen sogar übermehrere parallel. Bis zu acht M6-Prozessoren kann man so direktmiteinander verbinden. Die SealabilityLinks eines Prozessorsund sogenannte Bixby-Switchesverbinden bis zu 96 Prozessoren,1152 Kerne respektive 9216Threads Cache-kohärent.Der SPARC M6 bringt es auf4,27 Milliarden Transistoren, dieDie-Fläche ist nicht bekannt.Beim Speicher-Interface spielenSPARC M6 und Power8 jedenfallsin der gleichen Liga, auchwenn Oracle nicht so viel Aufwandmit Zusatz-Chips und L4-Cache treibt. Stattdessen führtjeder Prozessor 16 DDR-Kanäledirekt nach außen.Laut Oracle besonders wichtigfür Datenbanken sind nicht nurspezielle Befehlssatzerweiterungenfür Oracle-Software, sondernauch die RAS-Funktionen für Zuverlässigkeitund Wartbarkeit. Sosichern Prüfsummen und ECCMechanismen praktisch jede Datenübertragungund jede Rechenoperationab. Sofern möglichwerden die Fehler on-the-flykorrigiert.TausendkernerMit etwas weniger Transistorenin Form eines kleinen Updatesfür den SPARC64 X war Fujitsuangereist: Der neue SPARC64 X+hat 2,99 statt 2,95 MilliardenL2CoreCoreL2Mtm CtrlL2CoreDen größten Chiphatte IBM in petto:Der Power8 mit 12Kernen misst trotzmoderner 22-nmSOI-Fertigung 650Quadratmillimeter.Transistoren und ist mit 600 statt587 mm2 nur minimal größer alssein Vorgänger. Trotz identischerAnzahl der Kerne (16) klettert dietheoretische Rechenleistung von382 auf 448 GFiops, weil die Taktfrequenzvon 3 auf 3,5 GHz steigt.Zudem dürfte es in der Praxisetwas mehr sein, denn Fujitsuhat die Sprungvorhersage sowiedie Befehlsdekodierung verbessert.Außerdem bekommt derL 1-Cache einen zusätzlichen dediziertenPort für Schreiboperationen.Insbesondere AtomicWrites sollen nun schneller erfolgen.Die Kryptaeinheit soll RSAVerschlüsselung dank neuer Befehlebis zu 37 Prozent schnellererledigen, die hauseigene Number-Bibliotheklegt bei bestimmtenmathematischen Operationenbis zu 64 Prozent zu.Zum Einsatz kommen sollSPARC64 X+ in Fujitsus nächsterGeneration von Unix-Servern mitbis zu 64 CPUs respektive 1 024Kernen oder 2048 Threads.Power-GeschützDie IBM-Chipentwickler haben -nachdem sie auf der Hot Chipsvoriges Jahr erstaunt mit ansehenmussten, wie Fujitsu dengrößten Chip (SPARC64 X) ausdem Hut zauberte, mal wiedergezeigt, wo der Hammer hängt:Der Power8 misst 650 Quadratmillimeterund hat 12 Rechenkernemit je 512 KByte L2-Cache.Weitere 96 MByte L3-Cache stehenallen gemeinsam zur Verfügung.Noch einmal 128 MByteeDRAM dienen als L4-Cache. Siesitzen allerdings nicht auf demProzessor selbst, sondern in denacht sogenannten Memory-Buffer-Chips.Jeder von diesen puffertmit seinen 16 MByte Cachedie Zugriffe auf bis zu vier Speicherriegel.Verwendet man 32-GByte-Module aus DDR3-1600-Chips, sind bis zu 1 TByte Arbeitsspeicherdrin - wohlgemerkt proCPU-Fassung. Die theoretischeSpitzen-Transferrate liegt bei 410GByte/s. Allerdings erreichen lautIBM davon maximal 230 GByte/skontinuierlich den Power8.ln dessen Inneren geht es mitnoch höheren Transferraten zurSache: So holt jeder Kern bis zu256 GByte an Daten pro Sekundeaus dem L2-Cache und schreibtsie mit immerhin 64 GByte/s wiederdorthin zurück. Zwischen L2-und L3-Cache flutschen in jederRichtung 128 GByte/s. Etwas saloppaggregiert über alle 12Kerne kommt IBM so auf 4TByte/s für den L2- und 3 TByte/sfür den L3-Cache.Der Power8 soll mehr als doppeltso schnell rechnen wie derPower?. Ein Teil der zusätzlichenPerformance stammt aus dervon 8 auf 12 gestiegenen Anzahlder Kerne. Aber auch die einzelnenKerne haben dazugelernt.So sollen sie die 1 ,6-fache SingleThread- und bis zu doppelteOracle vernetztjeweils achtProzessoren vomTyp SPARC M6direkt. Um dieKommunikationmit den anderenNodes kümmernsich BixbySwitches. Das Bildzeigt ein Systemmit 32 CPUs.Maximal sind 96möglich.Ein einzelner SPARC64 X+ hat16 Kerne. Je vier Prozessorenbilden einen Knoten, 64 davonlassen sich zu einem Server mit1024 Kernen verschalten.Multi-Thread-Leistung bringen.Dazu hantiert nun jeder Kern mitbis zu 8 (statt zuvor 4) Threadsgleichzeitig.Uni-ChipEin pfiffiges Gegengewicht zudiesen kommerziellen MonsterChips setzte der 110-kernige Forschungsprozessordes MIT. DenChip zeichnet aber weniger dieschiere Anzahl der Kerne aus,sondern die Fähigkeit, Threadsvon einem Kern zum anderen zuverschieben - in Hardware.Damit wollen die Forscher eindrängendes Problem angehen:Je mehr Kerne ein Chip hat,desto mehr Strom geht für denTransport von Daten zwischendiesen drauf. Angeblich sind esbeim SO-Kerner TeraFLOPS vonIntel bereits 28 Prozent - Tendenzsteigend.Schuld daran trägt ein althergebrachtesKonzept: Ein Threadläuft auf einem Core und lässtsich vom lnterconnect alle benötigtenDaten anliefern, auchwenn diese bereits in denCaches eines anderen Kerns vorliegen.Beim MIT-Chip bleibendie Daten möglichst an Ort undStelle und dafür zieht der Threadum. Im Idealfall dauert das nur4 Taktzyklen.Wie das funktioniert, zeigtendie Forscher anhand eines ASICsaus 110 identischen Kernen undje 40 KByte Cache. Durch die zusätzlicheKommunikationsinfrastrukturvergrößert sich die Chipflächeum 23 Prozent. Dafür steigt- mit gut passenden Aufgaben -die Performance um 25 Prozent,während der Datenverkehr umden Faktor 14 sinkt. (bbe)c't 2013, Heft 2025

aktuell I Server & StorageMainboards für kleine Hasweii-ServerAsus, Intel und Supermicro erweiterndas Angebot an Mainboardsfür Hasweii-Xeons. VonAsus kommt das zirka 150 Euroteure P9D-I im Mini-ITX-Formatmit dem Chipsatz C222. Es bietetnur zwei DIMM-Steckplätze, abereine DVI-1-Buchse. Wer einen derXeons mit GPU einsteckt odereinen billigeren Core i3, Pentiumoder Celeron, kann ein Displayanschließen.Mit Xeons ohne GPU siehtman dann aber nichts. Viele Serverboardssind deshalb mit separatenGrafikchips bestückt beziehungsweisemit Speziai-SoCswie dem Aspeed AST2400, dieauch Fernwartung ermöglichen.Dann steht für ein Display typischerweisebloß ein altertümlicherVGA-Port bereit, der schonoberhalb von 1280 x 1024 nurnoch verschwommeneBilder liefert. Auch 3DBeschleunigung fehltund Fenster ruckelnbeim Verschieben - derGrafikchip soll ebenbloß die Server-Bedienungermöglichen, aberauch aus der Ferne.ln Verbindung mitdem C226, der passendenFirmware und demrichtigen Xeon funktioniertauch die lnteiFernwartung Active ManagementTechnology (AMT) - manbraucht also keinen Zusatzchip.Allerdings verwendet Letzterertypischerweise eine separateNetzwerkbuchse, während AMTeinen der GbE-Ports mitbenutzt.Vorteil für AMT wiederum: DieXeon-GPUs sind wesentlich leis-Mainboards für Xeon E3-1 200 v3 (Auswahl)Hersteller Typ Format Chipsatz DIMMs SATA-Ports Grafik FernwartungAsus P9D-I Mini-ITX C222 4(2x6G) DVI-1Supermicro XlOSAE ATX C226 8x6G DVI, AMT(2 x Asmedia) HDMI, DPSupermicro XlOSLH-F ATX C226 6x6G VGA AST2400Supermicro XlOSLM-F MicroATX C224 6(4X6G) VGA AST2400Supermicro XlOSLA-F ATX C222 6(2x6G) VGA AST2400Supermicro XlOSLL-F MicroATX C222 6 (2 x 6G) VGA AST2400Intel S1200V3RPL MicroATX C226 6x6G VGA Pilot III opt.Intel S1200V3RPM MicroATX C226 6x6G VGA, DP Pilot III opt.Intel S1200V3RPO MicroATX C224 6(4x6G) VGA Pilot III opt.alle Serverboards besitzen zwei Gigabit-Ethernet -Ports und zumindest interne USB-3.0-Anschlüssetungsfähiger und es gibt sogarwelche mit zertifizierten Treibernfür einige Workstation-Anwendungen.Supermicro stattetdas X1 OSAE mit drei digitalenMonitor-Ausgängen aus (sieheTabelle). AMT funktioniert abernur, wenn man entweder denXeon E3-1 225 v3, den 45-WattTyp E3-1 268L v3 oder den teurenE3-1 275 v3 einsteckt.Intel selbst liefert vier Variantendes Mainboards S1200RP,von denen sich bei dreien einFernwartungsmodul nachrüstenlässt (Remote Management Module,RMM) - ebenfalls mit separatemEthernet-Port. DasS1 200V3RPM besitzt auch einenDisplayPort - man kann alsoaußer dem Grafikchip im BaseboardManagement Controller(BMC Pilot 111) auch die XeonGPU nutzen.Das X1 OSLM-F bestücktSupermicro mit einem BMCChip von Aspeed.Auf dem kompakten AsusP9D-I ist Platz für einen Xeon,zwei DIMMs, vier SATA-Portsund eine PCie-Karte.Die Xeon-Familie E3-1 200 v3ist mit den CPU-Serien Core i5-4000 und Core i?-4000 eng verwandt.Anders als die Core-Vierkernerkönnen die Xeons denHauptspeicher per ECC gegenFehler schützen; dazu müssensie aber auf einem Mainboardmit C200-Chipsatz laufen. Für dieLGA 1 150-Xeons sind C222, C224und C226 ausgelegt. Alle enthaltenauch einen xHCI-Controllerfür USB 3.0.(ciw)Starker Zuwachs bei Cloud-ServernDie Marktforschungsfirmen Gartnerund IDC haben ihre Schätzungenfür den Server-Weltmarktim zweiten Quartal 2013veröffentlicht. Demnach sankder Umsatz abermals, auch beiden verbreiteten x86-Servernmit Windows oder Linux, diemittlerweile mehr als 70 Prozentdes gesamten Umsatzes von11,6 Milliarden US-Dollar ausmachen.Viel stärker hat es die größerenUnix-Systeme von Firmenwie IBM (System p), HP (HP-UX),Server-Marktführerim zweiten Quartal 201 3Rang nach Umsatz nach Stückzahl1 IBM HP2 HP Deli3 Deli IBMOracleCiscoQuellen: Gartner, IDCCiscoInspur ElectronicsOracle und Fujitsu (Solaris)erwischt, die um21 Prozent auf zusammenbloß noch 1,8 MilliardenUS-Dollar abgerutschtsind.Einige Server-Typenlegten aber kräftig zu. Darunterist IBMs Mainframe-Baureihemit z/OS, deren jüngste GenerationzEC12 vor einem Jahr angekündigtwurde und die Verkäufeim zweiten Quartal 2013 umknapp 10 Prozent auf 1,2 MilliardenUS-Dollar steigerte. Weltweitgibt es laut IBM zwar wenigerals 5000 Mainframe-lnstallationen,die aber bei finanzstarkenNutzern - darunter 96 der100 größten Banken.Auch am anderen Ende derPreis- und Leistungsskala legteder Umsatz kräftig zu: Um14 Prozent bei Cloud-Servern,die für hohe Packungsdichteund niedrigen Preis optimiertsind. Dazu zählen auch Mikroserver,bei denen einerseits ARMundandererseits Atom-Coresfrischen Wind versprechen. LautIDC wurden 200 000 Stück dieserCloud-Server verkauft, was rund10 Prozent aller Maschinen entspricht.Ihr Umsatz-Anteil betrugaber nur 6,2 Prozent, weil sie imSchnitt billiger sind. Deli ist hiermit über 60 Prozent Marktführer.Cloud-Server treiben denMarktanteil von Linux. Vom Umsatzaller x86-Server entfällt mitt-Mit BladeundRackServernhat CiscoRang 5 imServermarkterkämpft.lerweile ein Drittel auf solche mitLinux, der Rest auf WindowsServer.Enormes Wachstum mit XeonServern erzielte der NetzwerkSpezialist Cisco, der erst vor vierJahren seine ersten Blade- undRack-Server auf den Markt brachte.Cisco hat mittlerweile Fujitsuvon Platz fünf der Umsatz-Rangordnungverdrängt. Nach Stückzahlenliegt Cisco sogar auf Platzvier vor dem chinesischen HerstellerInspur Electronics, der rund60 000 Maschinen verkaufte.(ciw)26c't 2013, Heft 20