EDV-Sicherheit an der Universität Heidelberg - Urz - Universität ...

EDV-Sicherheit an der Universität Heidelberg - Urz - Universität ...

EDV-Sicherheit an der Universität Heidelberg - Urz - Universität ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>EDV</strong>-<strong>Sicherheit</strong> <strong>an</strong> <strong>der</strong> <strong>Universität</strong> <strong>Heidelberg</strong> Konzept vom 16.10.02<br />

BelWü-<br />

Filter<br />

Daten<br />

Uni-<br />

Firewall<br />

Internet<br />

<strong>Sicherheit</strong>skonzept<br />

für das BelWü<br />

<strong>Sicherheit</strong>skonzept<br />

für das HD-Net<br />

Instituts-<br />

Firewall<br />

<strong>Sicherheit</strong>skonzept<br />

für<br />

Institute<br />

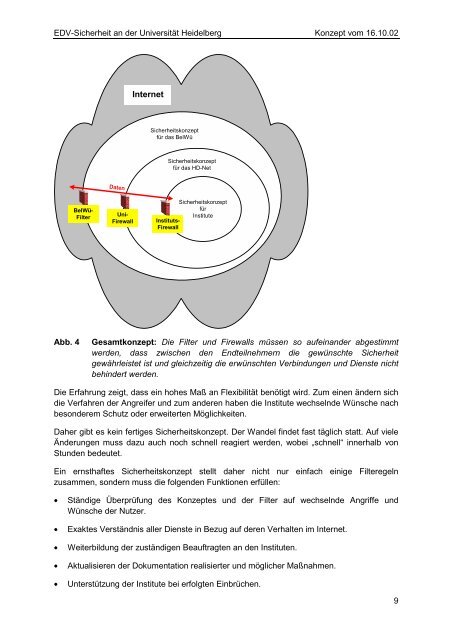

Abb. 4 Gesamtkonzept: Die Filter und Firewalls müssen so aufein<strong>an</strong><strong>der</strong> abgestimmt<br />

werden, dass zwischen den Endteilnehmern die gewünschte <strong>Sicherheit</strong><br />

gewährleistet ist und gleichzeitig die erwünschten Verbindungen und Dienste nicht<br />

behin<strong>der</strong>t werden.<br />

Die Erfahrung zeigt, dass ein hohes Maß <strong>an</strong> Flexibilität benötigt wird. Zum einen än<strong>der</strong>n sich<br />

die Verfahren <strong>der</strong> Angreifer und zum <strong>an</strong><strong>der</strong>en haben die Institute wechselnde Wünsche nach<br />

beson<strong>der</strong>em Schutz o<strong>der</strong> erweiterten Möglichkeiten.<br />

Daher gibt es kein fertiges <strong>Sicherheit</strong>skonzept. Der W<strong>an</strong>del findet fast täglich statt. Auf viele<br />

Än<strong>der</strong>ungen muss dazu auch noch schnell reagiert werden, wobei „schnell“ innerhalb von<br />

Stunden bedeutet.<br />

Ein ernsthaftes <strong>Sicherheit</strong>skonzept stellt daher nicht nur einfach einige Filteregeln<br />

zusammen, son<strong>der</strong>n muss die folgenden Funktionen erfüllen:<br />

• Ständige Überprüfung des Konzeptes und <strong>der</strong> Filter auf wechselnde Angriffe und<br />

Wünsche <strong>der</strong> Nutzer.<br />

• Exaktes Verständnis aller Dienste in Bezug auf <strong>der</strong>en Verhalten im Internet.<br />

• Weiterbildung <strong>der</strong> zuständigen Beauftragten <strong>an</strong> den Instituten.<br />

• Aktualisieren <strong>der</strong> Dokumentation realisierter und möglicher Maßnahmen.<br />

• Unterstützung <strong>der</strong> Institute bei erfolgten Einbrüchen.<br />

9