Verwendung kryptographischer Algorithmen in der ... - Gematik

Verwendung kryptographischer Algorithmen in der ... - Gematik

Verwendung kryptographischer Algorithmen in der ... - Gematik

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Verwendung</strong> <strong>kryptographischer</strong> <strong>Algorithmen</strong> <strong>in</strong> <strong>der</strong><br />

Telematik<strong>in</strong>frastruktur<br />

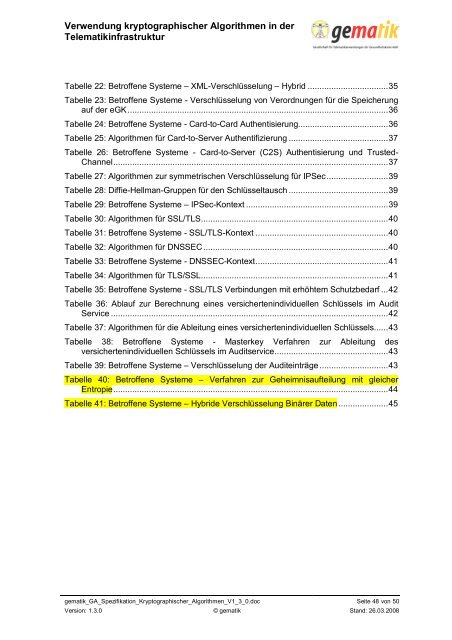

Tabelle 22: Betroffene Systeme – XML-Verschlüsselung – Hybrid..................................35<br />

Tabelle 23: Betroffene Systeme - Verschlüsselung von Verordnungen für die Speicherung<br />

auf <strong>der</strong> eGK..............................................................................................................36<br />

Tabelle 24: Betroffene Systeme - Card-to-Card Authentisierung......................................36<br />

Tabelle 25: <strong>Algorithmen</strong> für Card-to-Server Authentifizierung..........................................37<br />

Tabelle 26: Betroffene Systeme - Card-to-Server (C2S) Authentisierung und Trusted-<br />

Channel....................................................................................................................37<br />

Tabelle 27: <strong>Algorithmen</strong> zur symmetrischen Verschlüsselung für IPSec..........................39<br />

Tabelle 28: Diffie-Hellman-Gruppen für den Schlüsseltausch..........................................39<br />

Tabelle 29: Betroffene Systeme – IPSec-Kontext............................................................39<br />

Tabelle 30: <strong>Algorithmen</strong> für SSL/TLS...............................................................................40<br />

Tabelle 31: Betroffene Systeme - SSL/TLS-Kontext........................................................40<br />

Tabelle 32: <strong>Algorithmen</strong> für DNSSEC..............................................................................40<br />

Tabelle 33: Betroffene Systeme - DNSSEC-Kontext........................................................41<br />

Tabelle 34: <strong>Algorithmen</strong> für TLS/SSL...............................................................................41<br />

Tabelle 35: Betroffene Systeme - SSL/TLS Verb<strong>in</strong>dungen mit erhöhtem Schutzbedarf...42<br />

Tabelle 36: Ablauf zur Berechnung e<strong>in</strong>es versicherten<strong>in</strong>dividuellen Schlüssels im Audit<br />

Service.....................................................................................................................42<br />

Tabelle 37: <strong>Algorithmen</strong> für die Ableitung e<strong>in</strong>es versicherten<strong>in</strong>dividuellen Schlüssels......43<br />

Tabelle 38: Betroffene Systeme - Masterkey Verfahren zur Ableitung des<br />

versicherten<strong>in</strong>dividuellen Schlüssels im Auditservice................................................43<br />

Tabelle 39: Betroffene Systeme – Verschlüsselung <strong>der</strong> Audite<strong>in</strong>träge.............................43<br />

Tabelle 40: Betroffene Systeme – Verfahren zur Geheimnisaufteilung mit gleicher<br />

Entropie....................................................................................................................44<br />

Tabelle 41: Betroffene Systeme – Hybride Verschlüsselung B<strong>in</strong>ärer Daten.....................45<br />

gematik_GA_Spezifikation_Kryptographischer_<strong>Algorithmen</strong>_V1_3_0.doc Seite 48 von 50<br />

Version: 1.3.0 © gematik Stand: 26.03.2008

![[gemSpec_gSMC-K_ObjSys] ( PDF ) - Gematik](https://img.yumpu.com/43325855/1/184x260/gemspec-gsmc-k-objsys-pdf-gematik.jpg?quality=85)

![[gemSpec_SMC-B_ObjSys] ( PDF ) - Gematik](https://img.yumpu.com/36693970/1/184x260/gemspec-smc-b-objsys-pdf-gematik.jpg?quality=85)