Mobile Systems III INFORMATIK

Mobile Systems III INFORMATIK

Mobile Systems III INFORMATIK

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

36 Neue VPN-Lösungen<br />

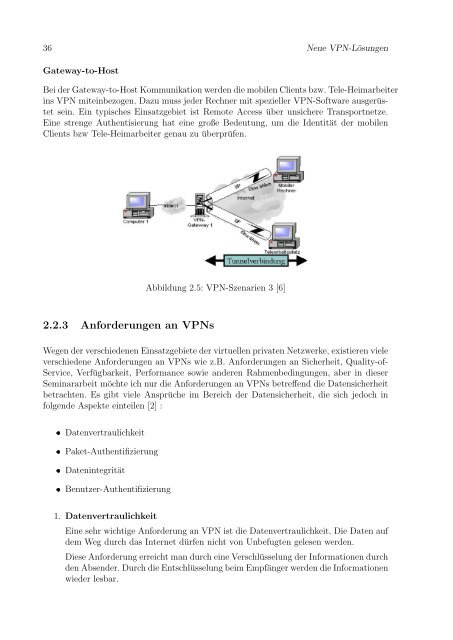

Gateway-to-Host<br />

Bei der Gateway-to-Host Kommunikation werden die mobilen Clients bzw. Tele-Heimarbeiter<br />

ins VPN miteinbezogen. Dazu muss jeder Rechner mit spezieller VPN-Software ausgerüstet<br />

sein. Ein typisches Einsatzgebiet ist Remote Access über unsichere Transportnetze.<br />

Eine strenge Authentisierung hat eine große Bedeutung, um die Identität der mobilen<br />

Clients bzw Tele-Heimarbeiter genau zu überprüfen.<br />

Abbildung 2.5: VPN-Szenarien 3 [6]<br />

2.2.3 Anforderungen an VPNs<br />

Wegen der verschiedenen Einsatzgebiete der virtuellen privaten Netzwerke, existieren viele<br />

verschiedene Anforderungen an VPNs wie z.B. Anforderungen an Sicherheit, Quality-of-<br />

Service, Verfügbarkeit, Performance sowie anderen Rahmenbedingungen, aber in dieser<br />

Seminararbeit möchte ich nur die Anforderungen an VPNs betreffend die Datensicherheit<br />

betrachten. Es gibt viele Ansprüche im Bereich der Datensicherheit, die sich jedoch in<br />

folgende Aspekte einteilen [2] :<br />

ˆ Datenvertraulichkeit<br />

ˆ Paket-Authentifizierung<br />

ˆ Datenintegrität<br />

ˆ Benutzer-Authentifizierung<br />

1. Datenvertraulichkeit<br />

Eine sehr wichtige Anforderung an VPN ist die Datenvertraulichkeit. Die Daten auf<br />

dem Weg durch das Internet dürfen nicht von Unbefugten gelesen werden.<br />

Diese Anforderung erreicht man durch eine Verschlüsselung der Informationen durch<br />

den Absender. Durch die Entschlüsselung beim Empfänger werden die Informationen<br />

wieder lesbar.