Mobile Systems III INFORMATIK

Mobile Systems III INFORMATIK

Mobile Systems III INFORMATIK

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Jonathan Albe 137<br />

6.7 IEEE 802.1x - Authentifizierung und Schlüsselmanagement<br />

Sowohl TKIP als auch CCMP benötigen einen temporären Schlüssel, den Session Key<br />

(Sitzungsschlüssel). Dieser Schlüssel wird vom Schlüsselmanagement durch einen Hauptschlüssel<br />

gebildet. Dieser gemeinsame Hauptschlüssel gelangt bei WEP durch Eingabe<br />

an den Geräten zu den Kommunikationsteilnehmern. Dies ist für kleine Netze durchaus<br />

sinnvoll und am einfachsten zu realisieren. Mit einer wachsenden Teilnehmerzahl ist diese<br />

Lösung jedoch nicht mehr praktikabel (Mehr zum Konfigurationsmanagement siehe auch<br />

Kapitel 6.8). Aus diesem Grund besteht in IEEE 802.11i die Möglichkeit das IEEE 802.1x<br />

Protokoll für die Authentifizierung und Schlüsselverteilung zu verwenden [15].<br />

IEEE 802.1x definiert eine allgemeine, erweiterbare und auf Ports basierende Zugangskontrolle,<br />

welche für Funk- und Kabelnetzwerke gleichermaßen gültig ist. 802.1x unterscheidet<br />

zwischen zwei Verbindungsarten. Kontrollierte Ports gestatten dem angeschlossenen Nutzer<br />

mit allen angeschlossenen Teilnehmern zu kommunizieren. Ein unkontrollierter Port<br />

ist hingegen auf bestimmte Adressen und Bereiche eingeschränkt [20]. Ein unangemeldeter<br />

Benutzer kann über einen unkontrollierten Port Zugriff auf einen Authentifizierungsserver<br />

erhalten, sich authentifizieren und anschließend einen kontrollierten Port verwenden.<br />

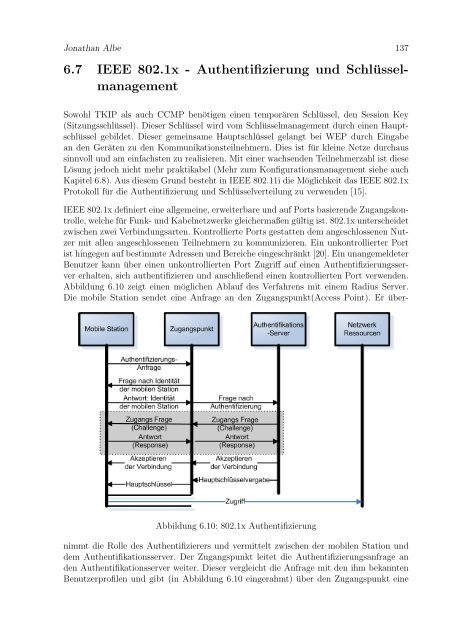

Abbildung 6.10 zeigt einen möglichen Ablauf des Verfahrens mit einem Radius Server.<br />

Die mobile Station sendet eine Anfrage an den Zugangspunkt(Access Point). Er über-<br />

Abbildung 6.10: 802.1x Authentifizierung<br />

nimmt die Rolle des Authentifizierers und vermittelt zwischen der mobilen Station und<br />

dem Authentifikationsserver. Der Zugangspunkt leitet die Authentifizierungsanfrage an<br />

den Authentifikationsserver weiter. Dieser vergleicht die Anfrage mit den ihm bekannten<br />

Benutzerprofilen und gibt (in Abbildung 6.10 eingerahmt) über den Zugangspunkt eine