Handout

Handout Handout

Anwendung asymmetrischer Verfahren Asymmetrische Schlüsselverfahren können nach diesem Prinzip drei unterschiedliche Anwendungen haben: Schlüsselaustausch für symmetrische Verfahren Verschlüsselung und Entschlüsselung “normaler” Nachrichten Digitale Signaturen S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen

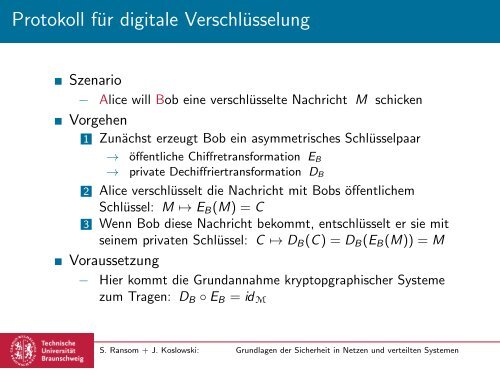

Protokoll für digitale Verschlüsselung Szenario − Alice will Bob eine verschlüsselte Nachricht M schicken Vorgehen 1 Zunächst erzeugt Bob ein asymmetrisches Schlüsselpaar → → öffentliche Chiffretransformation E B private Dechiffriertransformation D B 2 Alice verschlüsselt die Nachricht mit Bobs öffentlichem Schlüssel: M ↦→ E B (M) = C 3 Wenn Bob diese Nachricht bekommt, entschlüsselt er sie mit seinem privaten Schlüssel: C ↦→ D B (C) = D B (E B (M)) = M Voraussetzung − Hier kommt die Grundannahme kryptopgraphischer Systeme zum Tragen: D B ◦ E B = id M S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen

- Seite 73 und 74: Das Ergebnis nach Iterationsschritt

- Seite 75 und 76: Die initiale Permutation und ihr In

- Seite 77 und 78: Die Funktion f , Details B 1 B 2 ·

- Seite 79 und 80: S-Boxen Eingabe: 6-Bit Block B = b

- Seite 81 und 82: Anmerkungen zum Design des DES-Verf

- Seite 83 und 84: Die DES Dechiffrierung. . . T IP L

- Seite 85 und 86: Größte Schwäche von DES. . . . .

- Seite 87 und 88: Überblick Prinzipien in modernen s

- Seite 89 und 90: Modus: Electronic Code Book (ECB) K

- Seite 91 und 92: Modus: Cipher Block Chaining (CBC)

- Seite 93 und 94: Eigenschaften von CBC Korrektheit i

- Seite 95 und 96: Modus: Counter (CTR) Idee: n-Bit Z

- Seite 97 und 98: Advanced Encryption Standard (AES)

- Seite 99 und 100: Verlauf der Auswahl 1998/1999: 15 V

- Seite 101 und 102: Einsatzgebiete von AES IEEE 802.11i

- Seite 103 und 104: Rechenoperationen in GF(2 8 ) Addit

- Seite 105 und 106: AES: Ablauf S. Ransom + J. Koslowsk

- Seite 107 und 108: AES: Weitere Bemerkungen Shift Rows

- Seite 109 und 110: Details: Substitute Bytes S-Box, Su

- Seite 111 und 112: Details: SubBytes - Inverse S-Box I

- Seite 113 und 114: Details: MixColumn Operiert separat

- Seite 115 und 116: Details: AddRoundKey Bitweises XOR

- Seite 117 und 118: Literatur Dietmar Wätjen: Kryptogr

- Seite 119 und 120: Verteilung geheimer Schlüssel Prob

- Seite 121 und 122: Schlüsselverteilzentren Populäre

- Seite 123: Die Idee von Diffie und Hellman Bei

- Seite 127 und 128: Kombination: Geheimhaltung + Authen

- Seite 129 und 130: Anforderungen an einen Algorithmus

- Seite 131 und 132: One-Way Functions Diese Anforderung

- Seite 133 und 134: RSA 1977 wurde der erste Algorithmu

- Seite 135 und 136: Schlüsselerzeugung für RSA Zusamm

- Seite 137 und 138: RSA-Signaturverfahren Zusammenfassu

- Seite 139 und 140: Warum funktionert das RSA-Verfahren

- Seite 141 und 142: Geheimhaltung + Authentizität bei

- Seite 143 und 144: Faktorisierung und Sicherheit von R

- Seite 145 und 146: Fortschritte bei Faktorisierung 197

- Seite 147 und 148: Primzahltests - Sieb des Erathosthe

- Seite 149 und 150: Verbesserung von Rabin-Miller (1976

- Seite 151 und 152: Analyse Satz (5.4) Der obige Algori

- Seite 153 und 154: Literatur Dietmar Wätjen: Kryptogr

- Seite 155 und 156: Überblick Motivation Authentifizie

- Seite 157 und 158: Motivation (2) Unter Authentifizier

- Seite 159 und 160: Symmetrische Nachrichtenverschlüss

- Seite 161 und 162: Asymmetrische Nachrichtenverschlüs

- Seite 163 und 164: Gängige Anwendungsvarianten (1) a

- Seite 165 und 166: Gängige Anwendungen (2) d e f Nach

- Seite 167 und 168: Auswahl des Verfahrens Wenn Vertrau

- Seite 169 und 170: Anforderungen an Hash-Funktionen (2

- Seite 171 und 172: MD5 Entwickelt von Ronald Rivest un

- Seite 173 und 174: SHA-512 Überblick Verarbeitet 1024

Protokoll für digitale Verschlüsselung<br />

Szenario<br />

− Alice will Bob eine verschlüsselte Nachricht M schicken<br />

Vorgehen<br />

1 Zunächst erzeugt Bob ein asymmetrisches Schlüsselpaar<br />

→<br />

→<br />

öffentliche Chiffretransformation E B<br />

private Dechiffriertransformation D B<br />

2 Alice verschlüsselt die Nachricht mit Bobs öffentlichem<br />

Schlüssel: M ↦→ E B (M) = C<br />

3 Wenn Bob diese Nachricht bekommt, entschlüsselt er sie mit<br />

seinem privaten Schlüssel: C ↦→ D B (C) = D B (E B (M)) = M<br />

Voraussetzung<br />

− Hier kommt die Grundannahme kryptopgraphischer Systeme<br />

zum Tragen: D B ◦ E B = id M<br />

S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen