Handout

Handout Handout

Mathematischen Grundlagen (überblick) Zwecks Byte-weiser Verarbeitung beruht AES auf algebraischen Rechenoperationen im so genannten Galois-Körper GF(2 8 ) : − Polynome mit Koeffizienten aus Z 2 = {0, 1} − bilde Restklassen modulo des irreduzibilen Polynoms m(x) = x 8 + x 4 + x 3 + x + 1 − Repräsentanten sind alle Polynome vom Grad ≤ 7 über Z 2 = {0, 1} ; diese bilden den endlichen Körper GF(2 8 ) Elemente von GF(2 8 ) lassen sich als Bytes (= 8 Bit) auffassen x 7 + x 6 + 1 = (1100 0001) = (c1) hex An einer Stelle des Algorithmus sind 4-Tupel von Bytes mit einer (4 × 4) -Matrix in GF(2 8 ) zu multiplizieren Weiterführende Details in der Vorlesung “Kryptologie 1+2” S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen

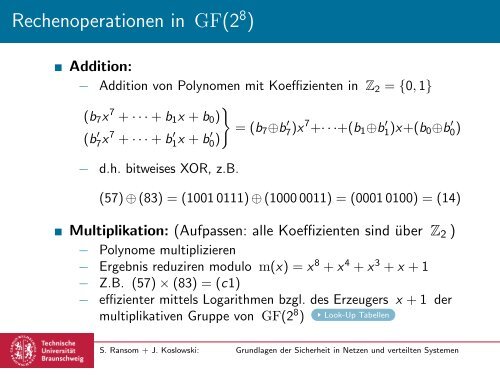

Rechenoperationen in GF(2 8 ) Addition: − Addition von Polynomen mit Koeffizienten in Z 2 = {0, 1} } (b 7 x 7 + · · · + b 1 x + b 0 ) = (b (b 7x ′ 7 + · · · + b 1x ′ + b 0) ′ 7 ⊕b 7)x ′ 7 +· · ·+(b 1 ⊕b 1)x+(b ′ 0 ⊕b 0) ′ − d.h. bitweises XOR, z.B. (57) ⊕ (83) = (1001 0111) ⊕ (1000 0011) = (0001 0100) = (14) Multiplikation: (Aufpassen: alle Koeffizienten sind über Z 2 ) − Polynome multiplizieren − Ergebnis reduziren modulo m(x) = x 8 + x 4 + x 3 + x + 1 − Z.B. (57) × (83) = (c1) − effizienter mittels Logarithmen bzgl. des Erzeugers x + 1 der multiplikativen Gruppe von GF(2 8 ) Look-Up Tabellen S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen

- Seite 51 und 52: Folgerungen aus dem Satz von Euler

- Seite 53 und 54: Schnellere Inversenberechnung: Eukl

- Seite 55 und 56: Erweiterung zur Berechnung des Inve

- Seite 57 und 58: Der Fall ggT(a, n) ≠ 1 Veranschau

- Seite 59 und 60: Kapitel 4 Moderne symmetrische Verf

- Seite 61 und 62: Überblick Prinzipien in modernen s

- Seite 63 und 64: Bitweise Verschlüsselung Bisherige

- Seite 65 und 66: Strom- vs. Blockchiffrierung Stromc

- Seite 67 und 68: Feistel-Netzwerke . . . bilden die

- Seite 69 und 70: Geschichte von DES DES: Data Encryp

- Seite 71 und 72: Erzeugung der Rundenschlüssel: Üb

- Seite 73 und 74: Das Ergebnis nach Iterationsschritt

- Seite 75 und 76: Die initiale Permutation und ihr In

- Seite 77 und 78: Die Funktion f , Details B 1 B 2 ·

- Seite 79 und 80: S-Boxen Eingabe: 6-Bit Block B = b

- Seite 81 und 82: Anmerkungen zum Design des DES-Verf

- Seite 83 und 84: Die DES Dechiffrierung. . . T IP L

- Seite 85 und 86: Größte Schwäche von DES. . . . .

- Seite 87 und 88: Überblick Prinzipien in modernen s

- Seite 89 und 90: Modus: Electronic Code Book (ECB) K

- Seite 91 und 92: Modus: Cipher Block Chaining (CBC)

- Seite 93 und 94: Eigenschaften von CBC Korrektheit i

- Seite 95 und 96: Modus: Counter (CTR) Idee: n-Bit Z

- Seite 97 und 98: Advanced Encryption Standard (AES)

- Seite 99 und 100: Verlauf der Auswahl 1998/1999: 15 V

- Seite 101: Einsatzgebiete von AES IEEE 802.11i

- Seite 105 und 106: AES: Ablauf S. Ransom + J. Koslowsk

- Seite 107 und 108: AES: Weitere Bemerkungen Shift Rows

- Seite 109 und 110: Details: Substitute Bytes S-Box, Su

- Seite 111 und 112: Details: SubBytes - Inverse S-Box I

- Seite 113 und 114: Details: MixColumn Operiert separat

- Seite 115 und 116: Details: AddRoundKey Bitweises XOR

- Seite 117 und 118: Literatur Dietmar Wätjen: Kryptogr

- Seite 119 und 120: Verteilung geheimer Schlüssel Prob

- Seite 121 und 122: Schlüsselverteilzentren Populäre

- Seite 123 und 124: Die Idee von Diffie und Hellman Bei

- Seite 125 und 126: Protokoll für digitale Verschlüss

- Seite 127 und 128: Kombination: Geheimhaltung + Authen

- Seite 129 und 130: Anforderungen an einen Algorithmus

- Seite 131 und 132: One-Way Functions Diese Anforderung

- Seite 133 und 134: RSA 1977 wurde der erste Algorithmu

- Seite 135 und 136: Schlüsselerzeugung für RSA Zusamm

- Seite 137 und 138: RSA-Signaturverfahren Zusammenfassu

- Seite 139 und 140: Warum funktionert das RSA-Verfahren

- Seite 141 und 142: Geheimhaltung + Authentizität bei

- Seite 143 und 144: Faktorisierung und Sicherheit von R

- Seite 145 und 146: Fortschritte bei Faktorisierung 197

- Seite 147 und 148: Primzahltests - Sieb des Erathosthe

- Seite 149 und 150: Verbesserung von Rabin-Miller (1976

- Seite 151 und 152: Analyse Satz (5.4) Der obige Algori

Rechenoperationen in GF(2 8 )<br />

Addition:<br />

− Addition von Polynomen mit Koeffizienten in Z 2 = {0, 1}<br />

}<br />

(b 7 x 7 + · · · + b 1 x + b 0 )<br />

= (b<br />

(b 7x ′ 7 + · · · + b 1x ′ + b 0)<br />

′ 7 ⊕b 7)x ′ 7 +· · ·+(b 1 ⊕b 1)x+(b ′ 0 ⊕b 0)<br />

′<br />

− d.h. bitweises XOR, z.B.<br />

(57) ⊕ (83) = (1001 0111) ⊕ (1000 0011) = (0001 0100) = (14)<br />

Multiplikation: (Aufpassen: alle Koeffizienten sind über Z 2 )<br />

− Polynome multiplizieren<br />

− Ergebnis reduziren modulo m(x) = x 8 + x 4 + x 3 + x + 1<br />

− Z.B. (57) × (83) = (c1)<br />

− effizienter mittels Logarithmen bzgl. des Erzeugers x + 1 der<br />

multiplikativen Gruppe von GF(2 8 ) Look-Up Tabellen<br />

S. Ransom + J. Koslowski: Grundlagen der Sicherheit in Netzen und verteilten Systemen