CCC - Das chaos Computer Buch

CCC - Das chaos Computer Buch

CCC - Das chaos Computer Buch

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Das</strong> Chaos <strong>Computer</strong> <strong>Buch</strong><br />

<strong>Das</strong> Chaos <strong>Computer</strong> <strong>Buch</strong><br />

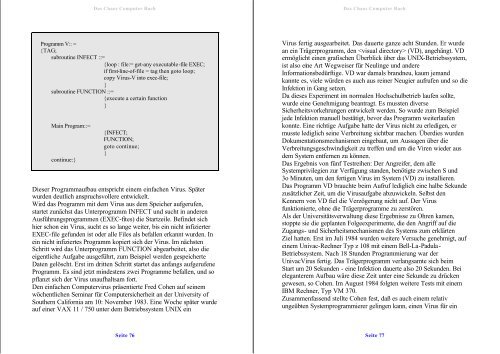

Programm V:: =<br />

{TAG;<br />

subroutine INFECT ::=<br />

{loop : file:= get-any executable-file EXEC;<br />

if first-line-of-file = tag then goto loop;<br />

copy Virus-V into exec-file;<br />

}<br />

subroutine FUNCTION ::=<br />

{execute a certain function<br />

}<br />

Main Program::=<br />

continue:}<br />

{INFECT;<br />

FUNCTION;<br />

goto continue;<br />

}<br />

Dieser Programmaufbau entspricht einem einfachen Virus. Später<br />

wurden deutlich anspruchsvollere entwickelt.<br />

Wird das Programm mit dem Virus aus dem Speicher aufgerufen,<br />

startet zunächst das Unterprogramm INFECT und sucht in anderen<br />

Ausführungsprogrammen (EXEC-fites) die Startzeile. Befindet sich<br />

hier schon ein Virus, sucht es so lange weiter, bis ein nicht infizierter<br />

EXEC-file gefunden ist oder alle Files als befallen erkannt wurden. In<br />

ein nicht infiziertes Programm kopiert sich der Virus. Im nächsten<br />

Schritt wird das Unterprogramm FUNCTION abgearbeitet, also die<br />

eigentliche Aufgabe ausgeführt, zum Beispiel werden gespeicherte<br />

Daten gelöscht. Erst im dritten Schritt startet das anfangs aufgerufene<br />

Programm. Es sind jetzt mindestens zwei Programme befallen, und so<br />

pflanzt sich der Virus unaufhaltsam fort.<br />

Den einfachen <strong>Computer</strong>virus präsentierte Fred Cohen auf seinem<br />

wöchentlichen Seminar für <strong>Computer</strong>sicherheit an der University of<br />

Southern California am 10: November 1983. Eine Woche später wurde<br />

auf einer VAX 11 / 750 unter dem Betriebssystem UNIX ein<br />

Virus fertig ausgearbeitet. <strong>Das</strong> dauerte ganze acht Stunden. Er wurde<br />

an ein Trägerprogramm, den (VD), angehängt. VD<br />

ermöglicht einen grafischen Überblick über das UNIX-Betriebssystem,<br />

ist also eine Art Wegweiser für Neulinge und andere<br />

Informationsbedürftige. VD war damals brandneu, kaum jemand<br />

kannte es, viele würden es auch aus reiner Neugier aufrufen und so die<br />

Infektion in Gang setzen.<br />

Da dieses Experiment im normalen Hochschulbetrieb laufen sollte,<br />

wurde eine Genehmigung beantragt. Es mussten diverse<br />

Sicherheitsvorkehrungen entwickelt werden. So wurde zum Beispiel<br />

jede Infektion manuell bestätigt, bevor das Programm weiterlaufen<br />

konnte. Eine richtige Aufgabe hatte der Virus nicht zu erledigen, er<br />

musste lediglich seine Verbreitung sichtbar machen. Überdies wurden<br />

Dokumentationsmechanismen eingebaut, um Aussagen über die<br />

Verbreitungsgeschwindigkeit zu treffen und um die Viren wieder aus<br />

dem System entfernen zu können.<br />

<strong>Das</strong> Ergebnis von fünf Testreihen: Der Angreifer, dem alle<br />

Systemprivilegien zur Verfügung standen, benötigte zwischen S und<br />

3o Minuten, um den fertigen Virus im System (VD) zu installieren.<br />

<strong>Das</strong> Programm VD brauchte beim Aufruf lediglich eine halbe Sekunde<br />

zusätzlicher Zeit, um die Virusaufgabe abzuwickeln. Selbst den<br />

Kennern von VD fiel die Verzögerung nicht auf. Der Virus<br />

funktionierte, ohne die Trägerprogramme zu zerstören.<br />

Als der Universitätsverwaltung diese Ergebnisse zu Ohren kamen,<br />

stoppte sie die geplanten Folgeexperimente, die den Angriff auf die<br />

Zugangs- und Sicherheitsmechanismen des Systems zum erklärten<br />

Ziel hatten. Erst im Juli 1984 wurden weitere Versuche genehmigt, auf<br />

einem Univac-Rechner Typ z 108 mit einem Bell-La-Padula-<br />

Betriebssystem. Nach 18 Stunden Programmierung war der<br />

UnivacVirus fertig. <strong>Das</strong> Trägerprogramm verlangsamte sich beim<br />

Start um 20 Sekunden - eine Infektion dauerte also 20 Sekunden. Bei<br />

eleganterem Aufbau wäre diese Zeit unter eine Sekunde zu drücken<br />

gewesen, so Cohen. Im August 1984 folgten weitere Tests mit einem<br />

IBM Rechner, Typ VM 370.<br />

Zusammenfassend stellte Cohen fest, daß es auch einem relativ<br />

ungeübten Systemprogrammierer gelingen kann, einen Virus für ein<br />

Seite 76<br />

Seite 77