CCC - Das chaos Computer Buch

CCC - Das chaos Computer Buch

CCC - Das chaos Computer Buch

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Das</strong> Chaos <strong>Computer</strong> <strong>Buch</strong><br />

<strong>Das</strong> Chaos <strong>Computer</strong> <strong>Buch</strong><br />

Interesse an den Fragen der <strong>Computer</strong>sicherheit. Unterstützung kam<br />

auch vom FBI. Bald hatten Stoll und Kerth ein gut funktionierendes<br />

Kommunikationsnetz zwischen verschiedenen Organisationen aufgebaut.<br />

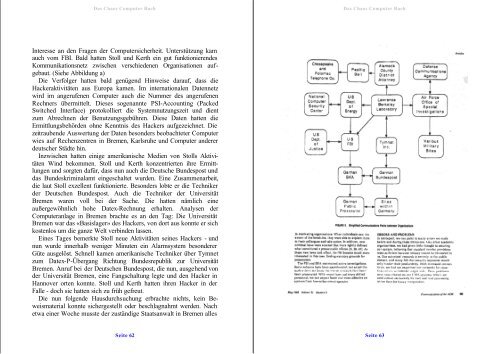

(Siehe Abbildung a)<br />

Die Verfolger hatten bald genügend Hinweise darauf, dass die<br />

Hackeraktivitäten aus Europa kamen. Im internationalen Datennetz<br />

wird im angerufenen <strong>Computer</strong> auch die Nummer des angerufenen<br />

Rechners übermittelt. Dieses sogenannte PSI-Accounting (Packed<br />

Switched Interface) protokolliert die Systemnutzungszeit und dient<br />

zum Abrechnen der Benutzungsgebühren. Diese Daten hatten die<br />

Ermittlungsbehörden ohne Kenntnis des Hackers aufgezeichnet. Die<br />

zeitraubende Auswertung der Daten besonders beobachteter <strong>Computer</strong><br />

wies auf Rechenzentren in Bremen, Karlsruhe und <strong>Computer</strong> anderer<br />

deutscher Städte hin.<br />

Inzwischen hatten einige amerikanische Medien von Stolls Aktivitäten<br />

Wind bekommen. Stoll und Kerth konzentrierten ihre Ermittlungen<br />

und sorgten dafür, dass nun auch die Deutsche Bundespost und<br />

das Bundeskriminalamt eingeschaltet wurden. Eine Zusammenarbeit,<br />

die laut Stoll exzellent funktionierte. Besonders lobte er die Techniker<br />

der Deutschen Bundespost. Auch die Techniker der Universität<br />

Bremen waren voll bei der Sache. Die hatten nämlich eine<br />

außergewöhnlich hohe Datex-Rechnung erhalten. Analysen der<br />

<strong>Computer</strong>anlage in Bremen brachte es an den Tag: Die Universität<br />

Bremen war das «Basislager» des Hackers, von dort aus konnte er sich<br />

kostenlos um die ganze Welt verbinden lassen.<br />

Eines Tages bemerkte Stoll neue Aktivitäten seines Hackers - und<br />

nun wurde innerhalb weniger Minuten ein Alarmsystem besonderer<br />

Güte ausgelöst. Schnell kamen amerikanische Techniker über Tymnet<br />

zum Datex-P-Übergang Richtung Bundesrepublik zur Universität<br />

Bremen. Anruf bei der Deutschen Bundespost, die nun, ausgehend von<br />

der Universität Bremen, eine Fangschaltung legte und den Hacker in<br />

Hannover orten konnte. Stoll und Kerth hatten ihren Hacker in der<br />

Falle - doch sie hatten sich zu früh gefreut.<br />

Die nun folgende Hausdurchsuchung erbrachte nichts, kein Beweismaterial<br />

konnte sichergestellt oder beschlagnahmt werden. Nach<br />

etwa einer Woche musste der zuständige Staatsanwalt in Bremen alles<br />

Seite 62<br />

Seite 63