IT-Sicherheitsrichtlinie - Universität zu Lübeck

IT-Sicherheitsrichtlinie - Universität zu Lübeck

IT-Sicherheitsrichtlinie - Universität zu Lübeck

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>IT</strong>-<strong>Sicherheitsrichtlinie</strong> – Risikoanalyse<br />

4. Risikoanalyse<br />

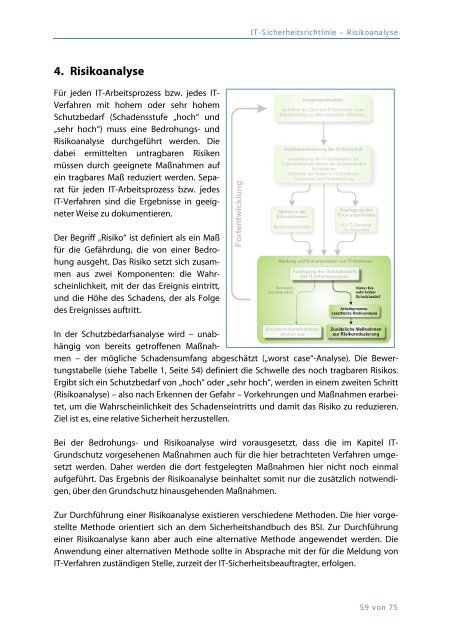

Für jeden <strong>IT</strong>-Arbeitsprozess bzw. jedes <strong>IT</strong>-<br />

Verfahren mit hohem oder sehr hohem<br />

Schutzbedarf (Schadensstufe „hoch“ und<br />

„sehr hoch“) muss eine Bedrohungs- und<br />

Risikoanalyse durchgeführt werden. Die<br />

dabei ermittelten untragbaren Risiken<br />

müssen durch geeignete Maßnahmen auf<br />

ein tragbares Maß reduziert werden. Separat<br />

für jeden <strong>IT</strong>-Arbeitsprozess bzw. jedes<br />

<strong>IT</strong>-Verfahren sind die Ergebnisse in geeigneter<br />

Weise <strong>zu</strong> dokumentieren.<br />

Der Begriff „Risiko“ ist definiert als ein Maß<br />

für die Gefährdung, die von einer Bedrohung<br />

ausgeht. Das Risiko setzt sich <strong>zu</strong>sammen<br />

aus zwei Komponenten: die Wahrscheinlichkeit,<br />

mit der das Ereignis eintritt,<br />

und die Höhe des Schadens, der als Folge<br />

des Ereignisses auftritt.<br />

In der Schutzbedarfsanalyse wird – unabhängig<br />

von bereits getroffenen Maßnahmen<br />

– der mögliche Schadensumfang abgeschätzt („worst case“-Analyse). Die Bewertungstabelle<br />

(siehe Tabelle 1, Seite 54) definiert die Schwelle des noch tragbaren Risikos.<br />

Ergibt sich ein Schutzbedarf von „hoch“ oder „sehr hoch“, werden in einem zweiten Schritt<br />

(Risikoanalyse) – also nach Erkennen der Gefahr – Vorkehrungen und Maßnahmen erarbeitet,<br />

um die Wahrscheinlichkeit des Schadenseintritts und damit das Risiko <strong>zu</strong> reduzieren.<br />

Ziel ist es, eine relative Sicherheit her<strong>zu</strong>stellen.<br />

Bei der Bedrohungs- und Risikoanalyse wird vorausgesetzt, dass die im Kapitel <strong>IT</strong>-<br />

Grundschutz vorgesehenen Maßnahmen auch für die hier betrachteten Verfahren umgesetzt<br />

werden. Daher werden die dort festgelegten Maßnahmen hier nicht noch einmal<br />

aufgeführt. Das Ergebnis der Risikoanalyse beinhaltet somit nur die <strong>zu</strong>sätzlich notwendigen,<br />

über den Grundschutz hinausgehenden Maßnahmen.<br />

Zur Durchführung einer Risikoanalyse existieren verschiedene Methoden. Die hier vorgestellte<br />

Methode orientiert sich an dem Sicherheitshandbuch des BSI. Zur Durchführung<br />

einer Risikoanalyse kann aber auch eine alternative Methode angewendet werden. Die<br />

Anwendung einer alternativen Methode sollte in Absprache mit der für die Meldung von<br />

<strong>IT</strong>-Verfahren <strong>zu</strong>ständigen Stelle, <strong>zu</strong>rzeit der <strong>IT</strong>-Sicherheitsbeauftragter, erfolgen.<br />

59 von 75