Klausur WHD09 B1/B2/B3 vom 17.12.2010 - Torsten E. Neck

Klausur WHD09 B1/B2/B3 vom 17.12.2010 - Torsten E. Neck

Klausur WHD09 B1/B2/B3 vom 17.12.2010 - Torsten E. Neck

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

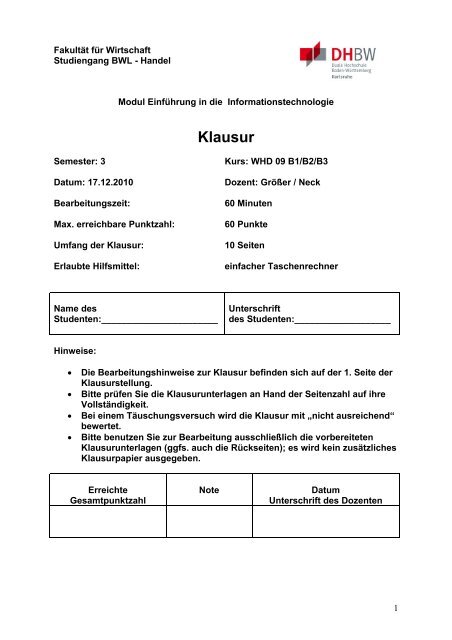

Fakultät für Wirtschaft<br />

Studiengang BWL - Handel<br />

Modul Einführung in die Informationstechnologie<br />

<strong>Klausur</strong><br />

Semester: 3<br />

Datum: <strong>17.12.2010</strong><br />

Bearbeitungszeit:<br />

Max. erreichbare Punktzahl:<br />

Umfang der <strong>Klausur</strong>:<br />

Erlaubte Hilfsmittel:<br />

Kurs: WHD 09 <strong>B1</strong>/<strong>B2</strong>/<strong>B3</strong><br />

Dozent: Größer / <strong>Neck</strong><br />

60 Minuten<br />

60 Punkte<br />

10 Seiten<br />

einfacher Taschenrechner<br />

Name des<br />

Studenten:_______________________<br />

Unterschrift<br />

des Studenten:___________________<br />

Hinweise:<br />

• Die Bearbeitungshinweise zur <strong>Klausur</strong> befinden sich auf der 1. Seite der<br />

<strong>Klausur</strong>stellung.<br />

• Bitte prüfen Sie die <strong>Klausur</strong>unterlagen an Hand der Seitenzahl auf ihre<br />

Vollständigkeit.<br />

• Bei einem Täuschungsversuch wird die <strong>Klausur</strong> mit „nicht ausreichend“<br />

bewertet.<br />

• Bitte benutzen Sie zur Bearbeitung ausschließlich die vorbereiteten<br />

<strong>Klausur</strong>unterlagen (ggfs. auch die Rückseiten); es wird kein zusätzliches<br />

<strong>Klausur</strong>papier ausgegeben.<br />

Erreichte<br />

Gesamtpunktzahl<br />

Note<br />

Datum<br />

Unterschrift des Dozenten<br />

1

Aufgabe 1 Informationssysteme (10 – 5 – 10)<br />

Gehen Sie von der nachfolgend beschriebenen Miniwelt einer Datenbasis Ihres<br />

Kurses aus.<br />

Von Interesse sind dabei:<br />

• Studenten mit MatrikelNr, Familiennamen, Vornamen, Geburtstag und<br />

Geburtsort;<br />

• Ausbildungsbetriebe mit FirmID, Firmennamen, Mitarbeiterzahl und<br />

Branche;<br />

• Adressen mit AdrID, Strasse, HausNr, Postfach, Land, PLZ, Ort,<br />

Adresstyp [FirmaStr, FirmaPF, SemesterStr, SemesterPF, PraxStr, PraxPF,<br />

HeimatStr, HeimatPF];<br />

• Telefonnummern mit TelID, Landesvorwahl, Ortsnetz, Anschluss, Typ<br />

[FirmaFon, FirmaFax, FirmaGSM, PrivatFon, PrivatFax, PrivatGSM];<br />

• Mailadressen mit MailID, Mailname (der Angabe vor dem „@“), Domain<br />

(der Angabe nach dem „@“) und Sizelimit.<br />

Die jeweiligen Schlüsselattribute sind in der Beschreibung oben durch Unterstreichung<br />

gekennzeichnet. Der Übersichtlichkeit wegen wurden bei der Darstellung<br />

in der ER-Modellierung die Attribute der Gegenstandstypen weggelassen. Ebenso<br />

sollen für die Betrachtung die Domänen der Attribute außer Acht gelassen werden.<br />

In dieser Miniwelt gelten folgende Zusammenhänge und Regeln:<br />

(1) Jeder Student/jede Studentin arbeitet in genau einem Ausbildungsbetrieb.<br />

(2) Studenten werden nur in die Datenbasis aufgenommen, wenn sie einen<br />

Ausbildungsbetrieb haben.<br />

(3) In einem Ausbildungsbetrieb können mehrere Studenten arbeiten.<br />

(4) Ausbildungsbetriebe werden nur dann in die Datenbasis aufgenommen, wenn<br />

sie auch Studenten aus der Datenbasis beschäftigen.<br />

(5) Jeder Student/jede Studentin wohnt unter wenigstens einer Adresse.<br />

(6) Jeder Ausbildungsbetrieb hat wenigstens eine Adresse.<br />

(7) Ausbildungsbetriebe haben weder Telefonnummern noch Mailadressen.<br />

(8) Studenten können beliebig viele Mailadressen haben.<br />

(9) Studenten können beliebig viele Telefonnummern haben.<br />

(10) Eine Mailadresse gehört immer nur einem Studenten/einer Studentin.<br />

(11) Telefonnummern können mehreren Studenten zugeordnet sein.<br />

(12) Mailadressen und Telefonnummern werden nur dann in der Datenbasis<br />

aufgenommen, wenn es einen zugehörigen Studenten/eine zugehörige<br />

Studentin dafür gibt.<br />

2

(a) ER-Entwurf, Strukturierungsregeln, Kardinalitäten:<br />

10 Punkte<br />

Telefonnummern<br />

Ergänzen Sie das nachstehend im Ansatz modellierte Gegenstand-Beziehungs-<br />

Modell der oben beschriebenen Miniwelt durch die Angabe entsprechender Kardinalitäten:<br />

Stud-hat-<br />

Mail<br />

Mailadressen<br />

Studarbeitet-bei<br />

Stud-hat-<br />

Tel<br />

Studenten<br />

Studwohnt-in<br />

Adressen<br />

Ausbildungsbetriebe<br />

Betrliegt-in<br />

(b) Beziehungskomplexitäten:<br />

5 Punkte<br />

Analysieren Sie die fünf beschriebenen Beziehungen in Ihrem vorangegangenen<br />

Entwurf und kreuzen Sie entsprechend der von Ihnen gesetzten Kardinalitätenpaare<br />

den zutreffenden Beziehungstyp an:<br />

Beziehung:<br />

<strong>vom</strong> Typ<br />

1:1<br />

<strong>vom</strong> Typ<br />

1:n/n:1<br />

<strong>vom</strong> Typ<br />

m:n<br />

Stud-hat-Mail: <br />

Stud-hat-Tel: <br />

Stud-arbeitet-bei: <br />

Stud-wohnt-in: <br />

Betr-liegt-in: <br />

3

(c) Umsetzung konzeptuelles in logisches Schema:<br />

10 Punkte<br />

Setzen Sie den Entwurf ansatzweise in ein relationales Schema um, indem Sie die<br />

aufgeführten Gegenstandsrelationen um Fremdschlüsselattribute ergänzen, wo es<br />

notwendig ist, bzw. die Beziehungsrelationen mit den entsprechenden Fremdschlüsselattributen<br />

versehen, wo Beziehungsrelationen notwendig sind.<br />

Sind Sie bei einer Relation der Auffassung, sie werde in der Umsetzung des ER-<br />

Entwurfs in ein relationales Schema nicht benötigt, so kreuzen Sie für die jeweilige<br />

Relation den entsprechenden Satz („Relation wird nicht benötigt “) an.<br />

Gegenstandsrelation: Studenten<br />

Relation wird nicht benötigt <br />

• Attribute: MatrikelNr, Familiennamen, Vornamen, Geburtstag,<br />

Geburtsort,<br />

• benötigte<br />

Fremdschlüssel:<br />

Gegenstandsrelation: Ausbildungsbetriebe Relation wird nicht benötigt <br />

• Attribute: FirmID, Firmennamen, Mitarbeiterzahl, Branche,<br />

• benötigte<br />

Fremdschlüssel:<br />

Gegenstandsrelation: Adressen<br />

Relation wird nicht benötigt <br />

• Attribute: AdrID, Strasse, HausNr, Postfach, Land, PLZ, Ort,<br />

Adresstyp,<br />

• benötigte<br />

Fremdschlüssel:<br />

Gegenstandsrelation: Telefonnummern<br />

Relation wird nicht benötigt <br />

• Attribute: TelID, Landesvorwahl, Ortsnetz, Anschluss, Typ,<br />

• benötigte<br />

Fremdschlüssel:<br />

Gegenstandsrelation: Mailadressen<br />

Relation wird nicht benötigt <br />

• Attribute: MailID, Mailname, Domain, Sizelimit,<br />

• benötigte<br />

Fremdschlüssel:<br />

Beziehungsrelation: Stud-hat-Mail Relation wird nicht benötigt <br />

• benötigte<br />

Fremdschlüssel:<br />

Beziehungsrelation: Stud-hat-Tel Relation wird nicht benötigt <br />

• benötigte<br />

Fremdschlüssel:<br />

Beziehungsrelation: Stud-arbeitet-bei Relation wird nicht benötigt <br />

• benötigte<br />

Fremdschlüssel:<br />

Beziehungsrelation: Stud-wohnt-in Relation wird nicht benötigt <br />

• benötigte<br />

Fremdschlüssel:<br />

Beziehungsrelation: Betr-liegt-in Relation wird nicht benötigt <br />

• benötigte<br />

Fremdschlüssel:<br />

4

Aufgabe 2<br />

Codierung – Darstellung von Informationen (6 – 12– 6 – 6 – 5)<br />

(a) Informations- und Anwendungssysteme<br />

Wodurch unterscheiden sich Informationssysteme (IS) von Anwendungssystemen<br />

(AS)?<br />

6 Punkte<br />

Stellen Sie den Unterschied grafisch in einem Schaubild dar, welches die Architektur,<br />

Komponenten und die Inhalte sowohl von Anwendungssystemen als auch von<br />

Informationssystemen enthält.<br />

5

(b) Decodierung<br />

12 Punkte<br />

Ein Internet-Benutzer empfängt folgende Zeichen im ASCII-Code übermittelt:<br />

9C CA EA CA E4 40 40 40 40 40 40 40 40 40 40<br />

4D 61 6E 75 65 6C 20 20 20 20 00 01<br />

53 63 68 61 6C 6B 65 20 30 34 07 70<br />

Als geübter Hacker sieht er sofort, dass die Informationen hexadezimal dargestellt<br />

wurden. Er vermutet, dass jede Zahl einem Byte an Informationen entspricht und<br />

dass diese verschlüsselt wurden. Des Weiteren findet er nach mühsamen Suchen<br />

heraus, dass die Codierung folgende Informationen enthält:<br />

• Die ersten 15 Zeichen sind alphanumerisch und ergeben den Namen einer<br />

Person.<br />

• Für die danach folgenden Zahlen gilt:<br />

• Vorname der Person:.................... 10 Stellen, alphanumerisch<br />

• Nummer: ....................................... Integer (ganze Zahlen)<br />

• Zusatztext: .................................... 10 Stellen, alphanumerisch<br />

• Pers.-Code: .................................. Integer (ganze Zahlen)<br />

• Allerdings merkt er, dass die Informationen des Namens verschlüsselt wurden.<br />

Er findet heraus, dass jede Zahl mit dem Faktor 2 multipliziert wurde.<br />

• Die Codierung der Integer-Zahlen erfolgt mit 2 Byte.<br />

Welche Daten hat der Internet-Benutzer aus der übermittelten Codierung<br />

entschlüsselt?<br />

6

(c) Codierung<br />

6 Punkte<br />

Ein Windows - Benutzer hat auf seinem Bildschirm eine Auflösung von<br />

1280 × 1024 Pixel eingestellt. Im Hauptspeicher wird ein Speicherplatz von 2,5 MB<br />

verwendet. Welche Farbtiefe wurde denn beim Bildschirm verwendet (Rechenweg<br />

muss erkennbar sein)?<br />

7

(d) Dualzahlen<br />

Gegeben sind folgende Dualzahlen. Berechnen Sie und geben Sie das Ergebnis<br />

sowohl im Dual- als auch im Dezimalformat an! Welche Dezimalzahlen wurden<br />

addiert/ subtrahiert?<br />

0011<br />

+ 1110<br />

- 1111<br />

6 Punkte<br />

8

(e) Darstellung von Informationen<br />

5 Punkte<br />

Erklären Sie den Unterschied von einer Vektor- zu einer Pixelgrafik und nennen Sie<br />

jeweils eine Anwendung zu einem solchen Grafiktyp.<br />

9

ASCII-Grundtabelle (Dezimalwerte)<br />

0 1 2 3 4 5 6 7<br />

NUL SOH STX ETX EOT ENQ ACK BEL<br />

8 9 10 11 12 13 14 15<br />

BS HT LF VT FF CR SO SI<br />

16 17 18 19 20 21 22 23<br />

DLE DC1 DC2 DC3 DC4 NAK SYN ETB<br />

24 25 26 27 28 29 30 31<br />

CAN EM SUB ESC FS GS RS US<br />

32 33 34 35 36 37 38 39<br />

SP ! " # $ % & '<br />

40 41 42 43 44 45 46 47<br />

( ) * + , - . /<br />

48 49 50 51 52 53 54 55<br />

0 1 2 3 4 5 6 7<br />

56 57 58 59 60 61 62 63<br />

8 9 : ; < = > ?<br />

64 65 66 67 68 69 70 71<br />

@ A B C D E F G<br />

72 73 74 75 76 77 78 79<br />

H I J K L M N O<br />

80 81 82 83 84 85 86 87<br />

P Q R S T U V W<br />

88 89 90 91 92 93 94 95<br />

X Y Z [ \ ] ^ _<br />

96 97 98 99 100 101 102 103<br />

` a b c d e f g<br />

104 105 106 107 108 109 110 111<br />

h i j k l m n o<br />

112 113 114 115 116 117 118 119<br />

p q r s t u v w<br />

120 121 122 123 124 125 126 127<br />

x y z { | } ~ DEL<br />

10