Financial Transaction Services (FinTS)

Financial Transaction Services (FinTS)

Financial Transaction Services (FinTS)

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Z E N T R A L E R K R E D I T A U S S C H U S S<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

- Security -<br />

Alternative Sicherheitsverfahren<br />

Wichtiger Hinweis<br />

Die Sicherheitsverfahren 800, 810, 812, 820 und 821 wurden am 14.12.2011 abgekündigt.<br />

In Verbindung mit dem Secoder wird nur noch das Verfahren<br />

„811 - Fortgeschrittene Signatur ohne Institutssignaturen“ unterstützt.<br />

Herausgeber:<br />

Bundesverband deutscher Banken e.V., Berlin<br />

Deutscher Sparkassen- und Giroverband e.V., Bonn/Berlin<br />

Bundesverband der Deutschen Volksbanken und Raiffeisenbanken e.V., Berlin<br />

Bundesverband Öffentlicher Banken Deutschlands e.V., Berlin<br />

Version: 3.0<br />

Stand: 15.12.2009<br />

Final Version

Die vorliegende Schnittstellenspezifikation für eine automatisiert nutzbare multibankfähige<br />

Homebanking-Schnittstelle (im Folgenden: Schnittstellenspezifikation) wurde im Auftrag des<br />

Zentralen Kreditausschusses entwickelt. Sie wird hiermit zur Implementation in Kunden- und<br />

Kreditinstitutssysteme freigegeben.<br />

Die Schnittstellenspezifikation ist urheberrechtlich geschützt. Zur Implementation in Kundenund<br />

Kreditinstitutssysteme wird interessierten Herstellern unentgeltlich ein einfaches Nutzungsrecht<br />

eingeräumt. Im Rahmen des genannten Zwecks darf die Schnittstellenspezifikation<br />

auch - in unveränderter Form - vervielfältigt und zu den nachstehenden Bedingungen<br />

verbreitet werden.<br />

Umgestaltungen, Bearbeitungen, Übersetzungen und jegliche Änderung der Schnittstellenspezifikation<br />

sind untersagt. Kennzeichnungen, Copyright-Vermerke und Eigentumsangaben<br />

dürfen in keinem Fall geändert werden.<br />

Im Hinblick auf die Unentgeltlichkeit des eingeräumten Nutzungsrechts wird keinerlei Gewährleistung<br />

oder Haftung für Fehler der Schnittstellenspezifikation oder die ordnungsgemäße<br />

Funktion der auf ihr beruhenden Produkte übernommen. Die Hersteller sind aufgefordert,<br />

Fehler oder Auslegungsspielräume der Spezifikation, die die ordnungsgemäße Funktion<br />

oder Multibankfähigkeit von Kundenprodukten behindern, dem Zentralen Kreditausschuss<br />

zu melden. Es wird weiterhin ausdrücklich darauf hingewiesen, dass Änderungen der<br />

Schnittstellenspezifikation durch den Zentralen Kreditausschuss jederzeit und ohne vorherige<br />

Ankündigung möglich sind.<br />

Eine Weitergabe der Schnittstellenspezifikation durch den Hersteller an Dritte darf nur unentgeltlich,<br />

in unveränderter Form und zu den vorstehenden Bedingungen erfolgen.<br />

Dieses Dokument kann im Internet abgerufen werden unter http://www.fints.org.

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Versionsführung Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

1<br />

Versionsführung<br />

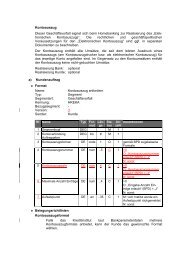

Das vorliegende Dokument wurde von folgenden Personen erstellt bzw. geändert:<br />

Name Organisatioon<br />

Datum Versi-<br />

Anmerkungen<br />

Haubner für SIZ 17.02.2009 0.1 Initialversion<br />

Haubner für SIZ 12.05.2009 0.8 Neustrukturierung der Abläufe und Ergänzen der<br />

Dialoginitialisierung, BPD, Steuerung, … (siehe<br />

Änderungsliste)<br />

Haubner für SIZ 20.08.2009 0.9 Einarbeitung der Änderungen aus der Sitzung<br />

der <strong>FinTS</strong>-Taskforce am 02.07.2009<br />

Haubner für SIZ 27.08.2009 0.91 Einarbeiten der Änderungen aus der QS<br />

Haubner für SIZ 13.10.2009 0.92 Fachlich vollständige Version mit genehmigten<br />

Änderungen aus der Sitzung des ZKA AK Online-Banking<br />

am 27.08.2009<br />

Haubner für SIZ 10.11.2009 0.93 Erstellung final draft mit inzwischen noch eingelieferten<br />

Befunden.<br />

Haubner für SIZ 15.12.2009 1.0 Erstellung Final Version

Kapitel:<br />

Seite:<br />

0<br />

2<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Änderungen gegenüber der Vorversion<br />

Änderungen gegenüber der Vorversion<br />

Hinzufügungen und Änderungen sind im Dokument in dieser Farbe und zusätzlich<br />

durch Unterstreichung und einen Randbalken markiert. Löschungen sind aufgrund<br />

der besseren Übersichtlichkeit nur durch einen Randbalken markiert. Hypertextlinks<br />

sind in dieser Farbe markiert. Falls sich die Kapitelnummerierung geändert hat, bezieht<br />

sich die Kapitelangabe auf die neue Nummerierung. Aufgrund der umfangreichen<br />

Textumstellungen wurden nicht alle Änderungen markiert.<br />

lfd.<br />

Nr.<br />

1<br />

Kapitel<br />

Seitennummer<br />

Kennung<br />

Art 2 Beschreibung<br />

1<br />

2<br />

3<br />

4<br />

1<br />

2<br />

nur zur internen Zuordnung<br />

F = Fehler; Ä = Änderung; K = Klarstellung; E = Erweiterung

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Inhaltsverzeichnis Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

3<br />

Inhaltsverzeichnis<br />

Versionsführung ........................................................................................... 1<br />

Änderungen gegenüber der Vorversion ..................................................... 2<br />

Inhaltsverzeichnis ......................................................................................... 3<br />

Abbildungsverzeichnis ................................................................................. 5<br />

Begriffe ......................................................................................................... 7<br />

Abkürzungen ............................................................................................... 10<br />

Literaturhinweise ........................................................................................ 12<br />

A. Einleitung .............................................................................................. 13<br />

A.1 Visualisierung und Secodervisualisierung ............................................... 14<br />

A.2 Secoder-Integration in <strong>FinTS</strong> .................................................................. 14<br />

A.2.1 Secoder-Applikationen und Verwendungsmöglichkeiten ........... 15<br />

A.2.2 Secoder-Verwaltung / Abfrage der Secoder-Eigenschaften ....... 15<br />

A.2.2.1 Einführen einer Metasprache .................................................15<br />

B. Verfahrensbeschreibung ..................................................................... 17<br />

B.1 Allgemeines ............................................................................................ 17<br />

B.2 AZS-Verfahren zur Secoder-Integration .................................................. 18<br />

B.2.1 AZS-Verfahren und Ein- / Zwei-Schritt-Verfahren ...................... 18<br />

B.2.2 Abläufe für AZS-Verfahren ........................................................ 22<br />

B.2.2.1 Sicherheitsverfahren ohne Secoder .......................................23<br />

B.2.2.2 Sicherheitsverfahren mit Secoder ..........................................28<br />

B.3 Geschäftsvorfall HKAZS für Ein- / Zwei-Schritt-AZS-Verfahren ............... 56<br />

B.3.1 Aufbau des Geschäftsvorfalls HKAZS ....................................... 56<br />

B.4 Erweiterung der Rückmeldungscodes ..................................................... 60<br />

B.4.1<br />

Beschreibung spezieller Rückmeldungen im Zwei-Schritt-<br />

Verfahren .................................................................................. 61<br />

B.5 Erweiterung der Bank- und Userparameterdaten (BPD / UPD) ............... 63<br />

B.5.1 Secoder-spezifische Visualisierungsinformationen (HIVISS) ..... 64<br />

B.5.1.1 Generelles Secoder-Visualisierungskonzept mit HIVISS .......64<br />

B.5.1.2<br />

Struktur des Parametersegmentes HIVISS............................73<br />

B.5.1.3 Tabelle der Secodervisualisierungstexte ...............................74<br />

B.5.1.4<br />

Geschäftsvorfallspezifische<br />

Visualisierungsinformationen für Secoder ..............................77<br />

B.5.1.5 Positionierung bei der Secodervisualisierung ........................79<br />

B.5.1.6 Parametersegment HIVISS ....................................................84

Kapitel:<br />

0<br />

Version:<br />

3.0<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Seite:<br />

4<br />

Stand:<br />

15.12.2009<br />

Kapitel:<br />

Inhaltsverzeichnis<br />

B.5.2<br />

Spezielle Festlegungen für die Dialoginitialisierung beim<br />

AZS-Verfahren .......................................................................... 85<br />

C. Dialogspezifikation für AZS-Verfahren ............................................... 87<br />

C.1 Allgemeines ............................................................................................ 87<br />

C.1.1 Verschlüsselung des Dialoges .................................................. 87<br />

C.1.2 Institutssignaturen bei AZS-Verfahren ....................................... 88<br />

C.1.3 Key-Management bei AZS-Verfahren ........................................ 88<br />

C.1.4 Behandlung der Dialogendenachricht (HKEND) ........................ 88<br />

C.2 Besondere Belegungsrichtlinien für AZS-Verfahren ................................ 88<br />

C.2.1<br />

Segment Sicherheitsverfahren, DEG Unterstützte<br />

Sicherheitsverfahren ................................................................. 89<br />

C.2.2 DEG „Sicherheitsprofil“ .............................................................. 89<br />

C.2.3 DEG „Schlüsselname“ ............................................................... 89<br />

C.2.4 DEG „Sicherheitsidentifikation, Details“ ..................................... 90<br />

C.2.5 Segment „Signaturkopf“ ............................................................ 90<br />

C.2.6 DEG „Hashalgorithmus“ ............................................................ 90<br />

C.2.7 DEG „Signaturalgorithmus“ ....................................................... 90<br />

C.2.8 Segment „Signaturabschluss“ ................................................... 90<br />

C.2.9 Segment „Verschlüsselungskopf“ .............................................. 90<br />

C.2.10 DEG „Verschlüsselungsalgorithmus“ ......................................... 91<br />

C.2.11 Segment „Verschlüsselte Daten“ ............................................... 91<br />

C.3 Nachrichtenaufbau für AZS-Verfahren .................................................... 92<br />

C.3.1 Kundennachricht bei der Dialoginitialisierung ............................ 92<br />

C.3.1.1 Nachrichtenformat ..................................................................93<br />

C.3.2 Kreditinstitutsnachricht bei der Dialoginitialisierung ................... 94<br />

C.3.2.1 Nachrichtenformat ..................................................................95<br />

C.3.3 Kundenauftragsnachricht .......................................................... 96<br />

C.3.4 Kreditinstitutsauftragsnachricht ................................................. 97<br />

C.3.5 Kundennachricht bei Mehrfachsignaturen ................................. 98<br />

D. Secoder-Management ........................................................................ 100<br />

D.1 Übermitteln / Anzeigen von Secoder-Informationen .............................. 100<br />

E. Data-Dictionary ................................................................................... 103<br />

F. Anlagen ............................................................................................... 122<br />

F.1 Übersicht der Segmente ....................................................................... 122<br />

F.2 Übersicht Nachrichtenaufbau ................................................................ 122

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Abbildungsverzeichnis Stand:<br />

Abbildungsverzeichnis<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

5<br />

Abbildung 1: Mögliche logische Architekturen zur Integration des Secoders<br />

über eine Metadatenschnittstelle ............................................................... 16<br />

Abbildung 2: Legende für die Prozessdarstellungen ............................................... 23<br />

Abbildung 3: Dialoginitialisierung bei qualifizierter Signatur ohne Secoder,<br />

S-Fkt=800 ................................................................................................. 24<br />

Abbildung 4: Qualifizierte Signatur ohne Secoder – Phase Antrag und Angebot,<br />

S-Fkt=800 ................................................................................................. 26<br />

Abbildung 5: Qualifizierte Signatur ohne Secoder – Phase Angebot und Auftrag,<br />

S-Fkt=800 ................................................................................................. 27<br />

Abbildung 6: Dialoginitialisierung beim Zwei-Schritt-AZS-Verfahren mit Secoder,<br />

S-Fkt=810 (1 von 2) .................................................................................. 30<br />

Abbildung 7: Dialoginitialisierung beim Zwei-Schritt-AZS-Verfahren mit Secoder,<br />

S-Fkt=810 (2 von 2) .................................................................................. 30<br />

Abbildung 8: Qualifizierte Signatur mit Secoder, S-Fkt=810 (1 von 3) .................... 33<br />

Abbildung 9: Qualifizierte Signatur mit Secoder, S-Fkt=810 (2 von 3) .................... 33<br />

Abbildung 10: Qualifizierte Signatur mit Secoder, S-Fkt=810 (3 von 3) .................. 34<br />

Abbildung 11: Dialoginitialisierung beim AZS-Verfahren S-Fkt=811 (1 von 2) ......... 36<br />

Abbildung 12: Dialoginitialisierung beim AZS-Verfahren S-Fkt=811 (2 von 2) ......... 37<br />

Abbildung 13: Fortgeschrittene Signatur mit Secoder, S-Fkt=811 ........................... 39<br />

Abbildung 14: Dialoginitialisierung beim AZS-Verfahren S-Fkt=812 (1 von 2) ......... 42<br />

Abbildung 15: Dialoginitialisierung beim AZS-Verfahren S-Fkt=812 (2 von 2) ......... 43<br />

Abbildung 16: Auftragseinreichung beim AZS-Verfahren, S-Fkt=812 ...................... 45<br />

Abbildung 17: Szenario EMV-AC – Ablauf und Belegung der Segmente bei<br />

Verwendung der Online-Banking-PIN, S-Fkt=820 ..................................... 49<br />

Abbildung 18: Dialoginitialisierung EMV-AC-Verfahren mit Online-Banking-PIN,<br />

S-Fkt=820 ................................................................................................. 50<br />

Abbildung 19: Ablauf und Belegung der Segmente bei Verwendung der Offline-<br />

Benutzer-PIN, S-Fkt=821 .......................................................................... 52<br />

Abbildung 20: Dialoginitialisierung EMV-AC-Verfahren mit Offline-Benutzer-PIN,<br />

S- Fkt=821 ................................................................................................ 52<br />

Abbildung 21: EMV-AC-Kryptogramm mit Secoder, S-Fkt=820 und 821 ................. 54

Kapitel:<br />

Seite:<br />

0<br />

6<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abbildungsverzeichnis<br />

Abbildung 22: Struktur der geschäftsvorfallspezifischen<br />

Visualisierungsinformationen .................................................................... 65<br />

Abbildung 23: Zusammenhang zwischen Secoder MetaData und<br />

Secodervisualisierungstexten .................................................................... 67<br />

Abbildung 24: Aufbau des Parametersegmentes HIVISS........................................ 73<br />

Abbildung 25: Tabelle der Secodervisualisierungstexte und Secoder MetaData<br />

in HIVISS .................................................................................................. 74<br />

Abbildung 26: Analogien zwischen MetaData und Secoder Data Confirmation ....... 77<br />

Abbildung 27: Definition der Secoder MetaData pro Geschäftsvorfall ..................... 78<br />

Abbildung 28: Adressierung der Secodervisualisierungsdaten bei <strong>FinTS</strong>-<br />

Formaten .................................................................................................. 80<br />

Abbildung 29: Adressierung der Secodervisualisierungsdaten bei DTA-<br />

Formaten .................................................................................................. 81<br />

Abbildung 30: Adressierung der Secodervisualisierungsdaten bei DTAZV-<br />

Formaten .................................................................................................. 82<br />

Abbildung 31: Adressierung der Secodervisualisierungsdaten bei SEPA-<br />

Formaten .................................................................................................. 83<br />

Abbildung 32: Segmentaufbau der Dialoginitialisierungsnachricht (Kunde) bei<br />

AZS-Verfahren .......................................................................................... 92<br />

Abbildung 33: Segmentaufbau der Dialoginitialisierungsnachricht (Kreditinstitut)<br />

bei AZS-Verfahren .................................................................................... 94<br />

Abbildung 34: Segmentaufbau der Auftragsnachricht (Kunde) bei AZS-<br />

Verfahren .................................................................................................. 96<br />

Abbildung 35: Segmentaufbau der Auftragsnachricht (Kreditinstitut) bei AZS-<br />

Verfahren .................................................................................................. 97<br />

Abbildung 36: Kundennachricht bei Mehrfachsignaturen ........................................ 98<br />

Abbildung 37: Reihenfolge der Sicherheitssegmente bei Mehrfachsignaturen ........ 99

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Begriffe Stand:<br />

Begriffe<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

7<br />

Abkürzung<br />

Anzeigedefinition<br />

AZS-<br />

Verfahren<br />

<strong>FinTS</strong>-<br />

Instanz<br />

<strong>FinTS</strong>-<br />

Füllwert<br />

MetaData<br />

Bedeutung<br />

=HIVISS Anzeigedefinition: Eine Beschreibung von Index, Secoder-Text<br />

und Secoder MetaData für eine Displayzeile im<br />

Rahmen eines Secodervisualisierungstextes.<br />

Unter AZS-Verfahren (Alternative ZKA-Sicherheitsverfahren)<br />

werden alle Sicherheitsverfahren verstanden, deren Visualisierungsinformationen<br />

und Signaturen mit Hilfe des Geschäftsvorfalls<br />

HKAZS transportiert werden. Beispiele hierfür sind qualifizierte<br />

elektronische Signaturen auf Basis von Signaturanwendungskomponenten<br />

und Secoder-Signaturen<br />

Komponente z. B. einer Finanzmanagementsoftware, die für die<br />

Abwicklung des <strong>FinTS</strong>-Protokolls zuständig ist.<br />

Als <strong>FinTS</strong>-Füllwert wird eine Belegung des entsprechenden Datenelementes<br />

betrachtet, welche den getroffenen Festlegungen<br />

(Formatvorgaben, Restriktionen, Belegungshinweisen) nicht widerspricht.<br />

Ein <strong>FinTS</strong>-Füllwert ist somit ein gültiger Wert im Sinne<br />

der Definition des Datenelementes. Trotzdem ist dieser<br />

<strong>FinTS</strong>-Füllwert des betroffenen Datenelements für die Verarbeitung<br />

nicht relevant und wird daher von den verarbeitenden Systemen<br />

auf Kreditinstitutsseite ignoriert.<br />

Handelt es sich um Datenelemente mit Status „O“, sollten diese<br />

leer gelassen werden. Auch hier gilt, dass Vorhandensein und<br />

Inhalt kreditinstitutsseitig nicht geprüft werden.<br />

(Secoder-) MetaData oder Metadaten werden als Eingangsschnittstelle<br />

zur Secoder-Anwendungsfunktion im Kundensystem<br />

benutzt. Sie entsprechen fachlich den Parameterstrukturen<br />

DSx, wie sie in den Data Confirmations des Secoders definiert<br />

sind.<br />

In <strong>FinTS</strong> werden die Metadaten im Rahmen des DE Secodervisualisierungstexte<br />

im BPD-Segment HIVISS abgebildet.<br />

Die Metadaten werden von der Secoder-Anwendungsfunktion<br />

verwendet und in ein logisches Secoder-Protokoll eingebettet,<br />

das physisch wiederum über PC/SC abgewickelt wird.<br />

Durch den Einsatz dieser Metadaten muss die Online-Banking-<br />

Applikation selbst kein Wissen bzgl. Protokoll und konkreter Datenschnittstelle<br />

zum Secoder besitzen.

Kapitel:<br />

Seite:<br />

0<br />

8<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Begriffe<br />

Online-<br />

Banking-<br />

Applikation<br />

SAK,<br />

SAKCmds<br />

SAK-Sig<br />

SAK-AuthSig<br />

SAK-InstSig<br />

Secoder<br />

Secoder-<br />

Anwendungsfunktion<br />

Bei der Online-Banking-Applikation kann es sich um eine <strong>FinTS</strong><br />

Finanzmanagementsoftware oder eine browserbasierte Komponente<br />

(Java-Applet / -Servlet, PlugIn, …) handeln. Die Online-Banking-Applikation<br />

kommuniziert mit der Secoder-<br />

Anwendungsfunktion auf Basis von Metadaten.<br />

Eine SAK oder Signaturanwendungskomponente ist ein durch<br />

das BSI bestätigtes Programm zur Erstellung und Verifizierung<br />

qualifizierter elektronischer Signaturen. SAKCmds sind Befehle,<br />

welche an einer Schnittstelle zur Übergabe z. B. von zu signierenden<br />

Daten zur Verfügung stehen.<br />

Auftragssignatur (ggf. inkl. Zertifikat), die durch die Signaturanwendungskomponente<br />

(SAK) ohne Verwendung einer Secodervisualisierung<br />

mit Hilfe des Signaturschlüssels erzeugt wurde.<br />

Authentikationssignatur (ggf. inkl. Zertifikat), die durch die Signaturanwendungskomponente<br />

(SAK) ohne Verwendung einer<br />

Secodervisualisierung mit Hilfe des Signierschlüssels erzeugt<br />

wurde.<br />

Fortgeschrittene Institutssignatur (ggf. inkl. Zertifikat), die durch<br />

die Signaturanwendungskomponente (SAK) ohne Verwendung<br />

einer Secodervisualisierung geprüft werden kann. Bei Verfügbarkeit<br />

eines Institutszertifikats kann dieses vom Kunden mit<br />

Hilfe der SAK z. B. durch eine Online-Abfrage (OCSP) oder gegen<br />

Sperrlisten geprüft werden.<br />

Unter Secoder wird eine neue Generation von ZKA Chipkartenlesern<br />

verstanden, bei denen die Möglichkeit besteht, in einem<br />

so genannten Applikationsmodus Transaktionsdaten auf sichere<br />

Weise im Display anzuzeigen und mit Hilfe einer Bankensignaturkarte<br />

zu signieren. Zur Signaturbildung kann entweder die<br />

Signatur-Anwendung oder die EMV-AC-Applikation (EMV Application<br />

Cryptogram, Basis für TAN-Generierung) auf der Karte<br />

verwendet werden. Der Secoder wird in zwei Schritten am<br />

Markt eingeführt. Der Secoder I enthält die Applikationen EMV-<br />

AC und GeldKarte, Secoder enthält auch die Signatur-<br />

Applikation. Im Rahmen der vorliegenden Spezifikation wird<br />

Secoder als Basis vorausgesetzt und durchgängig als „Secoder“<br />

bezeichnet.<br />

Anwendungsfunktion, welche auf Basis übergebener Metadaten<br />

einen über PC/SC angeschlossenen Secoder Protokoll-und datenmäßig<br />

bedienen kann. Die Secoder-Anwendungsfunktion<br />

kann eine Komponente einer Finanzmanagementsoftware bzw.<br />

im Browserkontext ein Java Applet oder PlugIn sein. Teile der<br />

Secoder-Anwendungsfunktion können sich auch auf einem<br />

Web-oder Application-Server befinden.

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Begriffe Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

9<br />

Secoder-<br />

Kryptogramm<br />

Oberbegriff über EMV AC Kryptogramme und Secoder-<br />

Signaturen. In beiden Fällen fließen in die Secoder-<br />

Kryptogrammbildung die durch den Kunden bestätigten Daten<br />

(VisData)<br />

ein.<br />

Secoderspezifische<br />

Kommandos<br />

(SecCmds)<br />

VisAuthSig<br />

VisData<br />

VisDataSig<br />

Diese Secoder-spezifischen Kommandos werden an der<br />

Schnittstelle zwischen Secoder-Anwendungsfunktion und dem<br />

Secoder selbst über PC/SC ausgetauscht. Beispiele hierfür sind<br />

„Select Application“ oder „Data Confirmation“.<br />

Visualisierungsauthentikationssignatur (auch VisAuth-Signatur)<br />

des Secoders. Diese Signatur dient zum Nachweis gegenüber<br />

dem Kreditinstitut, dass – falls ein Secoder am Kundenendgerät<br />

angeschlossen war – dieser sich zum Zeitpunkt der VisData-<br />

Signatur im Applikationsmodus befunden hat.<br />

Analog der Secoder-Spezifikation wird hierunter der Aufbau der<br />

zu signierenden Daten im Secoder, d. h. zwischen Lesereinheit<br />

und Chipkarte verstanden.<br />

(auch VisData-Signatur)Signatur über den VisData-Bereich des<br />

Secoders.

Kapitel:<br />

Seite:<br />

0<br />

10<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abkürzungen<br />

Abkürzungen<br />

Abkürzung<br />

AZS<br />

ATC<br />

AUT-SIG<br />

BPD<br />

C<br />

CR<br />

DDV<br />

DE<br />

DEG<br />

DES<br />

DS<br />

EF<br />

EMV-AC<br />

EU<br />

GD<br />

GDG<br />

HBCI<br />

I<br />

ID<br />

ISO<br />

LF<br />

M<br />

MAC<br />

N<br />

N<br />

O<br />

OBanking-PIN<br />

PIN<br />

QES<br />

RDH<br />

RFC<br />

RSA<br />

SAK<br />

Bedeutung<br />

Alternative ZKA-Sicherheitsverfahren<br />

Application <strong>Transaction</strong> Counter<br />

Authentikations-Signatur<br />

Bankparameterdaten<br />

Datenstruktur ist konditional<br />

Carriage-Return (Wagenrücklauf)<br />

DES-DES-Verfahren<br />

Datenelement<br />

Datenelementgruppe<br />

Data Encryption Standard<br />

Digitale Signatur (z. B. Schlüsselart)<br />

Elementary File<br />

Europay-Mastercard-Visa Application Cryptogram<br />

Elektronische Unterschrift; basiert auf dem asymmetrischen RSA-<br />

Verfahren<br />

Gruppendatenelement<br />

Gruppendatenelementgruppe<br />

Homebanking Computer Interface<br />

Information (z.B. Schlüsselart)<br />

Identifikationsmerkmal (Nummer oder alphanumerischer Code)<br />

International Organisation for Standardisation<br />

Line-Feed (neue Zeile)<br />

Datenstruktur muss vorhanden sein und ist inhaltlich korrekt zu füllen<br />

Message Authentication Code; Symmetrisches Verfahren zur Erzeugung<br />

einer elektronischen Signatur (derzeit für die ZKA-Chipkarte eingesetzt)<br />

Nachricht<br />

Nicht erlaubt (not allowed) (Datenstruktur darf nicht vorhanden sein)<br />

Datenstruktur ist optional<br />

Online-Banking-PIN<br />

Private Identifikationsnummer<br />

Qualifizierte Elektronische Signatur(en)<br />

RSA-DES-Hybridverfahren<br />

Request for Comment<br />

Asymmetrischer Algorithmus für die elektronische Unterschrift (EU)<br />

(vgl. MAC), benannt nach den Erfindern Rivest, Shamir und Adleman.<br />

Signaturanwendungskomponente

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Abkürzungen Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

0<br />

11<br />

Abkürzung<br />

Bedeutung<br />

SAKCmds<br />

SAK-spezifische Kommandos<br />

SAK-Sig Signaturdaten – Auftragssignatur der SAK ohne Secoder-<br />

Visualisierung<br />

SecCmds<br />

SEG<br />

SEQ<br />

SF<br />

S-Fkt(. bzw. =)<br />

SSL<br />

TAN<br />

UPD<br />

VisAuthSig<br />

VisDataSig<br />

ZKA<br />

Secoder-spezifische Kommandos<br />

Segment<br />

Sequenznummer<br />

Segmentfolge<br />

Sicherheitsfunktion, kodiert (DE aus dem HBCI Signaturkopf)<br />

Secure Socket Layer<br />

Transaktionsnummer<br />

Userparameterdaten<br />

Visualisierungsbestätigungssignatur des Secoders<br />

Signaturdaten – Auftragssignatur des Secoders<br />

Zentraler Kreditausschuss

Kapitel:<br />

Seite:<br />

0<br />

12<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Literaturhinweise<br />

Literaturhinweise<br />

[Formals]<br />

[HBCI]<br />

[HHD]<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>) – Formals (Allgemeine<br />

Festlegungen für multibankfähige Online-Verfahren der deutschen<br />

Kreditwirtschaft), Version 3.0, 15.11.2002, Zentraler Kreditausschuss<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>) – Security (Sicherheitsverfahren<br />

HBCI), Version 3.0, 21.06.2005, Zentraler Kreditausschuss<br />

Schnittstellenspezifikation für die ZKA Chipkarte – HandHeld-<br />

Device (HHD) zur TAN-Erzeugung, Version 1.3.2, 02.02.2009,<br />

Zentraler Kreditausschuss<br />

[HHD-Erweiterung] HHD-Erweiterung für unidirektionale Kopplung, Version 1.0.1,<br />

Final Version, 02.02.2009, Zentraler Kreditausschuss<br />

[HHD-Belegung] ZKA TAN-Generator – Belegungsrichtlinien zur Dynamisierung der<br />

TAN, Version 1.3, Final Version, 15.01.2008, Zentraler Kreditausschuss<br />

[Messages]<br />

[PINTAN]<br />

[Secoder]<br />

[BP DigSig]<br />

[BP DataConf]<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>) – Messages (Multibankfähige<br />

Geschäftsvorfälle), Version 3.0, 15.11.2002, Zentraler Kreditausschuss<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>) – Security (Sicherheitsverfahren<br />

PIN/TAN), Version 3.0, 15.11.2002, Zentraler Kreditausschuss<br />

Secoder – Connected Mode Reader Applications, Version 2.0 Final<br />

Version, 08.06.2009, Zentraler Kreditausschuss<br />

Secoder – Best Practice Digital Signature, Version 0.2 Entwurf,<br />

13.02.2009, Zentraler Kreditausschuss<br />

Secoder – Best Practice Data Confirmation, Version 0.2 Entwurf,<br />

16.08.2007, Zentraler Kreditausschuss

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Einleitung Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

A<br />

13<br />

A. EINLEITUNG<br />

In dieser Spezifikation wird ein multibankfähiges <strong>FinTS</strong>-Protokoll für die Integration<br />

alternativer ZKA Sicherheitsverfahren (im Folgenden als „AZS-Verfahren“ bezeichnet)<br />

beschrieben. Darunter werden Verfahren verstanden, deren Sicherungsinformationen<br />

wie z. B. Signaturen nicht ausschließlich im <strong>FinTS</strong>-Signaturkopf bzw. –<br />

Abschluss übertragen werden, sondern über einen speziellen, neuen Geschäftsvorfall<br />

„HKAZS“ ergänzt werden. Grund dafür ist, dass bei diesen Verfahren zusätzliche<br />

Informationen wie z. B. Visualisierungsdaten übertragen werden müssen. Im Speziellen<br />

handelt es sich hierbei um die Einbindung des Secoders (Begriffsdefinition<br />

siehe Kapitel “Begriffe“) in den verschiedenen Ausprägungen und Einsatzszenarien.<br />

Unabhängig von der Verwendung eines Secoders dienen AZS-Verfahren aber auch<br />

dazu, qualifizierte elektronische Signaturen, die mit Hilfe einer Signaturanwendungskomponente<br />

gebildet wurden, sowie die zugehörigen Visualisierungsdaten zu<br />

übertragen.<br />

AZS-Verfahren verhalten sich vom Protokoll her wie normale <strong>FinTS</strong>-Transaktionen<br />

im Ein- oder Zwei-Schritt-Verfahren. Informationen bzgl. Nachrichtenaufbau und<br />

Dialogablauf sind dem Dokument [Formals] zu entnehmen.<br />

Um ein möglichst hohes Maß an Synergie nutzen zu können, wird für die Kommunikation<br />

zwischen Kundenprogramm und Kreditinstitut weitestgehend auf der <strong>FinTS</strong>-<br />

Spezifikation V3.0 (Sicherheitsverfahren HBCI bzw. PIN/TAN) [HBCI], [PIN/TAN]<br />

aufgesetzt, insbesondere bzgl. Syntax, Datenformaten und Abläufen. Sofern nicht<br />

anders vermerkt gelten für den Nachrichtenaufbau, Dialogablauf etc. die dort getroffenen<br />

Regelungen. Das vorliegende Dokument beschreibt daher nur die für AZS-<br />

Verfahren abweichenden Festlegungen.<br />

Bei AZS-Verfahren werden die bestehenden <strong>FinTS</strong>-Sicherheitsverfahren ersetzt;<br />

daher enthalten die <strong>FinTS</strong>-Signaturen nur geeignete <strong>FinTS</strong>-Füllwerte.<br />

Ob ein Kreditinstitut AZS-Verfahren anbietet, erkennt das Kundenprodukt in den<br />

Bankparameterdaten am Vorhandensein des Geschäftsvorfallparametersegments<br />

HIAZSS („Parameter Alternative ZKA Sicherheitsverfahren“, vgl. Kapitel B.5).<br />

Grundsätzlich können mit AZS-Verfahren alle im Dokument [Messages] aufgeführten<br />

Geschäftsvorfälle verwendet werden. Dies gilt auch für verbandsindividuelle Erweiterungen.<br />

Welche Geschäftsvorfälle konkret mit welchem AZS-Verfahren zulässig<br />

sind, teilt das Kreditinstitut im Segment HIAZSS (s. Kap. B.5) mit.<br />

Als Verschlüsselungsverfahren wird je nach Sicherheitsfunktion entweder HBCI-<br />

Verschlüsselung oder https (SSL) auf Transportebene verwendet.<br />

AZS-Verfahren treten in zwei unterschiedlichen Ausprägungen auf, die sich vom<br />

Prozessablauf her unterscheiden:<br />

Ein-Schritt-Verfahren<br />

Beim Ein-Schritt-Verfahren wird der Geschäftsvorfall in einem Prozess-Schritt zusammen<br />

mit allen benötigten Signaturinformationen eingereicht, d. h. in einem Dialogschritt<br />

bestehend aus Auftrag und Antwort wird ein Geschäftsvorfall komplett abgewickelt.<br />

Diese Verfahrensweise entspricht dem Vorgehen beim Sicherheitsverfahren HBCI<br />

und war bis zur Einführung des Zwei-Schritt-Verfahrens für PIN/TAN die einzige<br />

Möglichkeit, Aufträge über das <strong>FinTS</strong>-Protokoll einzureichen.

Kapitel:<br />

Seite:<br />

A<br />

14<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Einleitung<br />

Durch die neu eingeführten Secoder Metadaten (vgl. Abschnitt „Begriffe“), die über<br />

die Parameter-Segmente HIAZSS und HIVISS abgebildet werden, können die Secoder-Verfahren<br />

für fortgeschrittene Signaturen und EMV Applikationskryptogramme<br />

ebenfalls das Ein-Schritt-Verfahren einsetzen.<br />

Zwei-Schritt-Verfahren<br />

Beim Zwei-Schritt-Verfahren werden die Auftragseinreichung und die Signatur-<br />

Übermittlung in zwei Teilschritte zerlegt. Dadurch hat das Kreditinstitut die Möglichkeit,<br />

als Antwort auf die erste Nachricht Visualisierungsdaten festzulegen, welche<br />

auf Kundenseite die Basis für die Bildung z. B. einer Secoder-Signatur darstellen.<br />

Auf Basis einer Auftragsreferenz wird eine logische Bindung der Signatur an den<br />

Auftrag erreicht. Das Zwei-Schritt-Verfahren wird bei der Verwendung von qualifizierten<br />

elektronischen Signaturen mit oder ohne Secoder eingesetzt.<br />

A.1 Visualisierung und Secodervisualisierung<br />

Bereits durch die Integration von Zwei-Schritt-TAN-Verfahren wie dem chipTANoder<br />

mobileTAN-Verfahren wurden Teile des Auftrags als Challenge visualisiert und<br />

durch den Kunden bestätigt. Bei AZS-Verfahren wird dieser Ansatz weiter verfeinert,<br />

da hier ggf. größere Datenmengen zu visualisieren sind. Beim Secoder können bei<br />

maximaler Puffergröße z. B. bis zu 9 Elemente im Display durchgeblättert und bestätigt<br />

werden (Secodervisualisierung), bei der Verwendung von Signaturanwendungskomponenten<br />

wird der gesamte Auftrag in einem geeigneten Format wie<br />

ASCII, TIFF oder PDF angezeigt und mit einer qualifizierten elektronischen Signatur<br />

versehen.<br />

Bei Einzelaufträgen ist die Secodervisualisierung auf einfache Art zu bewerkstelligen.<br />

Angelehnt an die Belegungsrichtlinien von HHD V1.3 können Daten aus dem<br />

Auftrag in geeigneter Weise angezeigt und bestätigt werden. Der Secoder erlaubt<br />

mit seinen Techniken hierfür noch weitreichendere Möglichkeiten als das HHD.<br />

Bei Sammelaufträgen müssen Konstrukte geschaffen werden, deren Secodervisualisierung<br />

und Bestätigung dem Kunden einerseits noch zumutbar sind und ein vertretbares<br />

Sicherheitsniveau garantieren. Solche Lösungen können jedoch immer nur<br />

einen Kompromiss darstellen.<br />

Als Möglichkeiten der Auswahl der Secodervisualisierungsdaten bei solch großen<br />

Datenmengen kommen im Wesentlichen Summenwerte über verschiedene Daten<br />

wie Anzahl der Sätze oder Beträge in Frage. Auch die Signatur von Hashwerten und<br />

Vergleich mit einem zur Verfügung gestellten „Hashwert-Tool“ ist Praxis. Generell ist<br />

die Thematik nicht neu und im Firmenkundengeschäft generell zu betrachten.<br />

Die gesamte Themenstellung ist jedoch nicht Inhalt dieser Spezifikation, sondern ist<br />

Betreiber-spezifisch zu lösen. Die Möglichkeiten hierfür sind durch die Verwendung<br />

der Metadaten in der BPD gegeben.<br />

A.2 Secoder-Integration in <strong>FinTS</strong><br />

Über den Secoder werden neue Funktionalitäten in das <strong>FinTS</strong>-Protokoll integriert<br />

wie z. B. die Visualisierung eines Teils der Transaktionsdaten und das daraus resultierende<br />

Secoder-Kryptogramm. Die Secoder-Integration hat aber auch inhaltliche<br />

Auswirkungen, wie in den folgenden Abschnitten dargestellt ist.

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Version:<br />

Kapitel: Einleitung Stand:<br />

3.0<br />

15.12.2009<br />

Kapitel:<br />

Seite:<br />

A<br />

15<br />

Inhalt der Spezifikation der AZS-Verfahren ist außer den Secoder-Varianten auch<br />

die Verwendung qualifizierter Signaturen mit Hilfe von Signaturanwendungskomponenten.<br />

A.2.1 Secoder-Applikationen und Verwendungsmöglichkeiten<br />

In <strong>FinTS</strong> werden die folgenden Secoder-Applikationen unterstützt:<br />

„sig“ Signaturapplikation unter Verwendung des DS-Schlüssels<br />

„aut“ Signaturapplikation unter Verwendung des AUT-Schlüssels<br />

„tan“ Verwendung des „EMV Application Cryptogram“ (EMV AC)<br />

Die Signaturbildung im Transparentmodus „def“ des Secoders ist nicht vorgesehen.<br />

Ferner wird in den Prozessabläufen davon ausgegangen, dass bei der Signaturbildung<br />

sowohl die Auftragsdaten (in Form eines übergebenen Hashwerts über die<br />

Auftragsdaten) kombiniert mit den Secoder-Visualisierungsdaten signiert werden als<br />

auch eine Visualisierungsauthentikationssignatur gebildet wird, durch das <strong>FinTS</strong>-<br />

Protokoll also zwei Signaturen zu übertragen sind. Dies wird durch zwei Secoder-<br />

Aufrufe der Applikationen sig/aut bzw. aut/aut erreicht.<br />

Bei der Verwendung der Applikation „tan“ wird nur das aus den Visualisierungsdaten<br />

resultierende EMV Application Cryptogram erzeugt und übertragen. Das Verhalten<br />

des Secoders entspricht näherungsweise dem eines „angeschlossenen TAN-<br />

Generators (HHD)“.<br />

A.2.2 Secoder-Verwaltung / Abfrage der Secoder-Eigenschaften<br />

Grundsätzlich muss ein Kreditinstitut die physischen Eigenschaften des vom Kunden<br />

genutzten Secoders nicht kennen. Durch die Einführung einer Metasprache<br />

(siehe nächster Abschnitt) erfolgt eine logische Entkopplung der fachlichen von den<br />

physischen Eigenschaften. Durch die Angabe im DE „Sicherheitsfunktion, kodiert“<br />

gibt das Kreditinstitut zwar die unterstützten Varianten von AZS-Verfahren vor, es<br />

werden dort aber keine physischen Eigenschaften des Secoders vorgegeben. Die<br />

Secoder-Anwendungsfunktion ist dafür verantwortlich, aus den übergebenen Metadaten<br />

passende SecCmds für den Secoder-Aufruf zu erzeugen.<br />

Trotzdem kann es für ein Kreditinstitut aus organisatorischen Gründen wichtig sein,<br />

die physischen Eigenschaften des verwendeten Secoders zu kennen. Um einen<br />

Überblick über die wichtigsten Secoder-Eigenschaften (z. B. Displaygröße = 2x16<br />

oder 4x16) oder im Speziellen die eindeutige Reader-Id des Secoders zu erfahren<br />

wurde ein neuer Geschäftsvorfall (vgl. Abschnitt D.1 „Übermitteln / Anzeigen von<br />

Secoder-Informationen“) eingeführt, mit dem diese Daten zwischen Secoder-<br />

Anwendungsfunktion / <strong>FinTS</strong>-Instanz und Kreditinstitut ausgetauscht werden können.<br />

A.2.2.1 Einführen einer Metasprache<br />

Da es aus vielerlei Gründen nicht erwünscht ist, dass Online-Banking-Applikationen<br />

direkt Secoder-spezifische Kommandos aufbauen und übertragen, bietet sich die<br />

Schaffung einer Metasprache (vgl. Definiton „MetaData“ in Abschnitt “Begriffe“) an,<br />

die auf hohem Abstraktionsgrad all die Möglichkeiten abbildet, die ein Secoder darstellen<br />

kann. Hierzu gehört beispielsweise auch die Information, ob ein Element nur<br />

bestätigt oder vom Kunden eingetippt werden soll. Die MetaData entsprechen daher<br />

inhaltlich in etwa den Datensätzen DSx im Input von DATA CONFIRMATION.

Applikationssystem<br />

Kapitel:<br />

Seite:<br />

A<br />

16<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Einleitung<br />

Die Metasprache kapselt auch die beiden Secoder-Anwendungsaufrufe sig/aut bzw.<br />

aut/aut zur Signaturbildung.<br />

Die von der Online-Banking-Applikation erzeugten MetaData müssen von einer geeigneten<br />

Secoder-Anwendungsfunktion in die Secoder-spezifischen Kommandos<br />

umgesetzt werden. Dies kann zum einen ein Bestandteil eines <strong>FinTS</strong>-<br />

Kundenproduktes sein, im Bereich Internet-Banking z. B. aber auch eine Webserver-Applikation<br />

mit einem PlugIn oder Applet auf dem Kunden-PC (für die Ansteuerung<br />

des Secoders wird in jedem Fall eine aktive Komponente auf dem Kunden-PC<br />

benötigt).<br />

Secoderspezif.<br />

CMDs<br />

Secoder<br />

Meta<br />

Data<br />

Chip<br />

Card<br />

Support<br />

Secoder<br />

Meta<br />

Data<br />

Converter<br />

html<br />

Secoder<br />

Meta<br />

Data<br />

Webserver<br />

Chip<br />

Card<br />

Support<br />

<strong>FinTS</strong><br />

Kundenprodukt<br />

Secoder<br />

Meta<br />

Data<br />

Converter<br />

html<br />

Secoderspezif.<br />

CMDs<br />

<strong>FinTS</strong><br />

Secoder<br />

Meta<br />

Data<br />

Webserver<br />

Secoder<br />

Meta<br />

Data<br />

Converter<br />

<strong>FinTS</strong><br />

Instanz<br />

Abbildung 1: Mögliche logische Architekturen zur Integration des Secoders<br />

über eine Metadatenschnittstelle

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

Allgemeines<br />

Version:<br />

Stand:<br />

15.12.2009<br />

3.0<br />

Kapitel:<br />

Seite:<br />

17<br />

B<br />

B. VERFAHRENSBESCHREIBUNG<br />

B.1 Allgemeines<br />

Es gelten die in [Formals], [HBCI] und im übertragenen Sinn die in [Belegung] aufgeführten<br />

Formate und Belegungsrichtlinien.<br />

Ergänzend bzw. abweichend hierzu gilt:<br />

<br />

<br />

Beim Einsatz von AZS-Verfahren kommt der neue Geschäftsvorfall HKAZS für<br />

die Abwicklung und die Parametersegmente HIAZSS und HIVISS für die Festlegungen<br />

hinzu. In den neuen BPD-Segmenten sind die spezifischen Informationen<br />

des Kreditinstituts für den Einsatz der unterstützten AZS-Verfahren bis hin<br />

zu einer elementweisen Definition der zu visualisierenden Daten enthalten.<br />

Der für den Kunden zugelassene Geschäftsvorfall HKAZS ist im Segment<br />

HIUPD mitzuteilen.<br />

Für den Einsatz von AZS-Verfahren gelten zusätzlich die folgenden allgemeinen<br />

Festlegungen:<br />

1 bis 99 unterschiedliche AZS-Verfahren pro Institut 1<br />

1 bis 9 unterschiedliche AZS-Verfahren pro Benutzer<br />

<br />

<br />

Zur eindeutigen Bezeichnung von AZS-Verfahren wird das Element „Sicherheitsfunktion,<br />

kodiert“ um den zusätzlichen Nummernkreis 800 bis 899 erweitert.<br />

Auch die Verknüpfung von Code und Verfahren ist Teil dieser Spezifikation und<br />

wird in der BPD festgelegt.<br />

Mit dem Rückmeldungscode 3921 und Rückmeldeparametern werden dem<br />

Kunden in der Dialoginitialisierungsantwort die für ihn zugelassenen AZS-<br />

Verfahren mitgeteilt. Als Bezugssegment für das Rückmeldungssegment<br />

HIRMS wird HKVVB (Verarbeitungsvorbereitung) verwendet.<br />

<br />

<br />

Der Kunde übermittelt im Signaturkopf der Dialoginitialisierungsnachricht, mit<br />

welchem konkreten AZS-Verfahren er den Dialog führen will. Das konkrete AZS-<br />

Verfahren darf während des Dialogs nicht gewechselt werden (Näheres hierzu<br />

siehe Abschnitt C).<br />

Die beiden Teilschritte eines Zwei-Schritt-AZS-Verfahrens (bei den AZS-<br />

Verfahren zur Qualifizierten Signatur mit den Sicherheitsfunktionen 800 und<br />

810) müssen nicht zwingend in einem einzigen Dialog abgewickelt werden. Über<br />

die Auftragsreferenz ist eine entsprechende Verkettung über mehrere Dialoge<br />

hinweg möglich. Über einen BPD-Parameter wird gesteuert, ob zeitversetztes /<br />

dialogübergreifendes Arbeiten erlaubt ist.<br />

Beim Einsatz von Mehrfach-Signaturen gilt ein konkretes AZS-Verfahren für den<br />

gesamten Dialog des jeweiligen Benutzers. Jeder Benutzer kann ein eigenes<br />

konkretes AZS-Verfahren verwenden, dieses darf im Kontext einer Mehrfach-<br />

Signatur-Einreichung jedoch nicht gewechselt werden.<br />

1 Aktuell sind sechs AZS-Verfahren spezifiziert

Kapitel:<br />

Seite:<br />

B<br />

18<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

<br />

Im Falle eines nicht zugelassenen Wechsels des AZS-Verfahrens muss das Kreditinstitut<br />

den Dialog mit Rückmeldungscode 9957 „Wechsel des AZS-Verfahrens<br />

bei Mehrfach-Signaturen nicht erlaubt“ beenden.<br />

Die Signierung von Kreditinstitutsnachrichten wird in AZV-Verfahren anders als<br />

in HBCI verwendet, d. h. es wird über das AZS-Verfahren festgelegt, ob Institutssignaturen<br />

verwendet werden. So sind bei den Verfahren 800, 810 und 812<br />

die Aufträge signaturpflichtig (siehe dort). Bei diesen Verfahren ist das Kundenprodukt<br />

verpflichtet, diese Institutssignaturen auch zu prüfen.<br />

B.2 AZS-Verfahren zur Secoder-Integration<br />

Im Folgenden werden schwerpunktmäßig die AZS-Verfahren zur Secoder-<br />

Integration betrachtet. Secoder-Kryptogramme (Definition vgl. Abschnitt „Begriffe“)<br />

ersetzen die ansonsten in <strong>FinTS</strong> verwendeten HBCI-Signaturen, d. h. der Hashwert<br />

über die zu signierenden Auftragsdaten wird in der <strong>FinTS</strong>-Instanz gebildet, an den<br />

Secoder übertragen und dort signiert. In einem zweiten Aufruf des Secoders werden<br />

zur „Visualisation Authentication“ die Visualisierungsdaten zusammen mit einem definierten<br />

Visualisierungsbestätigungssignaturfüllwert – bestehend aus einer Konstante<br />

oder der Reader-ID des Secoders – signiert. Der Visualisierungsbestätigungssignaturfüllwert<br />

bewirkt, dass institutsseitig eindeutig festgestellt werden kann,<br />

dass der Secoder sich zum Zeitpunkt der Signaturbildung im Applikationsmodus befand,<br />

falls ein Secoder verwendet wurde (vgl. [Secoder]). Ein konkretes AZS-<br />

Verfahren bezeichnet in diesem Sinne also ein konkretes durch den Secoder durchzuführendes<br />

und dort definiertes, ein- oder zwei-schrittiges Signaturverfahren bzw.<br />

die Verwendung des Secoders als „angeschlossener TAN-Generator“ (mit „Sicherheitsfunktion,<br />

kodiert“=820 bzw. 821).<br />

Die Arbeitsweise des Secoders sieht zur Signaturbildung vor, dass zusammen mit<br />

dem Hashwert über die Auftragsdaten eine Auswahl von Transaktionsdaten in Form<br />

von Secoder-spezifischen Kommandos (SecCmds) z. B. über die USB-Schnittstelle<br />

an den Secoder gesendet werden. Befindet sich der Secoder im Applikationsmodus<br />

– d. h. ist z. B. eine der Signatur-Applikationen „sig“ oder „aut“ selektiert – so werden<br />

die relevanten Daten im Secoder-Display angezeigt. Bestätigt der Kunde diese<br />

Daten mit Hilfe der Secoder-Tastatur, so gehen diese zusammen mit anderen Informationen<br />

in die Bildung der Signatur – entsprechend dem gewählten Verfahren –<br />

mit ein. Die Signatur selbst wird als Antwort an die aufrufende Secoder-<br />

Anwendungsfunktion im PC zurückgegeben und kann dort in das <strong>FinTS</strong>-Protokoll<br />

(DE „Signaturdaten“ in HKAZS) integriert werden.<br />

B.2.1 AZS-Verfahren und Ein- / Zwei-Schritt-Verfahren<br />

Abhängig vom konkreten Secoder-Verfahren, das über einen der definierten Werte<br />

der Sicherheitsfunktion (im Datenelement „Sicherheitsfunktion, kodiert“) festgelegt<br />

ist, wird ein Ein- oder Zwei-Schritt-Verfahren zwischen Kunde und Kreditinstitut verwendet.<br />

Ein-Schritt-Verfahren bedeutet, dass Daten und sämtliche Sicherheitselemente in<br />

einem Dialogschritt an das Kreditinstitut gesendet und von dort beantwortet werden.<br />

Alle Informationen zur Absicherung des Auftrags wie z. B. die am Secoder zu signierenden<br />

Auftragselemente sind lokal in der <strong>FinTS</strong>-Instanz über die BPD bekannt; es<br />

wird also kein zwei-schrittiges Challenge-Response-Verfahren benötigt. Nach dem<br />

Ein-Schritt-Verfahren arbeiten die Verfahren 811 bzw. 812 (Signatur mittels „aut“<br />

Anwendung des Secoders) und 820 bzw. 821 (EMV application cryptogram mittels<br />

„tan“ Anwendung).

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

Version:<br />

Stand:<br />

15.12.2009<br />

3.0<br />

Kapitel:<br />

Seite:<br />

19<br />

B<br />

Zwei-Schritt-Verfahren, wie sie auch im Bereich des <strong>FinTS</strong> Sicherheitsverfahrens<br />

PIN/TAN eingesetzt werden, bilden die Basis für die Verfahren 800 und 810 unter<br />

Verwendung qualifizierter elektronischer Signaturen, die durch Signaturanwendungskomponenten<br />

gebildet werden (Secoder-Anwendung „sig“). In diesem Fall<br />

müssen die Antragsdaten in einem ersten Schritt zum Kreditinstitut gesendet werden,<br />

damit ein zu signierendes Angebot erstellt und mit einer Institutssignatur versehen<br />

zum Kunden übertragen werden kann. Erst dieses Angebot bildet die Basis<br />

für die qualifizierte Signatur, die dann erst in einem zweiten Schritt zum Kreditinstitut<br />

geschickt wird. An diesem grundsätzlichen Prozess ändert auch die Verwendung<br />

eines Secoders nichts.<br />

Mit Ein- oder Zwei-Schritt-AZS-Verfahren werden keine Verfahren konkret spezifiziert<br />

– es erfolgt nur eine abstrakte Definition des Ablaufs, der über Parameter gesteuert<br />

wird. Der Ablauf selbst ist für alle Ein- bzw. Zwei-Schritt-AZS-Verfahren identisch.<br />

Die Parametrisierung eines konkreten Ein- oder Zwei-Schritt-AZS-Verfahrens<br />

erfolgt über die neuen Parametersegmente HIAZSS (Geschäftsvorfallparameter zu<br />

„Alternative ZKA-Sicherheitsverfahren“ HKAZS) und bei Ein-Schritt-Verfahren auch<br />

HIVISS (reines Parametersegment zur elementweisen Definition der Secoder-<br />

Visualisierungsdaten).<br />

Bei Verwendung von Mehrfach-Signaturen wird innerhalb eines Ablaufs das AZS-<br />

Verfahren durch den Dialogführer des ersten (und ggf. einzigen) Dialogs für alle beteiligten<br />

Benutzer festgelegt.<br />

Durch Verwendung des Parametersegmentes HIAZSS ist die abstrakte Beschreibung<br />

aller verfügbaren konkreten Ein- und Zwei-Schritt-AZS-Verfahren in der BPD<br />

möglich, die über das Datenelement „Sicherheitsfunktion, kodiert“ referenziert werden<br />

(Details siehe Kapitel B.5“). Einem Benutzer können maximal 9 konkrete AZS-<br />

Verfahren zugeordnet werden. Bei der Verwendung von Mehrfach-Signaturen kann<br />

jeder beteiligte Benutzer ein eigenes konkretes AZS-Verfahren verwenden – die<br />

Verfahren können also innerhalb einer Nachricht unterschiedlich sein 2 .<br />

Mit dem Sicherheitsverfahren PIN/TAN wurden zwei Prozessvarianten eingeführt,<br />

welche bereits zu unterschiedlichen Belegungen der Elemente im Geschäftsvorfall<br />

HKTAN geführt haben. Entsprechend existieren dort auch zugehörige TAN-<br />

Prozesse, um die einzelnen Schritte zu kennzeichnen.<br />

Im Rahmen der AZV-Verfahren ist im übertragenen Sinne nur die Prozessvariante 2<br />

relevant. Die Belegung der Elemente im Geschäftsvorfall HKAZS ist abhängig von<br />

der Charakteristik des Ein- oder Zwei-Schritt-Verfahrens und dem konkret verwendeten<br />

AZS-Verfahren (gekennzeichnet durch die Sicherheitsfunktion) und den zugehörigen<br />

Signatur-Prozessen.<br />

Ein-Schritt-Verfahren (S-Fkt 811 und 812, 820 und 821)):<br />

Bei dieser Variante wird der Auftrag inklusive aller Sicherheitsinformationen in einem<br />

Dialogschritt an das Kreditinstitut übertragen. Es existieren folgende Signatur-<br />

Prozesse.<br />

2 Da es im aktuellen Dialog nur einen Dialogführer geben kann, müssen die zulässigen konkreten<br />

Zwei-Schritt-Verfahren der weiteren Benutzer bereits vorab über separate Dialoge (und entsprechende<br />

Rückmeldecodes 3921) festgelegt worden sein.

Kapitel:<br />

Seite:<br />

B<br />

20<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

<br />

<br />

Signatur-Prozess=6:<br />

Dient der Einreichung von Auftrag und Secoder-Sicherheitsinformationen (VisDataSig<br />

und VisAuthSig) im Ein-Schritt-AZS-Verfahren und wird durch das Kreditinstitut<br />

beantwortet. Kennzeichen von Signatur-Prozess=6 ist also, dass die Signaturbildung<br />

inklusive Secoder-Visualisierung geschieht. Wird sowohl im Rahmen<br />

der Dialoginitialisierung als auch bei der Auftragsverarbeitung benutzt.<br />

Signatur-Prozess=7:<br />

Über diesen Signaturprozess wird signalisiert, dass es sich um keine Secodersignatur,<br />

sondern um eine RDH-Signatur (S-Fkt=811, 812) bzw. ein EMV AC (bei S-<br />

Fkt=820, 821) ohne Secoder-Visualisierung handelt. Institutssignaturen im Ein-<br />

Schritt-AZS-Verfahren nach Sicherheitsfunktion 812 werden immer durch Signatur-Prozess=7<br />

gekennzeichnet, da Instituts-seitig keine (Secoder-)Visualisierung<br />

verwendet wird.<br />

Zwei-Schritt-Verfahren (S-Fkt 800 und 810):<br />

Bei dieser Variante wird zunächst der Auftrag zum Kreditinstitut übertragen. Das<br />

Institut hat nun die Kontrolle über den Aufbau der SAK-Visualisierungsdaten. Für die<br />

Secodervisualisierung werden bei S-Fkt=810 Metadaten verwendet (vgl. Definition<br />

MetaData in Abschnitt „Begriffe“), damit institutsseitig kein Wissen über die Secoder-spezifischen<br />

Kommandos und die physikalischen Eigenschaften (z. B. die Displaygröße)<br />

des Secoders benötigt wird. Die Metadaten sind identisch zum Ein-<br />

Schritt-Verfahren in HIVISS abgelegt. Das Kundensystem muss dafür Sorge tragen,<br />

dass die vorgegebene Metadaten mit dem angeschlossenen Secoder über<br />

SecCmds dargestellt werden können.<br />

Es werden die Signatur-Prozesse 2 bis 5 verwendet. Die Signatur-Prozesse 3 und 4<br />

sind nur Unterprozesse von Signatur-Prozess 2 und können nicht isoliert auftreten.<br />

<br />

<br />

<br />

<br />

Signatur-Prozess=2:<br />

Zuerst wird der Auftrag eingereicht (siehe Signatur-Prozess=4), aus dem SAK-<br />

Visualisierungsdaten ermittelt werden. Anschließend werden mit Signatur-<br />

Prozess=2 die Secoder-Kryptogramme zum Institut übertragen.<br />

Signatur-Prozess=3:<br />

Bei Verwendung von Mehrfach-Signaturen kann mit diesem Prozess die Einreichung<br />

eines SAK- oder Secoder-Kryptogramms eines weiteren Benutzers eingeleitet<br />

werden.<br />

Signatur-Prozess=4:<br />

Dient der Einleitung des Zwei-Schritt-AZS-Verfahrens und wird bei der Auftragseinreichung<br />

(Schritt 1) verwendet.<br />

Signatur-Prozess=5:<br />

Über diesen Signaturprozess wird signalisiert, dass es sich um eine Dialoginitialisierung<br />

handelt.

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

Version:<br />

Stand:<br />

15.12.2009<br />

3.0<br />

Kapitel:<br />

Seite:<br />

21<br />

B<br />

Die Dialoginitialisierung im Zwei-Schritt-AZS-Verfahren gehorcht den folgenden Mechanismen:<br />

in der BPD wird festgelegt, welche Sicherheitsverfahren vom Institut unterstützt<br />

sind.<br />

in den Rückmeldeparametern werden die für den Kunden zulässigen Sicherheitsverfahren<br />

zurückgeliefert.<br />

Zur Übermittlung wird der allgemein verwendbare Geschäftsvorfall „Alternative ZKA<br />

Sicherungsverfahren – HKAZS“ eingesetzt.<br />

Um einen Auftrag im Zwei-Schritt-AZS-Verfahren abzuwickeln, müssen die im Folgenden<br />

beschriebenen Schritte durchgeführt werden. Dabei gilt die grundlegende<br />

Abfolge der Segmente am Beispiel einer Einzelüberweisung:<br />

Schritt 1: HKUEB und HKAZS HIAZS<br />

Schritt 2: HKAZS HIAZS und HIRMS zu HKUEB<br />

Durch die Verschachtelung der beiden Prozessschritte ergibt sich eine Sondersituation<br />

für die Verarbeitung der Rückmeldungen. Hierbei gelten folgende Regelungen:<br />

<br />

<br />

Alle Rückmeldungen in der letzten Antwort beziehen sich auf den Auftrag selbst,<br />

auch die Rückmeldungen auf die Signatur-Einreichung mit HKAZS. In der Antwort<br />

können auch explizite Kreditinstitutsantworten, z. B. HIDAE enthalten sein.<br />

Bei dialogübergreifender Verarbeitung kann nicht auf Bezugssegmente referenziert<br />

werden. Daher muss auf Basis der DE „Auftragsreferenz“ eine Referenz auf<br />

den eigentlichen Auftrag hergestellt werden.<br />

Tritt bei der Prüfung im ersten Schritt des eingereichten Auftrags eine<br />

ggf. behebbare Fehlersituation auf, so bestehen für das Kreditinstitut<br />

folgende Reaktionsmöglichkeiten:<br />

Übermitteln einer Warnung (Rückmeldungscode 3xxx) zusammen<br />

mit einem Segment HIAZS inklusive einer Challenge. Unterstützt<br />

das Kreditinstitut das Stornieren von Aufträgen (BPD-Parameter<br />

„Auftragsstorno erlaubt“=J) kann der Kunde im 2. Schritt den Auftrag<br />

stornieren bzw. trotz der Warnung per Signatur freigeben.<br />

Übermitteln eines Rückmeldungscode 9xxx ohne ein Segment<br />

HIAZS. Das Kundenprodukt muss dann den Auftrag verwerfen.<br />

Andere Aufträge derselben Nachricht können jedoch ausgeführt<br />

werden.<br />

Beenden des Dialogs mit Rückmeldungscode 9800 ohne Übermittlung<br />

eines Segmentes HIAZS. Keiner der in der Nachricht enthaltenen<br />

Aufträge wird ausgeführt.<br />

Bei der Verwendung von Qualifizierten Signaturen auf Kundenseite sind auch die<br />

Aufträge in den Kreditinstitutsnachrichten mit einer fortgeschrittenen Signatur zu<br />

versehen. Die Steuerung über die Signaturbildung erfolgt z. B. im Rahmen von<br />

ISIS-MTT, also außerhalb des <strong>FinTS</strong>-Protokolls. Die Signatur wird im Segment<br />

HIAZS übertragen und über das vollständige Datenelement „SAK-<br />

Visualisierungsdaten“ gebildet.

Kapitel:<br />

Seite:<br />

B<br />

22<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

B.2.2 Abläufe für AZS-Verfahren<br />

Die Abläufe zur Abwicklung der unterschiedlichen AZS-Verfahren unterscheiden<br />

sich je nach gewählter Variante. Konkret werden folgende in der Praxis vorkommenden<br />

Abläufe beschrieben:<br />

S-Fkt.<br />

Sicherheitsverfahren ohne Secoder:<br />

Ablauf 1: 800 Qualifizierte Elektronische Signatur mit Zwei-Schritt-AZS-<br />

Verfahren<br />

Sicherheitsverfahren mit Secoder:<br />

Ablauf 2: 810 Qualifizierte Elektronische Signatur unter Nutzung der Secoder-Applikation<br />

„sig“ mit Zwei-Schritt-AZS-Verfahren<br />

Ablauf 3a: 811 Nutzung der Secoder-Applikation „aut“ mit Ein-Schritt-AZS-<br />

Verfahren ohne Institutssignatur<br />

Ablauf 3b: 812 Nutzung der Secoder-Applikation „aut“ mit Ein-Schritt-AZS-<br />

Verfahren mit verpflichtender Institutssignatur<br />

Ablauf 4a: 820 Nutzung der Secoder-Applikation „tan“ mit Ein-Schritt-AZS-<br />

Verfahren und Verwendung der Online-Banking-PIN<br />

Ablauf 4b: 821 Nutzung der Secoder-Applikation „tan“ mit Ein-Schritt-AZS-<br />

Verfahren und Verwendung der Benutzer-PIN der TAN-<br />

Generator-Anwendung<br />

Allen Abläufen ist gemeinsam, dass die <strong>FinTS</strong>-Sicherheitssegmente Signaturkopf<br />

und Signaturabschluss nicht für den Transport der Kryptogramme verwendet werden<br />

können, da es sich um andere syntaktische Konstrukte handelt. Daher werden<br />

die <strong>FinTS</strong> Sicherheitssegmente teilweise mit speziellen Defaultwerten belegt (vgl.<br />

Abschnitt C.2), die außer der Online-Banking-PIN keine sicherheitsrelevanten Daten<br />

enthalten.<br />

Da die normale <strong>FinTS</strong> Dialoginitialisierung ebenfalls nicht für den Transport der<br />

kryptografischen Informationen verwendet werden kann, werden auch dort die Sicherheitssegmente<br />

teilweise mit Defaultwerten belegt. Eine Ausnahme bilden bei<br />

den Sicherheitsfunktionen 811 und 812 die Schlüsseleinreichung oder –Änderung.<br />

hier werden die üblichen HBCI RDH-Sicherheitsverfahren verwendet (vgl. Abschnitt<br />

C.1.3 „Key-Management bei AZS-Verfahren“).<br />

Alle Abläufe sind bezogen auf die einzelnen Prozessschritte exakt in der beschriebenen<br />

Form umzusetzen; die Bildung von anderen Derivaten ist nicht zugelassen.<br />

Die Dialogendenachricht und die darauf folgende allgemeine Kreditinstitutsnachricht<br />

werden aus Gründen der Übersichtlichkeit in den Prozessen nicht dargestellt. Bei<br />

der Dialogendenachricht werden im Gegensatz zur normalen <strong>FinTS</strong>-Verarbeitung<br />

die AZS-Signaturen weggelassen, wie in Abschnitt Behandlung der Dialogendenachricht<br />

(HKEND)C.1.4 beschrieben.<br />

Bei allen Abläufen wird davon ausgegangen, dass sich nur ein signaturpflichtiger<br />

<strong>FinTS</strong>-Auftrag in der Nachricht befindet. Dabei kann es sich auch um einen Sammelauftrag<br />

handeln.<br />

In einem Dialog ist es grundsätzlich möglich aber nicht verpflichtend, dass mehrere<br />

in sich abgeschlossene Abläufe hintereinander durchgeführt werden.

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

Version:<br />

Stand:<br />

15.12.2009<br />

3.0<br />

Kapitel:<br />

Seite:<br />

23<br />

B<br />

Es gelten hierbei als Rahmenbedingungen die für den gesamten Dialog getroffenen<br />

Festlegungen, z. B. dass die Sicherheitsfunktion innerhalb eines Dialoges nicht gewechselt<br />

werden darf.<br />

Bei der Verwendung von Mehrfach-Signaturen (nur für Ein-Schritt-Verfahren relevant)<br />

sind Aufträge, bei denen mindestens ein Secoder-Kryptogramm fehlerhaft ist,<br />

Kreditinstituts-seitig zu verwerfen.<br />

In den Beschreibungen der Abläufe werden die folgenden Symbole verwendet:<br />

Legende<br />

Secoder<br />

Signaturanwendungskomponente<br />

Signaturanwendungskomponente<br />

mit Secoder<br />

K<br />

Kundenzertifikat<br />

I<br />

Institutszertifikat<br />

Abbildung 2: Legende für die Prozessdarstellungen<br />

B.2.2.1 Sicherheitsverfahren ohne Secoder<br />

Derzeit ist als Sicherheitsverfahren ohne Secoder nur der Einsatz der Qualifizierten<br />

Elektronischen Signatur (QES) auf Kundenseite vorgesehen, da die dort eingesetzten<br />

Signaturanwendungskomponenten Signaturformate nach Standards wie z.B.<br />

ISIS-MTT verwenden, die nicht mit der HBCI-Syntax verträglich sind . Anwendungen,<br />

welche fortgeschrittene Signaturen einsetzen, verwenden die in HBCI definierten<br />

RDH-Verfahren (vgl. Sicherheitsfunktion 811 bzw. 812). Der folgende Wert der<br />

„Sicherheitsfunktion, kodiert“ ist für den Einsatz von qualifizierten Signaturen vorgesehen:<br />

S-Fkt Segment Bedeutung<br />

800 Alternative ZKA Sicherheitsverfahren:<br />

- HKAZS ergänzend zum Signaturabschluss,<br />

- HIAZSS Verfahrensparameter<br />

Qualifizierte Elektronische<br />

Signatur ohne Secoder<br />

B.2.2.1.1<br />

Qualifizierte Elektronische Signatur (S-Fkt=800)<br />

Die verwendeten fortgeschrittenen und Qualifizierten Elektronische Signaturen werden<br />

ausschließlich durch die Signaturanwendungskomponente gebildet. Als Chipkartenleser<br />

wird eine zugelassene und zertifizierte Signaturerstellungseinheit verwendet.

Kapitel:<br />

Seite:<br />

B<br />

24<br />

Version:<br />

3.0<br />

Stand:<br />

15.12.2009<br />

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

B.2.2.1.1.1<br />

Dialoginitialisierung<br />

Im Rahmen der <strong>FinTS</strong>-Dialoginitialisierungselemente werden nur die administrativen<br />

Informationen ausgetauscht. Zusammen mit der Dialoginitialisierung wird ein Geschäftsvorfall<br />

HKAZS übertragen, um zunächst die kundenseitige Authentikation<br />

durchzuführen.<br />

Auch im Rahmen der Dialoginitialisierung sind Kunden- und Kreditinstituts-seitig<br />

Signaturen zu verwenden.<br />

Kreditinstitut<br />

SAK-SigAuth<br />

+ ggf. Zert. prüfen,<br />

BPD und UPD<br />

ermitteln<br />

Hashwert Inst.Zert.<br />

ermitteln,<br />

SAK-SigInst<br />

erstellen<br />

BPD mit HIAZSS,<br />

Rückmeldung:<br />

AZS-Verfahren<br />

für den Kunden<br />

Auftrag wurde<br />

erfasst, Dial-INI<br />

wird von <strong>FinTS</strong>-<br />

Instanz gestartet<br />

Dial-INI<br />

mit SAK-SigAuth<br />

in HKAZS<br />

für SFkt=800, SP=5<br />

K<br />

HIAZSS:<br />

GVs für AZS,<br />

AZS-Verfahren<br />

mit Parameter<br />

übernehmen<br />

Kunde wird zur<br />

Eingabe der<br />

CSA-PIN<br />

aufgefordert<br />

K<br />

Abbildung 3: Dialoginitialisierung bei qualifizierter Signatur ohne Secoder,<br />

S-Fkt=800

<strong>Financial</strong> <strong>Transaction</strong> <strong>Services</strong> (<strong>FinTS</strong>)<br />

Dokument: Security - Alternative Sicherheitsverfahren<br />

Kapitel:<br />

Abschnitt:<br />

Verfahrensbeschreibung<br />

AZS-Verfahren zur Secoder-Integration<br />

Version:<br />

Stand:<br />

15.12.2009<br />

3.0<br />

Kapitel:<br />

Seite:<br />

25<br />

B<br />

Der vollständige Ablauf sieht folgendermaßen aus:<br />

Dialoginitialisierung<br />

Ausgangszustand:<br />

<br />

<br />

<br />

Der Kunde ist vollständig initialisiert und hat ggf. alle benötigten Zertifikate auf<br />

seine Signaturkarte geladen.<br />

Die Dialoginitialisierungsnachricht wird mit Defaultwerten gesendet; der Kunde<br />

hat dort durch entsprechende Belegung des DE „Sicherheitsfunktion, kodiert“=800<br />

ein konkretes Zwei-Schritt-Verfahren für den gesamten Dialog gewählt.<br />

Der Kunde erhält in der Dialoginitialisierungsantwort ggf. aktualisierte<br />

BPD/UPD<br />

Schritt 1a<br />

HKIDN,<br />

HKAZS<br />

Schritt 1b<br />

HIAZS<br />

Kundenauthentikationsdaten senden<br />

Das Kundensystem baut aus den Anmeldeinformationen des<br />

HKIDN (Benutzerkennung, KundenID, usw.) eine Struktur auf<br />

und übergibt diese mittels SAKCmds an die Signaturanwendungskomponente.<br />

Die Signaturanwendungskomponente greift auf die Chipkarte<br />

zu, um die CID zu ermitteln. Bei diesem ersten Zugriff wird der<br />

Kunde aufgefordert, sein CSA-Passwort einzugeben. Der PIN<br />

Sicherheitszustand wird über den gesamten Ablauf hinweg gehalten,<br />

außer er wird durch eine Kundenaktion unterbrochen.<br />

Nun kann die CID gelesen und für die spätere Auftragsverarbeitung<br />

im Kundensystem gespeichert werden.<br />

Über die Anmeldeinformationen wird eine SAK-AuthSig mit dem<br />

Signierschlüssel gebildet. Die Signatur wird inklusive des Kunden-Zertifikats<br />

an das Kundensystem zurück geschickt und dort<br />

zusammen mit der CID in die HKAZS-Struktur integriert.<br />

Durch Einreichung des Geschäftsvorfalls HKAZS mit der Belegung<br />

gemäß Signatur-Prozess=5 wird die SAK-AuthSig zum<br />

Institut übertragen. Die Verschlüsselung erfolgt mit SSL.<br />

Authentikationsantwort senden<br />

Nach Überprüfung des Kundenzertifikats (über Sperrlisten oder<br />

eine OCSP-Abfrage) wird ein HIAZS Antwortsegment aufgebaut<br />

und an das Kundenprodukt mit der Belegung gemäß Signatur-<br />

Prozess=5 übertragen. Das HIAZS-Antwortsegment enthält ein<br />

Institutszertifikat mit einer SAK-AuthSig, das durch den Kunden<br />

mit Hilfe der Signaturanwendungskomponente und dem Signierschlüssel<br />

geprüft werden kann.<br />

Das Kundensystem wertet die Kreditinstitutsantwort aus und<br />

zeigt dem Kunden die Begrüßungsseite an.<br />

B.2.2.1.1.2<br />

Antragseinreichung und Angebotsübermittlung<br />