Schema 3

Schema 3

Schema 3

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

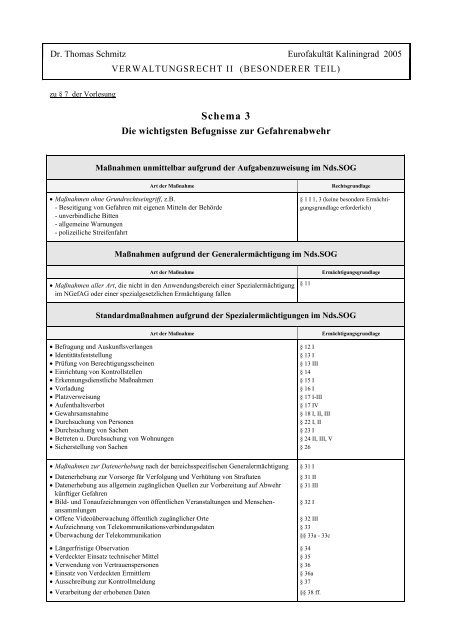

Dr. Thomas Schmitz Eurofakultät Kaliningrad 2005<br />

zu § 7 der Vorlesung<br />

VERWALTUNGSRECHT II (BESONDERER TEIL)<br />

<strong>Schema</strong> 3<br />

Die wichtigsten Befugnisse zur Gefahrenabwehr<br />

Maßnahmen unmittelbar aufgrund der Aufgabenzuweisung im Nds.SOG<br />

• Maßnahmen ohne Grundrechtseingriff, z.B.<br />

- Beseitigung von Gefahren mit eigenen Mitteln der Behörde<br />

- unverbindliche Bitten<br />

- allgemeine Warnungen<br />

- polizeiliche Streifenfahrt<br />

Art der Maßnahme Rechtsgrundlage<br />

Maßnahmen aufgrund der Generalermächtigung im Nds.SOG<br />

§ 1 I 1, 3 (keine besondere Ermächtigungsgrundlage<br />

erforderlich)<br />

Art der Maßnahme Ermächtigungsgrundlage<br />

• Maßnahmen aller Art, die nicht in den Anwendungsbereich einer Spezialermächtigung<br />

im NGefAG oder einer spezialgesetzlichen Ermächtigung fallen<br />

Standardmaßnahmen aufgrund der Spezialermächtigungen im Nds.SOG<br />

• Befragung und Auskunftsverlangen<br />

• Identitätsfeststellung<br />

• Prüfung von Berechtigungsscheinen<br />

• Einrichtung von Kontrollstellen<br />

• Erkennungsdienstliche Maßnahmen<br />

• Vorladung<br />

• Platzverweisung<br />

• Aufenthaltsverbot<br />

• Gewahrsamsnahme<br />

• Durchsuchung von Personen<br />

• Durchsuchung von Sachen<br />

• Betreten u. Durchsuchung von Wohnungen<br />

• Sicherstellung von Sachen<br />

Art der Maßnahme Ermächtigungsgrundlage<br />

• Maßnahmen zur Datenerhebung nach der bereichsspezifischen Generalermächtigung<br />

• Datenerhebung zur Vorsorge für Verfolgung und Verhütung von Straftaten<br />

• Datenerhebung aus allgemein zugänglichen Quellen zur Vorbereitung auf Abwehr<br />

künftiger Gefahren<br />

• Bild- und Tonaufzeichnungen von öffentlichen Veranstaltungen und Menschenansammlungen<br />

• Offene Videoüberwachung öffentlich zugänglicher Orte<br />

• Aufzeichnung von Telekommunikationsverbindungsdaten<br />

• Überwachung der Telekommunikation<br />

• Längerfristige Observation<br />

• Verdeckter Einsatz technischer Mittel<br />

• Verwendung von Vertrauenspersonen<br />

• Einsatz von Verdeckten Ermittlern<br />

• Ausschreibung zur Kontrollmeldung<br />

• Verarbeitung der erhobenen Daten<br />

§ 11<br />

§ 12 I<br />

§ 13 I<br />

§ 13 III<br />

§ 14<br />

§ 15 I<br />

§ 16 I<br />

§ 17 I-III<br />

§ 17 IV<br />

§ 18 I, II, III<br />

§ 22 I, II<br />

§ 23 I<br />

§ 24 II, III, V<br />

§ 26<br />

§ 31 I<br />

§ 31 II<br />

§ 31 III<br />

§ 32 I<br />

§ 32 III<br />

§ 33<br />

§§ 33a - 33c<br />

§ 34<br />

§ 35<br />

§ 36<br />

§ 36a<br />

§ 37<br />

§§ 38 ff.

- <strong>Schema</strong> 3 (Verwaltungsrecht II), Seite 2 -<br />

Maßnahmen aufgrund spezialgesetzlicher Ermächtigungen außerhalb des Nds.SOG (Beispiele)<br />

• Maßnahmen nach dem Versammlungsgesetz<br />

- Verbot/Auflösung von Versammlungen in geschlossenen Räumen<br />

- Verbot/Auflösung von Versammlungen im Freien<br />

• Ausweisung nach dem Ausländergesetz<br />

• Maßnahmen nach der Gewerbeordnung<br />

- Gewerbeuntersagung<br />

- Stillegung nichtgenehmigter Betriebe<br />

• Maßnahmen nach der Niedersächsischen Bauordnung<br />

- auch Abrißverfügung<br />

Art der Maßnahme Ermächtigungsgrdl.<br />

§§ 5/13<br />

§ 15 I/II, III<br />

§ 45<br />

§ 35<br />

§ 15 II<br />

Weitere Informationen zur Veranstaltung finden Sie unter www.jura.uni-goettingen.de/schmitz (unter "Lehre" /<br />

"Sonstige"). Für Nachfragen bin ich auch nach dem Ende der Veranstaltung per E-mail erreichbar<br />

(tschmit1@gwdg.de).<br />

§ 89<br />

(Datei: <strong>Schema</strong> 3 (VwR II, Kaliningrad))