Sicherheit Schritte: Tipps: Abgesicherter Modus - schule.at

Sicherheit Schritte: Tipps: Abgesicherter Modus - schule.at

Sicherheit Schritte: Tipps: Abgesicherter Modus - schule.at

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

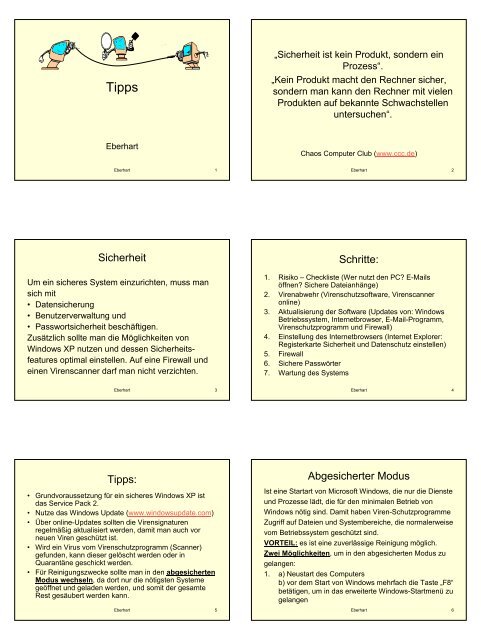

<strong>Tipps</strong><br />

Eberhart<br />

Eberhart 1<br />

<strong>Sicherheit</strong><br />

Um ein sicheres System einzurichten, muss man<br />

sich mit<br />

• D<strong>at</strong>ensicherung<br />

• Benutzerverwaltung und<br />

• Passwortsicherheit beschäftigen.<br />

Zusätzlich sollte man die Möglichkeiten von<br />

Windows XP nutzen und dessen <strong>Sicherheit</strong>sfe<strong>at</strong>ures<br />

optimal einstellen. Auf eine Firewall und<br />

einen Virenscanner darf man nicht verzichten.<br />

Eberhart 3<br />

<strong>Tipps</strong>:<br />

• Grundvoraussetzung für ein sicheres Windows XP ist<br />

das Service Pack 2.<br />

• Nutze das Windows Upd<strong>at</strong>e (www.windowsupd<strong>at</strong>e.com)<br />

• Über online-Upd<strong>at</strong>es sollten die Virensign<strong>at</strong>uren<br />

regelmäßig aktualisiert werden, damit man auch vor<br />

neuen Viren geschützt ist.<br />

• Wird ein Virus vom Virenschutzprogramm (Scanner)<br />

gefunden, kann dieser gelöscht werden oder in<br />

Quarantäne geschickt werden.<br />

• Für Reinigungszwecke sollte man in den abgesicherten<br />

<strong>Modus</strong> wechseln, da dort nur die nötigsten Systeme<br />

geöffnet und geladen werden, und somit der gesamte<br />

Rest gesäubert werden kann.<br />

Eberhart 5<br />

„<strong>Sicherheit</strong> ist kein Produkt, sondern ein<br />

Prozess“.<br />

„Kein Produkt macht den Rechner sicher,<br />

sondern man kann den Rechner mit vielen<br />

Produkten auf bekannte Schwachstellen<br />

untersuchen“.<br />

Chaos Computer Club (www.ccc.de)<br />

Eberhart 2<br />

<strong>Schritte</strong>:<br />

1. Risiko – Checkliste (Wer nutzt den PC? E-Mails<br />

öffnen? Sichere D<strong>at</strong>eianhänge)<br />

2. Virenabwehr (Virenschutzsoftware, Virenscanner<br />

online)<br />

3. Aktualisierung der Software (Upd<strong>at</strong>es von: Windows<br />

Betriebssystem, Internetbrowser, E-Mail-Programm,<br />

Virenschutzprogramm und Firewall)<br />

4. Einstellung des Internetbrowsers (Internet Explorer:<br />

Registerkarte <strong>Sicherheit</strong> und D<strong>at</strong>enschutz einstellen)<br />

5. Firewall<br />

6. Sichere Passwörter<br />

7. Wartung des Systems<br />

Eberhart 4<br />

<strong>Abgesicherter</strong> <strong>Modus</strong><br />

Ist eine Startart von Microsoft Windows, die nur die Dienste<br />

und Prozesse lädt, die für den minimalen Betrieb von<br />

Windows nötig sind. Damit haben Viren-Schutzprogramme<br />

Zugriff auf D<strong>at</strong>eien und Systembereiche, die normalerweise<br />

vom Betriebssystem geschützt sind.<br />

VORTEIL: es ist eine zuverlässige Reinigung möglich.<br />

Zwei Möglichkeiten, um in den abgesicherten <strong>Modus</strong> zu<br />

gelangen:<br />

1. a) Neustart des Computers<br />

b) vor dem Start von Windows mehrfach die Taste „F8“<br />

betätigen, um in das erweiterte Windows-Startmenü zu<br />

gelangen<br />

Eberhart 6

c) im erweiterten Windows Startmenü wähle die<br />

Option „<strong>Abgesicherter</strong> <strong>Modus</strong>“.<br />

2. Möglichkeit (VOR dem Neustart veranlassen):<br />

a) Schließen aller offener Programme<br />

b) „Start“, „Ausführen“<br />

c) schreibe in das Feld der Dialogbox „Ausführen“<br />

den Text „msconfig“ und bestätige mit „OK“.<br />

d) wähle im Fenster „Systemkonfigur<strong>at</strong>ionsprogramm“<br />

den Reiter „BOOT.INI“ und markiere im Bereich<br />

„Startoptionen“ / Safeboot und bestätige mit „OK“.<br />

e) bestätige mit „Neu starten“<br />

Quelle: www.heise.de/security/artikel/print/39543<br />

Eberhart 7<br />

www.windowsupd<strong>at</strong>e.com<br />

Eberhart 9<br />

Outlook<br />

• Outlook 2002: sperrt alle Anlagen, die gängige Viren<br />

enthalten können, autom<strong>at</strong>isch<br />

• Outlook 2000 und Outlook 98: <strong>Sicherheit</strong>supd<strong>at</strong>es<br />

einspielen<br />

• Outlook Express 6: ist kostenlos im Internet Explorer<br />

enthalten und verfügt nur über einige<br />

Schutzmaßnahmen<br />

Eberhart 11<br />

f) nach Bereinigung des Systems sollst du wieder in<br />

den „normalen“ Systembereich zurückwechseln:<br />

Schritt 1-3 wie oben, dann jedoch den Reiter „Allgemein“<br />

und markiere die Systemauswahl „Normaler Systemstart –<br />

Alle Gerätetreiber und Dienste laden“<br />

Eberhart 8<br />

<strong>Tipps</strong>:<br />

• Windows D<strong>at</strong>enträgerbereinigung: Start/Alle Programme/<br />

Zubehör/Systemprogramme: scannt die Festpl<strong>at</strong>te nach<br />

temporären D<strong>at</strong>eien, Files in Papierkorb …<br />

• Ad-Aware SE: (www.lavasoft.de) Freeware, entfernt<br />

Spionage Tools (zB Trojaner) und Werbe-Module<br />

• CCleaner: (www.ccleaner.com) Freeware, eliminiert<br />

Cookies, Surf- und Downloadspuren<br />

• Programme immer so deinstallieren:<br />

Start/Systemsteuerung/Software<br />

Eberhart 10<br />

Tipp: Schutz bei Outlook<br />

Deaktivieren des Vorschaufensters: Dabei wird die Nachricht<br />

bereits geöffnet und gefährlicher Inhalt könnte aktiviert<br />

werden, besonders bei E-Mails im HTML Form<strong>at</strong>.<br />

Menü<br />

Ansicht:<br />

Vorschau –<br />

fenster<br />

Eberhart 12

Virensichere Mails<br />

Mails und Mailanhänge sind der bei weitem erfolgreichste<br />

Verbreitungsweg für Viren usw.<br />

Windows Explorer:<br />

Zeigt standardmäßig nicht alle Erweiterungen an. Dies war<br />

von Microsoft als Verbesserung der Übersichtlichkeit<br />

gedacht, birgt aber Gefahren: bekanntestes Beispiel ist der<br />

Mailwurm „Loveletter“: der als Anhang mit der Doppelextension<br />

„txt.VBS“ verschickt wurde. Als Name erschien<br />

bei Outlook und Outlook Express nur „Loveletter-foryou.TXT“.<br />

Somit wurde eine vermeintlich ungefährliche<br />

Textd<strong>at</strong>ei geöffnet und der VB-Script Wurm ebenfalls.<br />

Eberhart 13<br />

Erweiterungen anzeigen lassen<br />

Damit man sieht, um welche Art von D<strong>at</strong>eien es sich in<br />

einem Mailanhang (=Attachment) wirklich handelt, sollte<br />

man die Windows Voreinstellungen ändern:<br />

Im Arbeitspl<strong>at</strong>z wähle „Extras / Ordneroptionen“<br />

(98/ME: Ansicht/Ordneroption)<br />

Register „Ansicht“<br />

Unter „D<strong>at</strong>eien und Ordner“ deaktiviere die Klickbox vor<br />

„Erweiterungen bei bekannten D<strong>at</strong>eitypen ausblenden“.<br />

Das Häckchen soll entfernt sein. „Übernehmen“ und „OK“.<br />

Bevor man das Fenster schließt, klicke auf „für alle übernehmen“,<br />

sonst gilt die Einstellung nur für dieses Mal.<br />

Eberhart 14<br />

Virensichere Mails<br />

Outlook XP bietet standardmäßig eine Reihe von<br />

<strong>Sicherheit</strong>seinstellungen für D<strong>at</strong>ei Anhänge, zB werden<br />

allen Mail - D<strong>at</strong>eien, die von der D<strong>at</strong>eierweiterung her als<br />

ausführbar erkannt werden, gesperrt, zB EXE, COM.<br />

Gefährliche D<strong>at</strong>eitypen:<br />

PIF, SCR: können EXE oder COM Code enthalten,<br />

Windows zeigt PIF nie an, zB josef.DOC.PIF: D<strong>at</strong>ei auf<br />

Word ziehen, öffnet sie sich nicht, ist etwas faul<br />

HTA, HTM, HTML, JS, JSE, VBE, VBS, WSF: wird nach<br />

Doppelklick ausgeführt<br />

BAT, INF, REG, LNK, URL, WSH<br />

Quelle: Wolski D.; in: PCWelt 12/03 S.70<br />

Eberhart 15 Eberhart 16<br />

Virensichere Mails<br />

Grundsätzlich sollte man immer im Mailprogramm die<br />

Option wählen, die D<strong>at</strong>ei auf die Festpl<strong>at</strong>te zu speichern,<br />

st<strong>at</strong>t sie direkt zu öffnen. Dann bleibt die Chance, die D<strong>at</strong>ei<br />

mit einer Antiviren - Software zu überprüfen.<br />

Allgemein gilt auch für DOC, XLS und PPT D<strong>at</strong>eien: öffne<br />

diese nur von Personen, die dir bekannt sind und auch<br />

nur dann, wenn du weißt, was sich darin befindet.<br />

Eberhart 17<br />

Makroviren<br />

DOC, XLS und PPT D<strong>at</strong>eien können Makroviren<br />

enthalten: in Office XP das autom<strong>at</strong>ische Ausführen von<br />

Makroviren untersagen, wobei<br />

die Inhalte gefahrlos gelesen<br />

und bearbeitet werden können:<br />

„Extras, Optionen, <strong>Sicherheit</strong>“ –<br />

Makrosicherheit, auf Registerkarte<br />

„<strong>Sicherheit</strong>sstufen“.<br />

Wenn man selbst mit Makros<br />

arbeitet, empfiehlt sich „mittel“.<br />

Eberhart 18

Spam reduzieren<br />

• Wenn man im Internet zB Newsletter anfordert oder<br />

Bestellungen aufgibt, sollte man darauf achten, nicht<br />

weitere Inform<strong>at</strong>ionen „versehentlich mitbestellt“ – oft<br />

muss ein aktiviertes Kontrollkästchen deaktiviert werden<br />

• Mehrere kostenlose E-Mail Konten sind durchaus<br />

sinnvoll, wobei eines nur für den priv<strong>at</strong>en Gebrauch,<br />

andere aber für diverse oft nötige Angaben im Internet<br />

bereit stehen.<br />

• Diverse Anbieter werben mit Spamfiltern, wie zB gmx.<br />

Das sollte man nutzen.<br />

• Listeneinträge, um sich gegen Spam zu schützen sind<br />

sinnlos<br />

Eberhart 19<br />

Risiko-Checkliste<br />

E-Mails:<br />

• aktuelle Upd<strong>at</strong>es für das Mail-Programm<br />

• Anlagen nur öffnen, wenn Absender bekannt<br />

• Öffne auch keine Attachments von Bekannten, die<br />

man nicht erwartet; ein Virus könnte sich mit Hilfe der<br />

Adressen selbstständig weitergeleitet haben<br />

• Vertrauenswürdige Mail Attachments downloaden<br />

und vor dem Öffnen auf Viren untersuchen<br />

• „Preview-Funktion“ im Posteingang ausschalten<br />

• Vorsicht bei weitergeleiteten Anlagen<br />

• <strong>Sicherheit</strong>seinstellungen im IE überprüfen<br />

• aktuelle Virenschutz-Software verwenden<br />

• Modem zeigt pausenlosen D<strong>at</strong>enfluss an – Trojaner?<br />

Eberhart 21<br />

Passwort - sicher?<br />

• Ab Windows 2000 werden alle Passwörter in einer SAM<br />

(Security Account Manager) D<strong>at</strong>enbank gespeichert, diese<br />

D<strong>at</strong>enbank ist ein Teil der Registry.<br />

• SAM verwendet die D<strong>at</strong>en die in der D<strong>at</strong>ei „windows<br />

/system32/config/SAM“ gespeichert sind. Ein direkter<br />

Zugriff ist nicht möglich, da sie von Windows ständig<br />

verwendet wird.<br />

Eberhart 23<br />

Tipp: Schutz vor Spamming<br />

• Keine Angabe von E-Mail Adressen, außer es ist<br />

unbedingt nötig<br />

• Auf der eigenen Homepage soll im Bereich KONTAKT<br />

die eigene E-Mail Adresse verschlüsselt im HTML<br />

hinterlegt werden. Zwei Gr<strong>at</strong>is – Programme helfen:<br />

– www.claviscom.de (Crypto LE)<br />

– www.<strong>at</strong>rivio.de (Spamschutz, „Maskerade“)<br />

• Oder auf der eigenen Homepage gar nur ein Bild<br />

darstellen, auf dem die E-Mail zu sehen ist (Tipp: im<br />

Powerpoint rechte Maustaste und als Grafik<br />

(zB .gif) speichern), da Text aus Bildern nicht von<br />

„Robots“ ausgelesen werden kann.<br />

Eberhart 20<br />

Tipp: Im Editor öffnen<br />

Um unsichere Attachments ansehen zu können, wenn die<br />

„Neugier“ zu groß ist, kann man den EDITOR verwenden.<br />

Der Texteditor zeigt nur den enthaltenen Text an, es kann<br />

kein Programmcode ausgeführt werden.<br />

Ein Öffnen mit dem Editor ist ungefährlich.<br />

Klicke die D<strong>at</strong>ei mit der rechten<br />

Maustaste an und wähle „Öffnen<br />

mit“, „Programm auswählen“,<br />

„Editor“, OK<br />

Eberhart 22<br />

Tipp: Schutz vor Passwort Crackern<br />

Um sich vor Crackern wie „Pwltool“ zu schützen, gibt es die<br />

Möglichkeit (zB Windows ME), folgenden Registry-<br />

Schlüssel zu erstellen:<br />

(Start/ausführen, regedit)<br />

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\<br />

Windows\Current\Version\Network\DisablePwdCaching = 1.<br />

Das Setzen auf 1 verhindert das Speichern eingegebener<br />

Passwörter und macht es somit unmöglich, diese<br />

auszulesen.<br />

Eberhart 24

Tipp: Ordner im lokalen Netz sperren<br />

Soll ein Ordner in einem priv<strong>at</strong>en Netz nicht für alle<br />

Benutzer einsehbar sein, so kann er gesperrt werden. Dies<br />

funktioniert aber nur, wenn mehrere Benutzerprofile im PC<br />

eingerichtet sind.<br />

rechte Maustaste, „Freigabe und <strong>Sicherheit</strong>“<br />

Im Register „Freigabe“ das Kästchen vor<br />

„Diesen Ordner nicht freigeben“ anhacken. „OK“.<br />

Der Ordner ist jetzt nur mehr in diesem<br />

Benutzerprofil verfügbar. In allen anderen wird er<br />

gar nicht angezeigt.<br />

Eberhart 25<br />

Dienste und Ports zuordnen<br />

Welche Verbindungen auf welchen geöffneten Ports mit<br />

welcher Protokollart (TCP oder UDP) aktiv sind, zeigt:<br />

netst<strong>at</strong> -an<br />

netst<strong>at</strong> –a<br />

netst<strong>at</strong> –n<br />

netst<strong>at</strong> –o<br />

Netst<strong>at</strong>.exe offenbart, dass bei einer Standardinstall<strong>at</strong>ion<br />

von Windows XP zahlreiche Dienste an diversen Ports<br />

lauschen.<br />

Eberhart 27<br />

Netst<strong>at</strong> -a<br />

• Der Befehl „netst<strong>at</strong> –a“ zeigt die aktiven Online-<br />

Verbindungen samt Port-Belegung an. Wird ein auffälliger<br />

Eintrag gefunden – zB eine unerklärliche D<strong>at</strong>ensendung –<br />

muss weitergeforscht werden.<br />

• Dazu kann mit „netst<strong>at</strong> –o“ zu jeder Verbindung die<br />

zugehörige Prozess-ID eingeblendet werden. Diese lässt<br />

Rückschlüsse auf das verursachte Programm zu.<br />

Eberhart 29<br />

Finden von Trojanern<br />

Mit Hilfe von „Start/ausführen“ werden verschiedene<br />

Windows-eigene Programme aufgerufen, wie zB<br />

• „msconfig“<br />

• „sysedit“<br />

• „regedit“<br />

um Einträge zu<br />

überprüfen.<br />

Verdächtige<br />

D<strong>at</strong>eien<br />

prüfen!<br />

Eberhart 26<br />

Beispiel und Erklärung<br />

Links: Protokollart (TCP oder UDP)<br />

Daneben die lokale Adresse des genutzten Netzwerk-<br />

Controllers gefolgt von einem Doppelpunkt, hinter dem<br />

die Nummer des geöffneten Ports steht. Die „Remoteadresse“<br />

gibt an, zu welcher Adresse der Port gerade<br />

verbunden ist. Ob ein Dienst gerade nur lauscht oder<br />

verbunden ist, verrät die „St<strong>at</strong>us“ – Zeile.<br />

Eberhart 28<br />

Dienste und Ports zuordnen<br />

XP System:<br />

netst<strong>at</strong> –ano zeigt zusätzlich die ID des Programms an,<br />

das auf dem angegebenen Port lauscht. Anhand der ID<br />

kann man im Windows Taskmanager auf der<br />

Registerkarte „Prozesse“ feststellen, welche EXE-D<strong>at</strong>ei<br />

zuständig ist. Und diese lässt wiederum Rückschlüsse<br />

darauf zu, welcher Windows – Dienst sich dahinter verbirgt.<br />

Quelle: Wolski D.; in: PCWelt 12/03 S.78<br />

Eberhart 30

„Laufende Prozesse überprüfen“<br />

Die Prüfung von gerade „mitlaufenden“ Prozessen kann<br />

mittels Aufruf des Taskmanagers/Prozesse.<br />

(Strg+Alt+Entf) erfolgen. Über Ansicht/Spalten und einem<br />

Hacken vor PID werden die Prozess-IDs eingeblendet.<br />

Eine Sortierung kann mit einem Klick auf die Spalte PID<br />

erfolgen.<br />

Eberhart 31<br />

Dialer finden<br />

Dialer sind meist in der DFÜ-Verbindung abgelegt.<br />

Start / Systemsteuerung / Netzwerkverbindungen<br />

Wenn hier plötzlich eine<br />

unbekannte DFÜ-<br />

Verbindung ersichtlich<br />

ist, sollte man sie<br />

unverzüglich löschen.<br />

Auch im Internet Explorer<br />

erkennbar: Extras / Internetoptionen<br />

/ Verbindungen<br />

Eberhart 33<br />

Tipp: Dialer Schutz einrichten<br />

Explorer/Dokumente und Einstellungen/All Users/Anwendungsd<strong>at</strong>eien/<br />

Microsoft/Network/Connections/Pbk – rechte Mausklick auf RASPHONE.PBK<br />

und Eigenschaften – Schreibschutz aktivieren<br />

Eberhart 35<br />

„Laufende Prozesse überprüfen“<br />

• DrW<strong>at</strong>son: wird von Windows mitgeliefert und<br />

überprüft ebenfalls die laufenden Prozesse.<br />

Start/ausfühen/drw<strong>at</strong>son – Ansicht, erweiterte Ansicht<br />

Eberhart 32<br />

Host-D<strong>at</strong>ei überprüfen<br />

Ein Ans<strong>at</strong>zpunkt für Schädlinge ist die „Hosts-D<strong>at</strong>ei“ unter:<br />

C:/Windows/System32/drivers/etc/hosts. Darin kann man<br />

Hostnamen und IP-Adressen fest einander zuordnen.<br />

Einträge sorgen dafür, dass Zugriffe zB auf www.internetmagazin.de<br />

192.168.1.1., auch wirklich immer auf dieser IP<br />

Adresse landen.<br />

Enthält die Hosts-D<strong>at</strong>ei außer<br />

Kommentaren und dem voreingestellten<br />

LocalHost 127.0.0.1<br />

weitere Angaben, sollten diese<br />

eventuell gelöscht werden.<br />

Quelle: Kaufmann T.:,in:IM0905, S.24<br />

Eberhart 34<br />

Wie lautet die eigene IP Adresse?<br />

• Der Weg durch das Internet kann anhand von IP<br />

Adressen leicht nachvollzogen werden. Überall<br />

hinterlässt man Spuren, durch die ein Hacker auf einen<br />

aufmerksam werden kann.<br />

• Die IP Adresse wird bei vielen Gelegenheiten mit<br />

übertragen, zB in Mails, ICQ in Gästebüchern<br />

• Beispiel für das Finden der eignen IP:<br />

(Start/ausführen/cmd): ipconfig, ping IP – Adresse<br />

Kostenlose Online Selbsttests:<br />

• http://privacy.net/anonymizer<br />

• http://check.lfd.niedersachsen.de/start.php<br />

• http://freescan.qualys.com<br />

Eberhart 36

www.privacy.net/analyze/<br />

Privacy Analysis of your Internet Connection:<br />

Eberhart 37<br />

Tipp: <strong>Sicherheit</strong>slücken aufzeigen<br />

Die <strong>Sicherheit</strong> des PC´s lässt sich mit einem Online-Test<br />

einfach überprüfen: http://grc.com – Shields UP! suchen.<br />

Dabei werden verschiedene Inform<strong>at</strong>ionen ausgelesen und<br />

bewertet. Es kann auch ein PORTSCAN durchgeführt<br />

werden, der feststellt, welche Ports offen sind und somit<br />

eine Gefahrenquelle darstellen.<br />

Nicht alle offenen Ports stellen eine akute Gefahr dar.<br />

Wird gerade eine Verbindung hergestellt, muss der<br />

entsprechende Port geöffnet sein.<br />

GRC: „Gibson Research Corpor<strong>at</strong>ion“<br />

Eberhart 39<br />

Die Ergebnisse der Untersuchung zeigen 3 St<strong>at</strong>usarten an:<br />

OPEN, STEALTH (Port ist versteckt), CLOSED (keine<br />

Verbindung möglich).<br />

Eberhart 41<br />

Dient auch<br />

zum<br />

Ausspionieren<br />

möglicher<br />

Ziele:<br />

Welcher<br />

Provider wird<br />

verwendet?<br />

Telefonnummer?<br />

Adresse?<br />

usw.<br />

Übung: www.ripe.net/perl/whois<br />

Eberhart 38<br />

Eberhart 40<br />

Test für: www.hakmistelbach.ac.<strong>at</strong><br />

Eberhart 42

Administr<strong>at</strong>or Konto<br />

Eines der ärgsten <strong>Sicherheit</strong>sdefizite von Windows<br />

ist, dass jeder Anwender standardmäßig als Administr<strong>at</strong>or<br />

arbeitet. Damit haben Virenschreiber leichtes Spiel, um<br />

einem Schädling die volle Kontrolle über alle D<strong>at</strong>en zu<br />

verschaffen.<br />

Dabei h<strong>at</strong> Windows XP alles an Bord, was man für eine<br />

vernünftige Rechteinteilung benötigt, wie sie bei UNIXartigen<br />

Systemen wie Linux oder Mac OS X selbstverständlich<br />

ist.<br />

Ist ein Administr<strong>at</strong>or Konto eingerichtet, sollte grundsätzlich<br />

auch ein Passwort vergeben werden, damit sich nicht jeder<br />

anmelden kann.<br />

Quelle: Schmidt J.; in: c´t 23, 31.10.05 S.111<br />

Eberhart 43<br />

eingeschränktes Konto XP Home<br />

Eberhart 45<br />

Gastkonto<br />

Benutzer mit eingeschränkten Rechten können nicht auf<br />

die „Eigenen D<strong>at</strong>eien“ anderer Benutzer zugreifen,<br />

Administr<strong>at</strong>oren schon.<br />

Die eingeschränkten Rechte erlauben nur zwei<br />

Möglichkeiten: Erstellen, Ändern oder Entfernen des<br />

eigenen Kennwortes und das Ändern des eignen Bildes.<br />

Wenn alle Benutzer des PC´s mit Kennwörtern geschützt<br />

Sind, kann das „Gastkonto“ aktiviert werden. Es ist<br />

standardmäßig nicht aktiv und dient zB einem Freund, der<br />

schnell E-Mails abfragen möchte. Prinzipiell wird es wie ein<br />

eingeschränktes Konto gehandhabt.<br />

Eberhart 47<br />

Tipp: eingeschränktes Konto<br />

Was ein Virus anrichten kann, hängt direkt davon ab, was<br />

der User für Benutzerrechte h<strong>at</strong>: ab Windows 2000 können<br />

einzelnen Benutzern Rechte im D<strong>at</strong>eisystem zugewiesen<br />

werden. Richte über die Computerverwaltung ein Benutzerkonto<br />

für die tägliche Arbeit ein, denn was der eingeschränkte<br />

Benutzer nicht darf, darf auch keine Software,<br />

das heißt: ein Virus kann folglich nur beschränkt Schaden<br />

anrichten. Viren usw. haben somit keinen Zugriff auf das<br />

D<strong>at</strong>eisystem und die Registry. Somit sind zentrale Systemeinheiten<br />

nicht betroffen. Infektionen lassen sich dann auch<br />

leichter entfernen.<br />

Eberhart 44<br />

eingeschränktes Konto<br />

Nachteile von eingeschränkten Konten: zB Brennprogramme,<br />

Software für Videoschnitt, können<br />

eventuell nicht installiert werden.<br />

Windows XP erlaubt jedoch ein schnelles<br />

„Benutzer wechseln“ zwischen<br />

den einzelnen Konten.<br />

Somit muss man sich nicht<br />

komplett ab- und anmelden.<br />

Wenn mehrere Benutzer gleichzeitig über einen längeren<br />

Zeitraum abgemeldet bleiben, kann es jedoch zu einer<br />

Verminderung der Computerleistung kommen.<br />

Eberhart 46<br />

<strong>Tipps</strong>: Kennwort bzw. Sperren<br />

1.) Kennwort für das Administr<strong>at</strong>orenkonto:<br />

Systemsteuerung, Benutzerkonto, klicke das gewünschte<br />

Konto an, dann „Kennwort<br />

erstellen“.<br />

2.) Computer mit einem Handgriff sperren:<br />

Ab Windows 2000: Tastenkombin<strong>at</strong>ion Windows Taste + L<br />

zB um im Besprechungsraum den eignen PC vor<br />

neugierigen Blicken zu schützten. Sinnvoll nur, wenn ein<br />

Passwort für die Anmeldung vergeben wurde.<br />

Eberhart 48

„Ausführen als…“<br />

Befindet man sich in einem „eingeschränkten Konto“ und<br />

möchte man ein Programm ausführen, wofür jedoch<br />

Administr<strong>at</strong>orrechte benötigt werden, kann der Anwender<br />

ein Programm unter einem anderen Benutzerkonto (mit<br />

Administr<strong>at</strong>orrechten) starten, sofern für diesen ein<br />

Passwort gesetzt ist (und der Benutzer es auch kennt).<br />

Das geht entweder über den Eintrag<br />

• RM, „Ausführen als…“ im<br />

Kontextmenü oder mit dem<br />

• Befehl „runas“ auf der<br />

Kommandozeile.<br />

Eberhart 49<br />

Verschlüsselung ab XP Pro<br />

Ab XP Professional ermöglicht das EFS (Encryption File<br />

System) eine Verschlüsselung von D<strong>at</strong>eien und<br />

Verzeichnissen. Voraussetzung für den Eins<strong>at</strong>z ist das<br />

D<strong>at</strong>eisystem NTFS (=New Technology File System).<br />

Wie: mit rechter Maustaste auf die zu verschlüsselnde<br />

D<strong>at</strong>ei oder Ordner, in den „Eigenschaften“ auf „erweitert…“,<br />

erweiterte Attribute, Häkchen bei „Inhalt verschlüsseln,<br />

um D<strong>at</strong>en zu schützen“, OK. Wird ein Ordner verschlüsselt,<br />

werden alle D<strong>at</strong>eien, die später hinein verschoben werden<br />

ebenfalls (autom<strong>at</strong>isch) verschlüsselt.<br />

Eberhart 51<br />

Passwort bei jedem Systemstart (NTFS)<br />

Quelle. Chip,08/2004 S 54<br />

Start/ausführen/syskey<br />

- dann „aktualisieren“<br />

dadurch wird nach einem<br />

Kennwort beim<br />

Systemstart verlangt<br />

(entspricht einer<br />

Verschlüsselung)<br />

Jedoch Vorsicht:<br />

kann nicht mehr retour<br />

genommen werden!!!<br />

Nun immer einzugeben!<br />

Eberhart 53<br />

Frage des Form<strong>at</strong>s<br />

Dreh- und Angelpunkt des <strong>Sicherheit</strong>skonzepts in Windows<br />

XP ist das D<strong>at</strong>eiform<strong>at</strong> NTFS. Nicht zu<br />

verwechseln mit FAT32. NTFS<br />

verwaltet Zugriffsrechte und<br />

sperrt D<strong>at</strong>enbereiche für unberechtigte<br />

Benutzer. ZB erlaubt es den Zugriff<br />

auf Systemd<strong>at</strong>eien nur berechtigten Administr<strong>at</strong>oren.<br />

Andere Benutzer können diese geschützten D<strong>at</strong>eien weder<br />

einsehen noch bearbeiten und daher kaum Schaden<br />

anrichten. Bei der Install<strong>at</strong>ion sollte die Systempartition mit<br />

NTFS form<strong>at</strong>iert sein. FAT32 (file alloc<strong>at</strong>ion table) ist das<br />

alte System (für Windows 95b, 98, ME)<br />

Eberhart 50<br />

EFS<br />

Das EFS verwendet zum Verschlüsseln den „DESX“<br />

(–D<strong>at</strong>a Encryption Standard eXtended) mit einem zufällig<br />

erzeugten 128 Bit langem Schlüssel (DES - Verfahren).<br />

Den benutzten Schlüssel speichert EFS mit der D<strong>at</strong>ei ab.<br />

Geschützt wird er mit einem Public-Key-Verfahren (eine<br />

asymetrische Methode, öffentlicher Schlüssel zum<br />

Chiffrieren).<br />

Windows erstellt beim ersten Benutzen von EFS<br />

autom<strong>at</strong>isch ein Zertifik<strong>at</strong> mit öffentlichen und priv<strong>at</strong>en<br />

Schlüssel eines Benutzers. Zur <strong>Sicherheit</strong> sollte man das<br />

Zertifik<strong>at</strong> auf eine externe Diskette speichern. Damit kann<br />

man im Störfall die D<strong>at</strong>en entschlüsseln.<br />

Eberhart 52<br />

Systemwiederherstellung<br />

Windows XP bietet die Möglichkeit, das gesamte System<br />

in einen früheren Zustand zurückzuversetzen. Dadurch<br />

kann man schädliche Änderungen, zB Install<strong>at</strong>ion<br />

fehlerhafter Software, rückgängig machen.<br />

Regelmäßig werden autom<strong>at</strong>isch so genannte Systemwiederherstellungspunkte<br />

gesetzt, zu denen man zurückkehren<br />

kann. Dieser damalige Zustand wird wieder<br />

hergestellt. Zusätzlich kann man auch selbst manuell<br />

diese Punkte gezielt setzen. Jedoch werden die D<strong>at</strong>en im<br />

Ordner „Eigene D<strong>at</strong>eien“ nicht bei der Wiederherstellung<br />

mit einbezogen. Diese bitte per Backup sichern!<br />

Eberhart 54

Systemwiederherstellung<br />

Programme, Zubehör, Systemprogramme, Systemwiederherstellung.<br />

Wähle die Option<br />

„Computer …wiederherstellen“.<br />

Weiter.<br />

Aus dem nächsten<br />

Dialog kann ein<br />

beliebiger Punkt<br />

(D<strong>at</strong>um) ausgewählt werden. Alle fett gedruckten Tage<br />

enthalten Wiederherstellungspunkte. Auswählen. Weiter.<br />

Eberhart 55<br />

Systemwiederherstellung<br />

Standardmäßig werden alle Laufwerke und Partitionen<br />

in die Systemwiederherstellung miteinbezogen.<br />

Nach einem erfolgreichen Eins<strong>at</strong>z einer Systemwiederherstellung<br />

ist zwar die fehlerhafte Software, die man ja<br />

beseitigen wollte, entfernt, man muss jedoch eventuelle<br />

Reste noch mittels „Systemsteuerung, Software“ ganz<br />

deinstallieren. Einer neuen korrekten Install<strong>at</strong>ion steht<br />

dann nichts mehr im Wege.<br />

Eberhart 57<br />

Microsoft Baseline Security Analyzer<br />

Das Tool untersucht das System auf fehlende P<strong>at</strong>ches<br />

und fehlerhafte Konfigur<strong>at</strong>ion. Beschreibung auf:<br />

www.microsoft.com/germany/ms/technetd<strong>at</strong>enbank/showAr<br />

ticle.asp?siteid=600189<br />

Das Programm verändert dabei nichts, sondern listet<br />

lediglich Mängel auf und zeigt, wie diese zu beheben sind<br />

(„how to correct this“). Wenn man unter XP das<br />

autom<strong>at</strong>ische Upd<strong>at</strong>e verwendet, sollten eigentlich keine<br />

Mängel aufgezeigt werden. Unter Windows 2000 ist es<br />

hilfreich, da man den Download direkt aus der Mängelliste<br />

starten kann.<br />

Eberhart 59<br />

Systemwiederherstellung<br />

Danach wird das System heruntergefahren.<br />

Wenn man mit dem Ergebnis nicht zufrieden ist, kann man<br />

„Letzte Systemwiederherstellung rückgängigmachen“<br />

wählen.<br />

Man kehrt<br />

zum letzten<br />

Zustand<br />

wieder<br />

zurück.<br />

Eberhart 56<br />

<strong>Sicherheit</strong>scheck für Windows XP<br />

Microsoft stellt selbst folgendes Tool zur Verfügung, das<br />

alle <strong>Sicherheit</strong>slecks überprüft (Baseline Security<br />

Analyzer):http://download.microsoft.com/download/8/e/e/8e<br />

e734874d36-4f7f-92f2-2bdc5c5385b3/mbsasetup.msi<br />

Installiere das Tool und starte es, klicke auf „scan a<br />

computer“, „start.scan“.<br />

Nach dem Test werden die Ergebnisse aufgelistet:<br />

Mit rotem X markierte Einträge weisen auf grobe Schwachstellen<br />

hin. Bei einem gut abgesicherten System darf nur<br />

bei „File System“ ein X zu sehen sein.<br />

Eberhart 58<br />

Eberhart 60

<strong>Sicherheit</strong>scheck für Windows XP<br />

NTFS D<strong>at</strong>eisystem passieren den Check ohne<br />

Beanstandung.<br />

Ein Klick auf „Result Detail“ öffnet ein Fenster, in dem<br />

die entdeckten Probleme mit Lösungsvorschlägen aufgelistet<br />

werden. Handelt es sich um fehlende<br />

Aktualisierungen, führt ein Klick auf die in der Rubrik<br />

„Security Upd<strong>at</strong>e“ aufgeführten Links direkt zur<br />

entstprechenden Download Seite.<br />

Eberhart 61<br />

D<strong>at</strong>ensicherung mit Windows<br />

Das Sichern wichtiger D<strong>at</strong>en, ein so genanntes BACKUP:<br />

Dabei wird eine einzige Archiv - D<strong>at</strong>ei angelegt, aus der<br />

alle in ihr gesicherten Verzeichnisse und D<strong>at</strong>eien wieder<br />

rekonstruiert werden können. Zusätzlich kann eingestellt<br />

werden, dass spätere Sicherungen nur neue und<br />

veränderte D<strong>at</strong>eien sichern und unveränderte D<strong>at</strong>eien<br />

bestehen bleiben. Somit muss nicht jedes mal die ganze<br />

Festpl<strong>at</strong>te zeitaufwendig gesichert werden.<br />

Als Speichermedium eignen sich viele D<strong>at</strong>enträger, zB<br />

CD, DVD, USB-Stick<br />

Eberhart 63<br />

D<strong>at</strong>ensicherung mit Windows<br />

Tipp: Wenn zB keine RW-CD akzeptiert wird, dann kann<br />

man die Sicherung auf der Festpl<strong>at</strong>te durchführen und<br />

anschließend als Ganzes auf die CD brennen.<br />

Start der Sicherung:<br />

Alle Programme, Zubehör, Systemprogramme, Sicherung.<br />

Beim erstmaligen Sichern öffnet sich der Assistent.<br />

Später kann man im ERWEITERTEN MODUS arbeiten.<br />

Eberhart 65<br />

D<strong>at</strong>enverlust durch defekte Hardware<br />

In den meisten Fällen versagt die Festpl<strong>at</strong>te oder der<br />

Festpl<strong>at</strong>ten-Controller, i.d.R. ohne Vorankündigung.<br />

• Daher muss man regelmäßig BACKUPS anlegen:<br />

brenne die D<strong>at</strong>en auf CD, DVD oder speichere sie auf<br />

einen USB Stick.<br />

• Lagere wichtige D<strong>at</strong>en auf einen Webspace im Internet<br />

aus. Der Vorteil: Was auch immer mit dem PC<br />

geschieht, die D<strong>at</strong>en sind weit entfernt sicher.<br />

• Wenn die D<strong>at</strong>en verschwunden sind, hilft in vielen Fällen<br />

ein D<strong>at</strong>enrettungstool. Gr<strong>at</strong>is ist „PC Inspector File<br />

Recovery“. Wenn‘ s nicht klappt, hilft nur der Weg ins<br />

Labor.<br />

Eberhart 62<br />

D<strong>at</strong>ensicherung mit Windows<br />

Windows XP Home Edition: das Backupprogramm wird<br />

nicht autom<strong>at</strong>isch mit installiert, die Nachinstall<strong>at</strong>ion ist<br />

jedoch einfach: Start, RM, Explorer,<br />

aus der Install<strong>at</strong>ions-CD die D<strong>at</strong>ei<br />

„ntbackup.msi“ (im Ordner<br />

„Valueadd\Msft\Ntbackup“)<br />

installieren. Dann mit<br />

Doppelklick ausführen,<br />

damit sich das Programm<br />

installiert.<br />

Eberhart 64<br />

Regelmäßige Backups<br />

1. Im Sicherungsprogramm auf der Registerkarte<br />

„AUFTRÄGE PLANEN“ sind autom<strong>at</strong>isch gesteuerte<br />

Backups erzeugbar.<br />

2. Mittels Extras / Optionen auf der Registerkarte<br />

Sicherungsart kann die genaue Variante eingestellt<br />

werden, zB NORMAL: sichert alle<br />

ausgewählten D<strong>at</strong>eien, dauert lang<br />

INKREMENTELL: nur D<strong>at</strong>eien, die<br />

neu oder verändert sind, dauert<br />

viel kürzer<br />

Eberhart 66

Notfalldiskette erstellen<br />

H<strong>at</strong> die Antivirensoftware einen BOOTSEKTORVIRUS<br />

festgestellt, sollte man nicht mehr von der Festpl<strong>at</strong>te<br />

starten, um den Virus nicht zu aktivieren – man braucht<br />

eine zuverlässige virenfreie Startdiskette.<br />

XP: Öffne auf dem Desktop den<br />

Arbeitspl<strong>at</strong>z und klicke mit der<br />

rechten Maustaste auf Laufwerk A.<br />

Wähle „form<strong>at</strong>ieren“, dann<br />

„MS-DOS Startdiskette erstellen“<br />

Starten. Damit wird die Diskette<br />

form<strong>at</strong>iert und mit allen für<br />

einen Start notwendigen D<strong>at</strong>eien<br />

beschrieben. (bei 2000: Zubehör,<br />

<strong>Sicherheit</strong>, Notfalldiskette)<br />

Eberhart 67<br />

Administr<strong>at</strong>ive Freigaben entfernen<br />

Start/ausführen, Eingabe „regedit“ um in den Registry<br />

Editor zu gelangen.<br />

Wechsle zum Schlüssel:<br />

HKEY_LOCAL_MACHINE/<br />

System/CurrentControlSet/<br />

Service/LanmanServer/<br />

Parameters. Lege dort die<br />

beiden DWord-Werte<br />

„AutoShareServer“ und „AutoShareWks“ an.<br />

Eberhart 69<br />

Internet Explorer<br />

Der Internet Explorer ist ein BROWSER, mit dem man sich<br />

im Web bewegt. Die Standardeinstellungen sind ein<br />

Mittelweg zwischen Komfort und <strong>Sicherheit</strong>, um es<br />

möglichst vielen Kunden recht zu machen.<br />

Viele <strong>Sicherheit</strong>slücken können durch PATCHES<br />

geschlossen werden. UPDATES findet man unter<br />

www.microsoft.com in der Rubrik „Downloads“.<br />

Regelmäßige <strong>Sicherheit</strong>supd<strong>at</strong>es sollten vor allem bei<br />

diesem Browser eingespielt werden.<br />

Eberhart 71<br />

Tipp: Administr<strong>at</strong>ive Freigaben<br />

entfernen<br />

Um in einem lokalen Netz Laufwerke, Ordner und Drucker<br />

freizugeben und gemeinsam nutzen zu können, sind die<br />

Freigaben des NetBios standardmäßig offen. Diese sollten<br />

entfernt werden. Wenn ein Hacker über das Internet einen<br />

Weg in das Netz geschaffen h<strong>at</strong>, kann er, vorausgesetzt er<br />

h<strong>at</strong> ebenfalls einen Windows PC, über die NetBios<br />

Protokolle eine Liste der freigegebenen Ordner ansehen<br />

und auf seinem PC einen Laufwerksbuchstaben zuweisen.<br />

Dem ungehinderten D<strong>at</strong>enzugriff steht dann nichts mehr<br />

im Wege.<br />

NetBios: Network Basic Input Output System<br />

Neue<br />

DWord-Werte<br />

anlegen:<br />

mit der rechten<br />

Maustaste<br />

Mit dem Wert „0“<br />

wird verhindert,<br />

dass XP bei jedem<br />

Neustart die<br />

Freigabe anlegt.<br />

Quelle: IM 10/04 S.21<br />

Eberhart 68<br />

Eberhart 70<br />

Einspielen von Microsoft Upd<strong>at</strong>es<br />

Neben P<strong>at</strong>ches, die lediglich einzelne Probleme<br />

beheben, werden Upd<strong>at</strong>es und Service Packs direkt von<br />

Microsoft angeboten.<br />

Im Internet Explorer:<br />

Menü „Extras“, „Windows Upd<strong>at</strong>e“,<br />

„Ja“, „Upd<strong>at</strong>es suchen“, „Upd<strong>at</strong>es überprüfen und<br />

installieren“, „Jetzt installieren“, Lizenzvereinbarung mit<br />

„Ich stimme zu“ bestätigen.<br />

Es wird autom<strong>at</strong>isch das zur installierten Version<br />

passende Upd<strong>at</strong>e ausgewählt.<br />

Der Internet Explorer muss jedoch Active Scripting und<br />

Active-X Steuerelemente zulassen.<br />

Eberhart 72

Autom<strong>at</strong>isches Upd<strong>at</strong>e für XP<br />

Bei Windows XP kann man über einen Upd<strong>at</strong>e-Assistenten<br />

das autom<strong>at</strong>ische Downloaden von Upd<strong>at</strong>es steuern:<br />

von „autom<strong>at</strong>isch“ bis „deaktivieren“:<br />

Start / Systemsteuerung / System /Register: autom<strong>at</strong>ische<br />

Upd<strong>at</strong>es;<br />

ODER: manuell suchen:<br />

Mit der Taste „F1“ am<br />

Desktop (=Hilfecenter):<br />

Erster Eintrag ist „Eine<br />

Aufgabe auswählen“ –<br />

verbindet direkt mit der<br />

Startseite von Windows Upd<strong>at</strong>e.<br />

Eberhart 73<br />

Einstellungen ändern?<br />

<strong>Sicherheit</strong>seinstellungen sind zu finden:<br />

Extras / Internetoptionen, Registerkarte: <strong>Sicherheit</strong>.<br />

Dabei sind vier verschiedene Zonen definierbar.<br />

Für jede Zone gibt es eine Standardeinstellung, die separ<strong>at</strong><br />

verändert werden kann.<br />

Wenn man die <strong>Sicherheit</strong>sbestimmungen sehr streng<br />

handhabt, zB auf „Deaktivieren“, dann ist das Surfen oft<br />

kein Vergnügen mehr, da viele Webseiten blockiert, oder<br />

nur teilweise aufgebaut werden. Daher kann man Seiten,<br />

die man unter „vertrauenswürdige Seiten“<br />

eingetragen h<strong>at</strong>, eine niedrige <strong>Sicherheit</strong>sstufe geben.<br />

Eberhart 75<br />

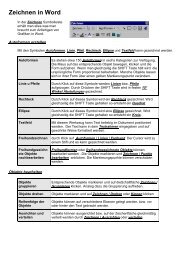

Einstellungsmöglichkeiten<br />

Einstellbare Blöcke sind:<br />

a) ActiveX-Steuerelemente<br />

und Plug-Ins<br />

b) Benutzerauthentifizierung<br />

c) Download<br />

d) Scripting<br />

e) Verschiedenes<br />

Einstellbar:<br />

Aktiviert, Deaktiviert und<br />

Eingabeaufforderung<br />

Eberhart 77<br />

Upd<strong>at</strong>es<br />

Upd<strong>at</strong>es installieren kann nur<br />

der Administr<strong>at</strong>or!<br />

Mit dem Aufrufen der Upd<strong>at</strong>e<br />

Seite überprüft Windows den<br />

PC und bietet passende Upd<strong>at</strong>es an.<br />

Eberhart 74<br />

Vertrauenswürdige Seiten<br />

Um eine Site zu den vertrauenswürdigen Seiten hinzuzufügen,<br />

muss die Homepage extra dort eingetragen<br />

werden: klicke auf die Schaltfläche<br />

„Sites“ um das Dialogfeld<br />

zu öffnen, trage dann<br />

sie Adresse ein und klicke<br />

auf hinzufügen. Für sichere<br />

Verbindung ist ein https://<br />

erforderlich und ein Hackerl<br />

Eberhart 76<br />

a) ActiveX-Steuerelemente<br />

Um Homepages interessant und benutzerfreundlich zu<br />

machen, setzten Webdesigner auf aktive Inhalte, die auf<br />

ActiveX oder Javascript basieren.<br />

ActiveX sind von Microsoft in Konkurrenz zu Java-Applets<br />

entwickelt worden und lassen sich nur auf Windows-<br />

Rechnern darstellen (also im IE).<br />

Leider lassen sich diese auch für Viren usw. missbrauchen.<br />

Vorteil: man kann diese leicht im IE ausschalten<br />

Nachteil: Nach dem Ausschalten kann der Browser<br />

manche Seiten nicht mehr korrekt darstellen<br />

Eberhart 78

Beispiele ActiveX-Steuerelemente<br />

• ActiveX-Steuerelemente ausführen, die für Scripting<br />

sicher sind: „aktiviert“ oder „Eingabeaufforderung“<br />

sinnvoll, dann sieht man, wie oft sie vorkommen<br />

• ActiveX-Steuerelemente, die nicht sicher sind: sollten<br />

„deaktiviert“ sein<br />

• ActiveX-Steuerelemente und Plug-Ins ausführen: betrifft<br />

nur solche, die bereits auf dem Rechner sich befinden,<br />

„aktiviert“ oder „Eingabeaufforderung“<br />

• Download von signierten AxtiveX: „Eingabeaufforderung“<br />

• Download von unsignierten: unbedingt „deaktivieren“<br />

Eberhart 79<br />

c) Download<br />

Den D<strong>at</strong>eidownload zu deaktivieren<br />

macht keinen Sinn.<br />

Der Download von Schriftarten<br />

stellt keine <strong>Sicherheit</strong>sgefahr dar.<br />

Ob zusätzlich zu den vielen bereits<br />

vorhandenen Schriftarten noch eine<br />

zusätzliche dazukommen soll,<br />

bleibt jedem überlassen.<br />

Eberhart 81<br />

e) Verschiedenes<br />

Hier findet man so viel Unterschiedliches, dass man fast<br />

abgeschreckt ist. Lassen wir es, wie es ist.<br />

zB<br />

• Auf D<strong>at</strong>enquellen über Domaingrenzen hinweg<br />

zugreifen: wenn auf Websites D<strong>at</strong>en anderer Domains<br />

eingebunden werden, zB Bannerwerbung – da andere<br />

Quellen als die, welche von uns aufgerufen wurde, nicht<br />

interessieren, deaktivieren (Eingabeaufforderung)<br />

• Install<strong>at</strong>ion von Desktopobjekten: warum sollte man das<br />

Installieren, von zB Bildschirmhintergrundbildern, zu<br />

lassen? - deaktivieren<br />

Eberhart 83<br />

b) Benutzerauthentifizierung<br />

Bezieht sich auf die Anmeldung bei Webservern, die eine<br />

Authentifizierung verlangen.<br />

Wenn ein Intranet vorhanden, kann man<br />

„Autom<strong>at</strong>isches Anmelden nur im Intranet“ wählen,<br />

ansonsten<br />

„Nach Benutzername und Kennwort fragen“ einstellen.<br />

Eberhart 80<br />

d) Scripting<br />

Dürfen JavaScripts oder VBScripts auf den besuchten<br />

Websites ausgeführt werden? Leider funktionieren sehr<br />

viele Websites nicht mehr richtig, wenn alle Optionen<br />

deaktiviert sind, und bei „Eingabeaufforderung“ ist man die<br />

ganze Zeit damit beschäftigt, Meldungsfenster<br />

wegzuklicken. Daher folgende Empfehlung:<br />

• Active Scripting: Risiko bewusst sein, aktiviert<br />

• Einfügeoper<strong>at</strong>ionen …zulassen: deaktivieren, warum<br />

sollte ein Skript auf die Zwischenablage zugreifen?<br />

• Scripting von Java-Applets: Eingabeaufforderung, kaum<br />

Verwendung von Scriptfunktion durch ein Applet<br />

Eberhart 82<br />

Internet Explorer ablösen<br />

Zum Internet Explorer gibt es bereits sehr gute Altern<strong>at</strong>iven,<br />

wie zB Firefox (www.firefox-browser.de) oder Opera<br />

(www.opera.com). Firefox zeigt zB keine Anfälligkeiten für<br />

aktive Webkomponenten (zB ActiveX) wie der IE.<br />

Das Löschen des IE ist keine Altern<strong>at</strong>ive, da eine<br />

vollständige Entfernung aus dem System ein erheblicher<br />

Aufwand ist und zu Lasten der Systemstabilität gehen<br />

würde.<br />

Eberhart 84

Spuren am eigenen Rechner löschen<br />

Autom<strong>at</strong>isch werden alle Inhalte von besuchten Webseiten<br />

im Hintergrund voll autom<strong>at</strong>isch gespeichert, unter:<br />

C:\Dokumente und Einstellungen\eigener Name\Lokale<br />

Einstellungen\Temporary Internet Files.<br />

Dies h<strong>at</strong> den Vorteil, dass bei einem<br />

nochmaliger Besuch diese Seite<br />

nicht erneut herunter geladen werden<br />

muss und dadurch viel schneller<br />

angezeigt werden kann.<br />

Um diese zu löschen, kann man in den Ordner direkt hinein<br />

gehen und sie löschen, oder siehe nächste Seite:<br />

Eberhart 85<br />

Spuren am eigenen Rechner löschen<br />

Mit den temporären Internetd<strong>at</strong>eien steht die Funktion<br />

„VERLAUF“ im Zusammenhang. Damit werden nicht die<br />

D<strong>at</strong>eien selbst, sondern die Webadressen der besuchten<br />

Seiten gespeichert, auf C:\Dokumente und Einstellungen<br />

\eigener Name\Lokale Einstellungen \Verlauf<br />

Vorteil: In der Symbolleiste des IE leicht aufrufbar:<br />

Durch Anklick erfolgt eine Auflistung nach den<br />

Wochentagen der laufenden Woche, sowie die<br />

vorige Woche<br />

Eberhart 87<br />

Tipp: D<strong>at</strong>eidownload aus Internet<br />

Meist genügt das Klicken auf einen Link, um den D<strong>at</strong>eidownload<br />

zu starten. Standardmäßig fragt ein Dialogfeld<br />

vorher, ob die D<strong>at</strong>ei vom aktuelle Ort bereits ausgeführt<br />

oder auf dem Rechner gespeichert werden soll.<br />

Wähle hier i.d.R. immer SPEICHERN. Das Kästchen<br />

„Vor dem Öffnen dieses D<strong>at</strong>eityps immer bestätigen“ sollte<br />

immer angehackt sein.<br />

Das Speichern sollte auch auf einen eigenen Speicherort<br />

auf dem PC erfolgen (eigener Ordner) und mit einer<br />

Antivirensoftware vor dem Öffnen kontrolliert werden.<br />

Eberhart 89<br />

Spuren am eigenen Rechner löschen<br />

Eberhart 86<br />

Spuren am eigenen Rechner löschen<br />

Auch wenn man unter einem anderen Benutznamen eingeloggt<br />

ist, können Leute mit Administr<strong>at</strong>orenrechten hier<br />

genau auslesen, welche Seiten in den letzten 20 Tagen<br />

angesurft wurden. So lange ist der Verlauf standardmäßig<br />

eingestellt.<br />

Um dies zu verhindern oder die Zeitspanne zu ändern, ist<br />

folgendes zu tun: Extras / Internetoptionen / Registerkarte<br />

Allgemein, Schaltfläche „Verlauf löschen“. Zusätzlich kann<br />

man die Dauer des Verlaufs in Tagen verändern.<br />

Eberhart 88<br />

Infektion – Was nun?<br />

1. Falls der befallene Rechner Teil eines Netzwerkes ist,<br />

trenne ihn sofort vom Netz und auch vom Internet<br />

2. Lass das Antivirenprogramm das ganze System<br />

analysieren, im abgesicherten <strong>Modus</strong>. Verwende nicht<br />

die Option „gleich autom<strong>at</strong>isch reparieren“, da es nicht<br />

immer 100% mit dem Schädling fertig wird.<br />

3. Nachdem feststeht, um welchen Virus es sich handelt,<br />

sollte man sich– von einem anderen Rechner aus –<br />

auf der Webseite des Herstellers der Antivirensoftware<br />

über den festgestellten Virus informieren. Inklusive<br />

Anleitungen zur Beseitigung.<br />

Eberhart 90

4. Drucke die Anleitung aus und befolge die einzelnen<br />

<strong>Schritte</strong>.<br />

5. Wenn es sich um einen Bootsektorvirus handelt, starte<br />

den Rechner von der Notfalldiskette neu. Den Rechner<br />

sollte man vorher ganz ausschalten, damit sich nicht ein<br />

Virus im Arbeitsspeicher verstecken kann.<br />

6. Nach erfolgreicher Reinigung sollte man nochmals die<br />

Antivirensoftware drüber laufen lassen.<br />

7. Verwende zusätzlich einen Online – Virenscanner.<br />

8. Prüfe auch andere D<strong>at</strong>enträger (zB CD´s) auf Viren.<br />

9. Eventuell informiere deine Partner und Freunde über<br />

den Virus, vor allem wenn E-Mails ausgetauscht wurden.<br />

Eberhart 91<br />

5. Öffne keine E-Mails Anlagen von unbekannten Personen<br />

und lösche verdächtige E-Mails, ohne sie zu öffnen.<br />

6. Lade Software aus dem Internet möglichst<br />

ausschließlich von den Webseiten des jeweiligen<br />

Herstellers. Überprüfe sämtliche D<strong>at</strong>eien anschließend<br />

mit einem Virenscanner.<br />

7. Vergib keine leicht zu err<strong>at</strong>enden Passwörter, wie<br />

Geburtsd<strong>at</strong>um oder den eigenen Namen.<br />

8. Ändere regelmäßig das Passwort, oder noch besser,<br />

trage es erst gar nicht fest in Dialoge ein (zB bei gmx –<br />

Passwort speichern?)<br />

9. Speichere keine Zugangskennwörter in Dokumenten<br />

oder E-Mails auf dem PC.<br />

Eberhart 93<br />

Verlustfreies konvertieren vom<br />

alten FAT ins NTFS:<br />

Ausführen:<br />

Eingabe von cmd.exe<br />

Eberhart 95<br />

9 Regeln<br />

1. Installiere einen aktuellen Virenscanner und bringe die<br />

Sign<strong>at</strong>ur stehts auf den neuesten Stand (autom<strong>at</strong>isches<br />

Upd<strong>at</strong>e). Prüfe regelmäßig den PC mit einer Anti-<br />

Trojaner Software, für zusätzliche <strong>Sicherheit</strong>.<br />

2. Nutze eine Desktop Firewall, um ungewollte<br />

Verbindungen zu blockieren.<br />

3. Lösche alle nicht erforderlichen Standardfreigaben und<br />

Dienste. Installiere keine Internet- oder Netzwerkdienste,<br />

die du nicht unbedingt benötigst.<br />

4. Wähle bei der Einrichtung von Standard Software nicht<br />

das vorgegebene Zielverzeichnis, sondern einen<br />

individuellen Zielordner. Besonders Skriptd<strong>at</strong>eien irren<br />

dann ziellos umher.<br />

Eberhart 92<br />

Systemwartung<br />

• Wöchentlich: Backups – Sichern der wichtigsten D<strong>at</strong>en<br />

auf externen D<strong>at</strong>enträgern; Virenscans<br />

• Mon<strong>at</strong>lich: Liegen Softwareupd<strong>at</strong>es oder<br />

Aktualisierungen für die Virensoftware vor? Dialer-<br />

Programme aktualisieren oder erneuern<br />

• Mehrmals pro Jahr: Kennwörter ändern um<br />

auszuschließen, dass jemand wichtige Kennwörter<br />

herausfindet. Auch andere Benutzer am PC sollen die<br />

Kennwörter ändern<br />

• Microsoft Leitfaden zur <strong>Sicherheit</strong>sp<strong>at</strong>ch-Verwaltung:<br />

www.microsoft.com/germany/ms/technetd<strong>at</strong>enbank/sho<br />

wArticle.asp?siteid=600262<br />

Eberhart 94<br />

convert c: /fs:ntfs<br />

Dieser Kommandozeilenbefehl konvertiert beim nächsten<br />

Neustart die Partition C: verlustfrei nach NTSF.<br />

Danach ist nur mehr die „Folumsbezeichnung“ einzugeben,<br />

d.h. das Laufwerk, welches konvertiert werden soll.<br />

Beispiel: C = WINXP<br />

2. Frage: Bereitstellung<br />

aufheben: n<br />

3. Frage: Bei Neustart<br />

konvertieren: j<br />

Quelle. Endres J.; in c´t Nr 23/2005 S. 112<br />

Eberhart 96

Hilfe mit „help convert“<br />

Eberhart 97<br />

Nach Neustart: 1. Überprüfung<br />

Eberhart 99<br />

http://www.microsoft.com/windows2000/en/server/help/default.asp?url=<br />

/WINDOWS2000/en/server/help/sag_DISK_file_systems.htm<br />

Choosing between NTFS, FAT, and FAT32<br />

• You can choose between three file systems for disk partitions on a computer running<br />

Windows 2000 Server: NTFS FAT und FAT32 NTFS is the recommended system. FAT<br />

and FAT32 are similar to each other, except th<strong>at</strong> FAT32 is designed for larger disks<br />

than FAT. (The file system th<strong>at</strong> works most easily with large disks is NTFS.) This topic<br />

provides inform<strong>at</strong>ion to help you compare the file systems. For additional inform<strong>at</strong>ion<br />

about each file system, see:<br />

• NTFS has always been a more powerful file system than FAT and FAT32.<br />

Windows 2000 Server includes a new version of NTFS, with support for a variety of<br />

fe<strong>at</strong>ures including Active Directory, which is needed for domains, user accounts, and<br />

other important security fe<strong>at</strong>ures.<br />

• The Setup program makes it easy to convert your partition to the new version of NTFS,<br />

even if it used FAT or FAT32 before. This kind of conversion keeps your files intact<br />

(unlike form<strong>at</strong>ting a partition). If you do not need to keep your files intact and you have<br />

a FAT or FAT32 partition, it is recommended th<strong>at</strong> you form<strong>at</strong> the partition with NTFS<br />

r<strong>at</strong>her than converting from FAT or FAT32. Form<strong>at</strong>ting a partition erases all d<strong>at</strong>a on the<br />

partition, but a partition th<strong>at</strong> is form<strong>at</strong>ted with NTFS r<strong>at</strong>her than converted from FAT or<br />

FAT32 will have less fragment<strong>at</strong>ion and better performance.<br />

• However, it is still advantageous to use NTFS, regardless of whether the partition was<br />

form<strong>at</strong>ted with NTFS or converted. A partition can also be converted after Setup by<br />

using Convert.exe. For more inform<strong>at</strong>ion about Convert.exe, after completing Setup,<br />

click Start, click Run, type cmd, and then press ENTER. In the command window,<br />

type help convert and then press ENTER.<br />

Eberhart 101<br />

Laufwerk C = WINXP<br />

Eberhart 98<br />

2. Konvertierung<br />

Eberhart 100<br />

Laufwerk F konvertieren:<br />

convert F: /FS:NTFS<br />

Eberhart 102