IT-Sicherheit in NRW - Horst Görtz Institut für IT-Sicherheit - Ruhr ...

IT-Sicherheit in NRW - Horst Görtz Institut für IT-Sicherheit - Ruhr ...

IT-Sicherheit in NRW - Horst Görtz Institut für IT-Sicherheit - Ruhr ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

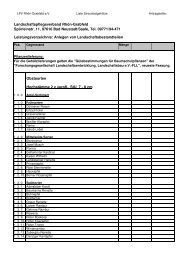

%<br />

100,0<br />

90,0<br />

80,0<br />

70,0<br />

60,0<br />

50,0<br />

40,0<br />

30,0<br />

20,0<br />

10,0<br />

0,0<br />

100 % = 4,6 Mrd. € 100 % =5,0 Mrd. €<br />

16,7 16,0<br />

15,9<br />

4,9<br />

53,3<br />

15,7<br />

4,5<br />

55,0<br />

9,2 8,9<br />

2006 2008<br />

<strong>IT</strong>-Hardw are Softw are Kommunikationsausstattung und <strong>IT</strong>-<strong>Sicherheit</strong> <strong>IT</strong>-Serv ices TK-Dienste<br />

Abb. 4.13: <strong>IT</strong> Ausgaben <strong>in</strong> der Automobilbranche 2006 – 2008<br />

Quelle: veränderte Darstellung nach B<strong>IT</strong>KOM/BERGER (2007), S. 44.<br />

Produkt<strong>in</strong>novationen im Fahrzeug basieren heutzutage fast ausschließlich auf<br />

elektronischen Komponenten. Funktionen, die früher mechanisch betrieben wurden,<br />

werden <strong>in</strong> modernen Fahrzeugen <strong>in</strong> vielen Fällen elektronisch unterstützt - e<strong>in</strong><br />

Fahrzeug der Oberklasse enthält heute mehr als 70 Mikroprozessoren.<br />

Mit dem gestiegenen Anteil der <strong>in</strong> modernen Autos e<strong>in</strong>gebauten Informationstechnik,<br />

nimmt der Bedarf nach deren Schutz vor systematischer Manipulation gravierend zu.<br />

Der Großteil der <strong>IT</strong>-Komponenten, die <strong>in</strong> den Autos der heutigen Zeit verwendet<br />

werden, ist gegen Manipulationen jedoch nicht geschützt. Dies liegt zum e<strong>in</strong>en<br />

daran, dass die <strong>in</strong> älteren Autos e<strong>in</strong>gesetzten <strong>IT</strong>-Systeme ke<strong>in</strong>e Schutzfunktionen<br />

benötigen, da nur ger<strong>in</strong>ger Anreiz <strong>für</strong> schädliche Manipulationen besteht (wer hätte<br />

bspw. Interesse an der Manipulation e<strong>in</strong>er elektronischen E<strong>in</strong>spritzpumpe?). Zudem<br />

steht bei der Entwicklung e<strong>in</strong>es Systems zunächst die Funktionalität im Vordergrund.<br />

<strong>Sicherheit</strong>svorkehrungen werden meist erst nachträglich implementiert und s<strong>in</strong>d<br />

dementsprechend fehleranfällig wie zum Beispiel die <strong>Sicherheit</strong>sschwächen des<br />

Internets belegen. 62<br />

62 Vgl. Wolf/Weimerskirch/Woll<strong>in</strong>ger (2007), S. 1.<br />

35