TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>TR</strong> <strong>03126</strong>-4: E<strong>in</strong>satzgebiet „Handelslogistik“<br />

MS2<br />

3<br />

MS3<br />

1<br />

2<br />

3<br />

3+<br />

MS4<br />

1<br />

2<br />

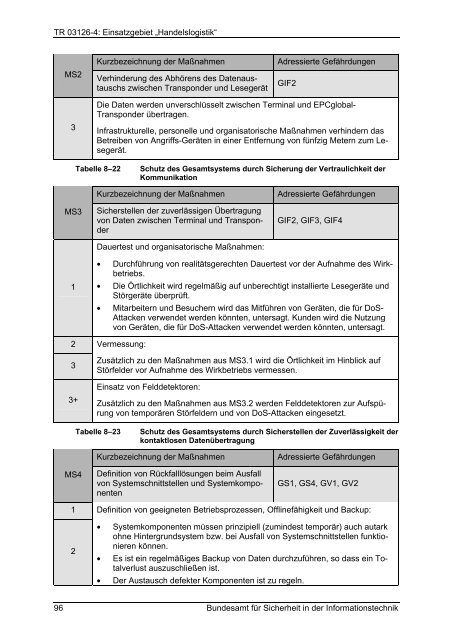

Kurzbezeichnung <strong>der</strong> Maßnahmen Adressierte Gefährdungen<br />

Verh<strong>in</strong><strong>der</strong>ung des Abhörens des Datenaustauschs<br />

zwischen Transpon<strong>der</strong> und Lesegerät GIF2<br />

Die Daten werden unverschlüsselt zwischen Term<strong>in</strong>al und EPCglobal-<br />

Transpon<strong>der</strong> übertragen.<br />

Infrastrukturelle, personelle und organisatorische Maßnahmen verh<strong>in</strong><strong>der</strong>n das<br />

Betreiben von Angriffs-Geräten <strong>in</strong> e<strong>in</strong>er Entfernung von fünfzig Metern zum Lesegerät.<br />

Tabelle 8–22 Schutz des Gesamtsystems durch Sicherung <strong>der</strong> Vertraulichkeit <strong>der</strong><br />

Kommunikation<br />

Kurzbezeichnung <strong>der</strong> Maßnahmen Adressierte Gefährdungen<br />

Sicherstellen <strong>der</strong> zuverlässigen Übertragung<br />

von Daten zwischen Term<strong>in</strong>al und Transpon<strong>der</strong><br />

Dauertest und organisatorische Maßnahmen:<br />

GIF2, GIF3, GIF4<br />

• Durchführung von realitätsgerechten Dauertest vor <strong>der</strong> Aufnahme des Wirkbetriebs.<br />

• Die Örtlichkeit wird regelmäßig auf unberechtigt <strong>in</strong>stallierte Lesegeräte und<br />

Störgeräte überprüft.<br />

• Mitarbeitern und Besuchern wird das Mitführen von Geräten, die <strong>für</strong> DoS-<br />

Attacken verwendet werden könnten, untersagt. Kunden wird die Nutzung<br />

von Geräten, die <strong>für</strong> DoS-Attacken verwendet werden könnten, untersagt.<br />

Vermessung:<br />

Zusätzlich zu den Maßnahmen aus MS3.1 wird die Örtlichkeit im H<strong>in</strong>blick auf<br />

Störfel<strong>der</strong> vor Aufnahme des Wirkbetriebs vermessen.<br />

E<strong>in</strong>satz von Felddetektoren:<br />

Zusätzlich zu den Maßnahmen aus MS3.2 werden Felddetektoren zur Aufspürung<br />

von temporären Störfel<strong>der</strong>n und von DoS-Attacken e<strong>in</strong>gesetzt.<br />

Tabelle 8–23 Schutz des Gesamtsystems durch Sicherstellen <strong>der</strong> Zuverlässigkeit <strong>der</strong><br />

kontaktlosen Datenübertragung<br />

Kurzbezeichnung <strong>der</strong> Maßnahmen Adressierte Gefährdungen<br />

Def<strong>in</strong>ition von Rückfalllösungen beim Ausfall<br />

von Systemschnittstellen und Systemkomponenten<br />

GS1, GS4, GV1, GV2<br />

Def<strong>in</strong>ition von geeigneten Betriebsprozessen, Offl<strong>in</strong>efähigkeit und Backup:<br />

• Systemkomponenten müssen pr<strong>in</strong>zipiell (zum<strong>in</strong>dest temporär) auch autark<br />

ohne H<strong>in</strong>tergrundsystem bzw. bei Ausfall von Systemschnittstellen funktionieren<br />

können.<br />

• Es ist e<strong>in</strong> regelmäßiges Backup von Daten durchzuführen, so dass e<strong>in</strong> Totalverlust<br />

auszuschließen ist.<br />

• Der Austausch defekter Komponenten ist zu regeln.<br />

96 <strong>Bundesamt</strong> <strong>für</strong> <strong>Sicherheit</strong> <strong>in</strong> <strong>der</strong> <strong>Informationstechnik</strong>

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)