TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>TR</strong> <strong>03126</strong>-4: E<strong>in</strong>satzgebiet „Handelslogistik“<br />

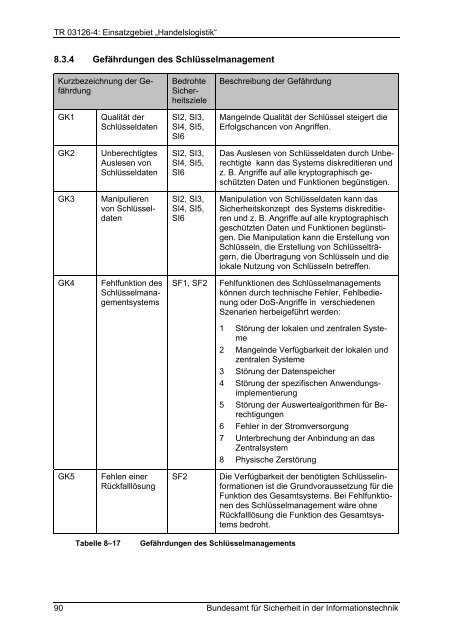

8.3.4 Gefährdungen des Schlüsselmanagement<br />

Kurzbezeichnung <strong>der</strong> Gefährdung<br />

GK1 Qualität <strong>der</strong><br />

Schlüsseldaten<br />

GK2 Unberechtigtes<br />

Auslesen von<br />

Schlüsseldaten<br />

GK3 Manipulieren<br />

von Schlüsseldaten<br />

GK4 Fehlfunktion des<br />

Schlüsselmanagementsystems<br />

GK5 Fehlen e<strong>in</strong>er<br />

Rückfalllösung<br />

Bedrohte<br />

<strong>Sicherheit</strong>sziele<br />

SI2, SI3,<br />

SI4, SI5,<br />

SI6<br />

SI2, SI3,<br />

SI4, SI5,<br />

SI6<br />

SI2, SI3,<br />

SI4, SI5,<br />

SI6<br />

Beschreibung <strong>der</strong> Gefährdung<br />

Mangelnde Qualität <strong>der</strong> Schlüssel steigert die<br />

Erfolgschancen von Angriffen.<br />

Das Auslesen von Schlüsseldaten durch Unberechtigte<br />

kann das Systems diskreditieren und<br />

z. B. Angriffe auf alle kryptographisch geschützten<br />

Daten und Funktionen begünstigen.<br />

Manipulation von Schlüsseldaten kann das<br />

<strong>Sicherheit</strong>skonzept des Systems diskreditieren<br />

und z. B. Angriffe auf alle kryptographisch<br />

geschützten Daten und Funktionen begünstigen.<br />

Die Manipulation kann die Erstellung von<br />

Schlüsseln, die Erstellung von Schlüsselträgern,<br />

die Übertragung von Schlüsseln und die<br />

lokale Nutzung von Schlüsseln betreffen.<br />

SF1, SF2 Fehlfunktionen des Schlüsselmanagements<br />

können durch technische Fehler, Fehlbedienung<br />

o<strong>der</strong> DoS-Angriffe <strong>in</strong> verschiedenen<br />

Szenarien herbeigeführt werden:<br />

1 Störung <strong>der</strong> lokalen und zentralen Systeme<br />

2 Mangelnde Verfügbarkeit <strong>der</strong> lokalen und<br />

zentralen Systeme<br />

3 Störung <strong>der</strong> Datenspeicher<br />

4 Störung <strong>der</strong> spezifischen Anwendungsimplementierung<br />

5 Störung <strong>der</strong> Auswertealgorithmen <strong>für</strong> Berechtigungen<br />

6 Fehler <strong>in</strong> <strong>der</strong> Stromversorgung<br />

7 Unterbrechung <strong>der</strong> Anb<strong>in</strong>dung an das<br />

Zentralsystem<br />

8 Physische Zerstörung<br />

SF2 Die Verfügbarkeit <strong>der</strong> benötigten Schlüssel<strong>in</strong>formationen<br />

ist die Grundvoraussetzung <strong>für</strong> die<br />

Funktion des Gesamtsystems. Bei Fehlfunktionen<br />

des Schlüsselmanagement wäre ohne<br />

Rückfalllösung die Funktion des Gesamtsystems<br />

bedroht.<br />

Tabelle 8–17 Gefährdungen des Schlüsselmanagements<br />

90 <strong>Bundesamt</strong> <strong>für</strong> <strong>Sicherheit</strong> <strong>in</strong> <strong>der</strong> <strong>Informationstechnik</strong>

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)