TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>TR</strong> <strong>03126</strong>-4: E<strong>in</strong>satzgebiet „Handelslogistik“<br />

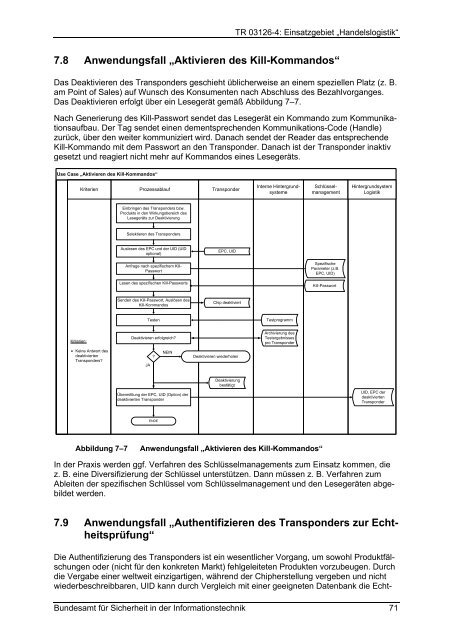

7.8 Anwendungsfall „Aktivieren des Kill-Kommandos“<br />

Das Deaktivieren des Transpon<strong>der</strong>s geschieht üblicherweise an e<strong>in</strong>em speziellen Platz (z. B.<br />

am Po<strong>in</strong>t of Sales) auf Wunsch des Konsumenten nach Abschluss des Bezahlvorganges.<br />

Das Deaktivieren erfolgt über e<strong>in</strong> Lesegerät gemäß Abbildung 7–7.<br />

Nach Generierung des Kill-Passwort sendet das Lesegerät e<strong>in</strong> Kommando zum Kommunikationsaufbau.<br />

Der Tag sendet e<strong>in</strong>en dementsprechenden Kommunikations-Code (Handle)<br />

zurück, über den weiter kommuniziert wird. Danach sendet <strong>der</strong> Rea<strong>der</strong> das entsprechende<br />

Kill-Kommando mit dem Passwort an den Transpon<strong>der</strong>. Danach ist <strong>der</strong> Transpon<strong>der</strong> <strong>in</strong>aktiv<br />

gesetzt und reagiert nicht mehr auf Kommandos e<strong>in</strong>es Lesegeräts.<br />

Use Case „Aktivieren des Kill-Kommandos“<br />

Kriterien:<br />

Kriterien<br />

Ke<strong>in</strong>e Antwort des<br />

deaktivierten<br />

Transpon<strong>der</strong>s?<br />

Prozessablauf<br />

E<strong>in</strong>br<strong>in</strong>gen des Transpon<strong>der</strong>s bzw.<br />

Produkts <strong>in</strong> den Wirkungsbereich des<br />

Lesegeräts zur Deaktivierung<br />

Selektieren des Transpon<strong>der</strong>s<br />

Auslesen des EPC und <strong>der</strong> UID (UID<br />

optional)<br />

Anfrage nach spezifischem Kill-<br />

Passwort<br />

Lesen des spezifischen Kill-Passworts<br />

Senden des Kill-Passwort, Auslösen des<br />

Kill-Kommandos<br />

Testen<br />

Deaktivieren erfolgreich?<br />

JA<br />

?<br />

ENDE<br />

NEIN<br />

Übermittlung <strong>der</strong> EPC, UID (Option) <strong>der</strong><br />

deaktivierten Transpon<strong>der</strong><br />

Transpon<strong>der</strong><br />

EPC, UID<br />

Chip deaktiviert<br />

Deaktivieren wie<strong>der</strong>holen<br />

Deaktivierung<br />

bestätigt<br />

Interne H<strong>in</strong>tergrundsysteme<br />

Testprogramm<br />

Archivierung des<br />

Testergebnisses<br />

pro Transpon<strong>der</strong><br />

Abbildung 7–7 Anwendungsfall „Aktivieren des Kill-Kommandos“<br />

Schlüsselmanagement<br />

Spezifische<br />

Parameter (z.B.<br />

EPC, UID)<br />

Kill-Passwort<br />

H<strong>in</strong>tergrundsystem<br />

Logistik<br />

UID, EPC <strong>der</strong><br />

deaktivierten<br />

Transpon<strong>der</strong><br />

In <strong>der</strong> Praxis werden ggf. Verfahren des Schlüsselmanagements zum E<strong>in</strong>satz kommen, die<br />

z. B. e<strong>in</strong>e Diversifizierung <strong>der</strong> Schlüssel unterstützen. Dann müssen z. B. Verfahren zum<br />

Ableiten <strong>der</strong> spezifischen Schlüssel vom Schlüsselmanagement und den Lesegeräten abgebildet<br />

werden.<br />

7.9 Anwendungsfall „Authentifizieren des Transpon<strong>der</strong>s zur Echtheitsprüfung“<br />

Die Authentifizierung des Transpon<strong>der</strong>s ist e<strong>in</strong> wesentlicher Vorgang, um sowohl Produktfälschungen<br />

o<strong>der</strong> (nicht <strong>für</strong> den konkreten Markt) fehlgeleiteten Produkten vorzubeugen. Durch<br />

die Vergabe e<strong>in</strong>er weltweit e<strong>in</strong>zigartigen, während <strong>der</strong> Chipherstellung vergeben und nicht<br />

wie<strong>der</strong>beschreibbaren, UID kann durch Vergleich mit e<strong>in</strong>er geeigneten Datenbank die Echt-<br />

<strong>Bundesamt</strong> <strong>für</strong> <strong>Sicherheit</strong> <strong>in</strong> <strong>der</strong> <strong>Informationstechnik</strong> 71

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)