TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

TR 03126-4 - Bundesamt für Sicherheit in der Informationstechnik ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

MK2<br />

2<br />

3<br />

MK3<br />

Allgeme<strong>in</strong><br />

1<br />

<strong>TR</strong> <strong>03126</strong>-4: E<strong>in</strong>satzgebiet „Handelslogistik“<br />

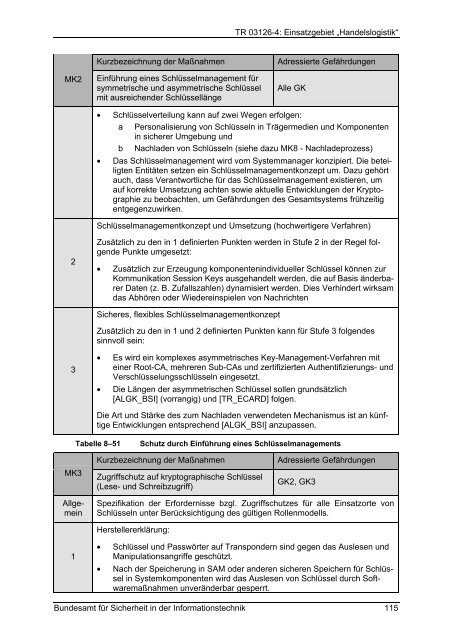

Kurzbezeichnung <strong>der</strong> Maßnahmen Adressierte Gefährdungen<br />

E<strong>in</strong>führung e<strong>in</strong>es Schlüsselmanagement <strong>für</strong><br />

symmetrische und asymmetrische Schlüssel<br />

mit ausreichen<strong>der</strong> Schlüssellänge<br />

Alle GK<br />

• Schlüsselverteilung kann auf zwei Wegen erfolgen:<br />

a Personalisierung von Schlüsseln <strong>in</strong> Trägermedien und Komponenten<br />

<strong>in</strong> sicherer Umgebung und<br />

b Nachladen von Schlüsseln (siehe dazu MK8 - Nachladeprozess)<br />

• Das Schlüsselmanagement wird vom Systemmanager konzipiert. Die beteiligten<br />

Entitäten setzen e<strong>in</strong> Schlüsselmanagementkonzept um. Dazu gehört<br />

auch, dass Verantwortliche <strong>für</strong> das Schlüsselmanagement existieren, um<br />

auf korrekte Umsetzung achten sowie aktuelle Entwicklungen <strong>der</strong> Kryptographie<br />

zu beobachten, um Gefährdungen des Gesamtsystems frühzeitig<br />

entgegenzuwirken.<br />

Schlüsselmanagementkonzept und Umsetzung (hochwertigere Verfahren)<br />

Zusätzlich zu den <strong>in</strong> 1 def<strong>in</strong>ierten Punkten werden <strong>in</strong> Stufe 2 <strong>in</strong> <strong>der</strong> Regel folgende<br />

Punkte umgesetzt:<br />

• Zusätzlich zur Erzeugung komponenten<strong>in</strong>dividueller Schlüssel können zur<br />

Kommunikation Session Keys ausgehandelt werden, die auf Basis än<strong>der</strong>barer<br />

Daten (z. B. Zufallszahlen) dynamisiert werden. Dies Verh<strong>in</strong><strong>der</strong>t wirksam<br />

das Abhören o<strong>der</strong> Wie<strong>der</strong>e<strong>in</strong>spielen von Nachrichten<br />

Sicheres, flexibles Schlüsselmanagementkonzept<br />

Zusätzlich zu den <strong>in</strong> 1 und 2 def<strong>in</strong>ierten Punkten kann <strong>für</strong> Stufe 3 folgendes<br />

s<strong>in</strong>nvoll se<strong>in</strong>:<br />

• Es wird e<strong>in</strong> komplexes asymmetrisches Key-Management-Verfahren mit<br />

e<strong>in</strong>er Root-CA, mehreren Sub-CAs und zertifizierten Authentifizierungs- und<br />

Verschlüsselungsschlüsseln e<strong>in</strong>gesetzt.<br />

• Die Längen <strong>der</strong> asymmetrischen Schlüssel sollen grundsätzlich<br />

[ALGK_BSI] (vorrangig) und [<strong>TR</strong>_ECARD] folgen.<br />

Die Art und Stärke des zum Nachladen verwendeten Mechanismus ist an künftige<br />

Entwicklungen entsprechend [ALGK_BSI] anzupassen.<br />

Tabelle 8–51 Schutz durch E<strong>in</strong>führung e<strong>in</strong>es Schlüsselmanagements<br />

Kurzbezeichnung <strong>der</strong> Maßnahmen Adressierte Gefährdungen<br />

Zugriffschutz auf kryptographische Schlüssel<br />

(Lese- und Schreibzugriff)<br />

GK2, GK3<br />

Spezifikation <strong>der</strong> Erfor<strong>der</strong>nisse bzgl. Zugriffschutzes <strong>für</strong> alle E<strong>in</strong>satzorte von<br />

Schlüsseln unter Berücksichtigung des gültigen Rollenmodells.<br />

Herstellererklärung:<br />

• Schlüssel und Passwörter auf Transpon<strong>der</strong>n s<strong>in</strong>d gegen das Auslesen und<br />

Manipulationsangriffe geschützt.<br />

• Nach <strong>der</strong> Speicherung <strong>in</strong> SAM o<strong>der</strong> an<strong>der</strong>en sicheren Speichern <strong>für</strong> Schlüssel<br />

<strong>in</strong> Systemkomponenten wird das Auslesen von Schlüssel durch Softwaremaßnahmen<br />

unverän<strong>der</strong>bar gesperrt.<br />

<strong>Bundesamt</strong> <strong>für</strong> <strong>Sicherheit</strong> <strong>in</strong> <strong>der</strong> <strong>Informationstechnik</strong> 115

![[ST] System z10 EC LPAR Security Target V7.7.2 20081023 PU-205](https://img.yumpu.com/16227170/1/184x260/st-system-z10-ec-lpar-security-target-v772-20081023-pu-205.jpg?quality=85)