ASP Security by Soroush Dalili - Intelligent Exploit

ASP Security by Soroush Dalili - Intelligent Exploit

ASP Security by Soroush Dalili - Intelligent Exploit

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

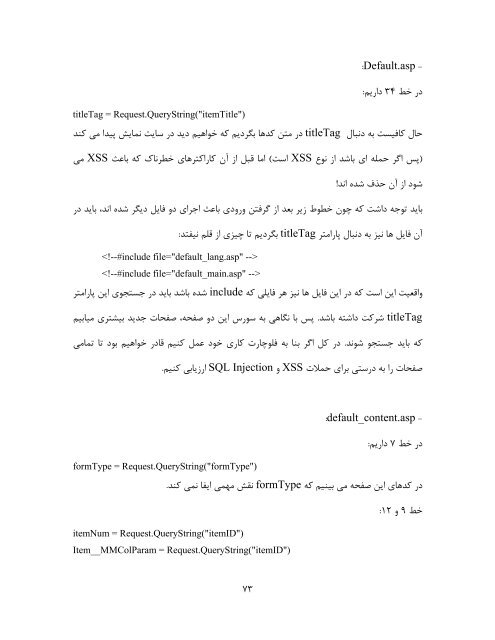

:Default.asp -داريم: 34 در خطtitleTag = Request.QueryString("itemTitle")حال كافيست به دنبال titleTagدر متن كدها بگرديم كه خواهيم ديد در سايت نمايش پيدا مي كندXSS(پس اگر حمله اي باشد از نوع XSSاست)اما قبل از آن كاراكترهاي خطرناك كه باعثميشود از آن حذف شده اند!بايد توجه داشت كه چون خطوط زير بعد از گرفتن ورودي باعث اجراي دو فايل ديگر شده اند، بايد درآن فايل ها نيز به دنبال پارامتر titleTag بگرديم تا چيزي از قلم نيفتد:واقعيت اين است كه در اين فايل ها نيز هر فايلي كه include شده باشد بايد در جستجوي اين پارامترشركت داشته باشد.پس با نگاهي به سورس اين دو صفحه، صفحاتجديد بيشتري ميابيمtitleTagكه بايد جستجو شوند.در كل اگر بنا به فلوچارت كاري خود عمل كنيم قادر خواهيم بود تا تماميصفحات را به درستي براي حملات XSSو SQL Injectionارزيابي كنيم.:default_content.asp -داريم: 7 در خطدر كدهاي اين صفحه مي بينيم كهخطformType = Request.QueryString("formType")formTypeو 9نقش مهمي ايفا نمي كند.:12itemNum = Request.QueryString("itemID")Item__MMColParam = Request.QueryString("itemID")73